Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Místo ruční konfigurace služby Azure App Configuration můžete s konfigurací zacházet jako s nasaditelným artefaktem. App Configuration podporuje následující metody čtení a správy konfigurace během nasazování:

Když ke správě konfigurace použijete automatizované procesy nasazení, instanční objekty, které provádějí nasazení, potřebují konkrétní role a oprávnění pro přístup k prostředkům a datům služby App Configuration. Tento článek popisuje požadované role a oprávnění. Také ukazuje, jak nakonfigurovat nasazení při použití privátní sítě pro přístup ke službě App Configuration.

Správa prostředků app Configuration v nasazení

Ke správě prostředků služby App Configuration musíte mít oprávnění Azure Resource Manageru.

Autorizace Azure Resource Manageru

Některé role řízení přístupu na základě role v Azure (Azure RBAC) poskytují oprávnění, která potřebujete ke správě prostředků služby App Configuration. Konkrétně role, které umožňují následující akce, poskytují tato oprávnění:

Microsoft.AppConfiguration/configurationStores/writeMicrosoft.AppConfiguration/configurationStores/*

Mezi předdefinované role, které umožňují tyto akce, patří následující role:

- Owner

- Contributor

Další informace o Azure RBAC a Microsoft Entra ID najdete v tématu Přístup ke službě Azure App Configuration pomocí Microsoft Entra ID.

Správa dat konfigurace aplikací v nasazení

V nasazení můžete spravovat data služby App Configuration, jako jsou hodnoty klíčů a snímky. Při správě dat služby App Configuration jako nasaditelného artefaktu doporučujeme nastavit režim ověřování Azure Resource Manageru v úložišti konfigurace na předávací. V tomto režimu ověřování:

- Přístup k datům vyžaduje kombinaci roviny dat a rolí správy Azure Resource Manageru.

- Přístup k datům lze přiřadit volajícímu nasazení pro účely auditování.

Důležité

K konfiguraci režimu ověřování Azure Resource Manageru pomocí 2023-08-01-preview, Bicep nebo rozhraní REST API se vyžaduje verze rozhraní API řídicí roviny konfigurace aplikace nebo novější. Příklady rozhraní REST API najdete v úložišti GitHubu pro azure-rest-api-specs .

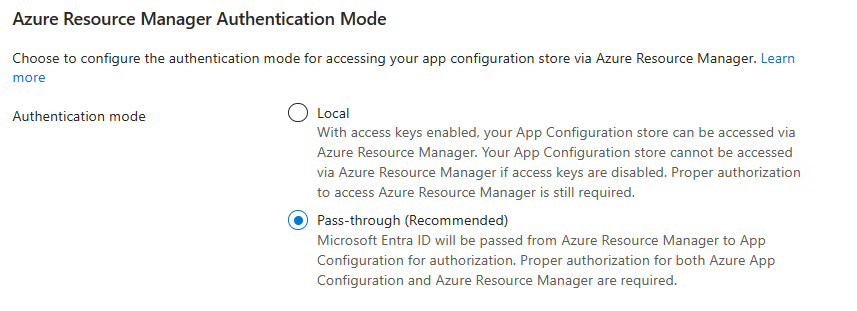

Režim ověřování Azure Resource Manageru

Pokud chcete pomocí webu Azure Portal nakonfigurovat režim ověřování Azure Resource Manageru prostředku služby App Configuration, proveďte následující kroky:

Přihlaste se k webu Azure Portal a přejděte k prostředku konfigurace aplikace.

Vyberte Nastavení>přístupu k nastavení.

Na stránce Nastavení přístupu přejděte do části Režim ověřování Azure Resource Manageru . Vedle režimu ověřování vyberte režim ověřování. Průchozí je doporučený režim.

Poznámka:

Režim místního ověřování je k dispozici pro zpětnou kompatibilitu. Tento režim má několik omezení:

- Správné auditování pro přístup k datům v nasazení se nepodporuje.

- Přístup k datům klíč-hodnota uvnitř šablony ARM, Bicep a Terraformu je zakázaný, pokud je ověřování přístupového klíče zakázané.

- Pro přístup k datům nejsou vyžadována oprávnění roviny dat služby App Configuration.

Autorizace konfigurace aplikace

Pokud je předávací režim ověřování Azure Resource Manageru pro váš prostředek App Configuration, musíte mít oprávnění roviny dat konfigurace aplikace ke čtení a správě dat konfigurace aplikace v nasazení. Prostředek může mít také další požadavky na oprávnění ke správě směrného plánu.

Oprávnění roviny dat konfigurace aplikace zahrnují následující akce:

Microsoft.AppConfiguration/configurationStores/*/readMicrosoft.AppConfiguration/configurationStores/*/write

Mezi předdefinované role, které umožňují akce roviny dat, patří následující role:

-

Vlastník dat konfigurace aplikace: Umožňuje

Microsoft.AppConfiguration/configurationStores/*/readaMicrosoft.AppConfiguration/configurationStores/*/writeakce mimo jiné -

Čtenář dat konfigurace aplikace: Povoluje

Microsoft.AppConfiguration/configurationStores/*/readakce

Další informace o Azure RBAC a Microsoft Entra ID najdete v tématu Přístup ke službě Azure App Configuration pomocí Microsoft Entra ID.

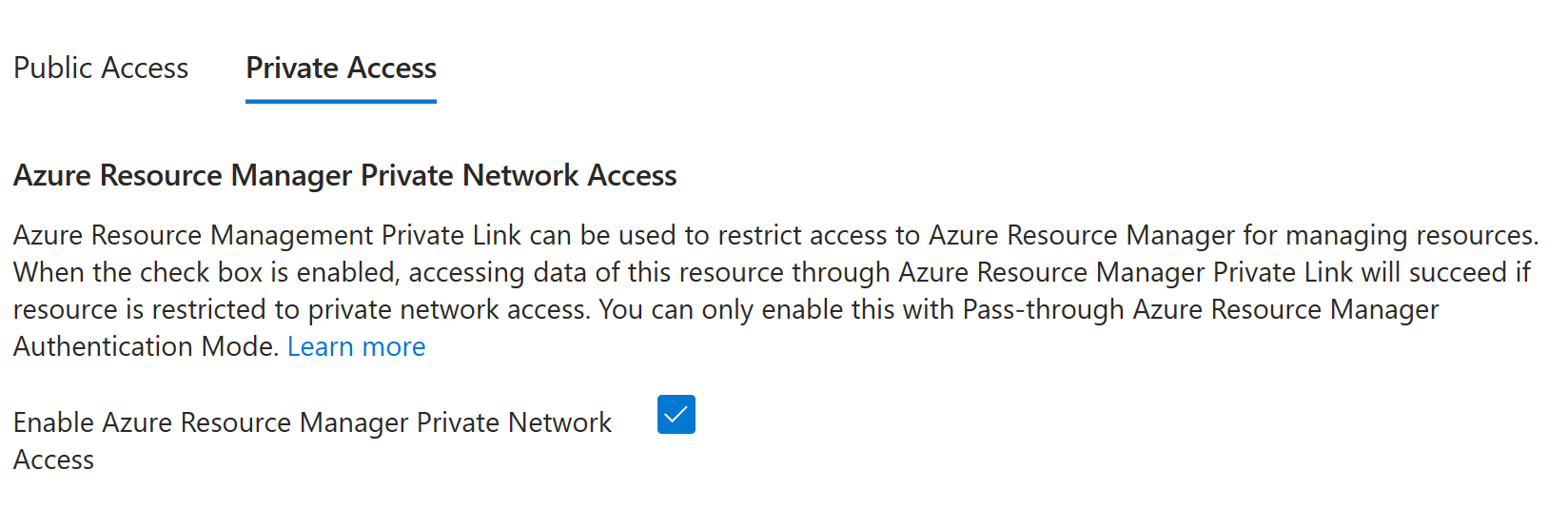

Přístup k privátní síti

Když omezíte prostředek služby App Configuration na přístup k privátní síti, zablokují se nasazení, která přistupují k datům služby App Configuration prostřednictvím veřejných sítí. Aby nasazení byla úspěšná, když je přístup k prostředku app Configuration omezený na privátní sítě, musíte provést následující akce:

- Nastavte privátní propojení azure Resource Management.

- V prostředku služby App Configuration nastavte režim ověřování Azure Resource Manageru na předávací režim.

- V prostředku služby App Configuration povolte přístup k privátní síti Azure Resource Manageru.

- Spusťte nasazení, která přistupují k datům služby App Configuration prostřednictvím nakonfigurovaného privátního propojení Azure Resource Manageru.

Po splnění všech těchto kritérií můžou nasazení úspěšně přistupovat ke konfiguračním datům aplikace.

Pokud chcete pomocí webu Azure Portal povolit přístup k privátní síti Azure Resource Manageru pro prostředek Konfigurace aplikace, postupujte následovně:

Přihlaste se k webu Azure Portal a přejděte k prostředku konfigurace aplikace.

Vyberte Nastavení>sítě.

Přejděte na kartu Privátní přístup a pak vyberte Povolit přístup k privátní síti Azure Resource Manageru.

Poznámka:

Privátní přístup k privátní síti Azure Resource Manageru můžete povolit jenom v režimu předávacího ověřování.

Další kroky

Informace o použití šablony ARM a Bicep pro nasazení najdete v následujících rychlých startech: