Vyhodnocení serverů s podporou Azure Arc na virtuálním počítači Azure

Servery s podporou Azure Arc jsou navržené tak, aby vám pomohly připojit servery spuštěné místně nebo v jiných cloudech k Azure. Za normálních okolností byste k Azure Arc nepřipojili virtuální počítač Azure, protože všechny stejné funkce jsou pro tyto virtuální počítače nativně dostupné. Virtuální počítače Azure už mají reprezentaci v Azure Resource Manageru, rozšířeních virtuálních počítačů, spravovaných identitách a Azure Policy. Pokud se pokusíte nainstalovat servery s podporou Azure Arc na virtuální počítač Azure, zobrazí se chybová zpráva s oznámením, že se nepodporuje.

I když pro produkční scénáře nemůžete nainstalovat servery s podporou Azure Arc na virtuální počítač Azure, je možné nakonfigurovat servery s podporou Azure Arc tak, aby běžely na virtuálním počítači Azure pouze pro účely vyhodnocení a testování. Tento článek vás provede přípravou virtuálního počítače Azure tak, aby vypadal jako místní server pro účely testování.

Poznámka:

Kroky v tomto článku jsou určené pro virtuální počítače hostované v cloudu Azure. Servery s podporou Služby Azure Arc se nepodporují na virtuálních počítačích spuštěných ve službě Azure Stack Hub nebo Azure Stack Edge.

Požadavky

- Váš účet je přiřazený k roli Přispěvatel virtuálních počítačů.

- Na virtuálním počítači Azure běží operační systém podporovaný servery s podporou Azure Arc. Pokud nemáte virtuální počítač Azure, můžete nasadit jednoduchý virtuální počítač s Windows nebo jednoduchý virtuální počítač s Ubuntu Linuxem 18.04 LTS.

- Váš virtuální počítač Azure může komunikovat odchozí a stahovat balíček agenta Azure Connected Machine pro Windows z webu Microsoft Download Center a Linuxu z úložiště balíčků Microsoftu. Pokud je odchozí připojení k internetu omezené podle zásad zabezpečení IT, můžete balíček agenta stáhnout ručně a zkopírovat ho do složky na virtuálním počítači Azure.

- Účet se zvýšenými oprávněními (tj. správcem nebo kořenem) na virtuálním počítači a přístupem RDP nebo SSH k virtuálnímu počítači.

- Pokud chcete zaregistrovat a spravovat virtuální počítač Azure pomocí serverů s podporou Azure Arc, jste členem role Správce prostředků připojeného počítače Azure nebo Přispěvatel ve skupině prostředků.

Plánování

Pokud chcete začít spravovat virtuální počítač Azure jako server s podporou Azure Arc, musíte před instalací a konfigurací serverů s podporou Azure Arc provést následující změny virtuálního počítače Azure.

Odeberte všechna rozšíření virtuálních počítačů nasazená na virtuální počítač Azure, například agenta Azure Monitoru. Přestože servery s podporou Azure Arc podporují řadu stejných rozšíření jako virtuální počítače Azure, agent Azure Connected Machine nemůže spravovat rozšíření virtuálních počítačů, která už jsou na virtuální počítač nasazená.

Zakažte agenta hosta Azure pro Windows nebo Linux. Agent hosta virtuálního počítače Azure slouží k podobnému účelu jako agent Azure Connected Machine. Aby se zabránilo konfliktům mezi těmito dvěma, je potřeba zakázat agenta virtuálního počítače Azure. Po zakázání není možné použít rozšíření virtuálních počítačů ani některé služby Azure.

Vytvořte pravidlo zabezpečení pro odepření přístupu ke službě Azure Instance Metadata Service (IMDS). IMDS je rozhraní REST API, které aplikace můžou volat, aby získaly informace o reprezentaci virtuálního počítače v Azure, včetně ID a umístění prostředku. IMDS také poskytuje přístup ke všem spravovaným identitám přiřazeným k počítači. Servery s podporou Azure Arc poskytují vlastní implementaci IMDS a vrací informace o reprezentaci virtuálního počítače Azure Arc. Abyste se vyhnuli situacím, kdy jsou dostupné koncové body IMDS a aplikace si musí vybrat mezi těmito dvěma body, zablokujete přístup k IMDS virtuálního počítače Azure, aby implementace IMDS serveru s podporou Azure Arc byla jedinou dostupnou implementací.

Po provedení těchto změn se virtuální počítač Azure chová jako jakýkoli počítač nebo server mimo Azure a je v nezbytném výchozím bodu pro instalaci a vyhodnocení serverů s podporou Azure Arc.

Když jsou na virtuálním počítači nakonfigurované servery s podporou Azure Arc, zobrazí se v Azure dvě jeho reprezentace. Jedním z nich je prostředek virtuálního počítače Azure s typem Microsoft.Compute/virtualMachines prostředku a druhý je prostředek Azure Arc s typem Microsoft.HybridCompute/machines prostředku. V důsledku toho, že zabráníte správě hostovaného operačního systému ze sdíleného fyzického hostitelského serveru, nejlepším způsobem, jak uvažovat o těchto dvou prostředcích, je prostředek virtuálního počítače Azure virtuálním hardwarem pro váš virtuální počítač a pojďme řídit stav napájení a zobrazit informace o jeho konfiguracích skladové položky, sítě a úložiště. Prostředek Azure Arc spravuje hostovaný operační systém v daném virtuálním počítači a dá se použít k instalaci rozšíření, zobrazení dat dodržování předpisů pro Azure Policy a dokončení všech dalších podporovaných úloh servery s podporou Azure Arc.

Změna konfigurace virtuálního počítače Azure

Poznámka:

Pro Windows nastavte proměnnou prostředí tak, aby přepsala arc na instalaci virtuálního počítače Azure.

[System.Environment]::SetEnvironmentVariable("MSFT_ARC_TEST",'true', [System.EnvironmentVariableTarget]::Machine)

Odeberte všechna rozšíření virtuálních počítačů na virtuálním počítači Azure.

Na webu Azure Portal přejděte k prostředku virtuálního počítače Azure a v levém podokně vyberte Rozšíření. Pokud jsou na virtuálním počítači nainstalovaná nějaká rozšíření, vyberte jednotlivá rozšíření a pak vyberte Odinstalovat. Než budete pokračovat ke kroku 2, počkejte na dokončení odinstalace všech rozšíření.

Zakažte agenta hosta virtuálního počítače Azure.

Pokud chcete zakázat agenta hosta virtuálního počítače Azure, připojte se k virtuálnímu počítači pomocí připojení ke vzdálené ploše (Windows) nebo SSH (Linux) a spuštěním následujících příkazů zakažte agenta hosta.

Pro Windows spusťte následující příkazy PowerShellu:

Set-Service WindowsAzureGuestAgent -StartupType Disabled -Verbose Stop-Service WindowsAzureGuestAgent -Force -VerboseV případě Linuxu spusťte následující příkazy:

sudo systemctl stop walinuxagent sudo systemctl disable walinuxagentZablokujte přístup ke koncovému bodu Azure IMDS.

Poznámka:

Níže uvedené konfigurace je potřeba použít pro verzi 169.254.169.254 a 169.254.169.253. Jedná se o koncové body používané pro IMDS v Azure a Azure Stack HCI.

I když jste stále připojení k serveru, spuštěním následujících příkazů zablokujte přístup ke koncovému bodu Azure IMDS. Pro Windows spusťte následující příkaz PowerShellu:

New-NetFirewallRule -Name BlockAzureIMDS -DisplayName "Block access to Azure IMDS" -Enabled True -Profile Any -Direction Outbound -Action Block -RemoteAddress 169.254.169.254Nejlepší způsob, jak blokovat odchozí přístup přes

169.254.169.254/32port TCP 80, najdete v dokumentaci k vaší distribuci. Normálně byste zablokovali odchozí přístup pomocí integrované brány firewall, ale můžete ho také dočasně blokovat pomocí tabulek iptable nebo nftables.Pokud na vašem virtuálním počítači Azure běží Ubuntu, nakonfigurujte jeho nekomplikovanou bránu firewall (UFW) následujícím postupem:

sudo ufw --force enable sudo ufw deny out from any to 169.254.169.254 sudo ufw default allow incomingPokud na virtuálním počítači Azure běží Red Hat nebo SUSE Linux Enterprise Server (SLES), nakonfigurujte bránu firewall pomocí následujících kroků:

sudo firewall-cmd --permanent --direct --add-rule ipv4 filter OUTPUT 1 -p tcp -d 169.254.169.254 -j REJECT sudo firewall-cmd --reloadV případě jiných distribucí si projděte dokumentaci k bráně firewall nebo pomocí následujícího příkazu nakonfigurujte obecné pravidlo iptables:

sudo iptables -I OUTPUT 1 -d 169.254.169.254 -j REJECTPoznámka:

Konfiguraci iptables je potřeba nastavit po každém restartování, pokud se nepoužívá trvalé řešení iptables.

Nainstalujte a nakonfigurujte agenta Azure Connected Machine.

Virtuální počítač je teď připravený, abyste mohli začít vyhodnocovat servery s podporou Azure Arc. Pokud chcete nainstalovat a nakonfigurovat agenta Azure Connected Machine, přečtěte si téma Připojení hybridních počítačů pomocí webu Azure Portal a podle kroků vygenerujte instalační skript a nainstalujte pomocí skriptované metody.

Poznámka:

Pokud je odchozí připojení k internetu omezené z virtuálního počítače Azure, můžete balíček agenta stáhnout ručně. Zkopírujte balíček agenta na virtuální počítač Azure a upravte instalační skript serverů s podporou Azure Arc tak, aby odkazovat na zdrojovou složku.

Pokud jste některý z kroků vynechali, instalační skript zjistí, že je spuštěný na virtuálním počítači Azure, a ukončí se s chybou. Ověřte, že jste dokončili kroky 1 až 3, a pak skript spusťte znovu.

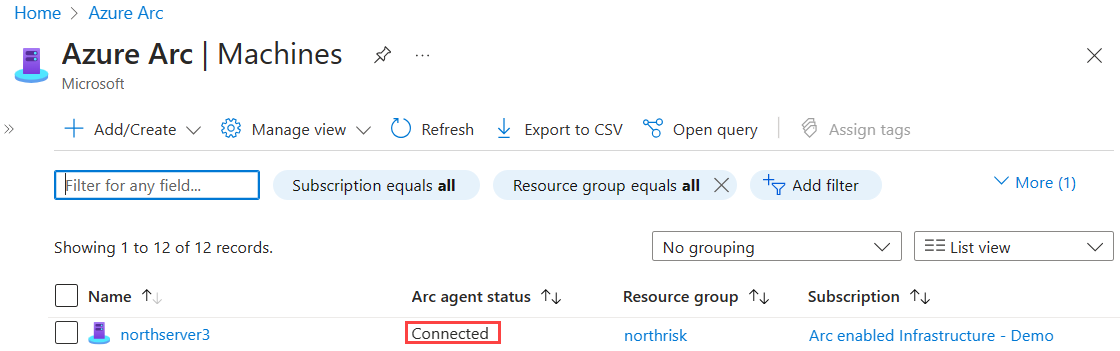

Ověření připojení k Azure Arcu

Po instalaci a konfiguraci agenta pro registraci na serverech s podporou Azure Arc přejděte na web Azure Portal a ověřte, že se server úspěšně připojil. Zobrazte svůj počítač na webu Azure Portal.

Další kroky

Zjistěte , jak naplánovat a povolit velký počet počítačů serverům s podporou Azure Arc, aby se zjednodušila konfigurace základních možností správy zabezpečení a monitorování v Azure.

Přečtěte si o našich podporovaných rozšířeních virtuálních počítačů Azure, která jsou k dispozici pro zjednodušení nasazení s dalšími službami Azure, jako jsou Automation, KeyVault a další pro váš počítač s Windows nebo Linuxem.

Po dokončení testování odinstalujte agenta Azure Connected Machine.