Přehled zabezpečení pro servery s podporou Služby Azure Arc

Tento článek popisuje aspekty zabezpečení a ovládací prvky, které jsou k dispozici při používání serverů s podporou Azure Arc. Bez ohledu na to, jestli jste odborníkem na zabezpečení nebo operátorem IT, informace v tomto článku vám umožní s jistotou nakonfigurovat Azure Arc způsobem, který splňuje požadavky vaší organizace na zabezpečení.

Odpovědnosti

Zabezpečení nasazení serverů s podporou Azure Arc je sdílenou odpovědností mezi vámi a Microsoftem. Microsoft zodpovídá za:

- Zabezpečení cloudové služby, která ukládá systémová metadata a orchestruje operace pro agenty, se kterými se připojujete ke službě.

- Zabezpečení a ochrana soukromí systémových metadat uložených v Azure

- Dokumentace volitelných funkcí zabezpečení, abyste porozuměli výhodám a nevýhodám možností nasazení.

- Publikování pravidelných aktualizací agentů s využitím vylepšení zabezpečení, kvality, výkonu a funkcí

Zodpovídáte za:

- Správa a monitorování přístupu RBAC k prostředkům s podporou Azure Arc ve vašem předplatném Azure

- Ochrana a pravidelné obměně přihlašovacích údajů všech účtů používaných ke správě serverů s podporou Azure Arc To zahrnuje všechny tajné kódy instančního objektu nebo přihlašovací údaje používané k onboardingu nových serverů.

- Určení, jestli a jaké funkce zabezpečení popsané v tomto dokumentu (například seznamy povolených rozšíření) mají být použity na nasazené agenty Azure Connected Machine.

- Udržování agenta a rozšíření Azure Connected Machine v aktualizovaném stavu

- Určení dodržování právních předpisů a zákonných předpisů vaší organizace a interních zásad služby Azure Arc

- Zabezpečení samotného serveru, včetně výpočetní, úložné a síťové infrastruktury používané ke spuštění serveru.

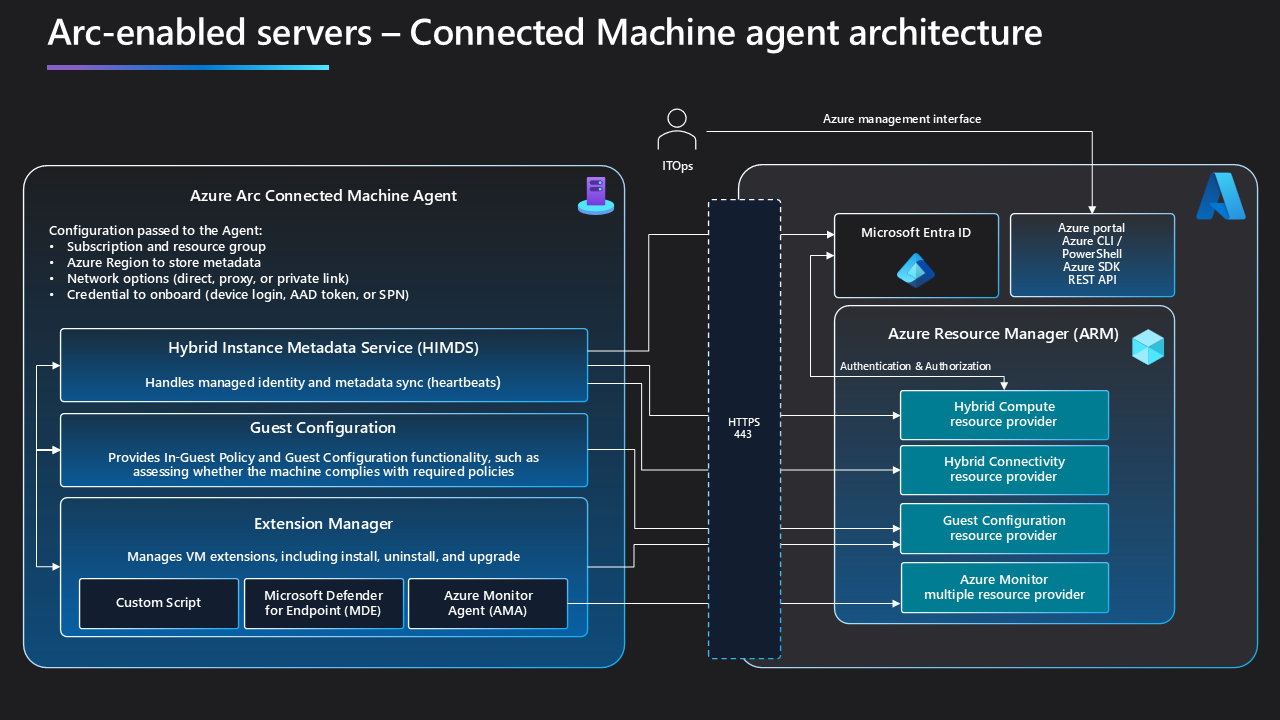

Přehled architektury

Servery s podporou Azure Arc jsou služba založená na agentech. Vaše interakce s Azure Arc je primárně prostřednictvím rozhraní API, portálu a správy Azure. Data, která vidíte, a akce, které v Azure provedete, se předávají prostřednictvím agenta Azure Connected Machine nainstalovaného na každém spravovaném serveru. Azure je zdrojem pravdy pro agenta. Jediným způsobem, jak říct agentovi, aby něco udělal (například nainstalovat rozšíření), je provést akci na reprezentaci serveru Azure. To pomáhá zajistit, aby přiřazení RBAC a zásad vaší organizace mohly požadavek vyhodnotit před provedením jakýchkoli změn.

Agent Azure Connected Machine je primárně platformou povolení pro jiné služby Azure a služby třetích stran. Mezi její základní funkce patří:

- Vytvoření vztahu mezi vaším počítačem a předplatným Azure

- Poskytnutí spravované identity pro agenta a další aplikace, které se mají použít při ověřování v Azure

- Povolení dalších funkcí (agentů, skriptů) s rozšířeními

- Vyhodnocení a vynucování nastavení na serveru

Po instalaci agenta Azure Connected Machine můžete na vašem serveru povolit další služby Azure, aby splňovaly vaše požadavky na monitorování, správu oprav, vzdálený přístup nebo jiné potřeby. Role Azure Arc je pomoct těmto službám pracovat mimo vlastní datacentra Azure.

Azure Policy můžete použít k omezení toho, co můžou uživatelé vaší organizace s Azure Arc dělat. Cloudová omezení, jako je Azure Policy, představují skvělý způsob, jak použít bezpečnostní prvky ve velkém měřítku a současně zachovat flexibilitu pro úpravu omezení kdykoli. Někdy ale potřebujete ještě silnější kontrolní mechanismy, které chrání před legitimním privilegovaným účtem, který se používá k obcházení bezpečnostních opatření (například zakázání zásad). K tomuto nastavení má agent Azure Connected Machine také vlastní bezpečnostní prvky, které mají přednost před všemi omezeními nastavenými v cloudu.

Služby agenta

Agent Azure Connected Machine je kombinací čtyř služeb nebo démonů, které běží na vašem serveru a pomáhají ho propojit s Azure. Instalují se společně jako jedna aplikace a spravují se centrálně pomocí rozhraní příkazového řádku azcmagent.

Služba metadat hybridní instance

Služba metadat hybridní instance (HIMDS) je "základní" službou agenta a zodpovídá za registraci serveru v Azure, průběžnou synchronizaci metadat (prezenčních signálů), operace spravované identity a hostování místního rozhraní REST API, na které se ostatní aplikace můžou dotazovat, aby se dozvěděli o připojení zařízení k Azure. Tato služba je neprivilegovaná a běží jako virtuální účet (NT SERVICE\himds s SID S-1-5-80-4215458991-2034252222 5-2287069555-1155419622-2701885083) ve Windows nebo standardní uživatelský účet (himds) v operačních systémech Linux.

Správce rozšíření

Správce rozšíření zodpovídá za instalaci, konfiguraci, upgrade a odebrání dalšího softwaru na vašem počítači. Služba Azure Arc mimo toto políčko neví, jak dělat věci, jako je monitorování nebo oprava počítače. Místo toho, když se rozhodnete tyto funkce používat, správce rozšíření stáhne a povolí tyto funkce. Správce rozšíření běží jako Místní systém ve Windows a root v Linuxu, protože software, který instaluje, může vyžadovat úplný přístup k systému. Pokud nemáte v úmyslu používat rozšíření, můžete omezit, která rozšíření může správce rozšíření nainstalovat, nebo ho úplně zakázat.

Konfigurace hosta

Služba konfigurace hosta vyhodnocuje a vynucuje zásady konfigurace počítače Azure (hosta) na vašem serveru. Jedná se o speciální zásady Azure napsané v PowerShellu Desired State Configuration pro kontrolu nastavení softwaru na serveru. Služba konfigurace hosta pravidelně vyhodnocuje a hlásí dodržování těchto zásad a pokud je zásada nakonfigurovaná v režimu vynucení, změní nastavení ve vašem systému, aby se počítač v případě potřeby vrátil zpět do souladu. Služba konfigurace hosta běží jako Místní systém ve Windows a root v Linuxu, aby se zajistilo, že má přístup ke všem nastavením ve vašem systému. Pokud nechcete používat zásady konfigurace hosta, můžete funkci konfigurace hosta zakázat.

Proxy azure Arc

Služba proxy serveru Azure Arc zodpovídá za agregaci síťového provozu ze služeb agenta Azure Connected Machine a všech rozšíření, která jste nainstalovali a rozhodli se, kam se mají tato data směrovat. Pokud ke zjednodušení koncových bodů sítě používáte službu Azure Arc Gateway, je místní komponenta proxy služby Azure Arc, která místo výchozí trasy předává síťové požadavky přes bránu Azure Arc. Proxy azure Arc běží jako síťová služba ve Windows a standardní uživatelský účet (arcproxy) v Linuxu. Ve výchozím nastavení je zakázané, dokud nenakonfigurujete agenta tak, aby používal bránu Azure Arc.

Aspekty zabezpečení pro prostředky vrstvy 0

Prostředky vrstvy 0, jako je kontroler Doména služby Active Directory, server certifikační autority nebo vysoce citlivý podnikový aplikační server, se dají připojit ke službě Azure Arc s dodatečnou opatrností, aby servery mohly spravovat jenom požadované funkce správy a autorizovaní uživatelé. Tato doporučení se nevyžadují, ale důrazně doporučujeme zachovat stav zabezpečení vašich prostředků vrstvy 0.

Vyhrazené předplatné Azure

Přístup k serverům s podporou Azure Arc je často určen hierarchií organizace, do které patří v Azure. S předplatným nebo správcem skupiny pro správu byste měli zacházet jako s místním správcem prostředků vrstvy 0, protože by mohli použít svá oprávnění k přidání nových přiřazení rolí k prostředku Azure Arc. Kromě toho můžou mít zásady použité na úrovni předplatného nebo skupiny pro správu také oprávnění k provádění změn na serveru.

Pokud chcete minimalizovat počet účtů a zásad s přístupem k prostředkům vrstvy 0, zvažte použití vyhrazeného předplatného Azure, které je možné pečlivě monitorovat a konfigurovat s co nejmenším počtem trvalých správců. Zkontrolujte zásady Azure ve všech nadřazených skupinách pro správu a ujistěte se, že jsou pro tyto servery v souladu s vaším záměrem.

Zakázání nepotřebných funkcí správy

U prostředku vrstvy 0 byste měli použít ovládací prvky zabezpečení místního agenta k zakázání všech nepoužívaných funkcí v agentu, abyste zabránili úmyslnému nebo náhodnému použití těchto funkcí k provedení změn na serveru. Sem patří:

- Zakázání možností vzdáleného přístupu

- Nastavení seznamu povolených rozšíření pro rozšíření, která chcete použít, nebo zakázání správce rozšíření, pokud nepoužíváte rozšíření

- Zakázání agenta konfigurace počítače, pokud nemáte v úmyslu používat zásady konfigurace počítače

Následující příklad ukazuje, jak uzamknout agenta Azure Connected Machine pro řadič domény, který potřebuje použít agenta služby Azure Monitor ke shromažďování protokolů zabezpečení pro Microsoft Sentinel a Microsoft Defender for Servers k ochraně před malwarovými hrozbami:

azcmagent config set incomingconnections.enabled false

azcmagent config set guestconfiguration.enabled false

azcmagent config set extensions.allowlist “Microsoft.Azure.Monitor/AzureMonitorWindowsAgent,Microsoft.Azure.AzureDefenderForServers/MDE.Windows”

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro