Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Důležité

Služba Azure Cache for Redis oznámila časovou osu vyřazení všech skladových položek. Doporučujeme přesunout stávající instance Azure Cache for Redis do Azure Managed Redis , jakmile budete moct.

Další podrobnosti o ukončení podpory:

Data na serveru Redis jsou ve výchozím nastavení uložená v paměti. Tato data nejsou šifrovaná. Před zápisem do mezipaměti můžete implementovat vlastní šifrování dat. V některých případech se data můžou nacházet na disku, a to buď kvůli operacím operačního systému, nebo kvůli úmyslným akcím k zachování dat pomocí exportu nebo trvalosti dat.

Azure Cache for Redis nabízí klíče spravované platformou (PMK), které se také označují jako klíče spravované Microsoftem (MMK), které ve výchozím nastavení šifrují data na disku ve všech úrovních. Úrovně Enterprise a Enterprise Flash služby Azure Cache for Redis navíc nabízejí možnost šifrovat disky s operačním systémem a trvalost dat pomocí klíče spravovaného zákazníkem (CMK). Klíče spravované zákazníkem je možné použít k zabalení sad MMK k řízení přístupu k těmto klíčům. Tím se klíč CMK změní na šifrovací klíč nebo klíč KEK. Další informace najdete v tématu Správa klíčů v Azure.

Rozsah dostupnosti pro šifrování disků CMK

Úrovně Basic, Standard, Premium:

- Spravované klíče Microsoftu (MMK) se používají pro šifrování disků ve většině velikostí mezipaměti, s výjimkou velikosti Basic a Standard C0 a C1.

- Klíče spravované zákazníkem (CMK) se nepodporují.

Podnikové úrovně Flash:

- Podporují se spravované klíče Microsoftu (MMK).

- Podporují se klíče spravované zákazníkem (CMK).

Upozorňující

Ve výchozím nastavení všechny úrovně Azure Cache for Redis používají spravované klíče Microsoftu k šifrování disků připojených k instancím mezipaměti. V úrovních Basic a Standard ale skladové položky C0 a C1 nepodporují šifrování disků.

Důležité

Na úrovni Premium streamuje trvalost dat data přímo do Služby Azure Storage, takže šifrování disků je méně důležité. Azure Storage nabízí různé metody šifrování, které se místo toho mají použít.

Šifrování pro úroveň Enterprise

Šifrování disku na podnikové úrovni slouží k šifrování disku trvalosti, dočasných souborů a disku s operačním systémem:

- trvalý disk: Uchovává trvalé soubory RDB nebo AOF jako součást trvalosti dat.

- dočasné soubory použité při exportu: Dočasná data použitá k exportu jsou šifrovaná. Při exportu dat se šifrování konečných exportovaných dat řídí nastavením v účtu úložiště.

- disk s operačním systémem

Nástroj MMK se ve výchozím nastavení používá k šifrování těchto disků, ale cmk se dá použít také.

Ve vrstvě Enterprise Flash jsou klíče a hodnoty také částečně uložené na disku pomocí nevolatilového paměťového úložiště NVMe (Flash Storage). Tento disk ale není stejný jako ten, který se používá pro trvalá data. Místo toho je dočasný a data se neuchovávají po zastavení, uvolnění nebo restartování mezipaměti. MmK je podporován pouze na tomto disku, protože tato data jsou přechodná a dočasná.

| Uložená data | Disk | Možnosti šifrování |

|---|---|---|

| Soubory trvalosti | Disk trvalosti | MMK nebo CMK |

| Soubory RDB čekající na export | Disk s operačním systémem a disk trvalosti | MMK nebo CMK |

| Klíče a hodnoty (pouze úroveň Enterprise Flash) | Přechodný disk NVMe | MMK |

Šifrování pro úrovně Basic, Standard a Premium

Ve vrstvách Basic, Standard a Premium se disk s operačním systémem ve výchozím nastavení šifruje pomocí MMK. Není připojený žádný disk trvalosti a místo toho se používá Azure Storage. Skladové položky C0 a C1 nepoužívají šifrování disku.

Předpoklady a omezení

Obecné požadavky a omezení

- Šifrování disků není dostupné na úrovních Basic a Standard pro skladové položky C0 nebo C1.

- Připojení ke službě Azure Key Vault se podporuje jenom spravovaná identita přiřazená uživatelem. Identita spravovaná systémem není podporovaná.

- Při změně mezi nástroji MMK a CMK v existující instanci mezipaměti se aktivuje dlouhotrvající operace údržby. Nedoporučujeme to pro produkční použití, protože dojde k přerušení služby.

Požadavky a omezení služby Azure Key Vault

- Prostředek služby Azure Key Vault obsahující klíč spravovaný zákazníkem musí být ve stejné oblasti jako prostředek mezipaměti.

- V instanci služby Azure Key Vault musí být povolená ochrana před vymazáním a obnovitelné odstranění . Ochrana před vymazáním není ve výchozím nastavení povolená.

- Pokud ve službě Azure Key Vault používáte pravidla brány firewall, musí být instance služby Key Vault nakonfigurovaná tak, aby povolovala důvěryhodné služby.

- Podporují se jenom klíče RSA.

- Spravovaná identita přiřazená uživatelem musí mít udělená oprávnění Get, Unwrap Key a Wrap Key v zásadách přístupu ke službě Key Vault nebo ekvivalentní oprávnění v rámci řízení přístupu na základě role Azure. Doporučená předdefinovaná definice role s nejnižšími oprávněními potřebnými pro tento scénář se nazývá Uživatel šifrování kryptografických služeb KeyVault.

Konfigurace šifrování CMK v podnikových mezipamětí

Vytvoření nové mezipaměti s povoleným klíčem CMK pomocí portálu

Vytvořte mezipaměť Redis Enterprise.

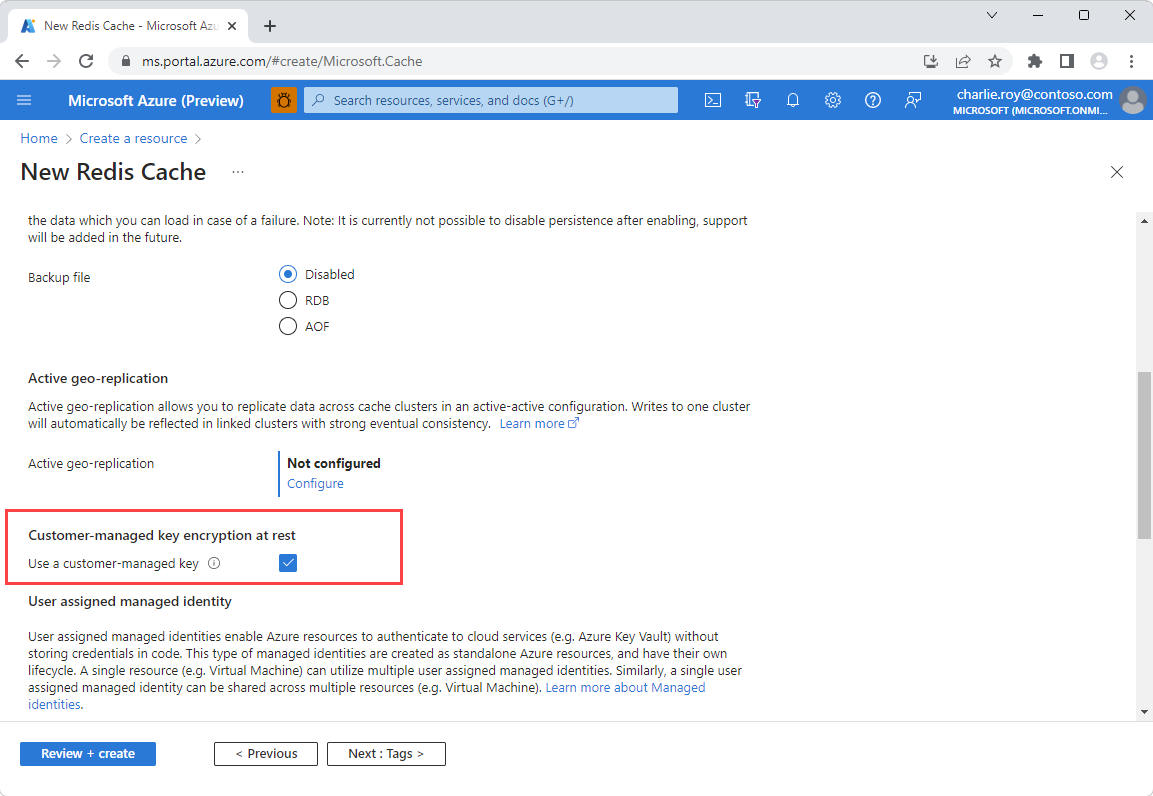

Na stránce Upřesnit přejděte do části s názvem Šifrování neaktivních uložených klíčů spravovaných zákazníkem a povolte možnost Použít klíč spravovaný zákazníkem.

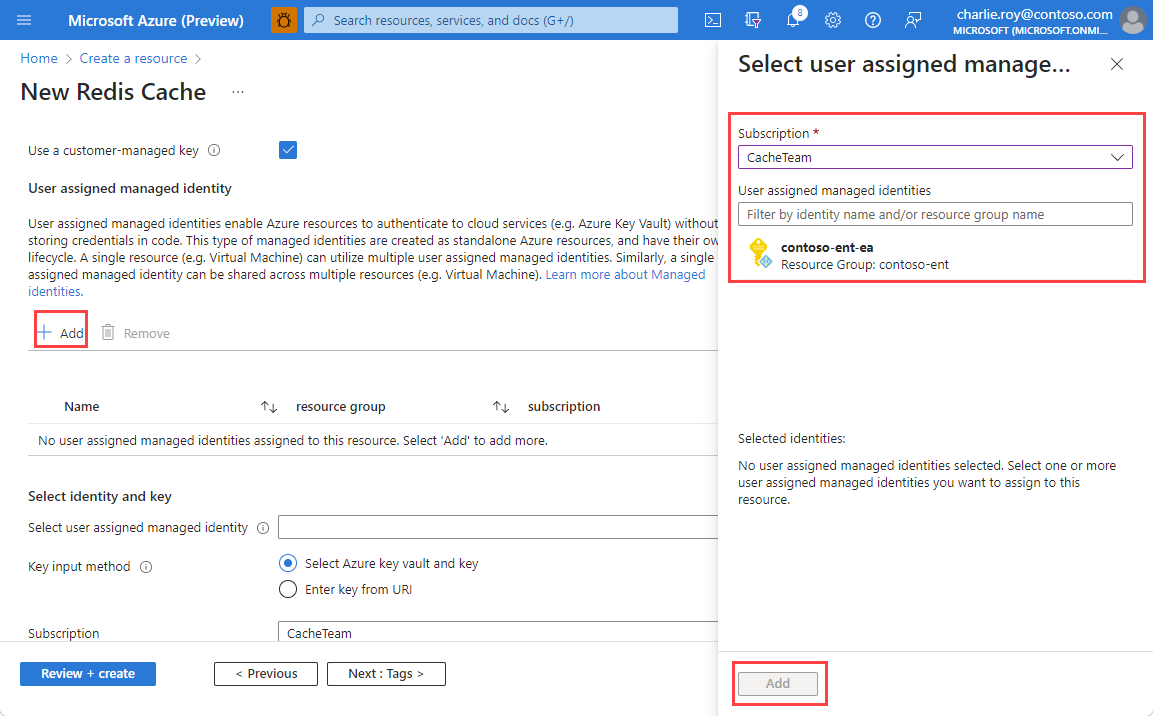

Výběrem možnosti Přidat přiřadíte spravované identitě přiřazené uživatelem k prostředku. Tato spravovaná identita se používá k připojení k instanci služby Azure Key Vault , která obsahuje klíč spravovaný zákazníkem.

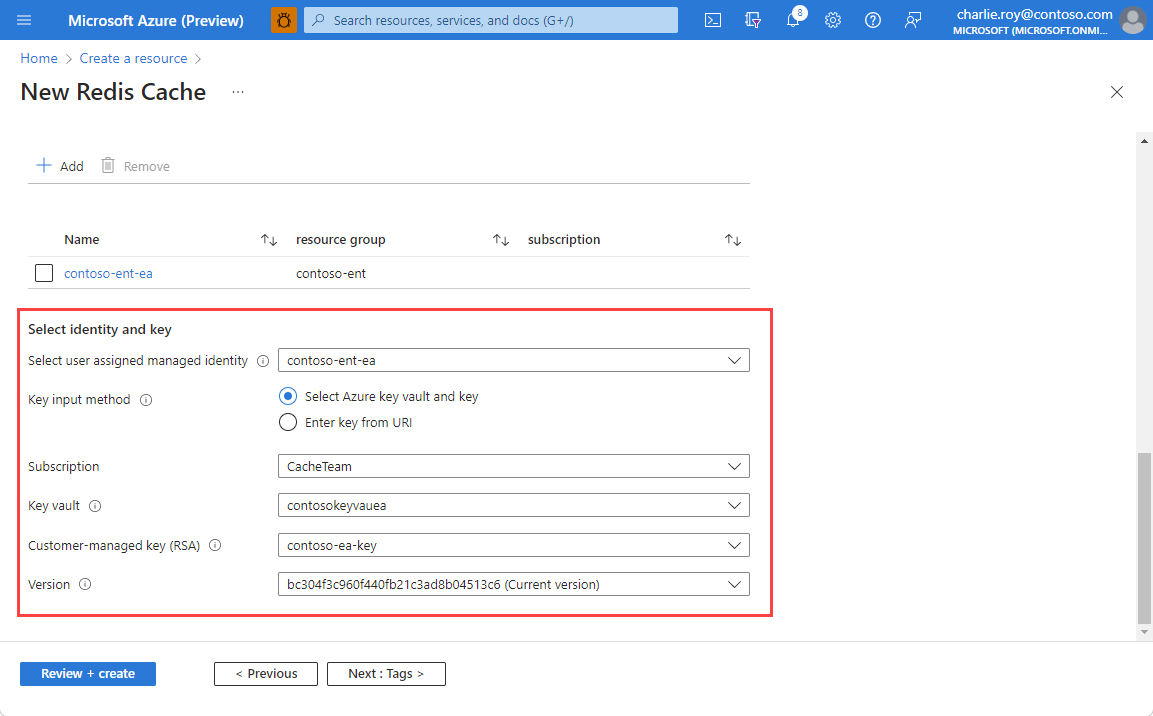

Vyberte zvolenou spravovanou identitu přiřazenou uživatelem a pak zvolte metodu zadávání klíčů, kterou chcete použít.

Pokud používáte metodu zadávání Vyberte Azure Key Vault a klíč, vyberte instanci služby Key Vault, která obsahuje klíč spravovaný zákazníkem. Tato instance musí být ve stejné oblasti jako vaše mezipaměť.

Poznámka:

Pokyny k nastavení instance služby Azure Key Vault najdete v průvodci rychlým zprovozněním služby Azure Key Vault. Můžete také vybrat odkaz Vytvořit trezor klíčů pod výběrem služby Key Vault a vytvořit novou instanci služby Key Vault. Nezapomeňte, že v instanci služby Key Vault musí být povolená ochrana před vymazáním i obnovitelné odstranění.

Zvolte konkrétní klíč a verzi pomocí rozevíracích nabídek spravovaných zákazníkem (RSA) a Verze .

Pokud používáte metodu zadávání identifikátoru URI, zadejte identifikátor URI klíče pro vybraný klíč ze služby Azure Key Vault.

Když zadáte všechny informace o mezipaměti, vyberte Zkontrolovat a vytvořit.

Přidání šifrování CMK do existující podnikové mezipaměti

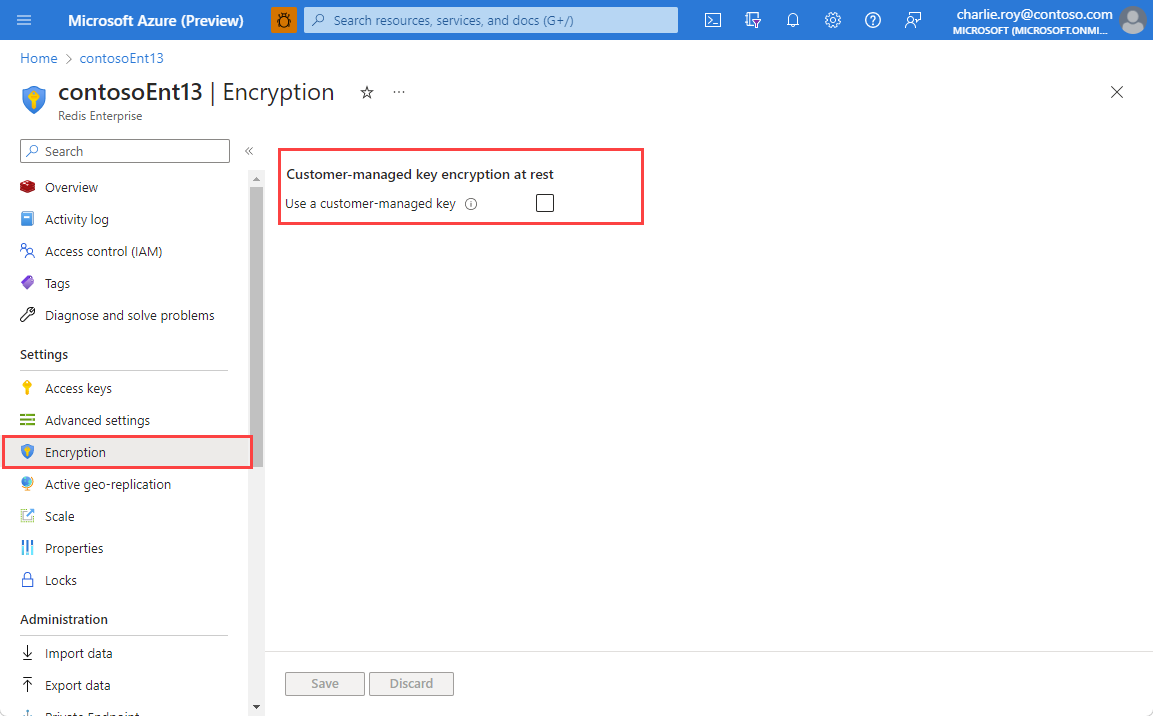

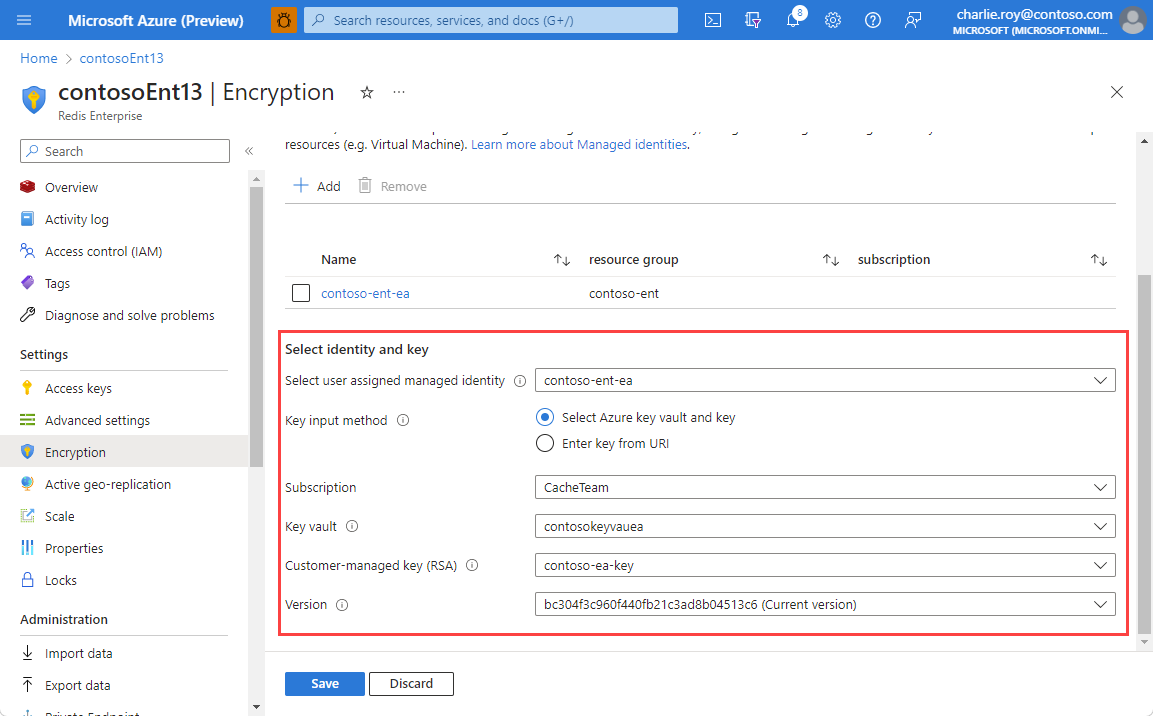

V nabídce Prostředek instance mezipaměti přejděte na šifrování . Pokud je sada CMK už nastavená, zobrazí se klíčové informace.

Pokud jste nenastavili CMK nebo chcete změnit nastavení CMK, vyberte Změnit nastavení šifrování.

Pokud chcete zobrazit možnosti konfigurace, vyberte Použít klíč spravovaný zákazníkem.

Výběrem možnosti Přidat přiřadíte spravované identitě přiřazené uživatelem k prostředku. Tato spravovaná identita se používá k připojení k instanci služby Azure Key Vault , která obsahuje klíč spravovaný zákazníkem.

Vyberte vybranou spravovanou identitu přiřazenou uživatelem a pak zvolte, kterou metodu zadávání klíčů chcete použít.

Pokud používáte metodu zadávání Vyberte Azure Key Vault a klíč, vyberte instanci služby Key Vault, která obsahuje klíč spravovaný zákazníkem. Tato instance musí být ve stejné oblasti jako vaše mezipaměť.

Poznámka:

Pokyny k nastavení instance služby Azure Key Vault najdete v průvodci rychlým zprovozněním služby Azure Key Vault. Můžete také vybrat odkaz Vytvořit trezor klíčů pod výběrem služby Key Vault a vytvořit novou instanci služby Key Vault.

Zvolte konkrétní klíč pomocí rozevíracího seznamu Klíč spravovaný zákazníkem (RSA ). Pokud existuje více verzí klíče, ze které si můžete vybrat, použijte rozevírací seznam Verze .

Pokud používáte metodu zadávání identifikátoru URI, zadejte identifikátor URI klíče pro vybraný klíč ze služby Azure Key Vault.

Zvolte Uložit.

Další kroky

Další informace o funkcích Azure Cache for Redis: