Shromažďování dat pomocí agenta služby Azure Monitor

Agent Služby Azure Monitor (AMA) se používá ke shromažďování dat z virtuálních počítačů Azure, škálovacích sad virtuálních počítačů a serverů s podporou arc. Pravidla shromažďování dat (DCR) definují data, která se mají shromažďovat od agenta a kde se mají tato data odesílat. Tento článek popisuje, jak pomocí webu Azure Portal vytvořit řadič domény ke shromažďování různých typů dat a instalaci agenta na všechny počítače, které ho vyžadují.

Pokud s Azure Monitorem teprve začínáte nebo máte základní požadavky na shromažďování dat, možná budete moct splňovat všechny vaše požadavky pomocí webu Azure Portal a pokynů v tomto článku. Pokud chcete využít další funkce DCR, jako jsou transformace, možná budete muset vytvořit dcR pomocí jiných metod nebo ho upravit po vytvoření na portálu. Pokud chcete nasadit rozhraní příkazového řádku, PowerShellu, šablon ARM nebo Azure Policy, můžete také použít různé metody správy řadičů domény a vytvořit přidružení.

Poznámka:

Pokud chcete odesílat data mezi tenanty, musíte nejprve povolit Azure Lighthouse.

Upozorňující

Následující případy můžou shromažďovat duplicitní data, což může vést k dalším poplatkům.

- Vytvoření více řadičů domény se stejným zdrojem dat a jejich přidružení ke stejnému agentu Ujistěte se, že filtrujete data v řadičích domény tak, aby každá shromažďuje jedinečná data.

- Vytvoření DCR, které shromažďuje protokoly zabezpečení a povoluje Sentinel pro stejné agenty. V takovém případě můžete shromažďovat stejné události v tabulce Událostí a v tabulce SecurityEvent.

- Použití agenta Azure Monitoru i starší verze agenta Log Analytics na stejném počítači. Omezte duplicitní události pouze na čas, kdy přecházíte z jednoho agenta na druhý.

Zdroje dat

V následující tabulce jsou uvedeny typy dat, které můžete v současné době shromažďovat s agentem služby Azure Monitor a kde můžete tato data odesílat. Odkazem pro každý z nich je článek popisující podrobnosti o tom, jak tento zdroj dat nakonfigurovat. Podle tohoto článku vytvořte řadič domény a přiřaďte ho k prostředkům a pak podle odkazovaného článku nakonfigurujte zdroj dat.

| Zdroj dat | Popis | Operační systém klienta | Místa určení |

|---|---|---|---|

| Události systému Windows | Informace odeslané do systému protokolování událostí Systému Windows, včetně událostí sysmon. | Windows | Pracovní prostor služby Log Analytics |

| Čítače výkonu | Číselné hodnoty měří výkon různých aspektů operačního systému a úloh. | Windows Linux |

Metriky služby Azure Monitor (Preview) Pracovní prostor služby Log Analytics |

| Syslog | Informace odeslané do systému protokolování událostí Linuxu. | Linux | Pracovní prostor služby Log Analytics |

| Textový protokol | Informace odeslané do textového souboru protokolu na místním disku | Windows Linux |

Pracovní prostor služby Log Analytics |

| Protokol JSON | Informace odeslané do souboru protokolu JSON na místním disku | Windows Linux |

Pracovní prostor služby Log Analytics |

| Protokoly IIS | Protokoly internetové informační služby (IIS) z místního disku počítačů s Windows | Windows | Pracovní prostor služby Log Analytics |

Poznámka:

Agent Azure Monitoru také podporuje hodnocení osvědčených postupů pro SQL služby Azure, které je aktuálně obecně dostupné. Další informace najdete v tématu Konfigurace posouzení osvědčených postupů pomocí agenta služby Azure Monitor.

Požadavky

- Oprávnění k vytváření objektů pravidla shromažďování dat v pracovním prostoru

- Další požadavky najdete v článku popisující každý zdroj dat.

Přehled

Když vytvoříte řadič domény na webu Azure Portal, projdete řadou stránek a poskytnete informace potřebné ke shromažďování dat ze zadaných počítačů. Následující tabulka popisuje informace, které potřebujete zadat na každé stránce.

| Oddíl | Popis |

|---|---|

| Zdroje informací | Počítače, které budou používat DCR. Když přidáte počítač do dcR, vytvoří mezi počítačem a DCR přidružení pravidla shromažďování dat (DCRA ). Řadič domény můžete upravit a přidat nebo odebrat počítače po jeho vytvoření. |

| Zdroj dat | Typ dat, která se mají shromažďovat z počítače. Seznam dostupných zdrojů dat je uvedený výše ve zdrojích dat. Každý zdroj dat má vlastní nastavení konfigurace a potenciální požadavky, takže podrobnosti najdete v jednotlivých článcích. |

| Cíl | Cíl, kam se mají odesílat data shromážděná ze zdroje dat. Pokud máte v DCR více zdrojů dat, můžete je odeslat do samostatných cílů a data z jednoho zdroje dat se můžou posílat do více cílů. Další podrobnosti o jejich cíli, jako je tabulka v pracovním prostoru služby Log Analytics, najdete v článku o jednotlivých zdrojích dat. |

Vytvoření pravidla shromažďování dat

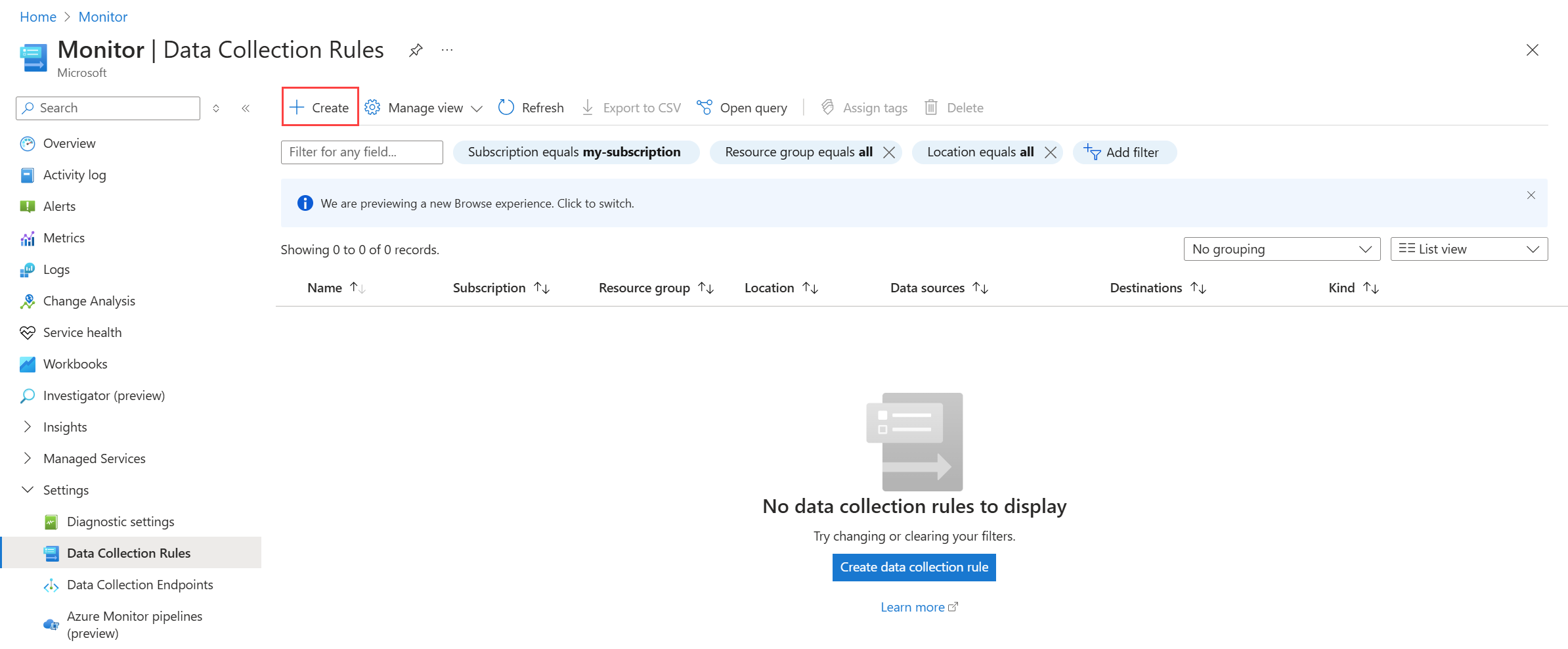

V nabídce Monitorování vyberte Vytvořit pravidla> shromažďování dat a otevřete stránku pro vytvoření DCR.

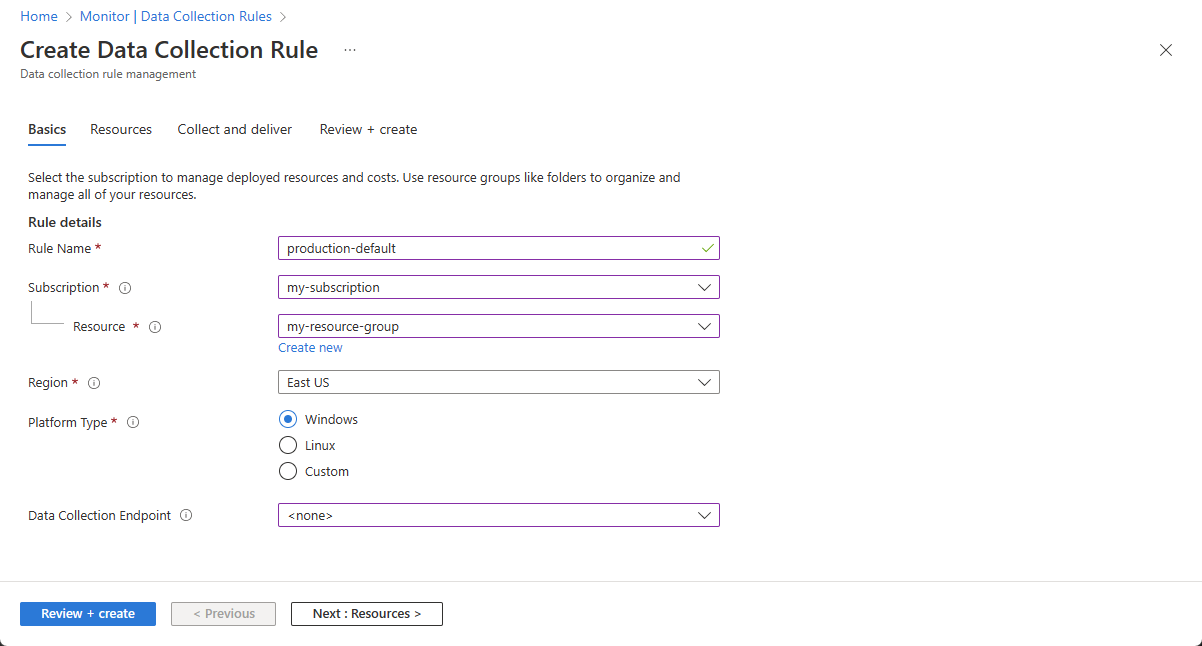

Základní stránka obsahuje základní informace o řadiči domény.

| Nastavení | Popis |

|---|---|

| Název pravidla | Název dcR. Mělo by to být něco popisného, co vám pomůže identifikovat pravidlo. |

| Předplatné | Předplatné pro uložení DCR. Nemusí to být stejné předplatné jako virtuální počítače. |

| Skupina prostředků | Skupina prostředků pro uložení dcR. Nemusí se jednat o stejnou skupinu prostředků jako virtuální počítače. |

| Oblast | Oblast, do které se má řadič domény uložit. Musí to být stejná oblast jako jakýkoli pracovní prostor služby Log Analytics nebo pracovní prostor Služby Azure Monitor používaný v cíli řadiče domény. Pokud máte pracovní prostory v různýchoblastechch |

| Typ platformy | Určuje typ zdrojů dat, které budou k dispozici pro DCR, Windows nebo Linux. Žádné neumožňuje obojí. 1 |

| Koncový bod shromažďování dat | Určuje koncový bod shromažďování dat (DCE) použitý ke shromažďování dat. To se vyžaduje jenom v případě, že používáte privátní propojení služby Azure Monitor. Tento řadič domény musí být ve stejné oblasti jako řadič domény. Další informace najdete v tématu Jak nastavit koncové body shromažďování dat na základě vašeho nasazení. |

1 Tato možnost nastaví kind atribut v DCR. Pro tento atribut je možné nastavit další hodnoty, ale nejsou k dispozici na portálu.

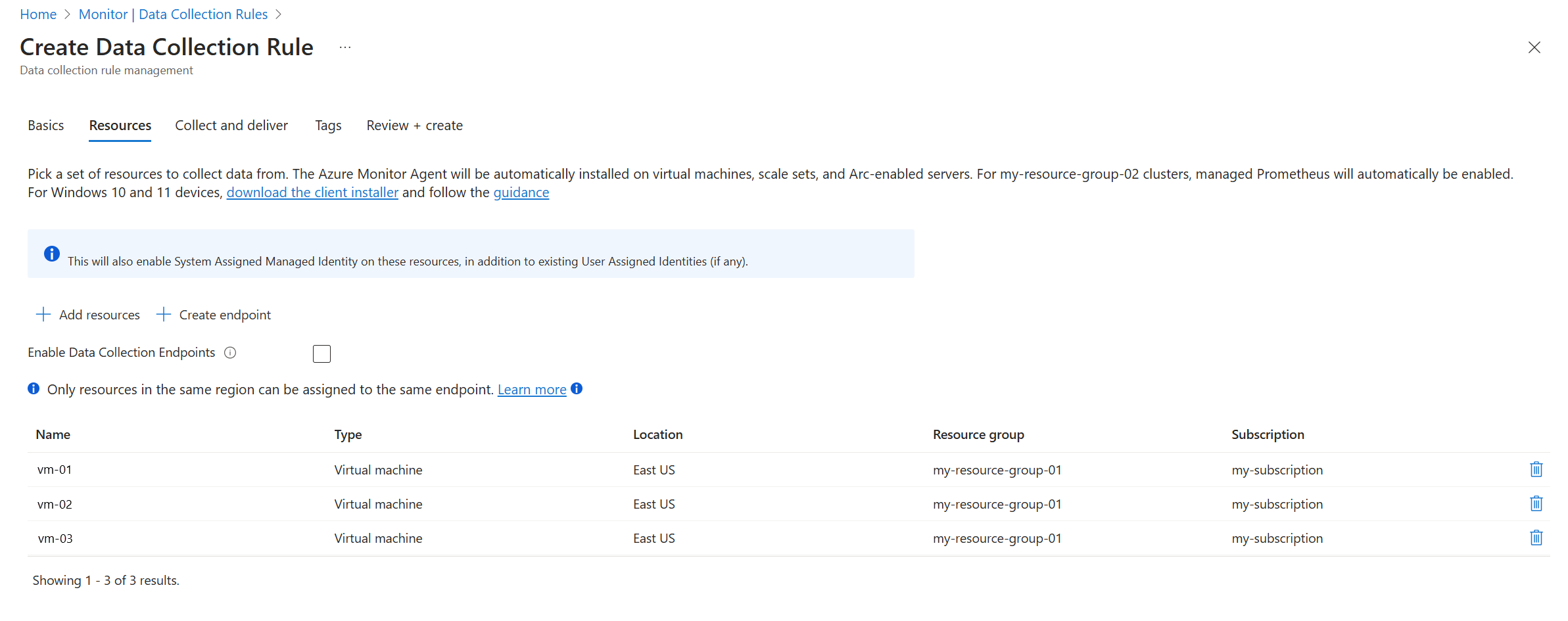

Přidání prostředků

Stránka Prostředky umožňuje přidat prostředky, které budou přidruženy k řadiči domény. Kliknutím na + Přidat prostředky vyberte prostředky. Agent Azure Monitoru se automaticky nainstaluje na všechny prostředky, které ho ještě nemají.

Důležité

Portál umožňuje spravovanou identitu přiřazenou systémem na cílových prostředcích spolu s existujícími identitami přiřazenými uživatelem, pokud existují. Pokud v požadavku nezadáte identitu přiřazenou uživatelem, počítač místo toho použije identitu přiřazenou systémem.

Pokud počítač, který monitorujete, není ve stejné oblasti jako cílový pracovní prostor služby Log Analytics a shromažďujete datové typy, které vyžadují DCE, vyberte Povolit koncové body shromažďování dat a vyberte koncový bod v oblasti každého monitorovaného počítače. Pokud je monitorovaný počítač ve stejné oblasti jako cílový pracovní prostor služby Log Analytics nebo pokud nepotřebujete DCE, nevybírejte koncový bod shromažďování dat na kartě Prostředky .

Přidat zdroje dat

Stránka Shromažďování a doručování umožňuje přidávat a konfigurovat zdroje dat pro řadič domény a cíl pro každý z nich.

| Prvek obrazovky | Popis |

|---|---|

| Zdroj dat | Vyberte typ zdroje dat a definujte související pole na základě vybraného typu zdroje dat. Podrobnosti o konfiguraci jednotlivých typů zdrojů dat najdete v článcích propojených ve zdrojích dat výše. |

| Cíl | Přidejte jeden nebo více cílů pro každý zdroj dat. Můžete vybrat více cílů stejného nebo různých typů. Můžete například vybrat několik pracovních prostorů služby Log Analytics, které se také označuje jako multihoming. Podrobnosti o jednotlivých datových typech pro různé cíle, které podporují. |

Řadič domény může obsahovat více různých zdrojů dat až do limitu 10 zdrojů dat v jednom řadiči domény. Ve stejném řadiči domény můžete kombinovat různé zdroje dat, ale obvykle budete chtít vytvořit různé zdroje dat pro různé scénáře shromažďování dat. Doporučené postupy pro vytváření a správu pravidel shromažďování dat ve službě Azure Monitor najdete v doporučeních, jak uspořádat žádosti o obnovení domény.

Ověření operace

Jakmile vytvoříte řadič domény a přidružili ho k počítači, můžete ověřit, jestli je agent funkční a že data se shromažďují spuštěním dotazů v pracovním prostoru služby Log Analytics.

Ověření operace agenta

Spuštěním následujícího dotazu v Log Analytics ověřte, že je agent funkční a správně komunikuje a zkontrolujte, jestli v tabulce prezenčního signálu nejsou nějaké záznamy. Záznam by se měl každou minutu odeslat do této tabulky z každého agenta.

Heartbeat

| where TimeGenerated > ago(24h)

| where Computer has "<computer name>"

| project TimeGenerated, Category, Version

| order by TimeGenerated desc

Ověření přijetí záznamů

Instalace agenta a spuštění nových nebo upravených řadičů domény bude trvat několik minut. Potom můžete ověřit, že se záznamy přijímají z jednotlivých zdrojů dat, a to tak, že zkontrolujete tabulku, do které se jednotlivé zápisy zapisují do pracovního prostoru služby Log Analytics. Například následující dotaz zkontroluje události Systému Windows v tabulce Událost .

Event

| where TimeGenerated > ago(48h)

| order by TimeGenerated desc

Řešení problému

Pokud neshromažďujete data, která očekáváte, projděte si následující kroky.

- Ověřte, že je na počítači nainstalovaný a spuštěný agent.

- Informace o zdroji dat, se kterým máte potíže, najdete v části Řešení potíží v článku.

- Informace o povolení monitorování dcR pro dcR najdete v tématu Monitorování a řešení potíží se shromažďováním dat DCR ve službě Azure Monitor .

- Prohlédněte si metriky, abyste zjistili, jestli se data shromažďují a jestli se zahazují nějaké řádky.

- Zobrazte protokoly a identifikujte chyby v kolekci dat.

Další kroky

- Shromážděte textové protokoly pomocí agenta služby Azure Monitor.

- Přečtěte si další informace o agentu služby Azure Monitor.

- Přečtěte si další informace o pravidlech shromažďování dat.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro