Skupiny akcí

Když data služby Azure Monitor naznačují, že může dojít k problému s vaší infrastrukturou nebo aplikací, aktivuje se upozornění. Skupinu akcí můžete použít k odeslání oznámení, jako je hlasový hovor, SMS nebo e-mail, když se upozornění aktivuje vedle samotné výstrahy. Skupiny akcí jsou kolekce předvoleb a akcí oznámení. Azure Monitor, Azure Service Health a Azure Advisor používají skupiny akcí k upozorňování uživatelů na výstrahu a provedení akce. V tomto článku se dozvíte, jak vytvářet a spravovat skupiny akcí.

Každá akce se skládá z:

- Typ: Oznámení, které se odešle, nebo akce, která se provede. Mezi příklady patří posílání hlasového hovoru, SMS nebo e-mailu. Můžete také aktivovat různé typy automatizovaných akcí.

- Název: Jedinečný identifikátor v rámci skupiny akcí.

- Podrobnosti: Odpovídající podrobnosti, které se liší podle typu.

Obecně platí, že skupina akcí je globální služba. Úsilí o to, aby byly více dostupné regionálně, jsou ve vývoji.

Globální požadavky klientů můžou zpracovávat služby skupin akcí v libovolné oblasti. Pokud je jedna oblast služby skupiny akcí mimo provoz, provoz se automaticky směruje a zpracuje v jiných oblastech. Jako globální služba pomáhá skupina akcí poskytovat řešení zotavení po havárii. Regionální požadavky spoléhají na redundanci zón dostupnosti, aby splňovaly požadavky na ochranu osobních údajů a nabízely podobné řešení zotavení po havárii.

- Do pravidla upozornění můžete přidat až pět skupin akcí.

- Skupiny akcí se provádějí souběžně bez konkrétního pořadí.

- Stejnou skupinu akcí může používat více pravidel upozornění.

- Skupiny akcí jsou definovány jedinečnou sadou akcí a uživateli, kteří mají být upozorněni. Pokud například chcete upozornit uživatele User1, User2 a User3 e-mailem na dvě různá pravidla upozornění, stačí vytvořit pouze jednu skupinu akcí, kterou můžete použít pro obě pravidla upozornění.

Vytvoření skupiny akcí na webu Azure Portal

Přejděte na Azure Portal.

Vyhledejte a vyberte Sledovat. Podokno Monitorování konsoliduje všechna nastavení monitorování a data v jednom zobrazení.

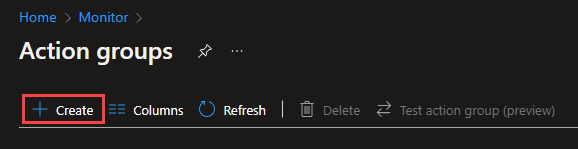

Vyberte Výstrahy a pak vyberte Skupiny akcí.

Vyberte Vytvořit.

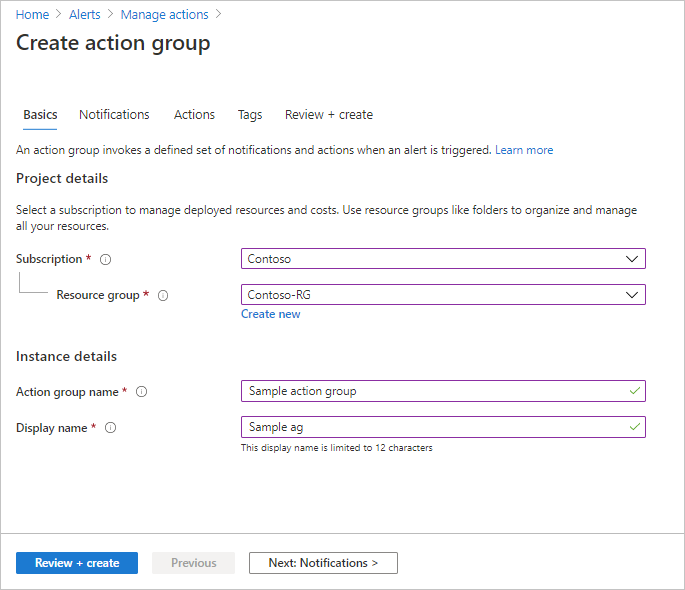

Nakonfigurujte základní nastavení skupiny akcí. V části Podrobnosti projektu:

- Vyberte hodnoty pro předplatné a skupinu prostředků.

- Vyberte oblast.

Poznámka:

Upozornění služby Service Health jsou podporována pouze ve veřejných cloudech v rámci globální oblasti. Aby skupiny akcí správně fungovaly v reakci na výstrahu služby Service Health, musí být oblast skupiny akcí nastavená na hodnotu Globální.

Možnost Chování Globální Služba skupiny akcí se rozhodne, kam se má skupina akcí uložit. Skupina akcí se udržuje nejméně ve dvou oblastech, aby se zajistila regionální odolnost. Zpracování akcí může být provedeno v libovolné geografické oblasti.

Hlasové, SMS a e-mailové akce prováděné v důsledku upozornění na stav služby jsou odolné vůči incidentům azure live-site.Regionální Skupina akcí je uložená ve vybrané oblasti. Skupina akcí je zónově redundantní. Tuto možnost použijte, pokud chcete zajistit, aby se zpracování skupiny akcí provádělo v rámci konkrétní geografické hranice. Pro regionální zpracování skupin akcí můžete vybrat jednu z těchto oblastí:

– USA – východ

– USA – západ

– USA – východ 2

– USA – západ 2

– USA – středojižní

– USA – středosever

- Švédsko – střed

- Německo – středozápad

- Indie – střed

- Indie – jih

Neustále přidáváme další oblasti pro regionální zpracování dat skupin akcí.Skupina akcí se uloží do vybraného předplatného, oblasti a skupiny prostředků.

V části Podrobnosti instance zadejte hodnoty pro název skupiny akcí a zobrazovaný název. Zobrazovaný název se používá místo úplného názvu skupiny akcí, když se skupina používá k odesílání oznámení.

Nakonfigurujte oznámení. Vyberte Další: Oznámení nebo vyberte kartu Oznámení v horní části stránky.

Definujte seznam oznámení, která se mají odeslat při aktivaci výstrahy.

Pro každé oznámení:

Vyberte typ oznámení a vyplňte příslušná pole pro toto oznámení. Dostupné jsou následující možnosti:

Typ oznámení Popis Pole Odeslání e-mailové role Azure Resource Manageru Odešlete e-mail členům předplatného na základě jejich role.

Viz e-mail.Zadejte primární e-mailovou adresu nakonfigurovanou pro uživatele Microsoft Entra. Viz e-mail. E-mail Ujistěte se, že jsou správně nakonfigurované filtrování e-mailů a všechny služby ochrany před malwarem nebo spamem. E-maily se odesílají z následujících e-mailových adres:

* azure-noreply@microsoft.com

* azureemail-noreply@microsoft.com

* alerts-noreply@mail.windowsazure.comZadejte e-mail, do kterého se má oznámení odeslat. SMS Oznámení SMS podporují obousměrnou komunikaci. Zpráva SMS obsahuje následující informace:

* Krátký název skupiny akcí, do které byla tato výstraha odeslána

* Název výstrahy.

Uživatel může odpovědět na sms na:

* Odhlásit odběr všech upozornění SMS pro všechny skupiny akcí nebo jednu skupinu akcí.

* Opětovné připisování výstrah

* Požádejte o pomoc.

Další informace o podporovaných odpovědích SMS najdete v tématu Odpovědi SMS.Zadejte kód země a telefonní číslo příjemce SMS. Pokud nemůžete vybrat kód vaší země nebo oblasti na webu Azure Portal, sms není pro vaši zemi nebo oblast podporovaná. Pokud kód vaší země nebo oblasti není dostupný, můžete hlasovat pro přidání vaší země nebo oblasti na webu Sdílet své nápady. Jako alternativní řešení, dokud se vaše země nepodporuje, nakonfigurujte skupinu akcí tak, aby volala webhook externímu poskytovateli serveru SMS, který podporuje vaši zemi nebo oblast. Nabízená oznámení aplikací Azure Odešlete oznámení do mobilní aplikace Azure. Pokud chcete povolit nabízená oznámení do mobilní aplikace Azure, zadejte další informace o mobilní aplikaci Azure, viz mobilní aplikace Azure. Do pole e-mailu účtu Azure zadejte e-mailovou adresu, kterou použijete jako ID účtu při konfiguraci mobilní aplikace Azure. Hlasový hovor Hlasové oznámení. Zadejte kód země a telefonní číslo příjemce oznámení. Pokud na webu Azure Portal nemůžete vybrat kód vaší země nebo oblasti, hlasová oznámení se pro vaši zemi nebo oblast nepodporují. Pokud kód vaší země nebo oblasti není dostupný, můžete hlasovat pro přidání vaší země nebo oblasti na webu Sdílet své nápady. Jako alternativní řešení, dokud nebude vaše země podporovaná, nakonfigurujte skupinu akcí tak, aby volala webhook poskytovateli hlasových hovorů třetích stran, který podporuje vaši zemi nebo oblast. Vyberte, jestli chcete povolit schéma běžných upozornění. Společné schéma upozornění je jedna rozšiřitelná a jednotná datová část upozornění, kterou je možné použít ve všech službách upozornění ve službě Azure Monitor. Další informace o společném schématu najdete v tématu Běžné schéma upozornění.

Vyberte OK.

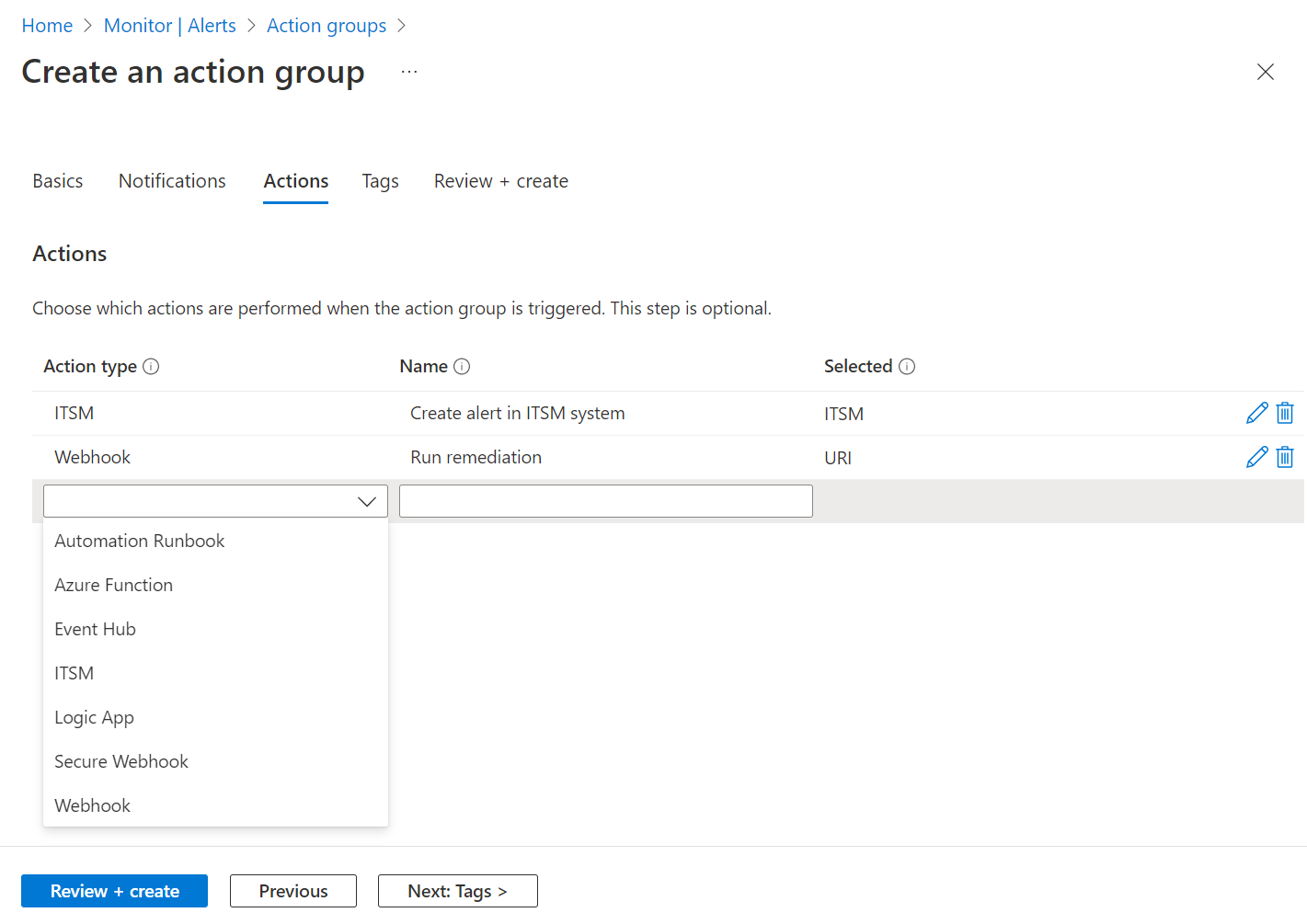

Konfigurace akcí Vyberte Další: Akce. nebo vyberte kartu Akce v horní části stránky.

Definujte seznam akcí, které se mají aktivovat při aktivaci výstrahy. Vyberte typ akce a zadejte název každé akce.

Typ akce Detaily Runbook služby Automation Pomocí runbooku Automation můžete automatizovat úlohy na základě metrik. Pokud je například splněna určitá prahová hodnota v přidruženém rozpočtu, vypněte zdroje. Informace o omezeních datových částí runbooku Automation najdete v tématu Omezení služby Automation. Centrum událostí Akce služby Event Hubs publikuje oznámení do služby Event Hubs. Další informace o službě Event Hubs najdete v tématu Azure Event Hubs – platforma pro streamování velkých objemů dat a služba pro příjem událostí. Můžete se přihlásit k odběru streamu oznámení výstrahy od příjemce události. Funkce Volá existující koncový bod triggeru HTTP ve funkcích. Další informace najdete v tématu Azure Functions.

Když definujete akci funkce, koncový bod triggeru HTTP funkce a přístupový klíč se uloží do definice akce,https://azfunctionurl.azurewebsites.net/api/httptrigger?code=<access_key>například . Pokud změníte přístupový klíč pro funkci, musíte akci funkce ve skupině akcí odebrat a znovu vytvořit.

Váš koncový bod musí podporovat metodu HTTP POST.

Funkce musí mít přístup k účtu úložiště. Pokud nemá přístup, klíče nejsou dostupné a identifikátor URI funkce není přístupný.

Přečtěte si o obnovení přístupu k účtu úložiště.ITSM Akce ITSM vyžaduje připojení ITSM. Informace o vytvoření připojení ITSM najdete v tématu Integrace ITSM. Aplikace logiky Pomocí Azure Logic Apps můžete vytvářet a přizpůsobovat pracovní postupy pro integraci a přizpůsobit oznámení o upozorněních. Zabezpečený webhook Pokud používáte zabezpečenou akci webhooku, musíte pomocí ID Microsoft Entra zabezpečit připojení mezi vaší skupinou akcí a koncovým bodem, což je chráněné webové rozhraní API. Viz Konfigurace ověřování pro zabezpečený webhook. Zabezpečený webhook nepodporuje základní ověřování. Pokud používáte základní ověřování, použijte akci Webhooku. Webhook Pokud použijete akci webhooku, koncový bod cílového webhooku musí být schopný zpracovat různé datové části JSON, které vygenerují různé zdroje upozornění.

Certifikáty zabezpečení nemůžete předávat prostřednictvím akce webhooku. Pokud chcete použít základní ověřování, musíte přihlašovací údaje předat prostřednictvím identifikátoru URI.

Pokud koncový bod webhooku očekává konkrétní schéma, například schéma Microsoft Teams, použijte typ akce Logic Apps k manipulaci se schématem upozornění, aby splňovalo očekávání cílového webhooku.

Informace o pravidlech používaných k opakování akcí webhooku naleznete v tématu Webhook.

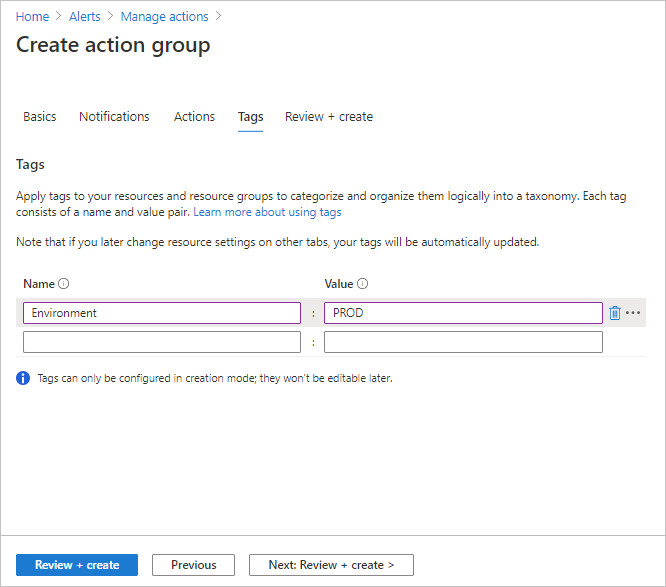

(Volitelné.) Pokud chcete přiřadit dvojici klíč-hodnota ke skupině akcí pro kategorizaci prostředků Azure, vyberte Další: Značky nebo karta Značky. V opačném případě tento krok přeskočte.

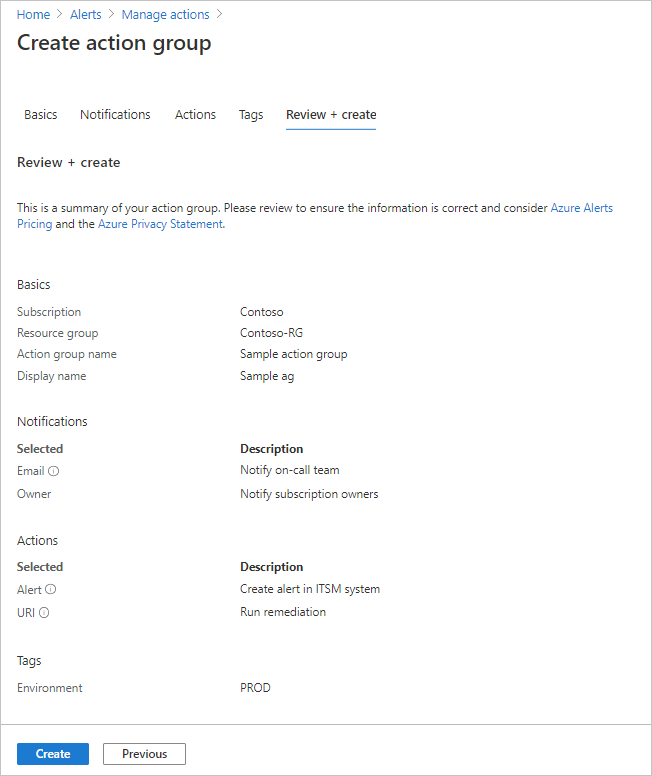

Výběrem možnosti Zkontrolovat a vytvořit zkontrolujte nastavení. Tento krok rychle zkontroluje vstupy, abyste měli jistotu, že jste zadali všechny požadované informace. Pokud dojde k problémům, nahlásí se tady. Po kontrole nastavení vyberte Vytvořit a vytvořte skupinu akcí.

Poznámka:

Když nakonfigurujete akci, která upozorní osobu e-mailem nebo SMS, obdrží potvrzení, které indikuje, že byly přidány do skupiny akcí.

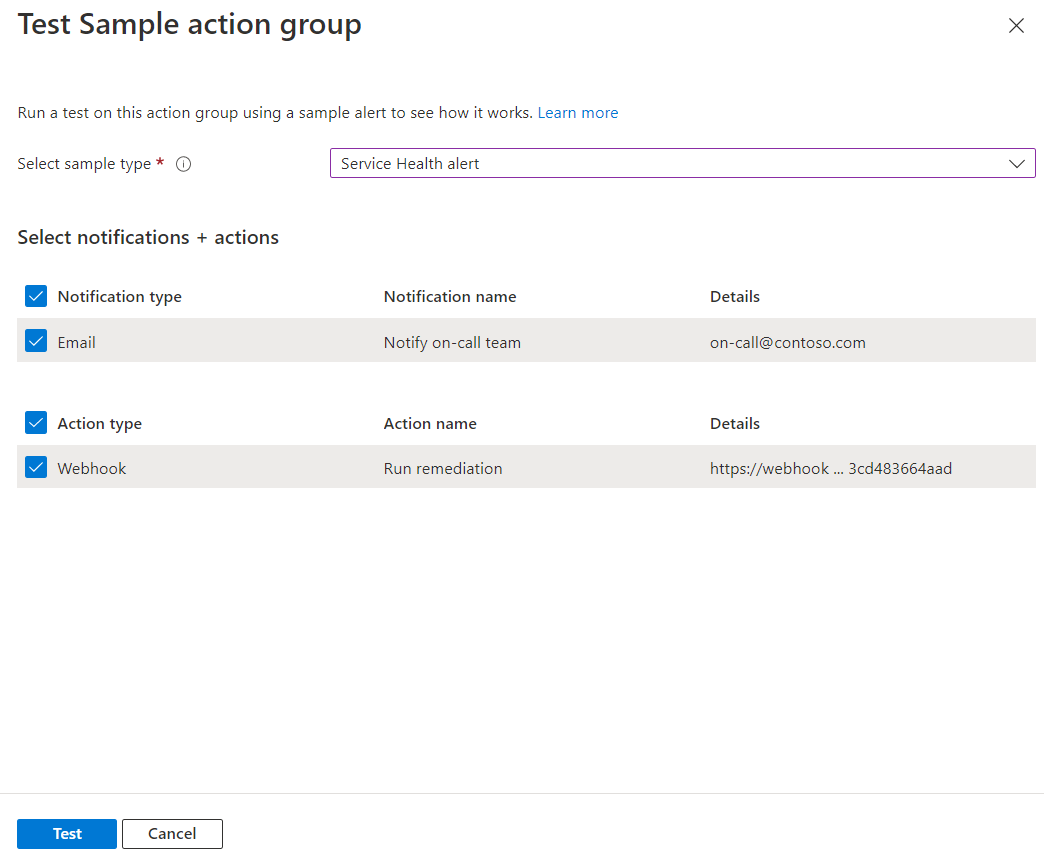

Testování skupiny akcí na webu Azure Portal

Když vytvoříte nebo aktualizujete skupinu akcí na webu Azure Portal, můžete skupinu akcí otestovat.

Na webu Azure Portal vytvořte skupinu akcí.

Poznámka:

Před testováním musí být skupina akcí vytvořena a uložena. Pokud upravujete existující skupinu akcí, uložte změny do skupiny akcí před testováním.

Na stránce skupiny akcí vyberte testovací skupinu akcí.

Vyberte typ vzorku, typ oznámení a typy akce, které chcete otestovat. Pak vyberte Otestovat.

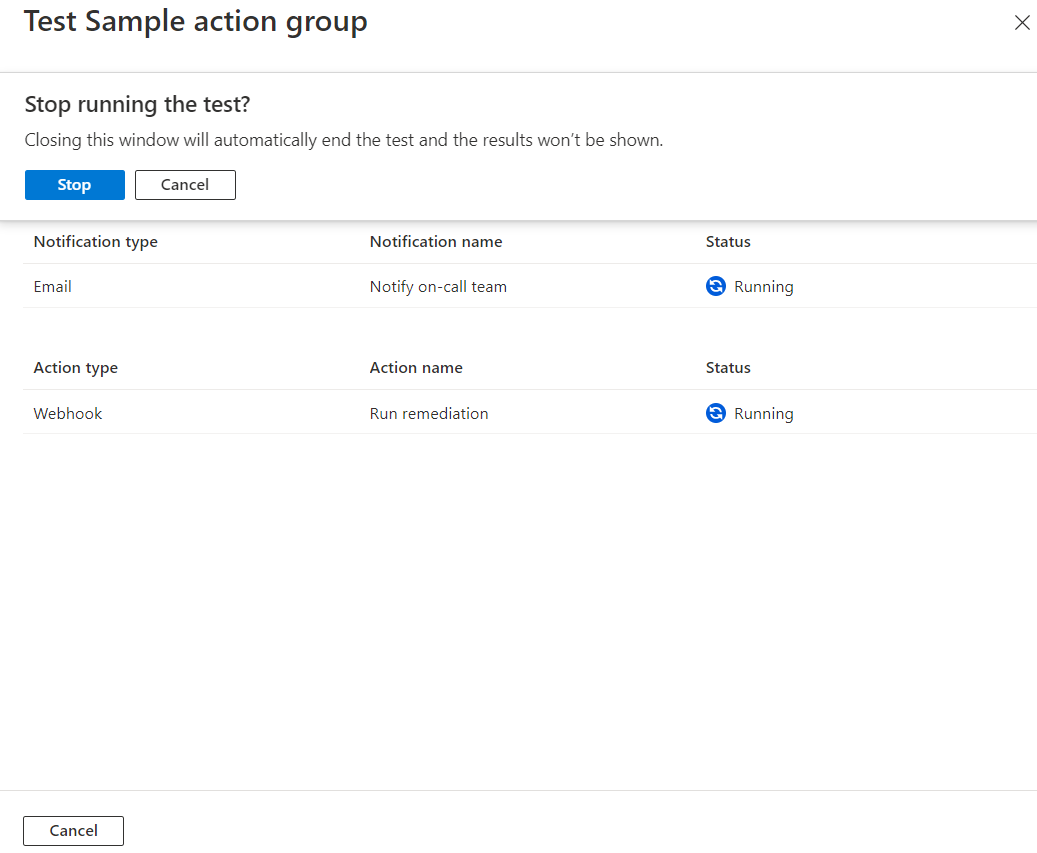

Pokud okno zavřete nebo vyberete Možnost Zpět k nastavení testu během běhu testu, test se zastaví a nezobrazí se výsledky testů.

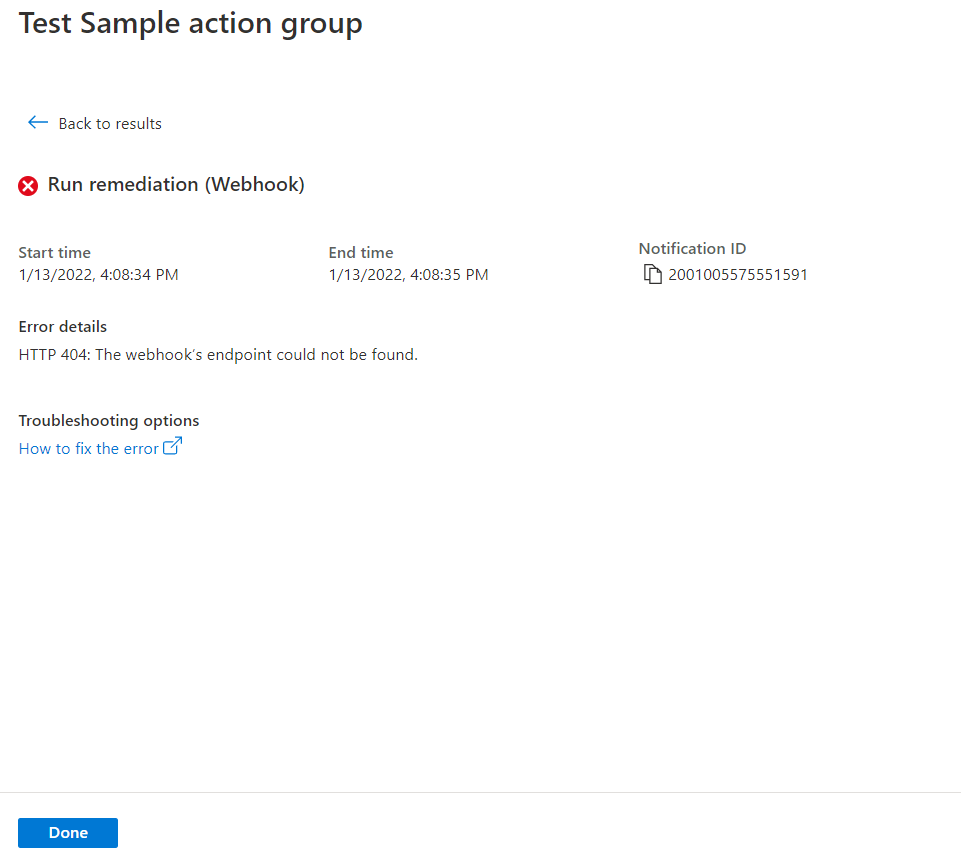

Po dokončení testu se zobrazí stav testu úspěšného nebo neúspěšného testu. Pokud test selhal a chcete získat další informace, vyberte Zobrazit podrobnosti.

Informace v části Podrobnosti o chybě můžete použít k pochopení problému. Potom můžete upravit, uložit změny a znovu otestovat skupinu akcí.

Když spustíte test a vyberete typ oznámení, zobrazí se v předmětu zpráva s textem Test. Testy poskytují způsob, jak zkontrolovat, jestli vaše skupina akcí funguje podle očekávání, než ji povolíte v produkčním prostředí. Všechny podrobnosti a odkazy v testovacích e-mailových oznámeních pocházejí z ukázkové referenční sady.

Požadavky na roli pro testovací skupiny akcí

Následující tabulka popisuje požadavky na členství rolí, které jsou potřeba pro funkci testovacích akcí :

| Členství v rolích | Existující skupina akcí | Existující skupina prostředků a nová skupina akcí | Nová skupina prostředků a nová skupina akcí |

|---|---|---|---|

| Přispěvatel předplatného | Podporováno | Podporováno | Podporováno |

| Přispěvatel skupiny prostředků | Podporováno | Podporováno | Nelze použít |

| Přispěvatel prostředků skupiny akcí | Podporováno | Nelze použít | Nelze použít |

| Přispěvatel Azure Monitoru | Podporováno | Podporováno | Nelze použít |

| Vlastní role1 | Podporováno | Podporováno | Nelze použít |

1 Vlastní role musí mít oprávnění Microsoft.Insights/createNotifications/*.

Poznámka:

- Pokud uživatel není členem výše uvedeného členství rolí se správnými oprávněními k vygenerování tohoto oznámení, minimální oprávnění vyžadovaná k otestování skupiny akcí je Microsoft.Insights/createNotifications/*.

- Můžete spustit omezený počet testů za časové období. Pokud chcete zjistit, které limity se vztahují na vaši situaci, podívejte se na limity služby Azure Monitor.

- Když nakonfigurujete skupinu akcí na portálu, můžete se odhlásit nebo zrušit běžné schéma upozornění.

- Pokud chcete najít běžné ukázky schématu pro všechny typy ukázek, podívejte se na běžné definice schématu upozornění pro testovací skupinu akcí.

- Pokud chcete najít definice upozornění schématu, které nejsou běžné, přečtěte si téma Neběžnou definici schématu upozornění pro testovací skupinu akcí.

Vytvoření skupiny akcí pomocí šablony Resource Manageru

Ke konfiguraci skupin akcí můžete použít šablonu Azure Resource Manageru. Pomocí šablon můžete automaticky nastavit skupiny akcí, které se dají opakovaně používat v určitých typech upozornění. Tyto skupiny akcí zajišťují, aby byly při aktivaci výstrahy upozorněny všechny správné strany.

Základní kroky jsou:

- Vytvořte šablonu jako soubor JSON, který popisuje, jak vytvořit skupinu akcí.

- Nasaďte šablonu pomocí libovolné metody nasazení.

Šablony Resource Manageru skupiny akcí

Pokud chcete vytvořit skupinu akcí pomocí šablony Resource Manageru, vytvoříte prostředek typu Microsoft.Insights/actionGroups. Pak vyplníte všechny související vlastnosti. Tady jsou dvě ukázkové šablony, které vytvoří skupinu akcí.

První šablona popisuje, jak vytvořit šablonu Resource Manageru pro skupinu akcí, ve které jsou definice akcí pevně zakódované v šabloně. Druhá šablona popisuje, jak vytvořit šablonu, která při nasazení šablony přebírá informace o konfiguraci webhooku jako vstupní parametry.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

{

"name": "contosoSMS",

"countryCode": "1",

"phoneNumber": "5555551212"

},

{

"name": "contosoSMS2",

"countryCode": "1",

"phoneNumber": "5555552121"

}

],

"emailReceivers": [

{

"name": "contosoEmail",

"emailAddress": "devops@contoso.com",

"useCommonAlertSchema": true

},

{

"name": "contosoEmail2",

"emailAddress": "devops2@contoso.com",

"useCommonAlertSchema": true

}

],

"webhookReceivers": [

{

"name": "contosoHook",

"serviceUri": "http://requestb.in/1bq62iu1",

"useCommonAlertSchema": true

},

{

"name": "contosoHook2",

"serviceUri": "http://requestb.in/1bq62iu2",

"useCommonAlertSchema": true

}

],

"SecurewebhookReceivers": [

{

"name": "contososecureHook",

"serviceUri": "http://requestb.in/1bq63iu1",

"useCommonAlertSchema": false

},

{

"name": "contososecureHook2",

"serviceUri": "http://requestb.in/1bq63iu2",

"useCommonAlertSchema": false

}

],

"eventHubReceivers": [

{

"name": "contosoeventhub1",

"subscriptionId": "replace with subscription id GUID",

"eventHubNameSpace": "contosoeventHubNameSpace",

"eventHubName": "contosoeventHub",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

},

"webhookReceiverName": {

"type": "string",

"metadata": {

"description": "Webhook receiver service Name."

}

},

"webhookServiceUri": {

"type": "string",

"metadata": {

"description": "Webhook receiver service URI."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

],

"emailReceivers": [

],

"webhookReceivers": [

{

"name": "[parameters('webhookReceiverName')]",

"serviceUri": "[parameters('webhookServiceUri')]",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupResourceId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

Správa skupin akcí

Po vytvoření skupiny akcí ji můžete zobrazit na portálu:

Přejděte na Azure Portal.

Na stránce Monitorování vyberte Výstrahy.

Vyberte skupiny akcí.

Vyberte skupinu akcí, kterou chcete spravovat. Můžete provádět následující akce:

- Přidání, úprava nebo odebrání akcí

- Odstraňte skupinu akcí.

Omezení služeb pro oznámení

Telefonní číslo nebo e-mail je možné zahrnout do skupin akcí v mnoha předplatných. Azure Monitor používá omezení rychlosti k pozastavení oznámení, když se na konkrétní telefonní číslo, e-mailovou adresu nebo zařízení odešle příliš mnoho oznámení. Omezování rychlosti zajišťuje, že jsou výstrahy spravovatelné a použitelné.

Omezení rychlosti platí pro SMS, hlas a e-mailová oznámení. Všechny ostatní akce oznámení nejsou omezené rychlostí. Omezení rychlosti platí pro všechna předplatná. Omezení rychlosti se použije hned po dosažení prahové hodnoty, i když se zprávy odesílají z více odběrů. Když je e-mailová adresa omezená rychlostí, odešle se oznámení, že se použilo omezení rychlosti a kdy vyprší platnost omezování rychlosti.

Informace o limitech rychlosti najdete v tématu Omezení služby Azure Monitor.

Odeslání e-mailu Azure Resource Manageru

Když používáte Azure Resource Manager pro e-mailová oznámení, můžete členům role předplatného posílat e-maily. E-mail se odešle uživateli nebo členům skupiny microsoft Entra ID této role. To zahrnuje podporu rolí přiřazených prostřednictvím Služby Azure Lighthouse.

Poznámka:

Skupiny akcí podporují jenom e-maily s následujícími rolemi: Vlastník, Přispěvatel, Čtenář, Přispěvatel monitorování, Čtenář monitorování.

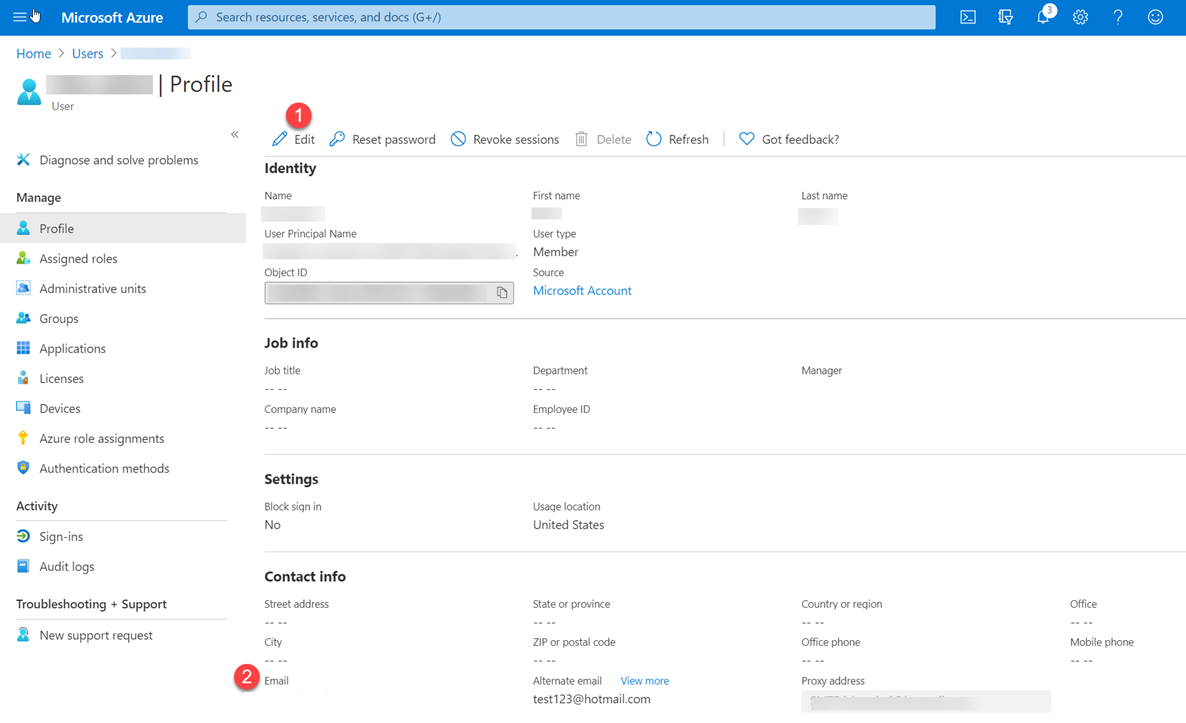

Pokud váš primární e-mail nedostává oznámení, nakonfigurujte e-mailovou adresu pro roli E-mail Azure Resource Manageru:

Na webu Azure Portal přejděte na MICROSOFT Entra ID.

Na levé straně vyberte Všichni uživatelé. Vpravo se zobrazí seznam uživatelů.

Vyberte uživatele, jehož primární e-mail chcete zkontrolovat.

V profilu uživatele vyhledejte v části Kontaktní údaje hodnotu e-mailu . Pokud je prázdný:

- V horní části stránky vyberte Upravit.

- Zadejte e-mailovou adresu.

- V horní části stránky vyberte Uložit.

Pro každou skupinu akcí může být omezený počet e-mailových akcí. Pokud chcete zjistit, které limity se vztahují na vaši situaci, podívejte se na limity služby Azure Monitor.

Při nastavování role Resource Manageru:

- Přiřaďte k roli entitu typu Uživatel nebo skupina .

- Nastavte přiřazení na úrovni předplatného .

- Ujistěte se, že je pro uživatele v profilu Microsoft Entra nakonfigurovaná e-mailová adresa.

- Pokud uživatel není členem výše uvedeného členství rolí se správnými oprávněními k vygenerování tohoto oznámení, minimální oprávnění vyžadovaná k otestování skupiny akcí je Microsoft.Insights/createNotifications/*.

- Můžete spustit omezený počet testů za časové období. Pokud chcete zjistit, jaké limity platí pro vaši situaci, podívejte se na limity služby Azure Monitor.

- Když nakonfigurujete skupinu akcí na portálu, můžete se odhlásit nebo zrušit běžné schéma upozornění.

- Pokud chcete najít běžné ukázky schématu pro všechny typy ukázek, podívejte se na běžné definice schématu upozornění pro testovací skupinu akcí.

- Pokud chcete najít definice upozornění schématu, které nejsou běžné, přečtěte si téma Neběžnou definici schématu upozornění pro testovací skupinu akcí.

Poznámka:

Než zákazník začne dostávat oznámení, může trvat až 24 hodin, než do svého předplatného přidá novou roli Azure Resource Manageru.

SMS

Pro každou skupinu akcí může být omezený počet akcí SMS.

- Informace o limitech rychlosti najdete v tématu Omezení služby Azure Monitor.

- Důležité informace o používání oznámení SMS ve skupinách akcí najdete v tématu Chování upozornění SMS ve skupinách akcí.

Poznámka:

Pokud nemůžete vybrat kód vaší země nebo oblasti na webu Azure Portal, sms není pro vaši zemi nebo oblast podporovaná. Pokud kód vaší země nebo oblasti není dostupný, můžete hlasovat pro přidání vaší země nebo oblasti na webu Sdílet své nápady. Mezitím jako alternativní řešení nakonfigurujte skupinu akcí tak, aby volala webhook externímu poskytovateli sms, který nabízí podporu ve vaší zemi nebo oblasti.

Odpovědi SMS

Tyto odpovědi jsou podporovány pro oznámení SMS. Příjemce sms může na sms odpovědět těmito hodnotami:

| ODPOVĚĎ | Popis |

|---|---|

VYPNOUT <Action Group Short name> |

Zakáže další sms ze skupiny akcí. |

ZAPNOUT <Action Group Short name> |

Znovu povolí SMS ze skupiny akcí. |

| STOP | Zakáže další sms ze všech skupin akcí. |

| START | Znovu povolí SMS ze všech skupin akcí. |

| NÁPOVĚDA | Uživateli se odešle odpověď s odkazem na tento článek. |

Poznámka:

Pokud uživatel odhlásil odběr upozornění SMS, ale je přidán do nové skupiny akcí; obdrží upozornění SMS pro novou skupinu akcí, ale zůstanou odhlášené ze všech předchozích skupin akcí. Pro každou skupinu akcí můžete mít omezený počet akcí aplikace Azure.

Země/oblasti s podporou oznámení SMS

| Kód země | Země |

|---|---|

| 61 | Austrálie |

| 43 | Rakousko |

| 32 | Belgie |

| 55 | Brazílie |

| 0 | Kanada |

| 56 | Chile |

| 86 | Čína |

| 420 | Česká republika |

| 45 | Dánsko |

| 372 | Estonsko |

| 358 | Finsko |

| 33 | Francie |

| 49 | Německo |

| 852 | Zvláštní správní oblast Hongkongu |

| 91 | Indie |

| 353 | Irsko |

| 972 | Izrael |

| 39 | Itálie |

| 81 | Japonsko |

| 352 | Lucembursko |

| 60 | Malajsie |

| 52 | Mexiko |

| 31 | Nizozemsko |

| 64 | Nový Zéland |

| 47 | Norsko |

| 351 | Portugalsko |

| 0 | Portoriko |

| 40 | Rumunsko |

| 7 | Rusko |

| 65 | Singapur |

| 27 | Jižní Afrika |

| 82 | Jižní Korea |

| 34 | Španělsko |

| 41 | Švýcarsko |

| 886 | Tchaj-wan |

| 971 | Spojené arabské emiráty |

| 44 | Spojené království |

| 0 | USA |

Hlasový hovor

Pro každou skupinu akcí může být omezený počet hlasových akcí. Důležité informace o limitech rychlosti najdete v tématu Omezení služby Azure Monitor.

Poznámka:

Pokud na webu Azure Portal nemůžete vybrat kód vaší země nebo oblasti, hlasové hovory se pro vaši zemi nebo oblast nepodporují. Pokud kód vaší země nebo oblasti není dostupný, můžete hlasovat pro přidání vaší země nebo oblasti na webu Sdílet své nápady. Mezitím jako alternativní řešení nakonfigurujte skupinu akcí tak, aby volala webhook poskytovateli hlasových hovorů třetích stran, který nabízí podporu ve vaší zemi nebo oblasti. Pokud je země označená voláním "*", bude pocházet z telefonního čísla založeného na USA.

Země nebo oblasti s podporou hlasových oznámení

| Kód země | Země |

|---|---|

| 61 | Austrálie |

| 43 | Rakousko |

| 32 | Belgie |

| 55 | Brazílie |

| 0 | Kanada |

| 56 | Chile |

| 86 | Čína* |

| 420 | Česká republika |

| 45 | Dánsko |

| 372 | Estonsko |

| 358 | Finsko |

| 33 | Francie |

| 49 | Německo |

| 852 | Hongkong* |

| 91 | Indie* |

| 353 | Irsko |

| 972 | Izrael |

| 39 | Itálie* |

| 81 | Japonsko* |

| 352 | Lucembursko |

| 60 | Malajsie |

| 52 | Mexiko |

| 31 | Nizozemsko |

| 64 | Nový Zéland |

| 47 | Norsko |

| 351 | Portugalsko |

| 40 | Rumunsko* |

| 7 | Rusko* |

| 65 | Singapur |

| 27 | Jižní Afrika |

| 82 | Jižní Korea |

| 34 | Španělsko |

| 46 | Weeden |

| 41 | Švýcarsko |

| 886 | Tchaj-wan* |

| 971 | Spojené arabské emiráty* |

| 44 | Spojené království |

| 0 | USA |

Informace o cenách podporovaných zemí a oblastí najdete v tématu Ceny služby Azure Monitor.

Webhook

Poznámka:

Pokud použijete akci webhooku, koncový bod cílového webhooku musí být schopný zpracovat různé datové části JSON, které vygenerují různé zdroje upozornění. Koncový bod webhooku musí být také veřejně přístupný. Certifikáty zabezpečení nemůžete předávat prostřednictvím akce webhooku. Pokud chcete použít základní ověřování, musíte přihlašovací údaje předat prostřednictvím identifikátoru URI. Pokud koncový bod webhooku očekává konkrétní schéma, například schéma Microsoft Teams, pomocí akce Logic Apps transformujte schéma upozornění tak, aby splňovalo očekávání cílového webhooku. Skupiny akcí Webhooku obecně při zavolání dodržují tato pravidla:

- Při vyvolání webhooku, pokud první volání selže, bude se opakovat nejméně o 1 více času a až 5krát (5 opakování) v různých intervalech zpoždění (5, 20, 40 sekund).

- Zpoždění mezi 1. a 2. pokusem je 5 sekund.

- Zpoždění mezi 2. a 3. pokusem je 20 sekund.

- Zpoždění mezi 3. a 4. pokusem je 5 sekund.

- Zpoždění mezi 4. a 5. pokusem je 40 sekund.

- Zpoždění mezi 5. a 6. pokusem je 5 sekund.

- Po pokusu o volání webhooku se opakování nezdaří, žádná skupina akcí nevolá koncový bod po dobu 15 minut.

- Logika opakování předpokládá, že volání lze opakovat. Stavové kódy: 408, 429, 503, 504 nebo HttpRequestException, WebException,

TaskCancellationExceptionumožňují opakování volání.

Konfigurace ověřování pro zabezpečený webhook

Akce zabezpečeného webhooku se ověřuje v chráněném rozhraní API pomocí instance instančního objektu v tenantovi Microsoft Entra v aplikaci Microsoft Entra Webhook "AZNS Microsoft Entra Webhook". Aby skupina akcí fungovala, musí být tento instanční objekt služby Microsoft Entra Webhook přidán jako člen role v cílové aplikaci Microsoft Entra, která uděluje přístup k cílovému koncovému bodu.

Přehled aplikací a instančních objektů Microsoft Entra najdete v přehledu platformy Microsoft Identity Platform (v2.0). Pokud chcete využít výhod zabezpečené funkce webhooku, postupujte podle těchto kroků.

Poznámka:

Základní ověřování není podporováno pro SecureWebhook. Chcete-li použít základní ověřování, je nutné použít Webhook.

Pokud použijete akci webhooku, koncový bod cílového webhooku musí být schopný zpracovat různé datové části JSON, které vygenerují různé zdroje upozornění. Pokud koncový bod webhooku očekává konkrétní schéma, například schéma Microsoft Teams, pomocí akce Logic Apps transformujte schéma upozornění tak, aby splňovalo očekávání cílového webhooku.

Poznámka:

Moduly Azure AD a MSOnline PowerShell jsou od 30. března 2024 zastaralé. Další informace najdete v aktualizaci vyřazení. Po tomto datu je podpora těchto modulů omezená na pomoc s migrací na sadu Microsoft Graph PowerShell SDK a opravy zabezpečení. Zastaralé moduly budou dál fungovat až do 30. března 2025.

Doporučujeme migrovat na Microsoft Graph PowerShell , abyste mohli pracovat s Microsoft Entra ID (dříve Azure AD). Běžné dotazy k migraci najdete v nejčastějších dotazech k migraci. Poznámka: Verze 1.0.x msOnline mohou dojít k přerušení po 30. červnu 2024.

Vytvořte aplikaci Microsoft Entra pro vaše chráněné webové rozhraní API. Další informace najdete v tématu Chráněné webové rozhraní API: Registrace aplikace. Nakonfigurujte chráněné rozhraní API tak, aby se volala aplikací démona, a zpřístupněte oprávnění aplikace, nikoli delegovaná oprávnění. Další informace o těchto oprávněních najdete v tématu Pokud vaše webové rozhraní API volá aplikace služby nebo démona.

Poznámka:

Nakonfigurujte chráněné webové rozhraní API tak, aby přijímalo přístupové tokeny V2.0. Další informace o tomto nastavení najdete v manifestu aplikace Microsoft Entra.

Pokud chcete povolit, aby skupina akcí používala vaši aplikaci Microsoft Entra, použijte skript PowerShellu, který se řídí tímto postupem.

Poznámka:

Ke spuštění tohoto skriptu musíte mít přiřazenou roli správce aplikace Microsoft Entra.

- Upravte volání skriptu PowerShellu

Connect-AzureADtak, aby používalo ID tenanta Microsoft Entra. - Upravte proměnnou skriptu PowerShellu

$myAzureADApplicationObjectIdtak, aby používala ID objektu vaší aplikace Microsoft Entra. - Spusťte upravený skript.

Poznámka:

Instančnímu objektu musí být přiřazena role vlastníka aplikace Microsoft Entra, aby bylo možné vytvořit nebo upravit zabezpečenou akci webhooku ve skupině akcí.

- Upravte volání skriptu PowerShellu

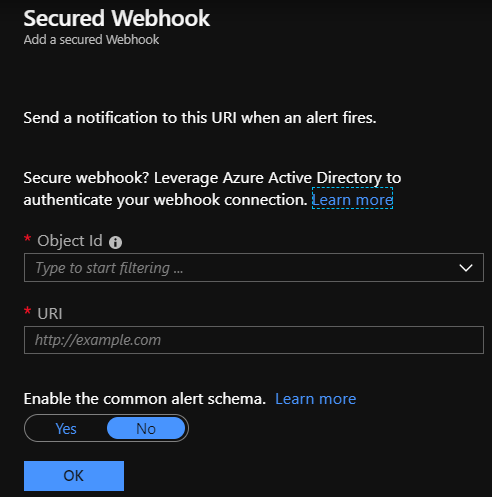

Nakonfigurujte zabezpečenou akci webhooku.

$myApp.ObjectIdZkopírujte hodnotu, která je ve skriptu.- V definici akce webhooku zadejte do pole ID objektu hodnotu, kterou jste zkopírovali.

Zabezpečený skript PowerShellu pro webhook

Poznámka:

Jak spustit?

- Zkopírujte následující skript a vložte ho do počítače.

- Nahraďte id tenanta a ID objektu v registraci aplikace.

- Uložit jako *.ps1

- Otevřete příkaz PowerShellu z počítače a spusťte skript *.ps1.

Write-Host "================================================================================================="

$scopes = "Application.ReadWrite.All"

$myTenantId = "<<Customer's tenant id>>"

$myMicrosoftEntraAppRegistrationObjectId = "<<Customer's object id from the app registration>>"

$actionGroupRoleName = "ActionGroupsSecureWebhook"

$azureMonitorActionGroupsAppId = "461e8683-5575-4561-ac7f-899cc907d62a" # Required. Do not change.

Connect-MgGraph -Scopes $scopes -TenantId $myTenantId

Function CreateAppRole([string] $Name, [string] $Description)

{

$appRole = @{

AllowedMemberTypes = @("Application")

DisplayName = $Name

Id = New-Guid

IsEnabled = $true

Description = $Description

Value = $Name

}

return $appRole

}

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

$myActionGroupServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$azureMonitorActionGroupsAppId'"

Write-Host "App Roles before addition of new role.."

foreach ($role in $myAppRoles) { Write-Host $role.Value }

if ($myAppRoles.Value -contains $actionGroupRoleName)

{

Write-Host "The Action Group role is already defined. No need to redefine.`n"

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

else

{

Write-Host "The Action Group role is not defined. Defining the role and adding it."

$newRole = CreateAppRole -Name $actionGroupRoleName -Description "This is a role for Action Group to join"

$myAppRoles += $newRole

Update-MgApplication -ApplicationId $myApp.Id -AppRole $myAppRoles

# Retrieve the application again to get the updated roles

$myApp = Get-MgApplication -ApplicationId $myMicrosoftEntraAppRegistrationObjectId

$myAppRoles = $myApp.AppRoles

}

$myServicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$($myApp.AppId)'"

if ($myActionGroupServicePrincipal.DisplayName -contains "AzNS AAD Webhook")

{

Write-Host "The Service principal is already defined.`n"

Write-Host "The action group Service Principal is: " + $myActionGroupServicePrincipal.DisplayName + " and the id is: " + $myActionGroupServicePrincipal.Id

}

else

{

Write-Host "The Service principal has NOT been defined/created in the tenant.`n"

$myActionGroupServicePrincipal = New-MgServicePrincipal -AppId $azureMonitorActionGroupsAppId

Write-Host "The Service Principal is been created successfully, and the id is: " + $myActionGroupServicePrincipal.Id

}

# Check if $myActionGroupServicePrincipal is not $null before trying to access its Id property

# Check if the role assignment already exists

$existingRoleAssignment = Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id | Where-Object { $_.AppRoleId -eq $myApp.AppRoles[0].Id -and $_.PrincipalId -eq $myActionGroupServicePrincipal.Id -and $_.ResourceId -eq $myServicePrincipal.Id }

# If the role assignment does not exist, create it

if ($null -eq $existingRoleAssignment) {

Write-Host "Doing app role assignment to the new action group Service Principal`n"

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $myActionGroupServicePrincipal.Id -AppRoleId $myApp.AppRoles[0].Id -PrincipalId $myActionGroupServicePrincipal.Id -ResourceId $myServicePrincipal.Id

} else {

Write-Host "Skip assigning because the role already existed."

}

Write-Host "myServicePrincipalId: " $myServicePrincipal.Id

Write-Host "My Azure AD Application (ObjectId): " $myApp.Id

Write-Host "My Azure AD Application's Roles"

foreach ($role in $myAppRoles) { Write-Host $role.Value }

Write-Host "================================================================================================="

Migrace akce runbooku z účtu Spustit jako na Spravovaná identita

Poznámka:

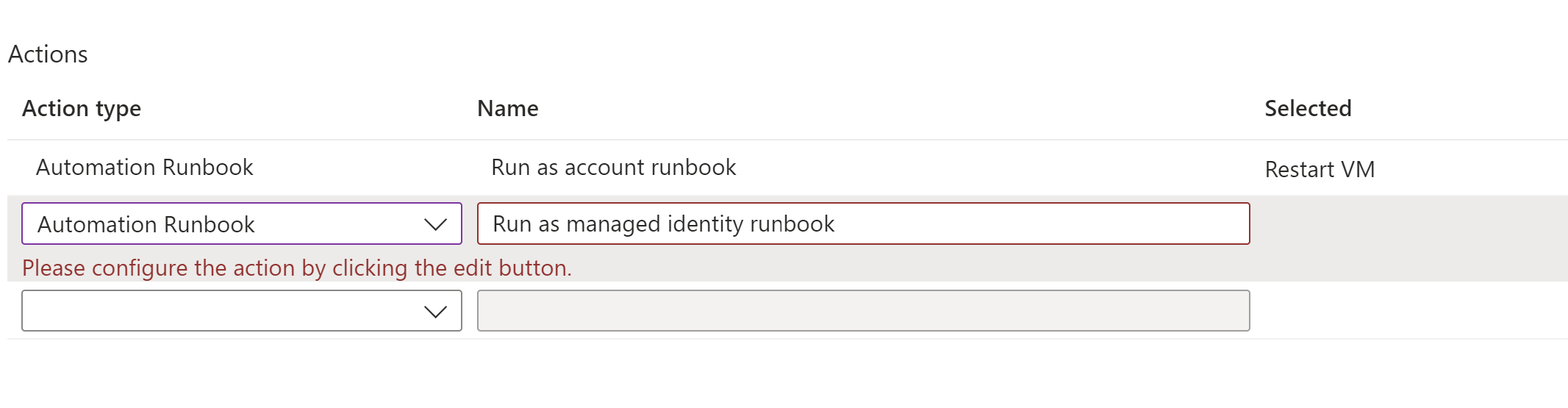

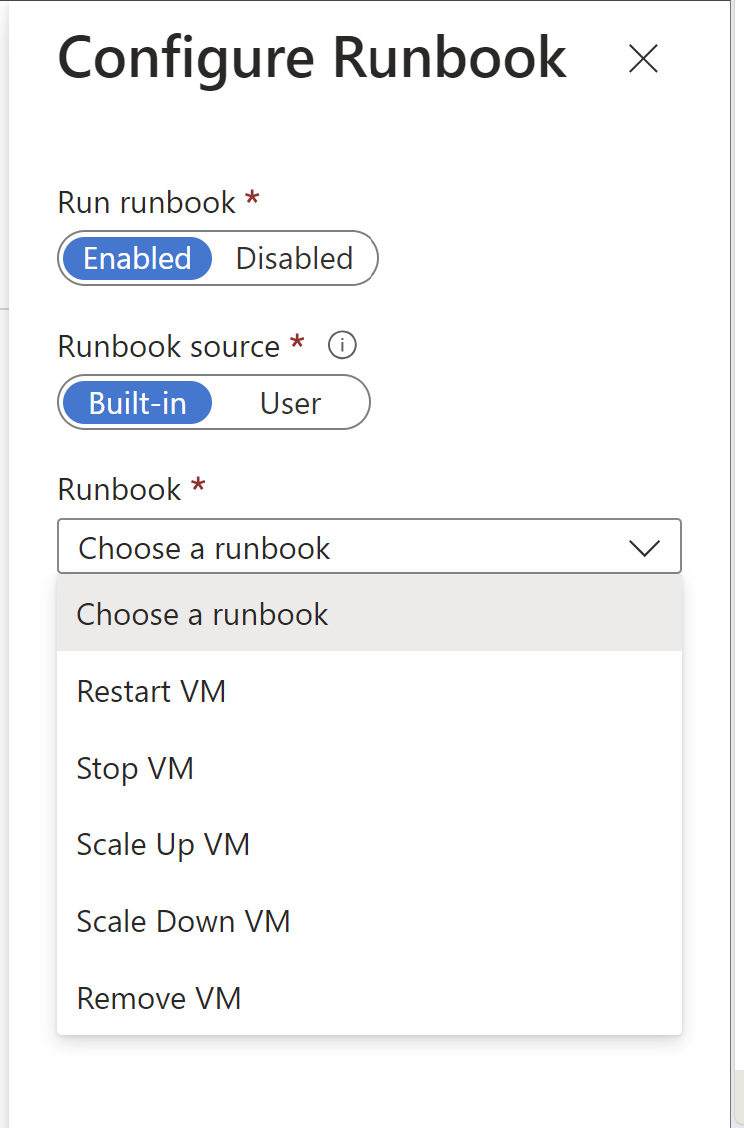

30. září 2023 došlo k vyřazení účtu Spustit jako ve službě Azure Automation, což má vliv na akce vytvořené s typem akce Automation Runbook. Existující akce, které se propojují s runbooky Spustit jako, se po vyřazení nepodporují. Tyto runbooky se však budou i nadále spouštět, dokud nevypršela platnost certifikátu Spustit jako účtu Automation. Abyste měli jistotu, že budete moct dál používat akce runbooku, musíte:

Upravte skupinu akcí přidáním nové akce s typem akce Automation Runbook a v rozevíracím seznamu zvolte stejný runbook. (Všech 5 runbooků v rozevíracím seznamu bylo v back-endu překonfigurováno tak, aby se ověřilo pomocí spravované identity místo účtu Spustit jako. Spravovaná identita přiřazená systémem v účtu Automation by se automaticky přiřadovala s rolí Přispěvatel virtuálních počítačů na úrovni předplatného.)

Odstraňte starou akci runbooku, která odkazuje na runbook Spustit jako.

Uložte skupinu akcí.

Další kroky

- Získejte přehled výstrah a zjistěte, jak přijímat upozornění.

- Přečtěte si další informace o konektoru ITSM.

- Přečtěte si o schématu webhooku upozornění protokolu aktivit.