Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

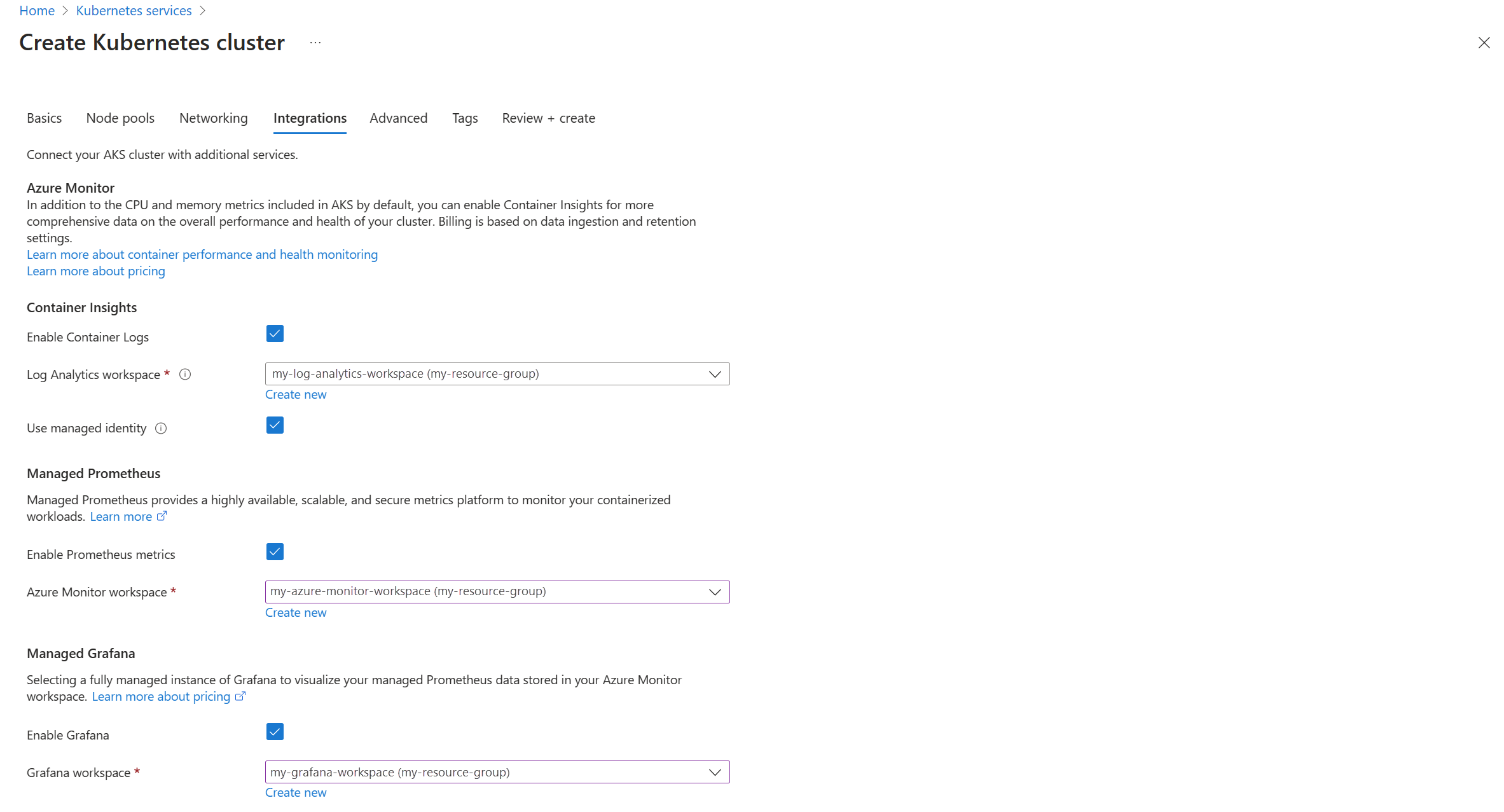

Jak je popsáno v monitorování Kubernetes ve službě Azure Monitor, spolupracuje několik funkcí služby Azure Monitor a poskytuje kompletní monitorování clusterů Azure Kubernetes Service (AKS). Tento článek popisuje, jak povolit následující funkce pro clustery AKS:

- Prometheus metriky

- Spravovaná Grafana

- Protokolování kontejneru

- Protokoly řídicí roviny

Požadavky

- Pro onboarding vyžadujete alespoň přístup přispěvatele ke clusteru.

- K zobrazení dat po povolení monitorování potřebujete roli Monitorovací Čtenář nebo Monitorovací Přispěvatel.

Vytvoření pracovních prostorů

Následující tabulka popisuje pracovní prostory potřebné k podpoře funkcí služby Azure Monitor povolených v tomto článku. Pokud ještě nemáte existující pracovní prostor každého typu, můžete je vytvořit v rámci procesu onboardingu. Pokyny k vytvoření a umístění pracovních prostorů najdete v tématu Návrh architektury pracovního prostoru služby Log Analytics.

| Funkce | Pracovní prostor | Poznámky |

|---|---|---|

| Spravovaný Prometheus | Pracovní prostor služby Azure Monitor | Pokud při připojování nezadáte existující pracovní prostor služby Azure Monitor, použije se výchozí pracovní prostor skupiny prostředků. Pokud výchozí pracovní prostor v oblasti clusteru ještě neexistuje, vytvoří se jeden s názvem ve formátu DefaultAzureMonitorWorkspace-<mapped_region> ve skupině prostředků s názvem DefaultRG-<cluster_region>.Contributor oprávnění stačí k tomu, aby doplněk mohl odesílat data do pracovního prostoru služby Azure Monitor. K zobrazení metrik ve službě Azure Managed Grafana budete potřebovat Owner oprávnění na úrovni pro propojení pracovního prostoru služby Azure Monitor. To je vyžadováno, protože uživatel provádějící krok onboardingu musí být schopen udělit roli Azure Managed Grafana System Identity Monitoring Reader v pracovním prostoru služby Azure Monitor pro dotazování metrik. |

| Protokolování kontejneru Protokoly řídicí roviny |

Pracovní prostor služby Log Analytics | Cluster můžete připojit k pracovnímu prostoru služby Log Analytics v jiném předplatném Azure ve stejném tenantovi Microsoft Entra, ale musíte použít Azure CLI nebo šablonu Azure Resource Manageru. Tuto konfiguraci momentálně nemůžete provést pomocí webu Azure Portal. Pokud připojujete existující cluster k pracovnímu prostoru služby Log Analytics v jiném předplatném, musí být poskytovatel prostředků Microsoft.ContainerService zaregistrovaný v předplatném v pracovním prostoru služby Log Analytics. Další informace najdete v sekci Registrace poskytovatele zdrojů. Pokud nezadáte existující pracovní prostor služby Log Analytics, použije se výchozí pracovní prostor skupiny prostředků. Pokud výchozí pracovní prostor v oblasti clusteru ještě neexistuje, vytvoří se s názvem ve formátu DefaultWorkspace-<GUID>-<Region>.Seznam podporovaných párů mapování, které se mají použít pro výchozí pracovní prostor, najdete v tématu Mapování oblastí podporovaných službou Container Insights. Pokyny, jak nakonfigurovat pracoviště s perimetrem síťového zabezpečení, naleznete v tématu Konfigurace Azure Monitor s perimetrem síťového zabezpečení. |

| Spravovaná Grafana | Pracovní prostor Grafana spravovaný službou Azure | Propojte pracovní prostor Grafana s pracovním prostorem služby Azure Monitor a zpřístupněte metriky Prometheus shromážděné z vašeho clusteru pro řídicí panely Grafana. |

Povolit metriky Prometheus a protokolování kontejnerů

Když povolíte protokolování Prometheus a také kontejneru v clusteru, nainstaluje se kontejnerizovaná verze agent služby Azure Monitor. Tyto funkce můžete nakonfigurovat současně v novém nebo existujícím clusteru nebo povolit každou funkci samostatně.

Povolte Managed Grafana pro váš cluster současně s povolením sbírání metrik Prometheus. Informace o možnostech připojení pracovního prostoru Služby Azure Monitor a pracovního prostoru Azure Managed Grafana najdete v tématu Propojení pracovního prostoru Grafana.

Požadavky

- Cluster musí používat ověřování spravované identity.

- Následující poskytovatelé prostředků musí být zaregistrovaní v předplatném clusteru a pracovním prostoru služby Azure Monitor:

- Microsoft.ContainerService

- Microsoft.Přehledy

- Microsoft.AlertsManagement

- Microsoft.Monitor

- Následující poskytovatelé prostředků musí být zaregistrovaní v předplatném pracovního prostoru Grafana:

- Microsoft Dashboard

Požadavky

- Ověřování spravované identity je ve výchozím nastavení v rozhraní příkazového řádku ve verzi 2.49.0 nebo vyšší.

- Rozšíření aks-Preview musí být odinstalováno z clusterů AKS pomocí příkazu

az extension remove --name aks-preview.

Prometheus metriky

-enable-azure-monitor-metrics Tuto možnost použijte s příkazem az aks create nebo az aks update v závislosti na tom, jestli vytváříte nový cluster nebo aktualizujete existující cluster, abyste nainstalovali doplněk metrik, který odebírá metriky z Promethea. Použije se konfigurace popsaná v konfiguraci výchozích metrik Prometheus ve službě Azure Monitor. Pokud chcete tuto konfiguraci upravit, přečtěte si téma Přizpůsobení výstřižků metrik Prometheus ve spravované službě Azure Monitoru pro Prometheus.

Podívejte se na následující příklady.

### Use default Azure Monitor workspace

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group>

### Use existing Azure Monitor workspace

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group> --azure-monitor-workspace-resource-id <workspace-name-resource-id>

### Use an existing Azure Monitor workspace and link with an existing Grafana workspace

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group> --azure-monitor-workspace-resource-id <azure-monitor-workspace-name-resource-id> --grafana-resource-id <grafana-workspace-name-resource-id>

### Use optional parameters

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group> --ksm-metric-labels-allow-list "namespaces=[k8s-label-1,k8s-label-n]" --ksm-metric-annotations-allow-list "pods=[k8s-annotation-1,k8s-annotation-n]"

Příklad

az aks create/update --enable-azure-monitor-metrics --name "my-cluster" --resource-group "my-resource-group" --azure-monitor-workspace-resource-id "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/my-resource-group/providers/microsoft.monitor/accounts/my-workspace"

Volitelné parametry

Všechny výše uvedené příkazy umožňují následující volitelné parametry. Název parametru je pro každý jiný, ale jejich použití je stejné.

| Parametr | Název a popis |

|---|---|

| Klíče poznámek | --ksm-metric-annotations-allow-listČárkami oddělený seznam klíčů anotací Kubernetes, které jsou používány v metrice prostředku kube_resource_annotations Například kube_pod_annotations je metrika poznámek pro prostředek podů. Ve výchozím nastavení tato metrika obsahuje pouze štítky názvů a oborů názvů. Pokud chcete zahrnout další poznámky, zadejte seznam názvů prostředků v množném čísle a klíče poznámek Kubernetes, které chcete povolit. Pro každý zdroj lze poskytnout jeden *, aby umožňoval jakékoli poznámky, ale to má závažné dopady na výkon. Například pods=[kubernetes.io/team,...],namespaces=[kubernetes.io/team],.... |

| Klíče popisků | --ksm-metric-labels-allow-listČárkami oddělený seznam dalších klíčů štítků Kubernetes, které se používají v metrice prostředku kube_resource_labels. Například kube_pod_labels je metrika popisků prostředku pods. Ve výchozím nastavení tato metrika obsahuje pouze popisky názvů a jmenných prostorů. Pokud chcete zahrnout další popisky, zadejte seznam názvů prostředků v množném čísle a klíče popisků Kubernetes, které chcete pro ně povolit. Pro každý prostředek lze poskytnout jedno *, aby byly povoleny jakékoli popisky, ale to má vážné dopady na výkon. Například pods=[app],namespaces=[k8s-label-1,k8s-label-n,...],.... |

| Pravidla nahrávání | --enable-windows-recording-rulesUmožňuje povolit skupiny pravidel záznamu vyžadované pro správné fungování řídicích panelů Windows. |

Poznámka:

Všimněte si, že parametry nastavené pomocí ksm-metric-annotations-allow-list a ksm-metric-labels-allow-list je možné přepsat nebo případně nastavit pomocí ama-metrics-settings-configmap.

Protokoly kontejnerů

--addon monitoring Použijte možnost az aks create pro vytvoření nového clusteru nebo az aks enable-addon pro aktualizaci existujícího clusteru a povolení shromažďování logů kontejnerů. Pokud chcete upravit nastavení shromažďování protokolů, přečtěte si níže.

Podívejte se na následující příklady.

### Use default Log Analytics workspace

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name>

### Use existing Log Analytics workspace

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id>

### Use custom log configuration file

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id> --data-collection-settings dataCollectionSettings.json

### Use legacy authentication

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id> --enable-msi-auth-for-monitoring false

Příklad

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace"

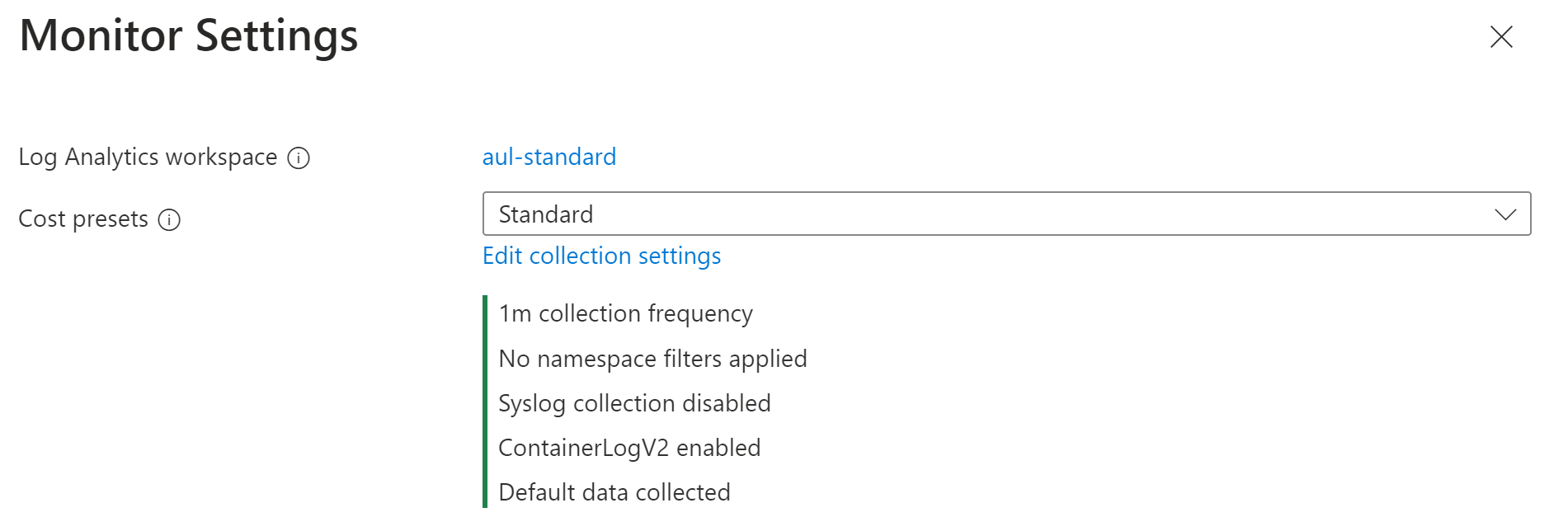

Konfigurační soubor logu

Pokud chcete přizpůsobit nastavení shromažďování protokolů pro cluster, můžete konfiguraci vložit jako soubor JSON v následujícím formátu. Pokud konfigurační soubor nezadáte, použijí se výchozí nastavení uvedená v následující tabulce.

{

"interval": "1m",

"namespaceFilteringMode": "Include",

"namespaces": ["kube-system"],

"enableContainerLogV2": true,

"streams": ["Microsoft-Perf", "Microsoft-ContainerLogV2"]

}

Každé nastavení v konfiguraci je popsáno v následující tabulce.

| Název | Popis |

|---|---|

interval |

Určuje, jak často agent shromažďuje data. Platné hodnoty jsou 1m – 30m v 1m intervalech Pokud je hodnota mimo povolený rozsah, pak je výchozí hodnota 1 m. Výchozí hodnota: 1 m. |

namespaceFilteringMode |

Zahrnout: Shromažďuje pouze data z hodnot v poli jmenných prostorů. Vyloučit: Shromažďuje data ze všech jmenných prostorů s výjimkou hodnot v poli jmenné prostory. Vypnuto: Ignoruje všechny výběry oborů názvů a shromažďuje data pro všechny obory názvů. Výchozí: Vypnuto |

namespaces |

Pole jmenných prostorů oddělených čárkami Kubernetes pro shromažďování dat inventáře a výkonu na základě módu filtrování jmenného prostoru namespaceFilteringMode Například obory názvů = ["kube-system", "default"] s nastavením Include shromažďuje pouze tyto dva obory názvů. Při nastavení vyloučení agent shromažďuje data ze všech ostatních oborů názvů s výjimkou kube-system a default. Při nastavení Vypnuto agent shromažďuje data ze všech oborů názvů, včetně kube-system a výchozího nastavení. Neplatné a nerozpoznané obory názvů jsou ignorovány. Žádné. |

enableContainerLogV2 |

Logický atribut pro aktivaci schématu ContainerLogV2 Pokud je hodnota nastavena na true, protokoly stdout/stderr jsou přijímány do tabulky ContainerLogV2. Pokud ne, protokoly kontejneru se ingestují do tabulky ContainerLog , pokud není v objektu ConfigMap uvedeno jinak. Při zadávání jednotlivých datových proudů musíte zahrnout odpovídající tabulku pro ContainerLog nebo ContainerLogV2. Výchozí hodnota: True |

streams |

Pole toků tabulky. Seznam platných datových proudů a jejich odpovídajících tabulek najdete v hodnotách streamu . Výchozí: ContainerLogV2, KubeEvents, KubePodInventory |

Hodnoty datových proudů

Když zadáte tabulky, které se mají shromažďovat pomocí rozhraní příkazového řádku nebo ARM, zadáte název datového proudu, který odpovídá konkrétní tabulce v pracovním prostoru služby Log Analytics. Následující tabulka uvádí název datového proudu pro každou tabulku.

Poznámka:

Pokud znáte strukturu pravidla shromažďování dat, názvy datových proudů v této tabulce jsou uvedeny v sekci Toky dat DCR.

| Stream | Tabulka přehledů kontejnerů |

|---|---|

| Microsoft-ContainerInventory | ContainerInventory |

| Microsoft-ContainerLog | ContainerLog |

| Microsoft-ContainerLogV2 | ContainerLogV2 |

| Microsoft –ContainerLogV2-HighScale | ContainerLogV2 (režim vysokého škálování)1 |

| Microsoft-ContainerNodeInventory | ContainerNodeInventory |

| Microsoft-InsightsMetrics | InsightsMetrics |

| Microsoft-KubeEvents | KubeEvents |

| Microsoft-KubeMonAgentEvents | KubeMonAgentEvents |

| Microsoft-KubeNodeInventory | KubeNodeInventory |

| Microsoft-KubePodInventory | KubePodInventory |

| Microsoft-KubePVInventory | KubePVInventory |

| Microsoft-KubeServices | KubeServices |

| Microsoft-Perf | Perf |

| Microsoft-RetinaNetworkFlowLogs | RetinaNetworkFlowLogs |

1 Nepoužívejte Microsoft-ContainerLogV2 ani MicrosoftContainerLogV2-HighScale společně. Výsledkem budou duplicitní data.

Použitelné tabulky a metriky

Nastavení četnosti shromažďování a filtrování oboru názvů se nevztahuje na všechna data protokolu. Následující tabulky uvádějí tabulky v pracovním prostoru služby Log Analytics spolu s nastavením, která platí pro každou z nich.

| Název tabulky | Časový úsek? | Jmenné prostory? | Poznámky |

|---|---|---|---|

| ContainerInventory | Ano | Ano | |

| ContainerNodeInventory | Ano | Ne | Nastavení shromažďování dat pro jmenné prostory se nedá použít, protože uzel Kubernetes není zdroj v rámci jmenného prostoru |

| KubeNodeInventory | Ano | Ne | Nastavení shromažďování dat pro obory názvů není použitelné, protože uzel Kubernetes není prostředek s oborem názvů. |

| KubePodInventory | Ano | Ano | |

| KubePVInventory | Ano | Ano | |

| KubeServices | Ano | Ano | |

| KubeEvents | Ne | Ano | Nastavení shromažďování dat pro interval se nevztahuje na události Kubernetes. |

| Perf | Ano | Ano | Nastavení shromažďování dat pro obory názvů se nevztahuje na metriky související s uzlem Kubernetes, protože uzel Kubernetes není objekt s oborem názvů. |

| InsightsMetrics | Ano | Ano | Nastavení shromažďování dat platí jenom pro metriky, které shromažďují následující obory názvů: container.azm.ms/kubestate, container.azm.ms/pv a container.azm.ms/gpu |

Poznámka:

Filtrování oboru názvů se nevztahuje na záznamy agenta ama-logs. V důsledku toho, i když je namespace kube-system uveden mezi vyloučenými namespaces, záznamy přidružené ke kontejneru agenta ama-logs budou stále zpracovávány.

| Prostor jmen pro metriky | Časový úsek? | Jmenné prostory? | Poznámky |

|---|---|---|---|

| Insights.kontejner/uzly | Ano | Ne | Uzel není prostředek s oborem názvů. |

| Insights.kontejner/pody | Ano | Ano | |

| Náhledy.kontejner/kontejnery | Ano | Ano | |

| Insights.container/persistentvolumes | Ano | Ano |

Speciální scénáře

V následujících referenčních informacích najdete požadavky na konfiguraci pro konkrétní scénáře.

- Pokud používáte privátní propojení, přečtěte si téma Povolení privátního propojení pro monitorování Kubernetes ve službě Azure Monitor.

- Pokud chcete povolit protokolování kontejnerů se síťovým bezpečnostním perimetrem, prostudujte si téma Konfigurace služby Azure Monitor s síťovým bezpečnostním perimetrem, abyste nastavili pracovní prostor služby Log Analytics.

- Pokud chcete povolit režim vysokého škálování, postupujte podle procesu onboardingu v režimu Povolit režim vysokého škálování pro doplněk Monitorování. Musíte také ConfigMap, jak je popsáno v souboru Update ConfigMap, a datový proud DCR je třeba změnit z

Microsoft-ContainerLogV2naMicrosoft-ContainerLogV2-HighScale.

Povolení protokolů řídicí roviny

Protokoly řídicí roviny jsou implementovány jako zdrojové protokoly ve službě Azure Monitor. Pokud chcete tyto protokoly shromáždit, vytvořte pro cluster nastavení diagnostiky . Odešlete je do stejného pracovního prostoru služby Log Analytics jako protokoly kontejneru.

Pomocí příkazu az monitor diagnostic-settings create vytvořte nastavení diagnostiky pomocí Azure CLI. Popis jeho parametrů najdete v dokumentaci k tomuto příkazu.

Následující příklad vytvoří nastavení diagnostiky, které odešle všechny kategorie Kubernetes do pracovního prostoru služby Log Analytics. To zahrnuje režim specifický pro prostředky pro odesílání protokolů do konkrétních tabulek uvedených v podporovaných protokolech prostředků pro Microsoft.ContainerService/fleets.

az monitor diagnostic-settings create \

--name 'Collect control plane logs' \

--resource /subscriptions/<subscription ID>/resourceGroups/<resource group name>/providers/Microsoft.ContainerService/managedClusters/<cluster-name> \

--workspace /subscriptions/<subscription ID>/resourcegroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<log analytics workspace name> \

--logs '[{"category": "karpenter-events","enabled": true},{"category": "kube-audit","enabled": true},

{"category": "kube-apiserver","enabled": true},{"category": "kube-audit-admin","enabled": true},{"category": "kube-controller-manager","enabled": true},{"category": "kube-scheduler","enabled": true},{"category": "cluster-autoscaler","enabled": true},{"category": "cloud-controller-manager","enabled": true},{"category": "guard","enabled": true},{"category": "csi-azuredisk-controller","enabled": true},{"category": "csi-azurefile-controller","enabled": true},{"category": "csi-snapshot-controller","enabled": true},{"category": "fleet-member-agent","enabled": true},{"category": "fleet-member-net-controller-manager","enabled": true},{"category": "fleet-mcs-controller-manager","enabled": true}]'

--metrics '[{"category": "AllMetrics","enabled": true}]' \

--export-to-resource-specific true

Povolit metriky Windows (Preview)

Shromažďování metrik Systému Windows je povolené pro clustery AKS od verze 6.4.0-main-02-22-2023-3ee44b9e spravovaného kontejneru doplňku Prometheus. Zprovoznění doplňku Metriky Azure Monitor umožňuje, aby pody DaemonSet systému Windows začaly běžet ve fondech uzlů. Podporují se Windows Server 2019 i Windows Server 2022. Pomocí těchto kroků povolíte podům shromažďovat metriky z fondů uzlů Windows.

Poznámka:

Není limit windows-exporter-daemonset.yaml procesoru nebo paměti, takže může přezásobit uzly Windows. Podrobnosti najdete v tématu Rezervace prostředků.

Při nasazování úloh nastavte pro kontejnery limity paměti prostředků a procesoru. Tím se odečte z NodeAllocatable a pomůže clusterovému plánovači určit, které pody se mají umístit na které uzly. Plánování podů bez omezení může nadměrně přidělit prostředky uzlům Windows a v extrémních případech může způsobit, že se uzly stanou nezdravými.

Nainstalujte Windows Exporter

Ruční instalace windows-exporter na uzly AKS pro přístup k metrikám Windows nasazením souboru windows-exporter-daemonset YAML. Povolte následující kolektory. Další kolektory najdete v Prometheus exporter pro Windows metriky.

[defaults]containermemoryprocesscpu_info

Nasaďte soubor windows-exporter-daemonset YAML. Pokud jsou v uzlu použity nějaké tainty, musíte použít příslušné tolerance.

kubectl apply -f windows-exporter-daemonset.yaml

Povolení metrik Windows

Nastavte windowsexporter a windowskubeproxy booleovské hodnoty na true ve své konfigurační mapě nastavení metrik a aplikujte je na cluster. Viz Přizpůsobení kolekce metrik Prometheus z clusteru Kubernetes pomocí objektu ConfigMap.

Povolení pravidel nahrávání

Povolte pravidla nahrávání, která jsou potřebná pro standardní řídicí panely.

- Pokud se onboarding provádí pomocí rozhraní příkazového řádku, zahrňte možnost

--enable-windows-recording-rules. - Pokud používáte připojování pomocí šablony ARM, Bicep nebo Azure Policy, nastavte

enableWindowsRecordingRulesnatruev souboru parametrů. - Pokud už je cluster onboardovaný, vytvořte skupiny pravidel pomocí této šablony ARM a tohoto souboru parametrů. Tím se přidají požadovaná pravidla záznamu a nejedná se o operaci ARM v clusteru a nemá vliv na aktuální stav monitorování clusteru.

Ověření nasazení

Pomocí nástroje příkazového řádku kubectl ověřte, že je agent správně nasazený.

Spravovaný Prometheus

Ověřte, že je daemonSet správně nasazený ve fondech uzlů Linuxu.

kubectl get ds ama-metrics-node --namespace=kube-system

Počet podů by se měl rovnat počtu linuxových uzlů v clusteru. Výstup by měl vypadat podobně jako v následujícím příkladu:

User@aksuser:~$ kubectl get ds ama-metrics-node --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-metrics-node 1 1 1 1 1 <none> 10h

Ověření správného nasazení uzlů Windows

kubectl get ds ama-metrics-win-node --namespace=kube-system

Počet podů by se měl rovnat počtu uzlů Windows v clusteru. Výstup by měl vypadat podobně jako v následujícím příkladu:

User@aksuser:~$ kubectl get ds ama-metrics-node --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-metrics-win-node 3 3 3 3 3 <none> 10h

Ověřte, že byly pro Prometheus nasazené dvě sady replik.

kubectl get rs --namespace=kube-system

Výstup by měl vypadat podobně jako v následujícím příkladu:

User@aksuser:~$kubectl get rs --namespace=kube-system

NAME DESIRED CURRENT READY AGE

ama-metrics-5c974985b8 1 1 1 11h

ama-metrics-ksm-5fcf8dffcd 1 1 1 11h

Protokolování kontejneru

Ověřte, že jsou daemonSets správně nasazené ve fondech uzlů Linuxu.

kubectl get ds ama-logs --namespace=kube-system

Počet podů by se měl rovnat počtu linuxových uzlů v clusteru. Výstup by měl vypadat podobně jako v následujícím příkladu:

User@aksuser:~$ kubectl get ds ama-logs --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-logs 2 2 2 2 2 <none> 1d

Ověření správného nasazení uzlů Windows

kubectl get ds ama-logs-windows --namespace=kube-system

Počet podů by se měl rovnat počtu uzlů Windows v clusteru. Výstup by měl vypadat podobně jako v následujícím příkladu:

User@aksuser:~$ kubectl get ds ama-logs-windows --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-logs-windows 2 2 2 2 2 <none> 1d

Ověření nasazení řešení protokolování kontejneru

kubectl get deployment ama-logs-rs --namespace=kube-system

Výstup by měl vypadat podobně jako v následujícím příkladu:

User@aksuser:~$ kubectl get deployment ama-logs-rs --namespace=kube-system

NAME READY UP-TO-DATE AVAILABLE AGE

ama-logs-rs 1/1 1 1 24d

Zobrazení konfigurace pomocí rozhraní příkazového řádku

Použijte příkaz aks show k zjištění informací o tom, zda je řešení povolené, ID prostředku pracovního prostoru služby Log Analytics a souhrnných informacích o clusteru.

az aks show --resource-group <resourceGroupofAKSCluster> --name <nameofAksCluster>

Příkaz vrátí informace o řešení ve formátu JSON. Část addonProfiles by měla obsahovat informace o následujícím příkladu omsagent :

"addonProfiles": {

"omsagent": {

"config": {

"logAnalyticsWorkspaceResourceID": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/my-resource-group/providers/microsoft.operationalinsights/workspaces/my-workspace",

"useAADAuth": "true"

},

"enabled": true,

"identity": null

},

}

Další kroky

- Pokud dojde k problémům při pokusu o onboarding, projděte si průvodce odstraňováním potíží.

- Naučte se analyzovat data monitorování Kubernetes na webu Azure Portal Container Insights.