Kurz: Přiřazení role Čtenáře adresáře ke skupině Microsoft Entra a správě přiřazení rolí

Platí pro: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Tento článek vás provede vytvořením skupiny v Microsoft Entra ID (dříve Azure Active Directory) a přiřazením této skupiny roli Čtenáři adresáře. Oprávnění Čtenáři adresáře umožňují vlastníkům skupiny přidávat do skupiny další členy, jako je spravovaná identita služby Azure SQL Database, Azure SQL Managed Instance a Azure Synapse Analytics. To obchází potřebu globálního správce nebo správce privilegovaných rolí přiřadit roli Čtenář adresáře přímo pro každou identitu logického serveru v tenantovi.

Poznámka:

ID Microsoft Entra se dříve označovalo jako Azure Active Directory (Azure AD).

V tomto kurzu se používá funkce představená ve skupinách Použít Microsoft Entra ke správě přiřazení rolí.

Další informace o výhodách přiřazení role Čtenář adresáře ke skupině Microsoft Entra pro Azure SQL najdete v tématu Role Čtenář adresáře v Microsoft Entra ID pro Azure SQL.

Poznámka:

S podporou Microsoft Graphu pro Azure SQL je možné roli Čtenáři adresáře nahradit pomocí oprávnění nižší úrovně. Další informace najdete v tématu Spravovaná identita přiřazená uživatelem v Microsoft Entra ID pro Azure SQL.

Požadavky

- Tenant Microsoft Entra. Další informace najdete v tématu Konfigurace a správa ověřování Microsoft Entra pro Azure SQL.

- SQL Database, SQL Managed Instance nebo Azure Synapse.

Přiřazení role Čtenáři adresáře pomocí webu Azure Portal

Vytvoření nové skupiny a přiřazení vlastníků a rolí

Pro toto počáteční nastavení se vyžaduje uživatel s oprávněními globálního správce nebo správce privilegovaných rolí.

Požádejte privilegovaného uživatele, aby se přihlásil k webu Azure Portal.

Přejděte k prostředku Microsoft Entra ID . V části Spravované přejděte do skupin. Vyberte Možnost Nová skupina a vytvořte novou skupinu.

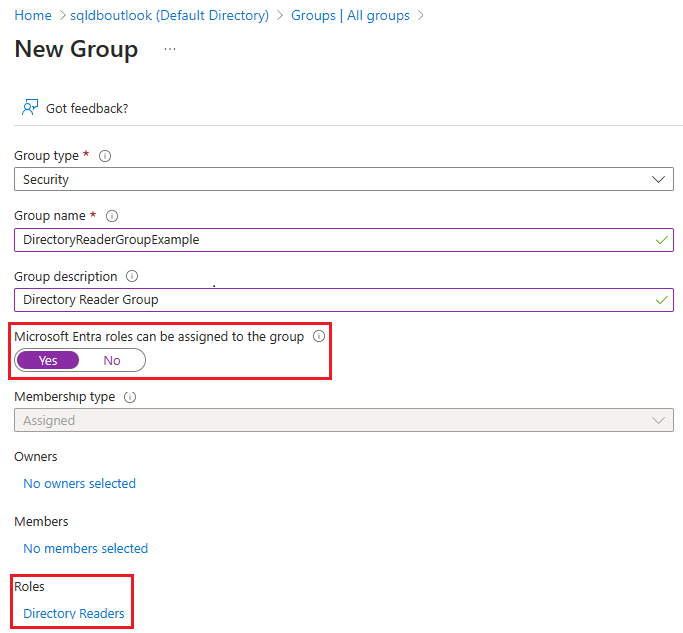

Jako typ skupiny vyberte Zabezpečení a vyplňte zbývající pole. Ujistěte se, že nastavení rolí Microsoft Entra je možné přiřadit skupině na Ano. Potom skupině přiřaďte roli čtenáře adresáře Microsoft Entra ID.

Přiřaďte uživatele Microsoft Entra jako vlastníky ke skupině, která byla vytvořena. Vlastníkem skupiny může být běžný uživatel AD bez přiřazené role správce Microsoft Entra. Vlastníkem by měl být uživatel, který spravuje službu SQL Database, SQL Managed Instance nebo Azure Synapse.

Vyberte příkaz Vytvořit.

Kontrola vytvořené skupiny

Poznámka:

Ujistěte se, že typ skupiny je zabezpečení. Skupiny Microsoft 365 nejsou pro Azure SQL podporované.

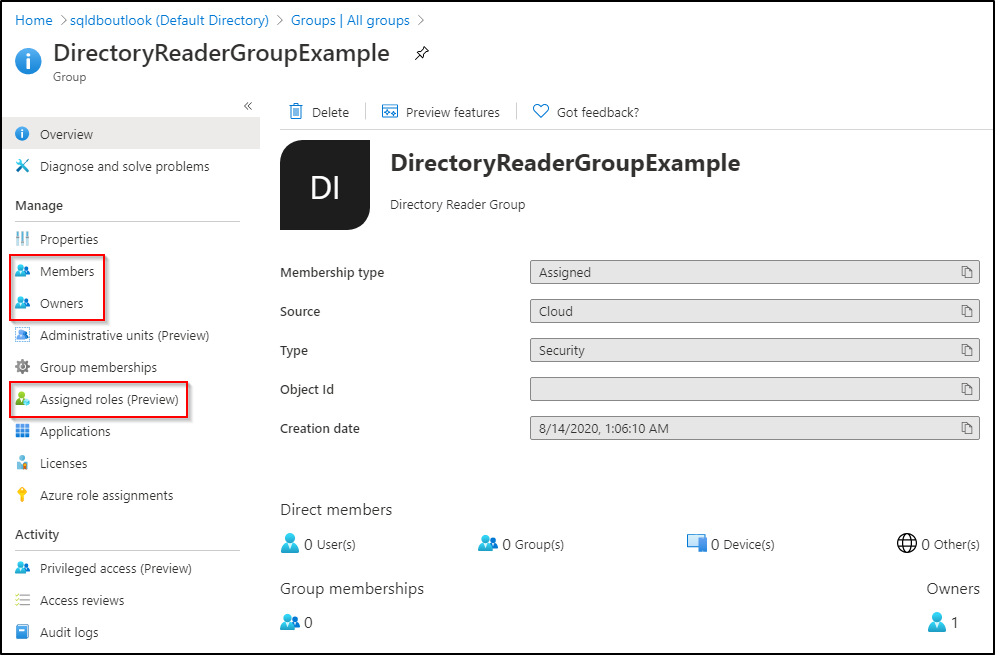

Pokud chcete zkontrolovat a spravovat vytvořenou skupinu, vraťte se do podokna Skupiny na webu Azure Portal a vyhledejte název skupiny. Další vlastníky a členy je možné přidat v nabídce Vlastníci a Členové nastavení Spravovat po výběru skupiny. Můžete také zkontrolovat přiřazené role pro skupinu.

Přidání spravované identity Azure SQL do skupiny

Poznámka:

V tomto příkladu používáme spravovanou instanci SQL, ale podobné kroky je možné použít pro SQL Database nebo Azure Synapse, aby se dosáhlo stejných výsledků.

V dalších krocích už není potřeba uživatel globálního správce nebo správce privilegovaných rolí.

Přihlaste se k webu Azure Portal jako uživatel, který spravuje spravovanou instanci SQL, a je vlastníkem skupiny vytvořené dříve.

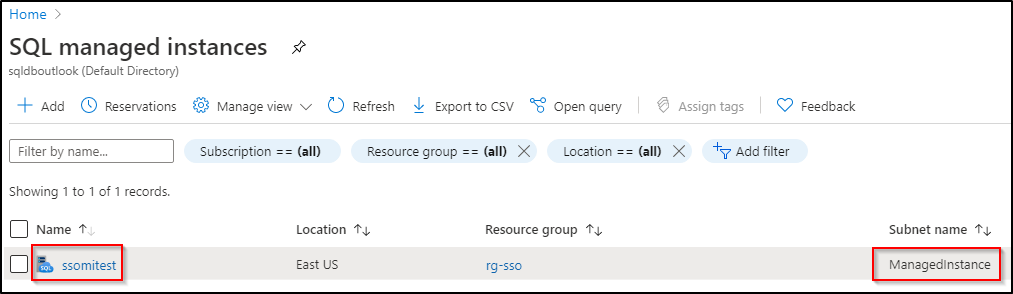

Na webu Azure Portal vyhledejte název prostředku spravované instance SQL.

Během zřizování služby SQL Managed Instance se pro vaši instanci vytvoří identita Microsoft Entra a zaregistruje ji jako aplikaci Microsoft Entra. Identita má stejný název jako předpona názvu vaší spravované instance SQL. Identitu (označovanou také jako instanční objekt) pro spravovanou instanci SQL najdete pomocí následujícího postupu:

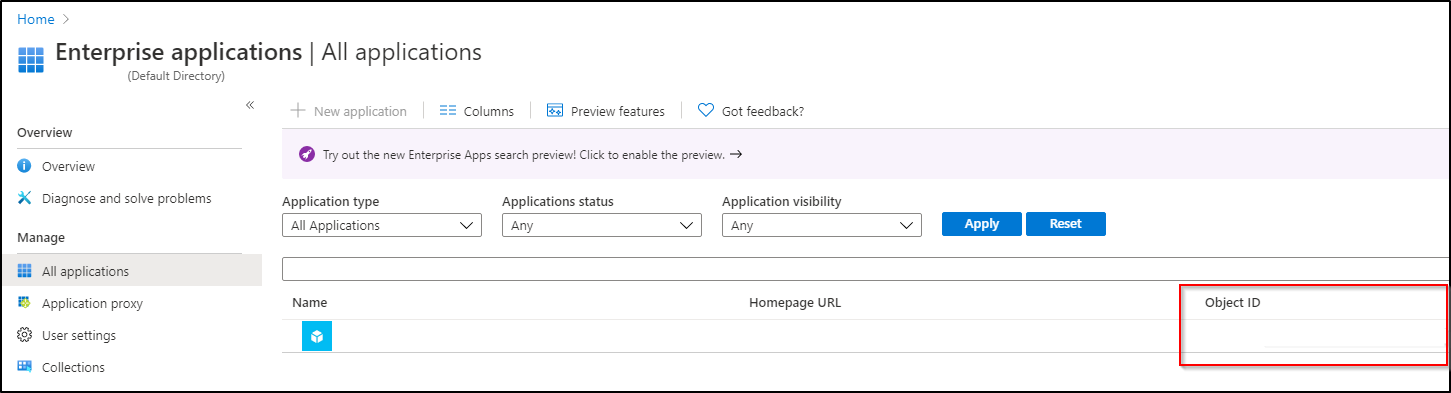

- Přejděte k prostředku Microsoft Entra ID . V části Spravovat vyberte Podnikové aplikace. ID objektu je identita instance.

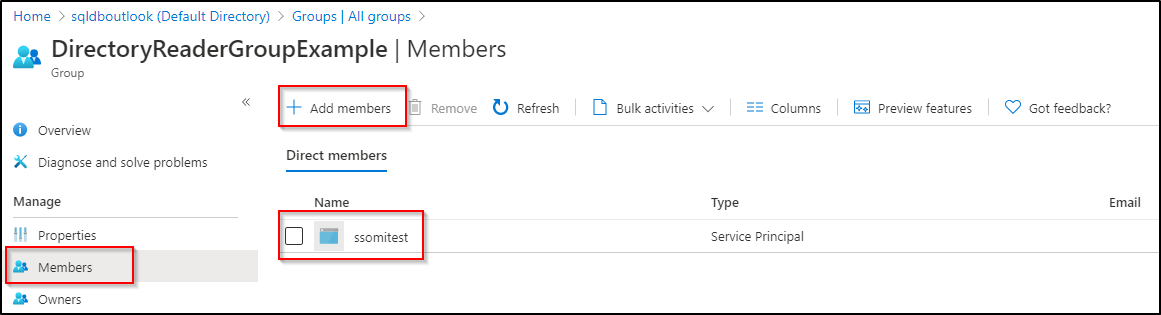

Přejděte k prostředku Microsoft Entra ID . V části Spravované přejděte do skupin. Vyberte skupinu, kterou jste vytvořili. V části Spravované nastavení skupiny vyberte Členové. Vyberte Přidat členy a přidejte instanční objekt spravované instance SQL jako člena skupiny vyhledáním výše uvedeného názvu.

Poznámka:

Rozšíření oprávnění instančního objektu prostřednictvím systému Azure a povolení přístupu k rozhraní Microsoft Graph API může trvat několik minut. Možná budete muset několik minut počkat, než zřídíte správce Microsoft Entra pro službu SQL Managed Instance.

Poznámky

Pro SQL Database a Azure Synapse je možné identitu serveru vytvořit během vytváření logického serveru nebo po vytvoření serveru. Další informace o tom, jak vytvořit nebo nastavit identitu serveru ve službě SQL Database nebo Azure Synapse, najdete v tématu Povolení instančních objektů k vytvoření uživatelů Microsoft Entra.

Pro spravovanou instanci SQL musí být role Čtenáři adresáře přiřazena identitě spravované instance, abyste mohli nastavit správce Microsoft Entra pro spravovanou instanci.

Přiřazení role Čtenáře adresáře k identitě serveru se při nastavování správce Microsoft Entra pro logický server nevyžaduje pro službu SQL Database ani Azure Synapse. Pokud však chcete povolit vytváření objektů Microsoft Entra ve službě SQL Database nebo Azure Synapse jménem aplikace Microsoft Entra, je vyžadována role Čtenáře adresáře. Pokud není role přiřazená k identitě logického serveru, vytvoření uživatelů Microsoft Entra v Azure SQL selže. Další informace najdete v tématu Instanční objekt Microsoft Entra s Azure SQL.

Přiřazení role Čtenáři adresáře pomocí PowerShellu

Důležité

Globální správce nebo správce privilegovaných rolí bude muset tyto počáteční kroky spustit. Kromě PowerShellu nabízí Microsoft Entra ID rozhraní Microsoft Graph API k vytvoření skupiny, která se dá přiřadit role v Microsoft Entra ID.

Stáhněte si modul Microsoft Graph PowerShellu pomocí následujících příkazů. Možná budete muset spustit PowerShell jako správce.

Install-Module Microsoft.Graph.Authentication Import-Module Microsoft.Graph.Authentication # To verify that the module is ready to use, run the following command: Get-Module Microsoft.Graph.AuthenticationPřipojte se k tenantovi Microsoft Entra.

Connect-MgGraphVytvořte skupinu zabezpečení pro přiřazení role Čtenáři adresáře.

DirectoryReaderGroup,Directory Reader GroupaDirReadlze změnit podle vašich preferencí.

$group = New-MgGroup -DisplayName "DirectoryReaderGroup" -Description "Directory Reader Group" -SecurityEnabled:$true -IsAssignableToRole:$true -MailEnabled:$false -MailNickname "DirRead" $groupPřiřaďte skupině roli Čtenáři adresáře.

# Displays the Directory Readers role information $roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Directory Readers'" $roleDefinition# Assigns the Directory Readers role to the group $roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roleDefinition.Id -PrincipalId $group.Id $roleAssignmentPřiřaďte vlastníci ke skupině.

- Nahraďte

<username>uživatelem, kterého chcete vlastnit tuto skupinu. Opakováním těchto kroků je možné přidat několik vlastníků.

$newGroupOwner = Get-MgUser -UserId "<username>" $newGroupOwner$GrOwner = New-MgGroupOwnerByRef -GroupId $group.Id -DirectoryObjectId $newGroupOwner.IdZkontrolujte vlastníky skupiny:

Get-MgGroupOwner -GroupId $group.IdVlastníky skupiny můžete také ověřit na webu Azure Portal. Postupujte podle kroků v části Kontrola vytvořené skupiny.

- Nahraďte

Přiřazení instančního objektu jako člena skupiny

V dalších krocích už není potřeba uživatel globálního správce nebo správce privilegovaných rolí.

Pomocí vlastníka skupiny, která také spravuje prostředek Azure SQL, spusťte následující příkaz pro připojení k vašemu ID Microsoft Entra.

Connect-MgGraphPřiřaďte instanční objekt jako člena vytvořené skupiny.

- Nahraďte

<ServerName>názvem logického serveru nebo spravované instance. Další informace najdete v části Přidání identity služby Azure SQL do skupiny.

# Returns the service principal of your Azure SQL resource $managedIdentity = Get-MgServicePrincipal -Filter "displayName eq '<ServerName>'" $managedIdentity# Adds the service principal to the group New-MgGroupMember -GroupId $group.Id -DirectoryObjectId $managedIdentity.IdNásledující příkaz vrátí ID instančního objektu označující, že byl přidán do skupiny:

Get-MgGroupMember -GroupId $group.Id -Filter "Id eq '$($managedIdentity.Id)'"- Nahraďte

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro