Azure Policy pro ověřování microsoft Entra-only s Využitím Azure SQL

Platí pro:Azure SQL Database

Azure SQL Managed Instance

Azure Policy může během zřizování vynutit vytvoření služby Azure SQL Database nebo azure SQL Managed Instance s povoleným ověřováním Microsoft Entra. Když použijete tuto zásadu, všechny pokusy o vytvoření logického serveru v Azure nebo spravované instanci selžou, pokud se nevytvoří s povoleným ověřováním Microsoft Entra.

Poznámka:

Přestože se Služba Azure Active Directory (Azure AD) přejmenovala na Microsoft Entra ID, názvy zásad v současné době obsahují původní název Azure AD, takže ověřování pouze Microsoft Entra a Azure AD se v tomto článku používá zaměnitelně.

Azure Policy se dá použít pro celé předplatné Azure nebo přímo v rámci skupiny prostředků.

Ve službě Azure Policy byly zavedeny dvě nové předdefinované zásady:

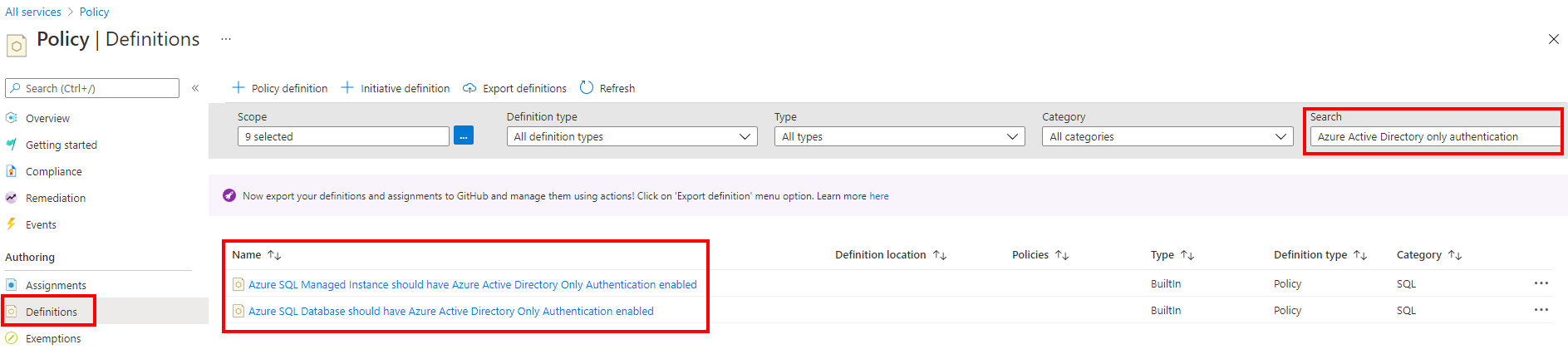

- Azure SQL Database by měla mít povolené pouze ověřování Azure Active Directory.

- Spravovaná instance Azure SQL by měla mít povolené pouze ověřování Azure Active Directory.

Další informace o službě Azure Policy najdete v tématu Co je Azure Policy? a struktura definic Azure Policy.

Oprávnění

Přehled oprávnění potřebných ke správě azure Policy najdete v tématu Oprávnění Azure RBAC ve službě Azure Policy.

Akce

Pokud ke správě služby Azure Policy používáte vlastní roli, budete potřebovat následující akce .

- */read

- Microsoft.Authorization/policyassignments/*

- Microsoft.Authorization/policydefinitions/*

- Microsoft.Authorization/policyexemptions/*

- Microsoft.Authorization/policysetdefinitions/*

- Microsoft.Policy Přehledy/*

Další informace o vlastních rolích najdete v tématu Vlastní role Azure.

Správa služby Azure Policy pro ověřování jen pro Azure AD

Zásady ověřování jen pro Azure AD je možné spravovat na webu Azure Portal a vyhledejte službu Policy . V části Definice vyhledejte ověřování pouze pro Azure Active Directory.

Průvodce najdete v tématu Použití Azure Policy k vynucování ověřování jen pro Azure AD pomocí Azure SQL.

Tyto zásady mají tři účinky:

- Audit – Výchozí nastavení a zachytí sestavu auditu jenom v protokolech aktivit Azure Policy.

- Odepřít – Brání vytvoření logického serveru nebo spravované instance bez povoleného ověřování Microsoft Entra-only

- Zakázáno – Zakáže zásadu a neomezí uživatele v vytváření logického serveru nebo spravované instance bez povoleného ověřování Microsoft Entra-only.

Pokud je ověřování azure Policy pouze pro Azure AD nastavené na Odepřít, vytvoření logického serveru nebo spravované instance selže. Podrobnosti o tomto selhání se zaznamenávají v protokolu aktivit skupiny prostředků.

Dodržování zásad

Nastavení Dodržování předpisů můžete zobrazit ve službě Policy a zobrazit stav dodržování předpisů. Stav dodržování předpisů vám řekne, jestli je server nebo spravovaná instance aktuálně v souladu s povoleným ověřováním Microsoft Entra.

Azure Policy může zabránit vytvoření nového logického serveru nebo spravované instance bez povolení ověřování pouze Microsoft Entra, ale tuto funkci je možné změnit po vytvoření serveru nebo spravované instance. Pokud uživatel po vytvoření serveru nebo spravované instance zakázal ověřování Microsoft Entra-only, stav dodržování předpisů bude Non-compliant v případě, že je služba Azure Policy nastavená na Odepřít.

Omezení

- Azure Policy vynucuje ověřování jen pro Azure AD během vytváření logického serveru nebo spravované instance. Po vytvoření serveru můžou autorizovaní uživatelé Microsoft Entra se speciálními rolemi (například SQL Security Manager) zakázat funkci ověřování jen pro Azure AD. Azure Policy to umožňuje, ale v tomto případě se server nebo spravovaná instance zobrazí v sestavě dodržování předpisů jako

Non-complianta sestava bude indikovat název serveru nebo spravované instance. - Další poznámky, známé problémy a potřebná oprávnění najdete v tématu Ověřování pouze Microsoft Entra.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro