Začínáme s dynamickým maskováním dat služby SQL Database pomocí webu Azure Portal

Platí pro: Azure SQL Database

V tomto článku se dozvíte, jak implementovat dynamické maskování dat pomocí webu Azure Portal. Dynamické maskování dat můžete implementovat také pomocí rutin služby Azure SQL Database nebo rozhraní REST API.

Poznámka:

Tuto funkci nejde nastavit pomocí portálu pro službu SQL Managed Instance (použijte PowerShell nebo rozhraní REST API). Další informace naleznete v tématu Dynamické maskování dat.

Povolení dynamického maskování dat

Spusťte azure Portal na adrese https://portal.azure.com.

Na webu Azure Portal přejděte ke svému databázovému prostředku.

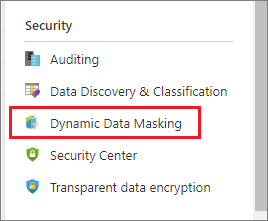

V části Zabezpečení vyberte podokno Dynamické maskování dat.

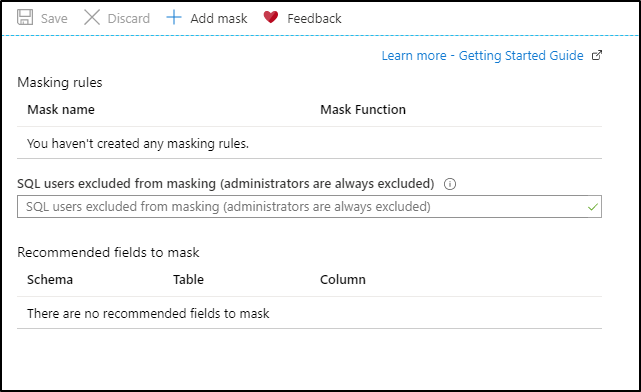

Na stránce konfigurace dynamického maskování dat se můžou zobrazit některé sloupce databáze, které modul doporučení označil příznakem maskování. Pokud chcete doporučení přijmout, stačí kliknout na Přidat masku pro jeden nebo více sloupců a maska se vytvoří na základě výchozího typu pro tento sloupec. Funkci maskování můžete změnit kliknutím na pravidlo maskování a úpravou formátu pole maskování na jiný formát podle vašeho výběru. Nezapomeňte kliknout na Uložit a uložit nastavení.

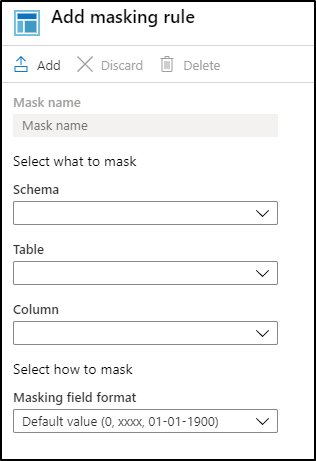

Pokud chcete přidat masku pro libovolný sloupec v databázi, klikněte v horní části stránky konfigurace dynamického maskování dat na tlačítko Přidat masku a otevřete stránku konfigurace pravidla maskování.

Výběrem schématu, tabulky a sloupce definujte určené pole pro maskování.

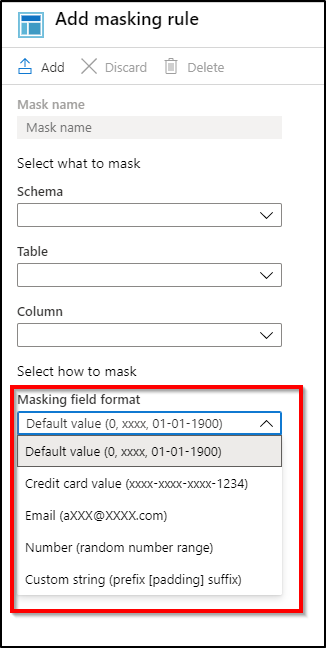

Vyberte, jak maskovat ze seznamu kategorií maskování citlivých dat.

Kliknutím na Přidat na stránce pravidla maskování dat aktualizujte sadu pravidel maskování v zásadách dynamického maskování dat.

Zadejte ověřené uživatele SQL nebo ověřené identity z Microsoft Entra ID (dříve Azure Active Directory), které by měly být vyloučeny z maskování, a mají přístup k nemaskovaným citlivým datům. Měl by to být seznam uživatelů oddělený středníkem. Uživatelé s oprávněními správce mají vždy přístup k původním nemaskovaným datům.

Tip

Aby vrstva aplikace zobrazovala citlivá data pro privilegované uživatele aplikace, přidejte uživatele SQL nebo identitu Microsoft Entra, která aplikace používá k dotazování databáze. Důrazně doporučujeme, aby tento seznam obsahoval minimální počet privilegovaných uživatelů, aby se minimalizovalo vystavení citlivých dat.

Kliknutím na uložit na stránce konfigurace maskování dat uložte novou nebo aktualizovanou zásadu maskování.

Další kroky

- Přehled dynamického maskování dat najdete v tématu Dynamické maskování dat.

- Dynamické maskování dat můžete implementovat také pomocí rutin služby Azure SQL Database nebo rozhraní REST API.