Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Platí pro: Azure SQL Database

Azure Synapse Analytics

Když vytvoříte nový server ve službě Azure SQL Database nebo Azure Synapse Analytics s názvem mysqlserver, například brána firewall na úrovni serveru blokuje veškerý přístup k veřejnému koncovému bodu pro server (který je přístupný na mysqlserver.database.windows.net). Pro zjednodušení se služba SQL Database používá k odkazování na SLUŽBU SQL Database i Azure Synapse Analytics. Tento článek se nevztahuje na spravovanou instanci Azure SQL. Informace o konfiguraci sítě najdete v tématu Připojení aplikace ke službě Azure SQL Managed Instance.

Poznámka:

ID Microsoft Entra se dříve označovalo jako Azure Active Directory (Azure AD).

Jak funguje brána firewall

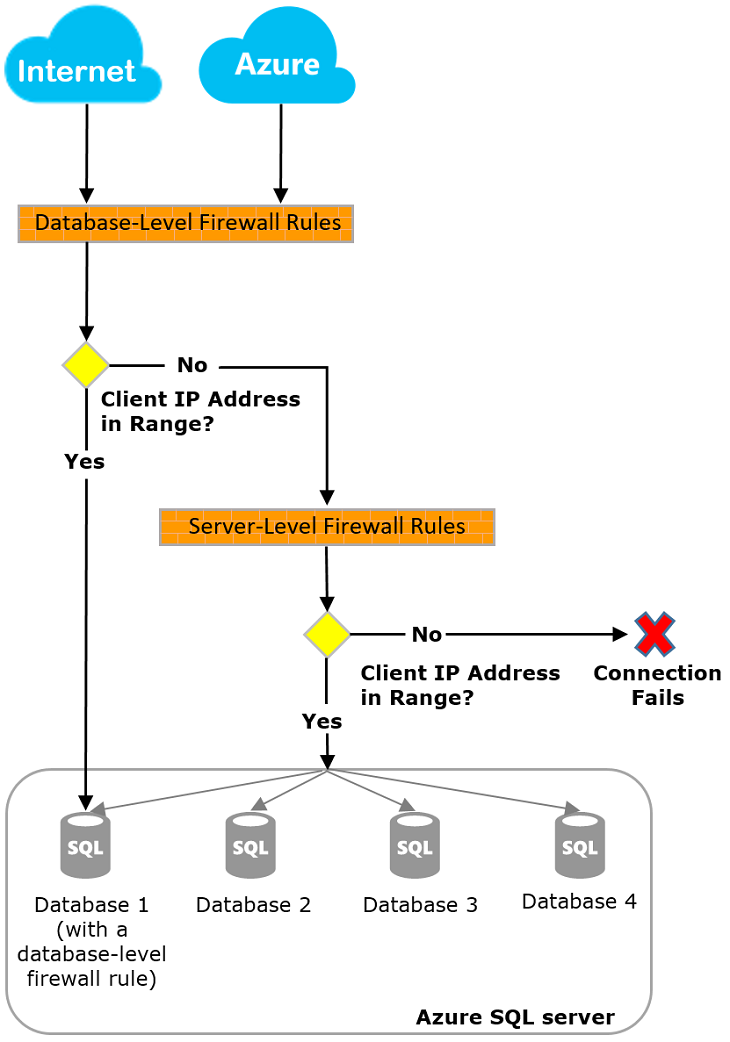

Pokusy o připojení z internetu a Azure musí před dosažením vašeho serveru nebo databáze projít bránou firewall, jak ukazuje následující diagram.

Důležité

Azure Synapse podporuje pouze pravidla brány firewall protokolu IP na úrovni serveru. Nepodporuje pravidla brány firewall protokolu IP na úrovni databáze.

Pravidla firewallu protokolu IP na úrovni serveru

Tato pravidla umožňují klientům přistupovat k celému serveru, to znamená ke všem databázím, které server spravuje. Pravidla jsou uložena master v databázi. Maximální počet pravidel brány firewall protokolu IP na úrovni serveru je omezen na 256 pro server. Pokud máte povolené nastavení Umožnit službám a prostředkům Azure přistupovat k tomuto serveru, toto nastavení se počítá jako jedno pravidlo firewallu serveru.

Pravidla brány firewall protokolu IP na úrovni serveru můžete nakonfigurovat pomocí webu Azure Portal, PowerShellu nebo příkazů Jazyka Transact-SQL.

Poznámka:

Maximální počet pravidel brány firewall protokolu IP na úrovni serveru je při konfiguraci pomocí webu Azure Portal omezen na 256.

- Pokud chcete použít portál nebo PowerShell, musíte být vlastníkem předplatného nebo přispěvatelem předplatného.

- Pokud chcete použít Transact-SQL, musíte se k

masterdatabázi připojit jako hlavní přihlášení na úrovni serveru nebo jako správce Microsoft Entra. Pravidlo brány firewall protokolu IP na úrovni serveru musí nejprve vytvořit uživatel, který má oprávnění na úrovni Azure.

Poznámka:

Při vytváření nového logického SQL serveru z webu Azure Portal je ve výchozím nastavení možnost Povolit službám a prostředkům Azure přístup k tomuto nastavení serveru nastavena na Ne.

Pravidla firewallu IP na úrovni databáze

Pravidla firewallu protokolu IP na úrovni databáze umožňují klientům přistupovat k určitým (zabezpečeným) databázím. Vytvoříte pravidla pro každou databázi (včetně master databáze) a uložíte je do jednotlivých databází.

- Pravidla

masterbrány firewall protokolu IP na úrovni databáze a uživatelských databází můžete vytvářet a spravovat pouze pomocí příkazů Transact-SQL a až po konfiguraci první brány firewall na úrovni serveru. - Pokud v pravidlu firewallu protokolu IP na úrovni databáze zadáte rozsah IP adres, který je mimo rozsah v pravidlu firewallu protokolu IP na úrovni serveru, budou mít k dané databázi přístup pouze klienti, jejichž IP adresa je v rozsahu na úrovni databáze.

- Výchozí hodnota je až 256 pravidel brány firewall protokolu IP na úrovni databáze. Další informace o konfiguraci pravidel firewallu pro IP adresy na úrovni databáze najdete v příkladu později v tomto článku a v tématu sp_set_database_firewall_rule (Azure SQL Database).

Doporučení pro nastavení pravidel brány firewall

Doporučujeme používat pravidla brány firewall protokolu IP na úrovni databáze, kdykoli je to možné. Tento přístup zvyšuje zabezpečení a zlepšuje přenositelnost databází. Použijte pravidla firewallu na úrovni serveru pro správce. Použijte je také v případě, že máte mnoho databází se stejnými požadavky na přístup a nechcete konfigurovat každou databázi jednotlivě.

Poznámka:

Informace o přenosných databázích v kontextu provozní kontinuity najdete v tématu Konfigurace a správa zabezpečení služby Azure SQL Database pro geografické obnovení nebo převzetí služeb při selhání.

Porovnání pravidel firewallu protokolu IP na úrovni serveru a na úrovni databáze

Mají být uživatelé jedné databáze plně izolovaní od jiné databáze?

Pokud ano, použijte pravidla brány firewall protokolu IP na úrovni databáze k udělení přístupu. Tato metoda zabraňuje použití pravidel firewallu na úrovni IP serveru, která umožňují přístup přes bránu firewall ke všem databázím. Tím by se snížila hloubka vaší obrany.

Potřebují uživatelé na IP adresách přístup ke všem databázím?

Pokud ano, pomocí pravidel brány firewall protokolu IP na úrovni serveru snižte počet, kolikrát musíte nakonfigurovat pravidla brány firewall protokolu IP.

Má osoba nebo tým, který konfiguruje pravidla brány firewall protokolu IP, přístup jenom přes Azure Portal, PowerShell nebo rozhraní REST API?

Pokud ano, musíte použít firewallová pravidla IP na úrovni serveru. Pravidla brány firewall protokolu IP na úrovni databáze je možné nakonfigurovat pouze prostřednictvím jazyka Transact-SQL.

Je osobě nebo týmu, který konfiguruje pravidla firewallu IP, zakázáno mít vysoké oprávnění na úrovni databáze?

Pokud ano, použijte pravidla pro firewall IP na úrovni serveru. Ke konfiguraci pravidel brány firewall protokolu IP na úrovni databáze prostřednictvím jazyka Transact-SQL potřebujete alespoň oprávnění CONTROL DATABASE na úrovni databáze.

Centrálně spravuje osoba nebo tým, který konfiguruje nebo audituje pravidla brány firewall IP, tato pravidla pro mnoho databází, možná i stovky?

V tomto scénáři jsou osvědčené postupy určeny vašimi potřebami a prostředím. Pravidla brány firewall protokolu IP na úrovni serveru můžou být jednodušší, ale skriptování může konfigurovat pravidla na úrovni databáze. A i když používáte pravidla brány firewall protokolu IP na úrovni serveru, možná budete muset zkontrolovat pravidla brány firewall protokolu IP na úrovni databáze, abyste zjistili, jestli uživatelé s oprávněním CONTROL na databázi vytvářejí pravidla brány firewall na úrovni databáze.

Můžu použít kombinaci pravidel brány firewall protokolu IP na úrovni serveru a databáze?

Ano. Někteří uživatelé, například správci, můžou potřebovat pravidla brány firewall protokolu IP na úrovni serveru. Jiní uživatelé, například uživatelé databázové aplikace, mohou potřebovat pravidla brány firewall protokolu IP na úrovni databáze.

Připojení z internetu

Když se počítač pokusí připojit k vašemu serveru z internetu, brána firewall nejprve zkontroluje původní IP adresu požadavku podle pravidel firewallu IP adres na úrovni databáze pro tu databázi, k níž se připojení snaží navázat.

- Pokud je adresa v rozsahu určeném IP pravidly brány firewall na úrovni databáze, bude připojení umožněno k databázi, která toto pravidlo obsahuje.

- Pokud adresa není v rozsahu IP pravidel na databázové úrovni, brána firewall zkontroluje IP pravidla na serverové úrovni. Pokud je adresa v rozsahu, který je stanoven v pravidlech serverové IP brány firewall, bude připojení povoleno. Pravidla brány firewall protokolu IP na úrovni serveru platí pro všechny databáze spravované serverem.

- Pokud adresa není zahrnuta v žádném z pravidel firewallu IP na úrovni databáze nebo serveru, požadavek na připojení selže.

Poznámka:

Pokud chcete získat přístup ke službě Azure SQL Database z místního počítače, ujistěte se, že brána firewall v síti a místním počítači umožňuje odchozí komunikaci na portu TCP 1433.

Připojení z Azure

Aby se aplikace hostované v Azure mohly připojit k vašemu SQL serveru, musí být povolená připojení Azure. Pokud chcete povolit připojení Azure, musí existovat pravidlo brány firewall s počátečními a koncovými IP adresami nastavenými na 0.0.0.0. Toto doporučené pravidlo platí jenom pro Azure SQL Database.

Když se aplikace z Azure pokusí připojit k serveru, brána firewall zkontroluje, jestli jsou připojení Azure povolená ověřením, že toto pravidlo brány firewall existuje. Můžete to zapnout přímo z portálu Azure přepnutím možnosti Povolit službám a prostředkům Azure přístup k tomuto serveru na zapnuto v nastavení brán firewall a virtuálních sítí. Přepnutí nastavení na Zapnuto vytvoří příchozí pravidlo brány firewall pro IP adresu v rozsahu 0.0.0.0 – 0.0.0.0 s názvem AllowAllWindowsAzureIps. Pravidlo můžete zobrazit v databázovém zobrazení mastersys.firewall_rules. Pomocí PowerShellu nebo Azure CLI vytvořte pravidlo brány firewall s počátečními a koncovými IP adresami nastavenými na 0.0.0.0, pokud nepoužíváte portál.

Důležité

Tato možnost nakonfiguruje bránu firewall tak, aby umožňovala všechna připojení z Azure, včetně připojení z předplatných jiných zákazníků. Pokud vyberete tuto možnost, ujistěte se, že vaše přihlašovací a uživatelská oprávnění omezují přístup pouze na oprávněné uživatele.

Oprávnění

Abyste mohli vytvářet a spravovat pravidla firewallu protokolu IP pro Azure SQL Server, musíte být následující:

- v roli přispěvatele pro SQL Server

- v roli SQL Security Manager

- vlastník prostředku, který obsahuje Azure SQL Server

Vytváření a správa pravidel firewallu protokolu IP

První nastavení brány firewall na úrovni serveru vytvoříte pomocí webu Azure Portal nebo programově pomocí Azure PowerShellu, Azure CLI nebo rozhraní Azure REST API. Pomocí těchto metod nebo jazyka Transact-SQL vytvoříte a spravujete další pravidla brány firewall protokolu IP na úrovni serveru.

Důležité

Pravidla brány firewall protokolu IP na úrovni databáze je možné vytvářet a spravovat pouze pomocí jazyka Transact-SQL.

Pro zvýšení výkonu se pravidla firewallu protokolu IP na úrovni serveru dočasně ukládají do mezipaměti na úrovni databáze. Pokud chcete mezipaměť aktualizovat, podívejte se na příkaz DBCC FLUSHAUTHCACHE.

Návod

Auditování pro Azure SQL Database a Azure Synapse Analytics můžete použít k auditování změn brány firewall na úrovni serveru a databáze.

Použijte portál Azure pro správu pravidel IP brány firewall na úrovni serveru.

Pokud chcete nastavit pravidlo brány firewall protokolu IP na úrovni serveru na webu Azure Portal, přejděte na stránku přehledu vaší databáze nebo serveru.

Návod

Kurz najdete v tématu Rychlý start: Vytvoření izolované databáze – Azure SQL Database.

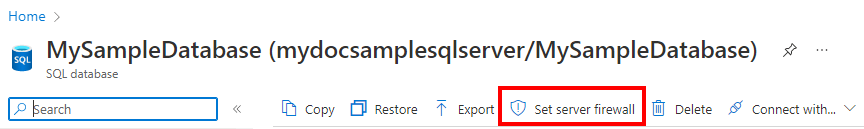

Ze stránky přehledu databáze

Pokud chcete nastavit pravidlo brány firewall protokolu IP na úrovni serveru na stránce přehledu databáze, vyberte Nastavit bránu firewall serveru na panelu nástrojů, jak ukazuje následující obrázek.

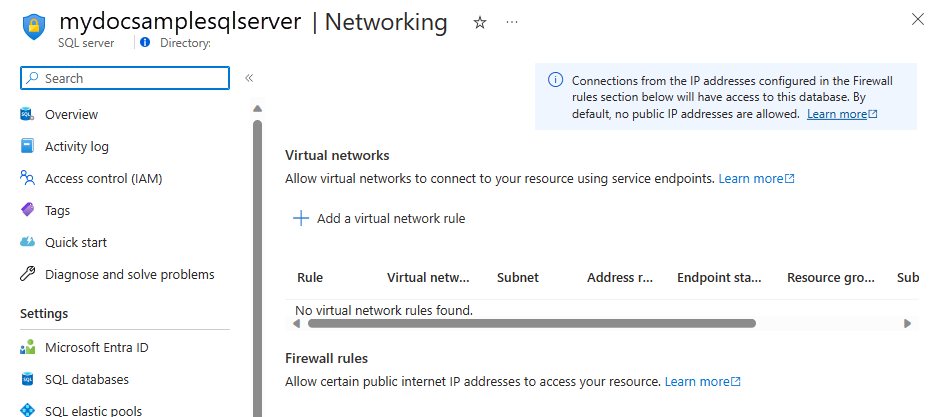

Otevře se stránka Sítě pro server.

Do části Pravidla brány firewall přidejte pravidlo pro přidání IP adresy počítače, který používáte, a pak vyberte Uložit. Pravidlo brány firewall IP na úrovni serveru je vytvořeno pro vaši aktuální IP adresu.

Ze stránky přehledu serveru

Otevře se stránka přehledu pro váš server. Zobrazuje plně kvalifikovaný název serveru (například mynewserver20170403.database.windows.net) a poskytuje možnosti pro další konfiguraci.

Chcete-li nastavit pravidlo na úrovni serveru z této stránky, vyberte v nabídce Nastavení na levé straně možnost Sítě.

Do části Pravidla brány firewall přidejte pravidlo pro přidání IP adresy počítače, který používáte, a pak vyberte Uložit. Pravidlo brány firewall IP na úrovni serveru je vytvořeno pro vaši aktuální IP adresu.

Použití jazyka Transact-SQL ke správě pravidel brány firewall protokolu IP

| Zobrazení katalogu nebo uložená procedura | Úroveň | Popis |

|---|---|---|

| sys.firewall_rules | počítačový server | Zobrazí aktuální pravidla brány firewall protokolu IP na úrovni serveru. |

| sp_set_firewall_rule (nastavení pravidla firewallu) | počítačový server | Vytvoří nebo aktualizuje pravidla brány firewall protokolu IP na úrovni serveru. |

| smazat_pravidlo_firewallu | počítačový server | Na úrovni serveru odebere pravidla brány firewall IP. |

| sys.database_firewall_rules (pravidla firewallu databáze sys) | Databáze | Zobrazí aktuální pravidla brány firewall protokolu IP na úrovni databáze. |

| sp_set_database_firewall_rule | Databáze | Vytvoří nebo aktualizuje pravidla brány firewall IP na úrovni databáze. |

| sp_delete_database_firewall_rule | Databáze | Na úrovni databáze odebere pravidla brány firewall protokolu IP. |

Následující příklad přezkoumá stávající pravidla, povolí rozsah IP adres na serveru Contoso a odstraní pravidlo brány firewall IP.

SELECT * FROM sys.firewall_rules ORDER BY name;

Dále přidejte pravidlo brány firewall protokolu IP na úrovni serveru.

EXECUTE sp_set_firewall_rule @name = N'ContosoFirewallRule',

@start_ip_address = '192.168.1.1', @end_ip_address = '192.168.1.10'

Pokud chcete odstranit pravidlo brány firewall protokolu IP na úrovni serveru, spusťte uloženou proceduru sp_delete_firewall_rule. Následující příklad odstraní pravidlo ContosoFirewallRule:

EXECUTE sp_delete_firewall_rule @name = N'ContosoFirewallRule'

Použití PowerShellu ke správě pravidel brány firewall protokolu IP na úrovni serveru

Poznámka:

Tento článek používá modul Azure Az PowerShell, což je doporučený modul PowerShellu pro interakci s Azure. Pokud chcete začít s modulem Az PowerShell, projděte si téma věnované instalaci Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Důležité

Modul Azure Resource Manager (AzureRM) PowerShellu byl 29. února 2024 zastaralý. Veškerý budoucí vývoj by měl používat modul Az.Sql. Uživatelům se doporučuje migrovat z AzureRM do modulu Az PowerShell, aby se zajistila nepřetržitá podpora a aktualizace. Modul AzureRM se už neudržuje ani nepodporuje. Argumenty pro příkazy v modulu Az PowerShell a v modulech AzureRM jsou podstatně identické. Další informace o jejich kompatibilitě najdete v tématu Představujeme nový modul Az PowerShell.

| cmdlet | Úroveň | Popis |

|---|---|---|

| Get-AzSqlServerFirewallRule | počítačový server | Vrátí aktuální pravidla brány firewall na úrovni serveru. |

| New-AzSqlServerFirewallRule | počítačový server | Vytvoří nové pravidlo brány firewall na úrovni serveru |

| Set-AzSqlServerFirewallRule | počítačový server | Aktualizuje vlastnosti existujícího pravidla brány firewall na úrovni serveru. |

| Remove-AzSqlServerFirewallRule | počítačový server | Odstraňuje pravidla brány firewall na serverové úrovni. |

Následující příklad používá PowerShell k nastavení pravidla brány firewall protokolu IP na úrovni serveru:

New-AzSqlServerFirewallRule -ResourceGroupName "myResourceGroup" `

-ServerName $servername `

-FirewallRuleName "ContosoIPRange" -StartIpAddress "192.168.1.0" -EndIpAddress "192.168.1.255"

Návod

Zadejte $servernamenázev serveru, nikoli plně kvalifikovaný název DNS (například místo mysqldbserver.database.windows.net zadejte mysqldbserver).

Příklady PowerShellu v kontextu rychlého startu najdete v ukázkách Azure PowerShellu pro Azure SQL Database a použití PowerShellu k vytvoření izolované databáze a konfiguraci pravidla brány firewall na úrovni serveru.

Správa pravidel brány firewall na úrovni serveru pomocí příkazového řádku

| cmdlet | Úroveň | Popis |

|---|---|---|

| az sql server firewall-rule create - příkaz pro vytvoření pravidla firewallu na SQL serveru. | počítačový server | Vytvoří pravidlo firewallu pro IP adresu serveru. |

| seznam pravidel firewallu serveru SQL | počítačový server | Vypíše pravidla firewallu na serveru. |

| az sql server firewall-rule show – příkaz pro zobrazení pravidel firewallu na serveru SQL | počítačový server | Zobrazuje podrobnosti pravidla brány firewall protokolu IP. |

| aktualizace pravidel firewallu pro sql server | počítačový server | Aktualizuje pravidlo brány firewall protokolu IP. |

| az sql server firewall-rule delete - Odstranit pravidlo brány firewall na serveru SQL Azure | počítačový server | Odstraní pravidlo brány firewall protokolu IP. |

Následující příklad používá rozhraní příkazového řádku k nastavení pravidla brány firewall protokolu IP na úrovni serveru:

az sql server firewall-rule create --resource-group myResourceGroup --server $servername \

-n ContosoIPRange --start-ip-address 192.168.1.0 --end-ip-address 192.168.1.255

Návod

Zadejte $servernamenázev serveru, nikoli plně kvalifikovaný název DNS. Například použijte mysqldbserver místo mysqldbserver.database.windows.net.

Příklad rozhraní příkazového řádku v kontextu rychlého startu najdete v ukázkách Azure CLI pro Azure SQL Databasea vytvoření izolované databáze a konfiguraci pravidla brány firewall pomocí Azure CLI.

Pro Azure Synapse Analytics si projděte následující příklady:

| cmdlet | Úroveň | Popis |

|---|---|---|

| az synapse workspace firewall-rule create | počítačový server | Vytvořte pravidlo brány firewall |

| az synapse pracovní prostor pravidlo firewallu odstranit | počítačový server | Odstranění pravidla firewallu |

| az synapse workspace firewall-rule list | počítačový server | Výpis všech pravidel brány firewall |

| az synapse workspace firewall-rule show | počítačový server | Získání pravidla brány firewall |

| az synapse workspace aktualizace pravidla firewallu | počítačový server | Aktualizace pravidla brány firewall |

| Pokyn pro příkaz: "čekat na pravidlo firewallu v pracovním prostoru synapse" | počítačový server | Nastavte rozhraní příkazového řádku do čekacího stavu, dokud není splněna podmínka pravidla firewallu. |

Následující příklad používá rozhraní příkazového řádku k nastavení pravidla brány firewall protokolu IP na úrovni serveru v Azure Synapse:

az synapse workspace firewall-rule create --name AllowAllWindowsAzureIps --workspace-name $workspacename --resource-group $resourcegroupname --start-ip-address 0.0.0.0 --end-ip-address 0.0.0.0

Pomocí rozhraní REST API spravujte pravidla brány firewall protokolu IP na úrovni serveru.

| API | Úroveň | Popis |

|---|---|---|

| Výpis pravidel brány firewall | počítačový server | Zobrazí aktuální pravidla brány firewall protokolu IP na úrovni serveru. |

| Vytvoření nebo aktualizace pravidel brány firewall | počítačový server | Vytvoří nebo aktualizuje pravidla brány firewall protokolu IP na úrovni serveru. |

| Odstraňte pravidla brány firewall | počítačový server | Na úrovni serveru odebere pravidla brány firewall IP. |

| Získání pravidel brány firewall | počítačový server | Získá pravidla firewallu IP na serverové úrovni. |

Řešení potíží s databázovým firewallem

Pokud se přístup ke službě Azure SQL Database nechová podle očekávání, zvažte následující body.

Konfigurace místní brány firewall:

Než bude mít počítač přístup ke službě Azure SQL Database, možná budete muset na počítači vytvořit výjimku brány firewall pro port TCP 1433. Pokud chcete vytvořit připojení v rámci cloudové hranice Azure, možná budete muset otevřít další porty. Pro více informací si prohlédněte část "SQL Database: Externí vs. Interní" Porty nad 1433 pro ADO.NET 4.5.

Překlad síťových adres:

Kvůli překladu síťových adres (NAT) se IP adresa používaná vaším počítačem pro připojení ke službě Azure SQL Database může lišit od IP adresy v nastavení konfigurace IP adresy vašeho počítače. Pokud chcete zobrazit IP adresu, kterou váš počítač používá pro připojení k Azure:

- Přihlaste se k portálu.

- Na serveru, který hostuje vaši databázi, přejděte na kartu Konfigurace.

- Aktuální IP adresa klienta se zobrazí v části Povolené IP adresy . Výběrem možnosti Přidat pro povolené IP adresy povolíte tomuto počítači přístup k serveru.

Změny seznamu povolených položek se ještě neprojevily:

Může trvat až pět minut, než se změny konfigurace brány firewall služby Azure SQL Database projeví.

Přihlášení není autorizované nebo se použilo nesprávné heslo:

Pokud přihlášení nemá oprávnění k serveru nebo je heslo nesprávné, připojení k serveru se odepře. Vytvoření nastavení brány firewall dává klientům pouze příležitost pokusit se připojit k vašemu serveru. Klient musí stále poskytovat nezbytné přihlašovací údaje zabezpečení. Další informace o přípravě přihlášení najdete v tématu Autorizace přístupu k databázi SQL Database, SQL Managed Instance a Azure Synapse Analytics.

Dynamická IP adresa:

Pokud máte připojení k internetu, které používá dynamické přidělování IP adres a máte potíže se dostat přes bránu firewall, vyzkoušejte jedno z následujících řešení:

- Požádejte svého poskytovatele internetových služeb o rozsah IP adres přiřazený klientským počítačům, které mají přistup k serveru. Přidejte tento rozsah IP adres jako pravidlo brány firewall IP.

- Místo toho získejte statické IP adresy pro klientské počítače. Přidejte IP adresy jako pravidla brány firewall protokolu IP.