Řízení přístupu k síti ve službě Azure SQL Database a Azure Synapse Analytics

Platí pro:Azure SQL Database

Azure Synapse Analytics (pouze vyhrazené fondy SQL)

Když vytvoříte logický server z webu Azure Portal pro Azure SQL Database a Azure Synapse Analytics, výsledkem bude veřejný koncový bod ve formátu yourservername.database.windows.net.

Pomocí následujících řízení přístupu k síti můžete selektivně povolit přístup k databázi přes veřejný koncový bod:

Pravidla brány firewall založená na protokolu IP: Pomocí této funkce explicitně povolíte připojení z konkrétní IP adresy. Například z místních počítačů nebo rozsahu IP adres zadáním počáteční a koncové IP adresy.

Povolit službám a prostředkům Azure přístup k tomuto serveru: Pokud je tato možnost povolená, můžou ostatní prostředky v rámci hranice Azure přistupovat ke službě SQL Database. Například virtuální počítač Azure má přístup k prostředkům služby SQL Database.

Privátní přístup k databázi můžete povolit také z virtuálních sítí prostřednictvím:

Pravidla brány firewall virtuální sítě: Pomocí této funkce povolíte provoz z konkrétní virtuální sítě v rámci hranice Azure.

Private Link: Pomocí této funkce můžete vytvořit privátní koncový bod pro logický server v Azure v rámci konkrétní virtuální sítě.

Důležité

Tento článek se nevztahuje na spravovanou instanci SQL. Další informace o konfiguraci sítě najdete v tématu připojení ke službě Azure SQL Managed Instance .

Pravidla brány firewall protokolu IP

Brána firewall založená na protokolu IP je funkce logického serveru v Azure, která brání veškerému přístupu k vašemu serveru, dokud explicitně nepřidáte IP adresy pro klientské počítače.

Povolit služby Azure

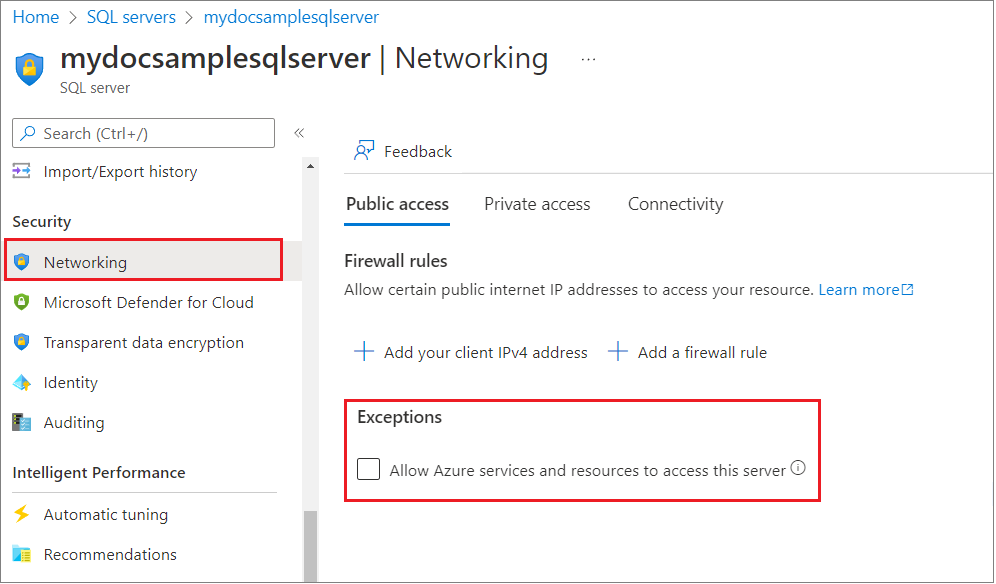

Ve výchozím nastavení při vytváření nového logického serveru z webu Azure Portal je možnost Povolit službám a prostředkům Azure přístup k tomuto serveru nezaškrtnutá a není povolená. Toto nastavení se zobrazí, když je povolené připojení přes veřejný koncový bod.

Toto nastavení můžete také změnit prostřednictvím nastavení Sítě po vytvoření logického serveru následujícím způsobem:

Když povolíte přístup k tomuto serveru službám a prostředkům Azure, váš server povolí komunikaci ze všech prostředků v rámci hranice Azure bez ohledu na to, jestli jsou součástí vašeho předplatného. V mnohapřípadechch Toto nastavení můžete zrušit a nahradit ho více omezujícími pravidly brány firewall protokolu IP nebo použít jednu z možností privátního přístupu.

Důležité

Kontrola možnosti Povolit službám a prostředkům Azure přístup k tomuto serveru přidá pravidlo brány firewall založené na PROTOKOLU IP se počáteční a koncovou IP adresou 0.0.0.0.

To ale má vliv na následující funkce, které běží na virtuálních počítačích v Azure, které nejsou součástí vaší virtuální sítě, a proto se k databázi připojují přes IP adresu Azure:

Služba Import/Export

Služba importu exportu nefunguje, pokud není povolená možnost Povolit službám a prostředkům Azure přístup k tomuto serveru . Problém ale můžete vyřešit ručním spuštěním sqlPackage z virtuálního počítače Azure nebo provedením exportu přímo v kódu pomocí rozhraní DACFx API.

Synchronizace dat

Pokud chcete použít funkci Synchronizace dat se službou Povolit službám a prostředkům Azure přístup k tomuto serveru , není povolená, musíte vytvořit jednotlivé položky pravidel brány firewall pro přidání IP adres ze značky služby Sql pro oblast, která je hostitelem databáze centra . Přidejte tato pravidla brány firewall na úrovni serveru na servery, které hostují databáze centra i člena (které můžou být v různých oblastech).

Pomocí následujícího skriptu PowerShellu vygenerujte IP adresy odpovídající značce služby SQL pro oblast USA – západ.

PS C:\> $serviceTags = Get-AzNetworkServiceTag -Location eastus2

PS C:\> $sql = $serviceTags.Values | Where-Object { $_.Name -eq "Sql.WestUS" }

PS C:\> $sql.Properties.AddressPrefixes.Count

70

PS C:\> $sql.Properties.AddressPrefixes

13.86.216.0/25

13.86.216.128/26

13.86.216.192/27

13.86.217.0/25

13.86.217.128/26

13.86.217.192/27

Tip

Get-AzNetworkServiceTag vrátí globální rozsah značky služby SQL, přestože zadává parametr Location. Nezapomeňte ji filtrovat do oblasti, která je hostitelem databáze centra používané vaší skupinou synchronizace.

Výstup skriptu PowerShellu je v zápisu CIDR (Classless Inter-Domain Routing). To je potřeba převést na formát počáteční a koncové IP adresy pomocí get-IPrangeStartEnd.ps1 takto:

PS C:\> Get-IPrangeStartEnd -ip 52.229.17.93 -cidr 26

start end

----- ---

52.229.17.64 52.229.17.127

Pomocí následujícího skriptu PowerShellu můžete převést všechny IP adresy z CIDR na formát počáteční a koncové IP adresy.

PS C:\>foreach( $i in $sql.Properties.AddressPrefixes) {$ip,$cidr= $i.split('/') ; Get-IPrangeStartEnd -ip $ip -cidr $cidr;}

start end

----- ---

13.86.216.0 13.86.216.127

13.86.216.128 13.86.216.191

13.86.216.192 13.86.216.223

Teď je můžete přidat jako jedinečná pravidla brány firewall a pak zakázat nastavení Povolit službám a prostředkům Azure přístup k tomuto serveru.

Značka služby SQL

Značky služeb je možné použít v pravidlech zabezpečení a trasách z klientů do služby SQL Database. Značky služeb je možné použít ve skupinách zabezpečení sítě, službě Azure Firewall a trasách definovaných uživatelem tak, že je zadáte do zdrojového nebo cílového pole pravidla zabezpečení. Značka služby Sql se skládá ze všech IP adres používaných službou SQL Database. Značka je dále segmentována podle oblastí. Například Sql.WestUS zobrazí seznam všech IP adres používaných službou SQL Database v oblasti USA – západ.

Značka služby SQL se skládá z IP adres, které jsou potřeba k navázání připojení ke službě SQL Database, jak je uvedeno v IP adresách brány. Kromě toho bude značka služby přidružena také k veškerému odchozímu provozu ze služby SQL Database používaného ve funkcích, jako jsou:

- Auditování

- Posouzení ohrožení zabezpečení

- Služba importu/exportu

- OPENROWSET

- Hromadné vložení

- sp_invoke_external_rest_endpoint

- Registr

- Transparentní šifrování dat Azure SQL s využitím klíče spravovaného zákazníkem

Značka služby SqlManagement

Značka služby SqlManagement se používá pro operace řídicí roviny vůči službě SQL Database.

Pravidla brány firewall virtuální sítě

Pravidla brány firewall virtuální sítě jsou jednodušší alternativy k vytvoření a správě přístupu z konkrétní podsítě, která obsahuje vaše virtuální počítače.

Private Link

Private Link umožňuje připojení k serveru přes privátní koncový bod. Privátní koncový bod je privátní IP adresa v rámci konkrétní virtuální sítě a podsítě.

Související obsah

Rychlý start k vytvoření pravidla brány firewall protokolu IP na úrovni serveru najdete v tématu Vytvoření databáze ve službě SQL Database.

Rychlý start k vytvoření pravidla brány firewall virtuální sítě na úrovni serveru najdete v tématu Koncové body služby virtuální sítě a pravidla pro službu Azure SQL Database.

Nápovědu k připojení k databázi ve službě SQL Database z opensourcových nebo partnerských aplikací najdete v tématu Ukázky kódu pro rychlý start klienta ke službě SQL Database.

Informace o dalších portech, které můžou být potřeba otevřít, najdete v tématu SQL Database: Mimooddíl Porty nad 1433 pro ADO.NET 4.5 a SQL Database.

Přehled Připojení ivity služby Azure SQL Database najdete v tématu Architektura Připojení ivity Azure SQL.

Přehled zabezpečení služby Azure SQL Database najdete v tématu Zabezpečení databáze.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro