Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Platí pro:Azure SQL Managed Instance

Veřejné koncové body pro službu Azure SQL Managed Instance umožňují přístup k datům ke spravované instanci SQL mimo virtuální síť. Ke spravované instanci SQL máte přístup z víceklientských služeb Azure, jako jsou Power BI, Azure App Service nebo místní síť. Když ve spravované instanci SQL použijete veřejný koncový bod, nemusíte používat síť VPN, která může pomoct vyhnout se problémům s propustností sítě VPN.

V tomto článku získáte informace o těchto tématech:

- Povolení nebo zakázání veřejného koncového bodu pro spravovanou instanci SQL

- Nakonfigurujte skupinu zabezpečení sítě spravované instance SQL (NSG) tak, aby umožňovala provoz do veřejného koncového bodu spravované instance SQL.

- Získání připojovacího řetězce veřejného koncového bodu spravované instance SQL

Oprávnění

Vzhledem k citlivosti dat ve spravované instanci SQL vyžaduje konfigurace umožňující veřejný koncový bod spravované instance SQL dvoustupňový proces. Toto bezpečnostní opatření dodržuje oddělení povinností (SoD):

- Správce spravované instance SQL musí povolit veřejný koncový bod ve spravované instanci SQL. Správce spravované instance SQL najdete na stránce Přehled prostředku spravované instance SQL.

- Správce sítě musí povolit provoz do spravované instance SQL pomocí skupiny zabezpečení sítě (NSG). Další informace najdete v oprávněních skupiny zabezpečení sítě.

Povolení veřejného koncového bodu

Veřejný koncový bod pro službu SQL Managed Instance můžete povolit pomocí webu Azure Portal, Azure PowerShellu nebo Azure CLI.

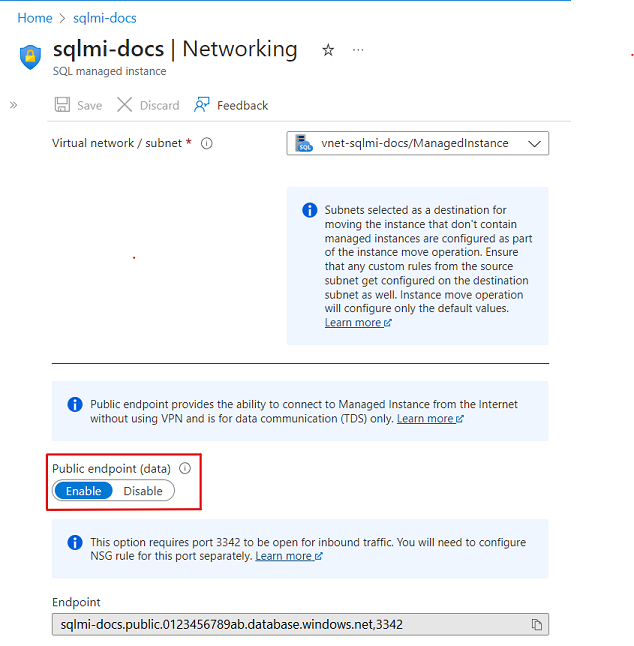

Pokud chcete povolit veřejný koncový bod pro spravovanou instanci SQL na webu Azure Portal, postupujte takto:

- Přejděte na Azure Portal.

- Otevřete skupinu prostředků se spravovanou instancí SQL a vyberte spravovanou instanci SQL , ve které chcete nakonfigurovat veřejný koncový bod.

- V nastavení zabezpečení vyberte kartu Sítě.

- Na stránce Konfigurace virtuální sítě vyberte Povolit a potom ikonu Uložit a aktualizujte konfiguraci.

Zakázání veřejného koncového bodu

Veřejný koncový bod pro spravovanou instanci SQL můžete zakázat pomocí webu Azure Portal, Azure PowerShellu a Azure CLI.

Pokud chcete veřejný koncový bod zakázat pomocí webu Azure Portal, postupujte takto:

- Přejděte na Azure Portal.

- Otevřete skupinu prostředků se spravovanou instancí SQL a vyberte spravovanou instanci SQL , ve které chcete nakonfigurovat veřejný koncový bod.

- V nastavení zabezpečení vyberte kartu Sítě.

- Na stránce Konfigurace virtuální sítě vyberte Zakázat a potom ikonu Uložit a aktualizujte konfiguraci.

Povolit provoz veřejného koncového bodu ve skupině zabezpečení sítě

Pomocí webu Azure Portal povolte veřejný provoz ve skupině zabezpečení sítě. Postupujte následovně:

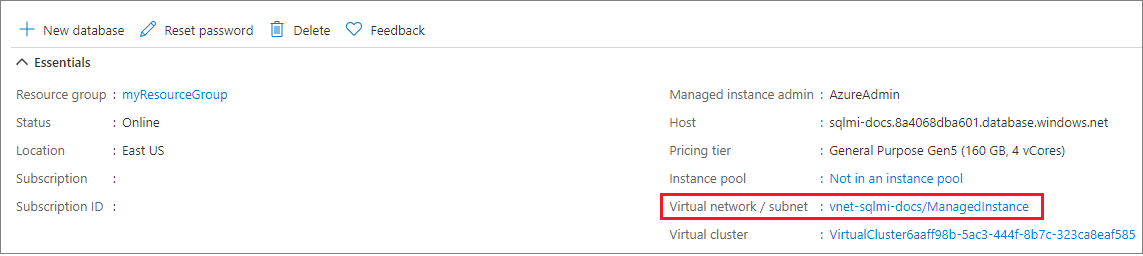

Na webu Azure Portal přejděte na stránku Přehled vaší spravované instance SQL.

Vyberte odkaz virtuální sítě nebo podsítě, který vás přenese na stránku konfigurace virtuální sítě.

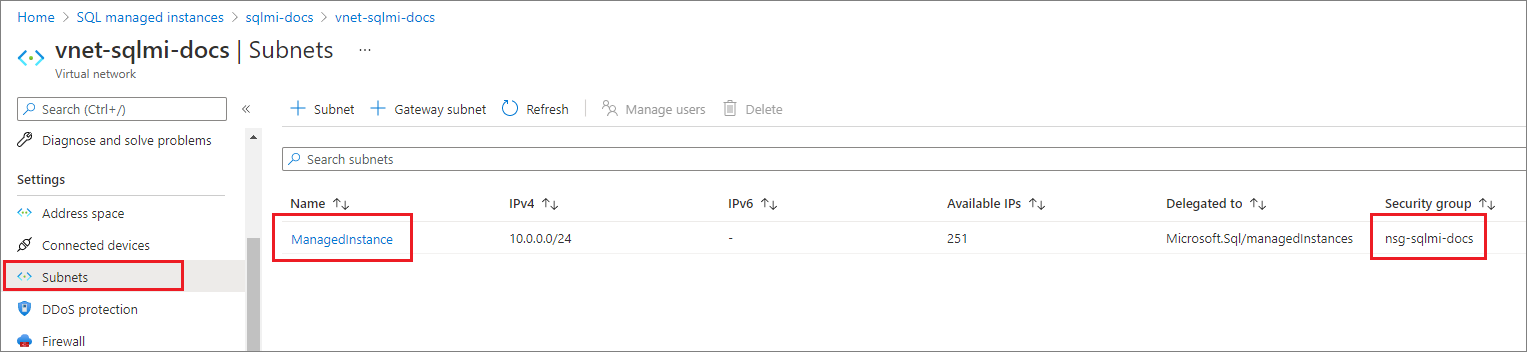

V podokně konfigurace virtuální sítě vyberte kartu Podsítě a poznamenejte si název SKUPINY ZABEZPEČENÍ pro vaši spravovanou instanci SQL.

Vraťte se do skupiny prostředků, která obsahuje vaši spravovanou instanci SQL. Měli byste vidět název skupiny zabezpečení sítě, který jste si poznamenali dříve. Výběrem názvu skupiny zabezpečení sítě otevřete stránku konfigurace skupiny zabezpečení sítě.

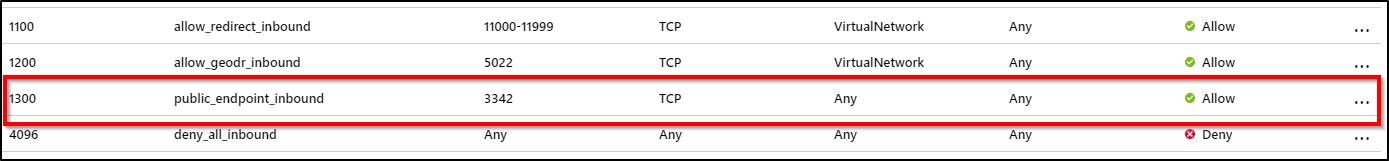

Vyberte kartu Příchozí pravidla zabezpečení a přidejte pravidlo, které má vyšší prioritu než pravidlo deny_all_inbound s následujícím nastavením:

Nastavení Navrhovaná hodnota Popis Source Libovolná IP adresa nebo značka služby - Pro služby Azure, jako je Power BI, vyberte značku cloudové služby Azure.

- Pro váš počítač nebo virtuální počítač Azure použijte IP adresu překladu adres (NAT).

Rozsahy zdrojových portů * Ponechte tuto možnost * (kterákoli), protože zdrojové porty se obvykle přidělují dynamicky a jako takové nepředvídatelné Cíl Všechny Pokud chcete povolit provoz do podsítě spravované instance SQL, ponechejte cíl jako Jakýkoli. Rozsahy cílových portů 3342 Zadejte cílový port na 3342, což je veřejný TDS koncový bod spravované SQL instance Protokol protokol TCP Sql Managed Instance používá pro TDS protokol TCP. Akce Povolit Povolení příchozího provozu do spravované instance SQL prostřednictvím veřejného koncového bodu Priorita 1300 Ujistěte se, že toto pravidlo má vyšší prioritu než pravidlo deny_all_inbound .

Poznámka:

Port 3342 se používá pro připojení veřejného koncového bodu ke spravované instanci SQL a v současné době není možné ho změnit.

Ověřte, že je správně nakonfigurované směrování.

Trasa s předponou adresy 0.0.0.0/0 dává Azure pokyn, jak směrovat provoz určený pro IP adresu, která není v předponě adresy žádné jiné trasy ve směrovací tabulce podsítě. Při vytvoření podsítě vytvoří Azure výchozí trasu k předponě adresy 0.0.0.0/0 s typem dalšího segmentu směrování Internet.

Přepsání této výchozí trasy bez přidání potřebných tras k zajištění směrování provozu veřejného koncového bodu přímo do internetu může způsobit problémy s asymetrickým směrováním, protože příchozí provoz neprochází přes bránu virtuálního zařízení nebo virtuální sítě. Ujistěte se, že veškerý provoz, který dorazí do spravované instance SQL přes veřejný internet, se vrací zpět také přes veřejný internet, a to buď přidáním konkrétních tras pro každý zdroj, nebo nastavením výchozí trasy na předponu adresy 0.0.0.0/0 zpět do Internetu jako typ příštího skoku.

Další podrobnosti o dopadu změn na tuto výchozí trasu najdete v předponě adresy 0.0.0.0/0.

Získání připojovací řetězec veřejného koncového bodu

Přejděte na stránku konfigurace spravované instance SQL, která je povolená pro veřejný koncový bod. V konfiguraci Nastavení vyberte kartu Připojovací řetězce.

Název hostitele veřejného koncového bodu je ve formátu

<mi_name>.public.<dns_zone>.database.windows.neta port použitý pro připojení je 3342. Následuje příklad připojovacího řetězce označující port veřejného koncového bodu, který se dá použít v připojeních aplikace SQL Server Management Studio:<mi_name>.public.<dns_zone>.database.windows.net,3342