Postup nastavení Integrovaného ověřování Windows pro Microsoft Entra ID s využitím moderního interaktivního toku

Tento článek popisuje, jak implementovat moderní interaktivní ověřovací tok, který umožňuje klientům s Windows 10 20H1, Windows Serverem 2022 nebo vyšší verzí Windows ověřovat ve službě Azure SQL Managed Instance pomocí ověřování systému Windows. Klienti musí být připojení k Microsoft Entra ID (dříve Azure Active Directory) nebo k hybridnímu připojení Microsoft Entra.

Povolení moderního interaktivního toku ověřování je jedním krokem při nastavování ověřování systému Windows pro spravovanou instanci Azure SQL pomocí Microsoft Entra ID a Kerberosu. Příchozí tok založený na důvěryhodnosti je k dispozici pro klienty připojené ke službě AD se systémem Windows 10 nebo Windows Server 2012 a novějším.

Díky této funkci je teď Microsoft Entra ID vlastní nezávislou sférou Kerberos. Klienti Windows 10 21H1 jsou již vysvětlovaní a přesměrují klienty, aby mohli získat přístup k protokolu Microsoft Entra Kerberos a požádat o lístek Kerberos. Funkce pro klienty pro přístup k protokolu Microsoft Entra Kerberos je ve výchozím nastavení vypnutá a je možné ji povolit úpravou zásad skupiny. Zásady skupiny je možné použít k nasazení této funkce fázovaným způsobem tak, že zvolíte konkrétní klienty, na které chcete provést pilotní nasazení, a pak ji rozšíříte na všechny klienty ve vašem prostředí.

Poznámka:

ID Microsoft Entra se dříve označovalo jako Azure Active Directory (Azure AD).

Požadavky

Pro přístup ke službě Azure SQL Managed Instance pomocí ověřování systému Windows není nastavená žádná služba Active Directory pro Microsoft Entra ID nastavená pro povolení spuštěného softwaru na virtuálních počítačích připojených k Microsoft Entra. K implementaci moderního interaktivního toku ověřování musí být splněné následující požadavky:

| Požadavek | Description |

|---|---|

| Na klientech musí být Windows 10 20H1, Windows Server 2022 nebo novější verze Windows. | |

| Klienti musí být připojení k microsoftu Entra nebo hybridní připojení Microsoft Entra. | Pokud chcete zjistit, jestli splňujete tento požadavek, můžete spustit příkaz dsregcmd: dsregcmd.exe /status |

| Aplikace se musí ke spravované instanci připojovat prostřednictvím interaktivní relace. | Tuto podporu nabízejí aplikace, jako jsou SQL Server Management Studio (SSMS) nebo webové aplikace, ale u aplikací, které běží jako služba, to nefunguje. |

| Tenant Microsoft Entra. | |

| Předplatné Azure ve stejném tenantovi Microsoft Entra, kterého plánujete používat k ověřování. | |

| Microsoft Entra Připojení nainstalován. | Hybridní prostředí, ve kterém identity existují v Microsoft Entra ID i v AD |

Konfigurace zásad skupiny

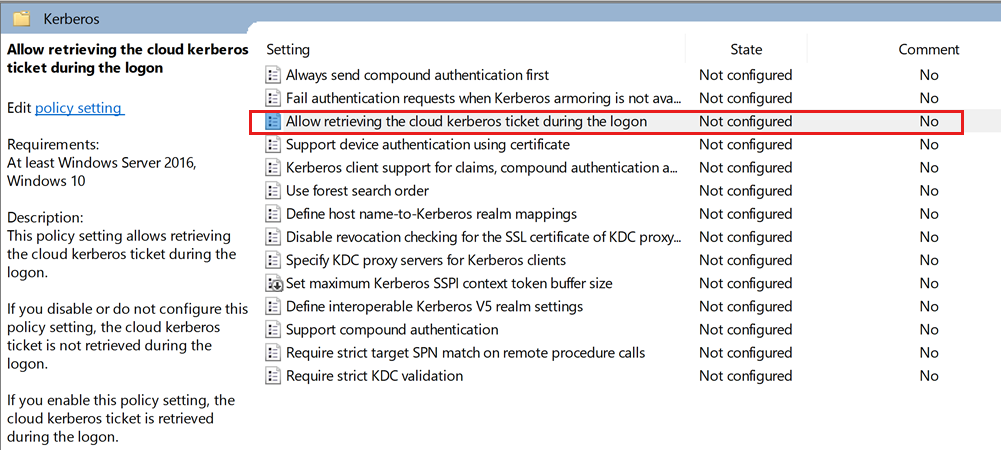

Povolte následující nastavení Administrative Templates\System\Kerberos\Allow retrieving the cloud Kerberos ticket during the logonzásad skupiny:

Otevřete editor zásad skupiny.

Přejděte na

Administrative Templates\System\Kerberos\.Vyberte možnost Povolit načtení lístku protokolu Kerberos v cloudu během nastavení přihlášení .

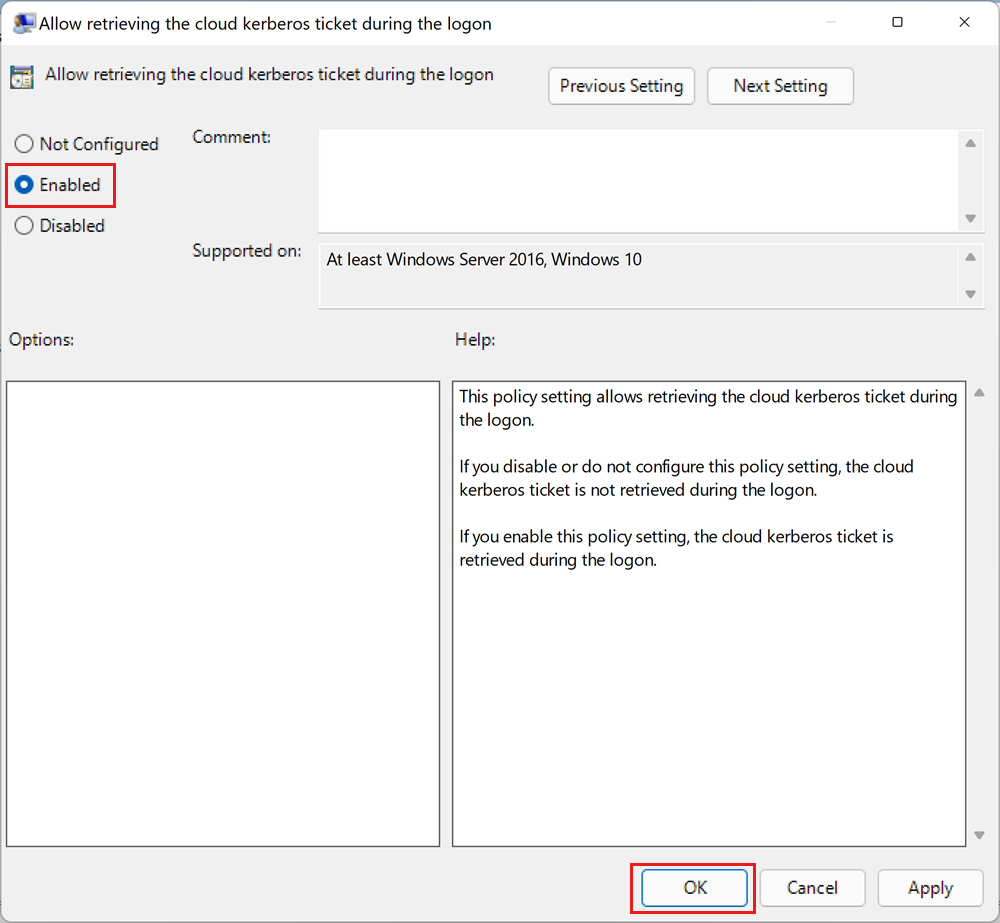

V dialogovém okně nastavení vyberte Povoleno.

Vyberte OK.

Aktualizace žádosti o přijetí změn (volitelné)

Uživatelé s existujícími přihlašovacími relacemi možná budou muset aktualizovat svůj primární obnovovací token Microsoft Entra (PRT), pokud se pokusí tuto funkci použít ihned po povolení. Aktualizace žádosti o přijetí změn může trvat až několik hodin.

Pokud chcete prT aktualizovat ručně, spusťte tento příkaz z příkazového řádku:

dsregcmd.exe /RefreshPrt

Další kroky

Další informace o implementaci ověřování systému Windows pro objekty zabezpečení Microsoft Entra ve službě Azure SQL Managed Instance:

- Co je Integrované ověřování Windows pro objekty zabezpečení Microsoft Entra ve službě Azure SQL Managed Instance?

- Informace o implementaci Integrovaného ověřování Windows pro službu Azure SQL Managed Instance s Microsoft Entra ID a protokolem Kerberos

- Postup nastavení Integrovaného ověřování Windows pro Microsoft Entra ID s využitím toku založeného na příchozím vztahu důvěryhodnosti

- Konfigurace Azure SQL Managed Instance pro ověřování Windows pro Microsoft Entra ID.

- Řešení potíží s ověřováním Windows pro objekty zabezpečení Microsoft Entra ve službě Azure SQL Managed Instance

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro