Nastavení externího zdroje identit pro VMware NSX

V tomto článku se dozvíte, jak nastavit externí zdroj identity pro VMware NSX v instanci azure VMware Solution.

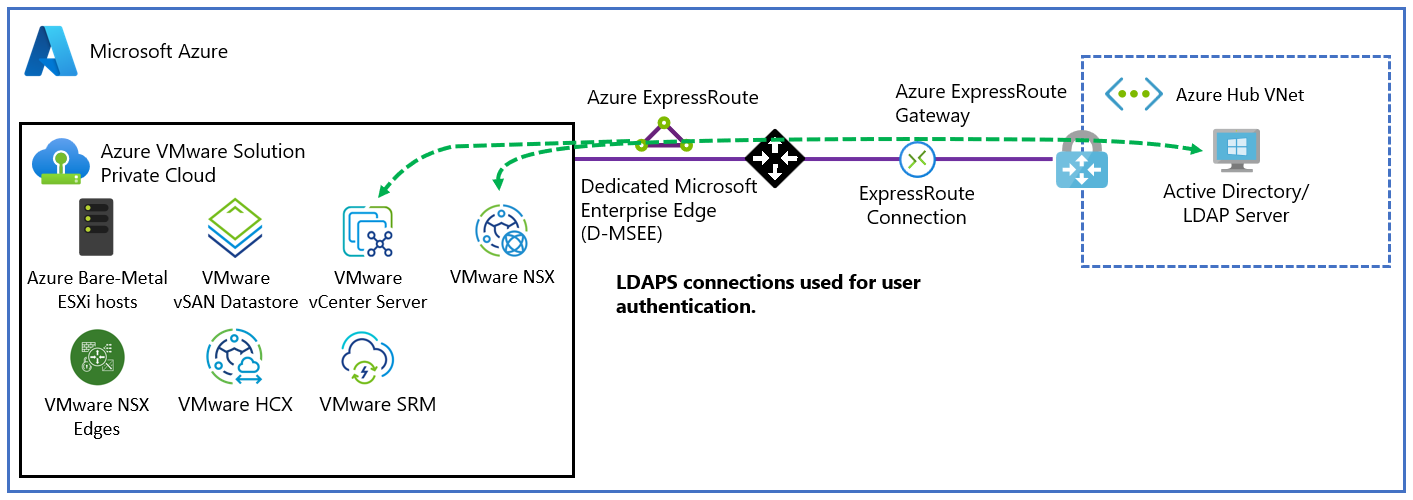

NSX můžete nastavit tak, aby k ověřování uživatelů používala externí adresářovou službu LDAP (Lightweight Directory Access Protocol). Uživatel se může přihlásit pomocí přihlašovacích údajů účtu služby Active Directory systému Windows Server nebo přihlašovacích údajů ze serveru LDAP třetí strany. Pak můžete účtu přiřadit roli NSX, jako je v místním prostředí, a poskytnout tak uživatelům NSX přístup na základě role.

Požadavky

Pracovní připojení ze sítě Windows Server Active Directory k privátnímu cloudu Azure VMware Solution

Síťová cesta ze serveru Windows Server Active Directory do sítě pro správu instance řešení Azure VMware, ve které je server NSX nasazený.

Řadič domény služby Active Directory systému Windows Server, který má platný certifikát. Certifikát může vydat certifikační autorita (CA) služby Windows Server Active Directory Certificate Services nebo certifikační autorita třetí strany.

Doporučujeme použít dva řadiče domény, které se nacházejí ve stejné oblasti Azure jako softwarově definované datové centrum Azure VMware Solution.

Poznámka:

Certifikáty podepsané svým držitelem se pro produkční prostředí nedoporučuje.

Účet s oprávněními správce.

Zóny DNS řešení Azure VMware a servery DNS, které jsou správně nakonfigurované. Další informace najdete v tématu Konfigurace DNS serveru NSX pro překlad do domény služby Active Directory systému Windows Server a nastavení služby předávání DNS.

Poznámka:

Další informace o protokolu LDAP (Secure LDAPS) a vystavování certifikátů získáte od týmu zabezpečení nebo týmu pro správu identit.

Použití služby Windows Server Active Directory jako zdroje identity LDAPS

Přihlaste se ke Správci NSX a pak přejděte na >System User Management>LDAP>Add Identity Source.

Zadejte hodnoty pro název, název domény (FQDN), typ a základní název domény. Můžete přidat popis (volitelné).

Základní DN je kontejner, ve kterém se uchovávají vaše uživatelské účty. Základní dn je výchozí bod, který server LDAP používá při hledání uživatelů v žádosti o ověření. Například CN=users,dc=azfta,dc=com.

Poznámka:

Jako zprostředkovatele LDAP můžete použít více než jeden adresář. Příkladem je, že máte více domén Azure Azure s Windows Serverem a používáte Azure VMware Solution jako způsob konsolidace úloh.

Dále v části Servery LDAP vyberte Nastavit , jak je znázorněno na předchozím snímku obrazovky.

V části Nastavit server LDAP vyberte Přidat server LDAP a zadejte nebo vyberte hodnoty pro následující položky:

Název Akce Název hostitele nebo IP adresa Zadejte plně kvalifikovaný název domény nebo IP adresu serveru LDAP. Například azfta-dc01.azfta.com nebo 10.5.4.4. Protokol LDAP Vyberte LDAPS. Port Ponechte výchozí zabezpečený port LDAP. Povoleno Nechejte jako Ano. Použití protokolu Start TLS Vyžaduje se pouze v případě, že používáte standardní (nezabezpečený) LDAP. Vytvoření vazby identity Použijte svůj účet s oprávněními správce domény. Například <admin@contoso.com>.Heslo Zadejte heslo pro server LDAP. Toto heslo je heslo, které používáte s ukázkovým <admin@contoso.com>účtem.Certifikát Nechte prázdné (viz krok 6).

Po aktualizaci stránky a zobrazení stavu připojení vyberte Přidat a pak vyberte Použít.

Ve správě uživatelů vyberte Uložit a dokončete změny.

Pokud chcete přidat druhý řadič domény nebo jiného externího zprostředkovatele identity, vraťte se ke kroku 1.

Poznámka:

Doporučeným postupem je mít dva řadiče domény, které budou fungovat jako servery LDAP. Servery LDAP můžete také umístit za nástroj pro vyrovnávání zatížení.

Přiřazení rolí identit windows serveru Active Directory

Po přidání externí identity můžete přiřadit role NSX skupinám zabezpečení služby Windows Server Active Directory na základě kontrolních mechanismů zabezpečení vaší organizace.

Ve Správci NSX přejděte na Přidání role>uživatele Správa>uživatelů systému.>

Vyberte Přidat>přiřazení role pro LDAP.

Vyberte zprostředkovatele externí identity, kterého jste vybrali v kroku 3 v předchozí části. Například externího zprostředkovatele identity NSX.

Zadejte několik prvních znaků uživatelského jména, přihlašovacího ID uživatele nebo název skupiny pro vyhledávání v adresáři LDAP. Pak ze seznamu výsledků vyberte uživatele nebo skupinu.

Vyberte roli. V tomto příkladu přiřaďte uživateli FTAdmin roli CloudAdmin.

Zvolte Uložit.

V části Přiřazení role uživatele ověřte, že se zobrazí přiřazení oprávnění.

Vaši uživatelé by se teď měli přihlásit ke Správci NSX pomocí svých přihlašovacích údajů služby Windows Server Active Directory.