Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Pomocí víceuživatelové autorizace (MUA) pro Azure Backup můžete přidat vrstvu ochrany do důležitých operací v trezorech služby Recovery Services a trezorech služby Backup. V případě MUA azure Backup používá jiný prostředek Azure s názvem Resource Guard, aby se zajistilo, že se kritické operace provádějí jenom s příslušnou autorizací.

Obecně je k dispozici víceuživatelová autorizace pomocí Služby Resource Guard pro trezor záloh.

Oprávnění pro MUA pro Azure Backup

Azure Backup používá Resource Guard jako další autorizační mechanismus pro trezor služby Recovery Services nebo trezor služby Backup. Pokud chcete úspěšně provést kritickou operaci (popsanou v další části), musíte mít dostatečná oprávnění ke službě Resource Guard.

Aby funkce MUA fungovala podle očekávání:

- Jiný uživatel musí vlastnit instanci Resource Guard.

- Administrátor trezoru nesmí mít oprávnění přispěvatele, správce MUA zálohování ani operátora MUA pro ochranu Resource Guard.

Pokud chcete zajistit lepší ochranu, můžete umístit Resource Guard do předplatného nebo tenanta, který se liší od toho, který obsahuje trezory.

Kritické operace

Následující tabulka uvádí operace, které jsou definované jako kritické a které může ochrana Resource Guard pomoct chránit. Můžete se rozhodnout vyloučit určité operace z ochrany prostřednictvím služby Resource Guard, když k němu přidružíte trezory.

Poznámka:

Operace, které jsou označené jako povinné , nemůžete vyloučit z ochrany prostřednictvím služby Resource Guard pro trezory, které jsou k němu přidružené. Vyloučené kritické operace by se také použily u všech trezorů přidružených ke službě Resource Guard.

| Operace | Povinné/ Volitelné | Popis |

|---|---|---|

| Zakázání funkcí obnovitelného odstranění nebo zabezpečení | Povinné | Zakažte nastavení softwarového odstranění v trezoru. |

| Odebrání ochrany MUA | Povinné | Zakažte ochranu MUA v úložišti. |

| Odstranění ochrany | Volitelné | Odstraňte ochranu zastavením záloh a odstraněním dat. |

| Úprava ochrany | Volitelné | Přidejte novou zásadu zálohování s omezeným uchováváním nebo změňte frekvenci zásad, abyste zvýšili cíl bodu obnovení (RPO). |

| Úprava zásad | Volitelné | Upravte zásady zálohování tak, aby se snížila doba uchovávání, nebo změňte frekvenci zásad, aby se zvýšil bod obnovení. |

| Získání pin kódu zabezpečení zálohování | Volitelné | Změňte PIN kód zabezpečení služby Microsoft Azure Recovery Services (MARS). |

| Zastavení zálohování a uchovávání dat | Volitelné | Odstraňte ochranu zastavením zálohování a uchováváním dat navždy nebo uchováváním dat podle zásad. |

| Zakázání neměnnosti | Volitelné | Zakažte nastavení neměnnosti v trezoru. |

Koncepty a procesy

Tato část popisuje koncepty a procesy, které se týkají použití MUA pro Azure Backup.

Pokud chcete jasně porozumět procesu a zodpovědnostem, zvažte následující dvě osoby. Na tyto osoby se odkazuje v tomto článku.

Správce zálohování: Vlastník trezoru služby Recovery Services nebo trezoru služby Backup, který provádí operace správy v trezoru. Nejprve správce zálohování nesmí mít žádná oprávnění ke službě Resource Guard. Správce zálohování může mít v trezoru služby Recovery Services roli Řízení přístupu na základě role (RBAC) operátora zálohování nebo přispěvatele záloh.

Správce zabezpečení: Vlastník instance Resource Guard a slouží jako vrátný kritických operací v trezoru. Správce zabezpečení řídí oprávnění, která správce zálohování potřebuje k provádění kritických operací ve skladu dat. Správce zabezpečení může mít RBAC roli administrátora zálohování MUA ve službě Resource Guard.

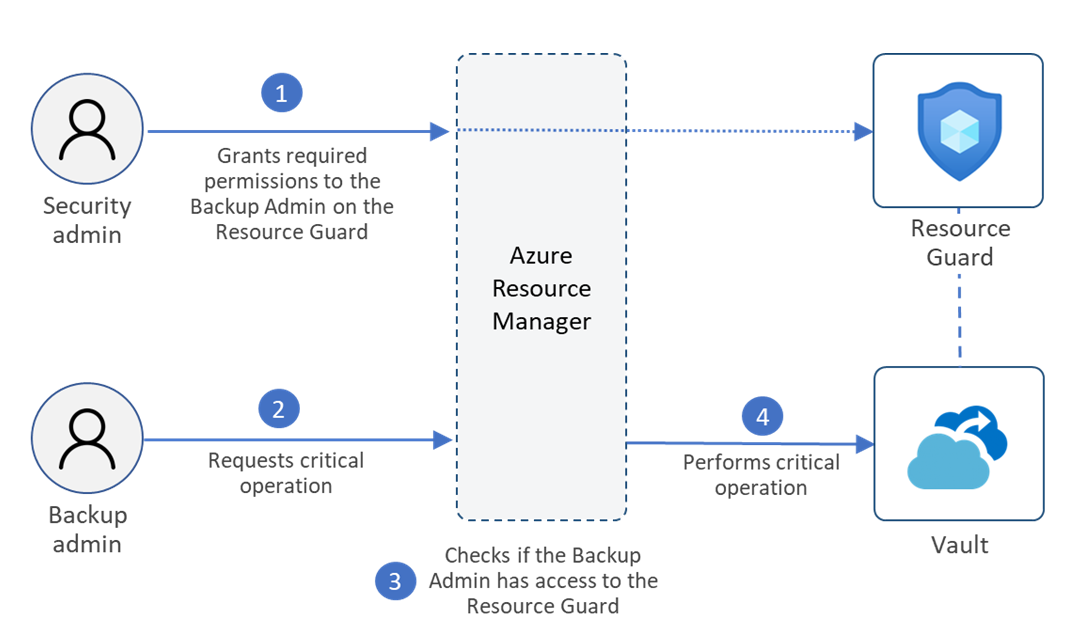

Následující diagram ukazuje kroky pro provedení kritické operace na trezoru, který má nakonfigurovanou funkci MUA prostřednictvím Resource Guard.

Tady je tok událostí v typickém scénáři:

Správce zálohování vytvoří trezor služby Recovery Services nebo trezor služby Backup.

Správce zabezpečení vytvoří instanci Resource Guard.

Instance Resource Guard může být v jiném předplatném nebo jiném tenantovi s ohledem na trezor. Ujistěte se, že správce zálohování nemá oprávnění Přispěvatele, Správce zálohování MUA ani Operátora zálohování MUA pro ochranu Resource Guard.

Správce zabezpečení udělí roli Reader správci zálohování pro Resource Guard (nebo příslušnou oblast). Správce zálohování vyžaduje roli Čtenář, aby mohl povolit MUA v trezoru.

Správce zálohování nakonfiguruje MUA, aby pomohl chránit trezor prostřednictvím služby Resource Guard.

Pokud správce zálohování nebo jakýkoli uživatel, který má přístup k zápisu do trezoru, chce provést kritickou operaci chráněnou službou Resource Guard v trezoru, musí požádat o přístup ke službě Resource Guard.

Správce zálohování může kontaktovat správce zabezpečení s podrobnostmi o získání přístupu k provedení takových operací. Můžou to udělat pomocí správy privilegovaných identit (PIM) nebo jiných procesů, které organizace vyžaduje.

Správce zálohování může požádat o roli RBAC operátora Backup MUA. Tato role umožňuje uživatelům provádět pouze důležité operace, které Ochrana Resource Guard chrání. Nepovoluje odstranění instance Resource Guard.

Správce zabezpečení dočasně udělí správci zálohování roli operátora MUA služby Resource Guard, aby mohl provádět kritické operace.

Správce zálohování zahájí kritickou operaci.

Azure Resource Manager zkontroluje, jestli má správce zálohování dostatečná oprávnění. Vzhledem k tomu, že správce zálohování nyní má v Resource Guard roli operátora Backup MUA, byla žádost dokončena. Pokud správce zálohování nemá požadovaná oprávnění nebo role, žádost se nezdaří.

Správce zabezpečení odvolá oprávnění k provádění kritických operací po provedení autorizovaných akcí nebo po definované době. K odvolání oprávnění můžete použít nástroje JIT (just-in-time) v Microsoft Entra Privileged Identity Management.

Poznámka:

- Pokud dočasně správci záloh udělíte přístup ke službě Resource Guard s rolí přispěvatele nebo správce MUA pro zálohování, poskytne tento přístup také práva k odstranění na službě Resource Guard. Doporučujeme zadat pouze oprávnění operátora MUA služby Backup.

- MUA poskytuje ochranu u dříve uvedených operací prováděných pouze na zálohách ve trezoru. Všechny operace prováděné přímo na zdroji dat (tj. prostředku Azure nebo úloze chráněné) jsou nad rámec služby Resource Guard.

Scénáře použití

Následující tabulka uvádí scénáře vytváření instancí a trezorů Služby Resource Guard (trezor služby Recovery Services a trezor služby Backup) spolu s relativní ochranou, kterou každá nabízí.

Důležité

Správce zálohování nesmí mít oprávnění Přispěvatele, Správce MUA zálohování ani Operátora MUA zálohování pro ochranu Resource Guard v žádném scénáři. Tato oprávnění překonají ochranu MUA v trezoru.

| Scénář použití | Ochrana z důvodu MUA | Snadné provádění | Poznámky |

|---|---|---|---|

| Trezor a Resource Guard jsou ve stejném předplatném. Správce zálohování nemá přístup k Resource Guard. |

Nejméně izolace mezi správcem zálohování a správcem zabezpečení. | Relativně snadné implementace, protože se vyžaduje jenom jedno předplatné. | Role a oprávnění na úrovni prostředků musí být správně přiřazeny. |

| Trezor a Resource Guard jsou v různých předplatných, ale ve stejném tenantu. Správce zálohování nemá přístup k Resource Guard ani k odpovídajícímu předplatnému. |

Střední izolace mezi správcem zálohování a správcem zabezpečení | Středně snadné implementace, protože se vyžadují dvě předplatná (ale jeden tenant). | Ujistěte se, že jsou oprávnění a role správně přiřazené k prostředku nebo předplatnému. |

| Trezor a Resource Guard jsou v různých tenantech.

Správce zálohování nemá přístup k Resource Guard, odpovídajícímu předplatnému nebo odpovídajícímu tenantovi. |

Maximální izolace mezi správcem zálohování a správcem zabezpečení, která poskytuje maximální zabezpečení. | Relativně obtížné testovat, protože testování vyžaduje dva tenanty nebo adresáře. | Ujistěte se, že jsou oprávnění a role správně přiřazené k prostředku, předplatnému nebo adresáři. |