Informace o autorizaci více uživatelů pomocí služby Resource Guard

Víceuživatelová autorizace (MUA) pro Azure Backup umožňuje přidat další vrstvu ochrany do důležitých operací v trezorech služby Recovery Services a trezorech služby Backup. V případě MUA azure Backup používá jiný prostředek Azure, který se nazývá Resource Guard, aby se zajistilo, že se kritické operace provádějí jenom s příslušnou autorizací.

Poznámka:

Autorizace více uživatelů pomocí služby Resource Guard pro trezor služby Backup je teď obecně dostupná.

Jak funguje MUA pro zálohování?

Azure Backup používá Resource Guard jako další autorizační mechanismus pro trezor služby Recovery Services nebo trezor služby Backup. Proto pokud chcete úspěšně provést kritickou operaci (popsanou níže), musíte mít dostatečná oprávnění také k přidružené službě Resource Guard.

Důležité

Aby služba Resource Guard fungovala tak, jak má, musí být vlastníkem jiného uživatele a správce trezoru nesmí mít oprávnění přispěvatele, správce MUA zálohování ani operátora MUA služby Backup. Ochranu Resource Guard můžete umístit do předplatného nebo tenanta, který je jiný než ten, který obsahuje trezory, a zajistit tak lepší ochranu.

Kritické operace

Následující tabulka uvádí operace definované jako kritické operace a můžou být chráněné službou Resource Guard. Při přidružování trezorů se můžete rozhodnout vyloučit určité operace z ochrany pomocí služby Resource Guard.

Poznámka:

Operace, které jsou označené jako povinné, nemůžete vyloučit z ochrany pomocí služby Resource Guard pro trezory, které jsou k němu přidružené. Vyloučené důležité operace by se také použily u všech trezorů přidružených ke službě Resource Guard.

Volba trezoru

Koncepty a procesy

Koncepty a procesy související s používáním MUA pro Azure Backup jsou vysvětlené níže.

Pojďme se podívat na následující dvě osoby, které jasně rozumí procesu a zodpovědnostem. Na tyto dvě osoby se odkazuje v tomto článku.

Správce zálohování: Vlastník trezoru služby Recovery Services nebo trezoru služby Backup, který provádí operace správy v trezoru. Abyste mohli začít, správce zálohování nesmí mít žádná oprávnění ke službě Resource Guard. Může to být role RBAC operátora zálohování nebo přispěvatele zálohování v trezoru služby Recovery Services.

Správce zabezpečení: Vlastník služby Resource Guard a slouží jako vrátný kritických operací v trezoru. Správce zabezpečení proto řídí oprávnění, která správce zálohování potřebuje k provádění důležitých operací v trezoru. Může se jednat o roli Řízení přístupu na základě role správce MUA ve službě Resource Guard.

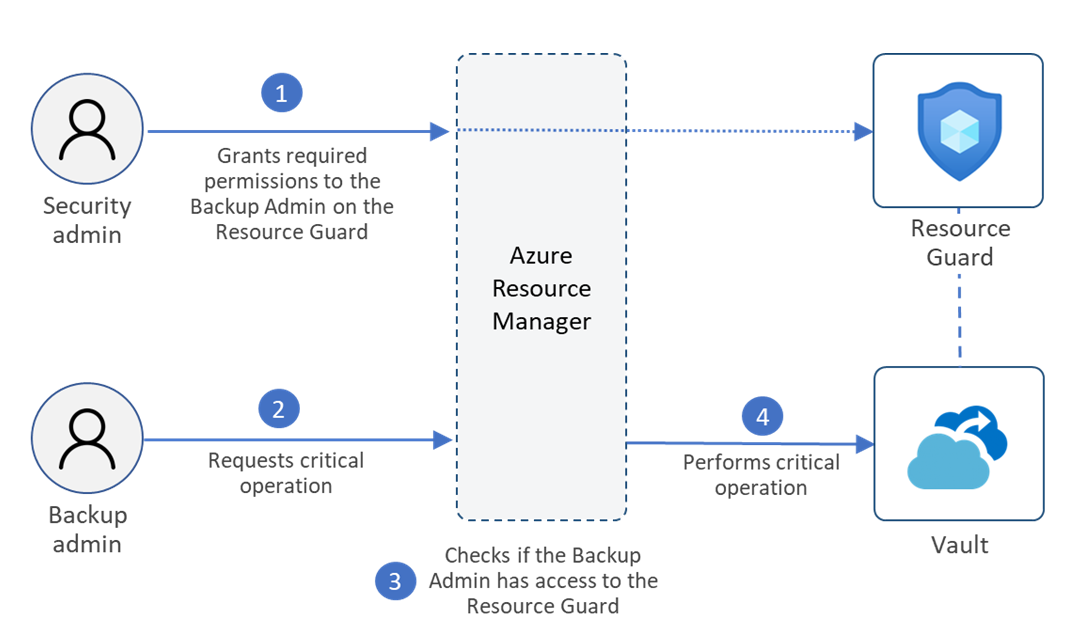

Následuje diagramová reprezentace pro provádění kritické operace v trezoru, který má nakonfigurovanou funkci MUA pomocí služby Resource Guard.

Tady je tok událostí v typickém scénáři:

Správce zálohování vytvoří trezor služby Recovery Services nebo trezor služby Backup.

Správce zabezpečení vytvoří ochranu Resource Guard.

Resource Guard může být v jiném předplatném nebo jiném tenantovi s ohledem na trezor. Ujistěte se, že správce zálohování nemá oprávnění přispěvatele, správce MUA zálohování ani operátora MUA zálohování pro ochranu Resource Guard.

Správce zabezpečení udělí správci zálohování roli Čtenář pro ochranu Resource Guard (nebo příslušný obor). Správce zálohování vyžaduje, aby role čtenáře povolila mua v trezoru.

Správce zálohování teď nakonfiguruje trezor tak, aby ho chránil správce MUA prostřednictvím Služby Resource Guard.

Pokud teď správce zálohování nebo jakýkoli uživatel, který má k trezoru přístup pro zápis, chce provést kritickou operaci chráněnou pomocí služby Resource Guard v trezoru, musí požádat o přístup ke službě Resource Guard. Správce zálohování může kontaktovat správce zabezpečení s podrobnostmi o získání přístupu k provedení takových operací. Můžou to provést pomocí Privileged Identity Management (PIM) nebo jiných procesů, které organizace vyžaduje. Můžou požádat o roli RBAC "Backup MUA Operator", která uživatelům umožňuje provádět pouze důležité operace chráněné službou Resource Guard a neumožňuje odstranit ochranu resource Guard.

Správce zabezpečení dočasně udělí správci zálohování roli "Správce zálohování MUA" správci služby Resource Guard za účelem provádění důležitých operací.

Správce zálohování pak zahájí kritickou operaci.

Azure Resource Manager zkontroluje, jestli má správce zálohování dostatečná oprávnění nebo ne. Vzhledem k tomu, že správce zálohování má v Resource Guardu roli "Operátor zálohování MUA", žádost se dokončí. Pokud správce zálohování nemá požadovaná oprávnění nebo role, požadavek se nezdaří.

Správce zabezpečení musí zajistit odvolání oprávnění k provádění kritických operací po provedení autorizovaných akcí nebo po definované době. K zajištění stejného zabezpečení můžete použít nástroje JIT microsoft Entra Privileged Identity Management .

Poznámka:

- Pokud roli přispěvatele nebo správce MUA zálohování udělíte dočasně správci služby Resource Guard, poskytne také oprávnění k odstranění ochrany Resource Guard. Doporučujeme, abyste zadali pouze oprávnění operátora MUA služby Backup.

- MUA poskytuje ochranu nad výše uvedenými operacemi prováděnými pouze u trezorovaných záloh. Všechny operace prováděné přímo na zdroji dat (tj. prostředky Nebo úlohy Azure, které jsou chráněné), jsou nad rámec ochrany Resource Guard.

Scénáře použití

Následující tabulka uvádí scénáře pro vytvoření služby Resource Guard a trezorů (trezor služby Recovery Services a trezor služby Backup) spolu s relativní ochranou, kterou nabízí každá z nich.

Důležité

Správce zálohování nesmí mít oprávnění přispěvatele, správce MUA zálohování ani operátora MUA backup pro ochranu Resource Guard v žádném scénáři, protože to přepíše přidání ochrany MUA do trezoru.

| Scénář použití | Ochrana z důvodu MUA | Snadné provádění | Poznámky |

|---|---|---|---|

| Trezor a Ochrana prostředků jsou ve stejném předplatném. Správce zálohování nemá přístup ke službě Resource Guard. |

Nejméně izolace mezi správcem zálohování a správcem zabezpečení. | Relativně snadné implementace, protože se vyžaduje jenom jedno předplatné. | Je potřeba zajistit správné přiřazení oprávnění nebo rolí na úrovni prostředků. |

| Trezor a Ochrana Resource Guard jsou v různých předplatných, ale ve stejném tenantovi. Správce zálohování nemá přístup ke službě Resource Guard ani k odpovídajícímu předplatnému. |

Střední izolace mezi správcem zálohování a správcem zabezpečení | Relativně střední jednoduchost implementace, protože se vyžadují dvě předplatná (ale jeden tenant). | Ujistěte se, že jsou pro prostředek nebo předplatné správně přiřazená oprávnění nebo role. |

| Trezor a Ochrana Resource Guard jsou v různých tenantech. Správce zálohování nemá přístup ke službě Resource Guard, odpovídajícímu předplatnému nebo odpovídajícímu tenantovi. |

Maximální izolace mezi správcem služby Backup a správcem zabezpečení, a proto maximální zabezpečení. | Relativně obtížné testovat, protože k otestování se vyžadují dva tenanti nebo adresáře. | Ujistěte se, že jsou oprávnění nebo role správně přiřazené k prostředku, předplatnému nebo adresáři. |

Další kroky

Nakonfigurujte autorizaci více uživatelů pomocí služby Resource Guard.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro