Definování síťové topologie Azure

Síťová topologie je kritickým prvkem architektury cílové zóny, protože definuje, jak můžou aplikace vzájemně komunikovat. Tato část popisuje technologie a přístupy topologie pro nasazení Azure. Zaměřuje se na dva základní přístupy: topologie založené na azure Virtual WAN a tradičních topologiích.

Topologie sítě Virtual WAN

Virtual WAN můžete použít ke splnění rozsáhlých požadavků na propojení. Virtual WAN je služba, kterou spravuje Microsoft, což snižuje celkovou složitost sítě a pomáhá modernizovat síť vaší organizace. Pokud se na vaši organizaci vztahují některé z následujících požadavků, použijte topologii virtual WAN:

Vaše organizace hodlá nasadit prostředky napříč několika oblastmi Azure a vyžaduje globální propojení mezi virtuálními sítěmi v těchto oblastech Azure a několika místními umístěními.

Vaše organizace hodlá použít nasazení softwarově definované sítě WAN (SD-WAN) k integraci rozsáhlé pobočkové sítě přímo do Azure nebo vyžaduje více než 30 poboček pro nativní ukončení protokolu IPSec.

Potřebujete přenosnou směrování mezi virtuální privátní sítí (VPN) a Azure ExpressRoute. Pokud například k připojení vzdálených uživatelů používáte vpn typu site-to-site pro připojení vzdálených větví nebo vpn typu point-to-site, budete možná muset vpn připojit k řadiči domény připojenému k ExpressRoute prostřednictvím Azure.

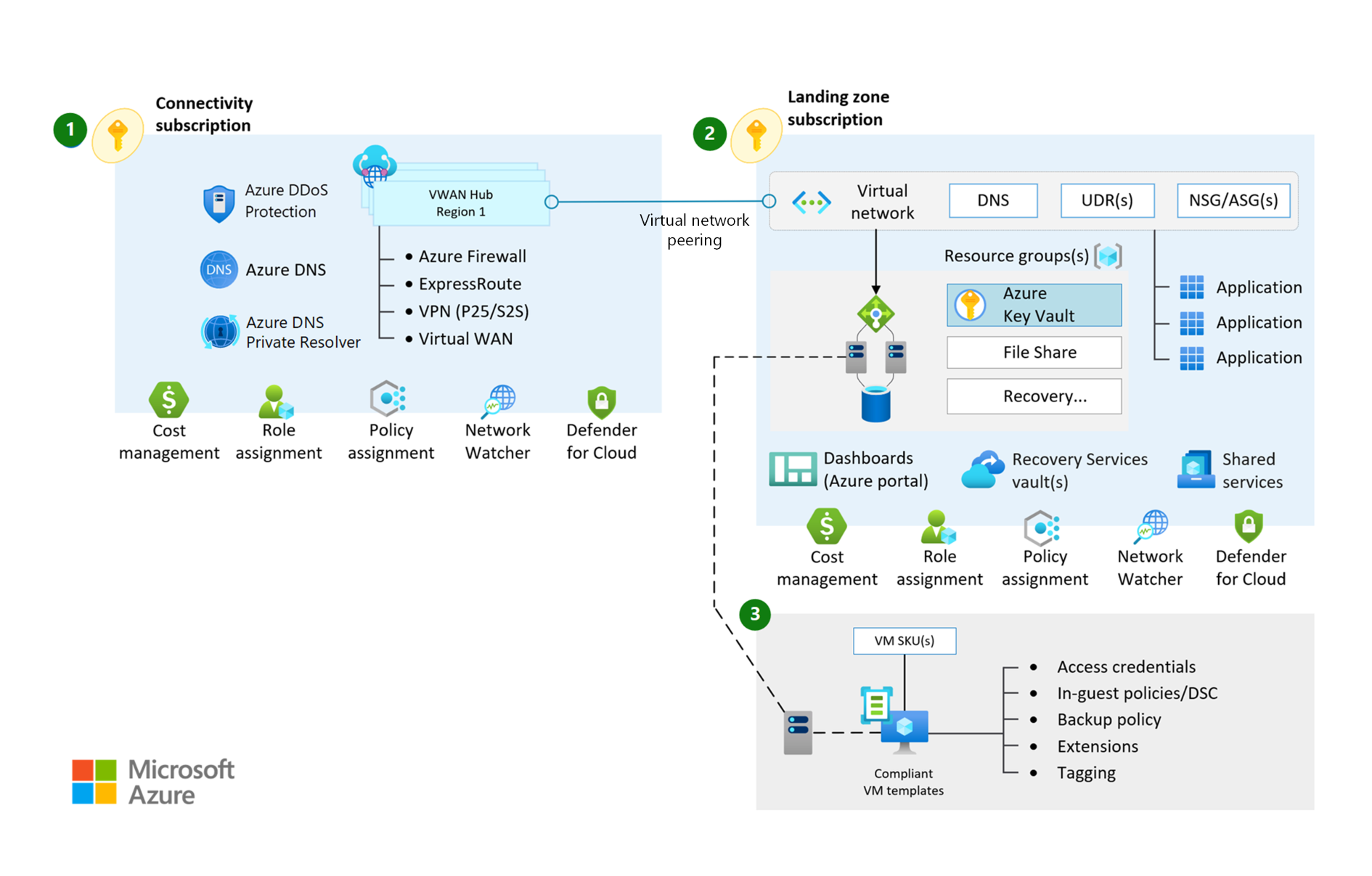

Následující diagram znázorňuje topologii sítě Virtual WAN spravovanou Microsoftem:

Tradiční síťová topologie Azure

Tradiční hvězdicová síťová topologie pomáhá vytvářet přizpůsobené, rozšířené zabezpečení a rozsáhlé sítě v Azure. Pomocí této topologie spravujete směrování a zabezpečení. Pokud se pro vaši organizaci vztahují některé z následujících požadavků, použijte tradiční topologii:

Vaše organizace hodlá nasadit prostředky v jedné nebo několika oblastech Azure. Očekáváte určitý provoz napříč oblastmi Azure, jako je provoz mezi dvěma virtuálními sítěmi ve dvou různých oblastech Azure, ale nepotřebujete síť ve všech oblastech Azure.

Pro každou oblast máte nízký počet vzdálených umístění nebo poboček a potřebujete méně než 30 tunelů site-to-site protokolu IPSec.

K ruční konfiguraci zásad směrování sítě Azure vyžadujete úplnou kontrolu a členitost.

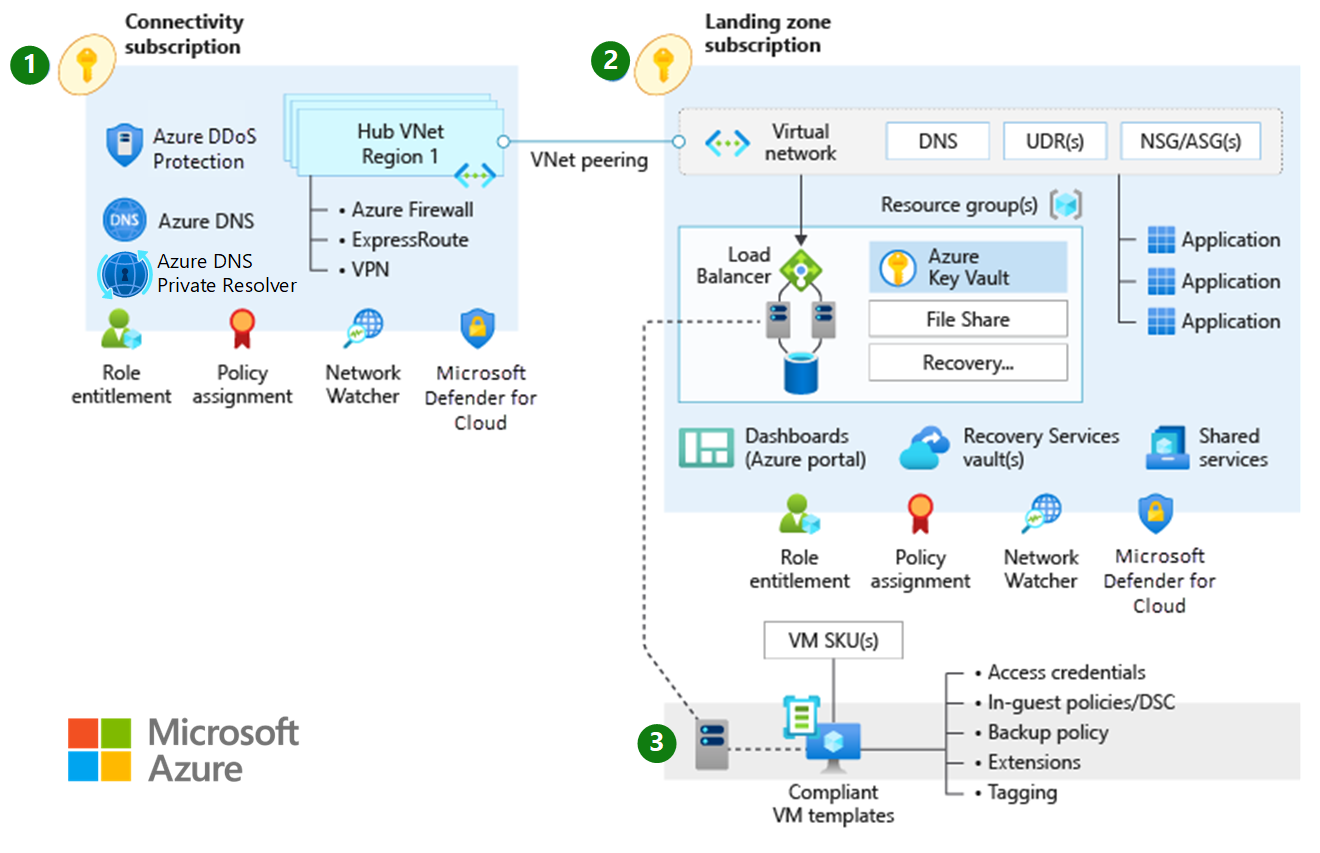

Následující diagram znázorňuje tradiční síťovou topologii Azure:

Další krok

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro