Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

V této části se seznámíte s klíčovými doporučeními pro zajištění vysoce zabezpečené interní segmentace sítě v cílové oblasti, která podporuje implementaci síťové architektury Zero Trust.

Aspekty návrhu

Model Zero Trust předpokládá narušený stav a ověřuje každý požadavek, jako by pocházel z nekontrolované sítě.

Pokročilá implementace Zero Trust (nulová důvěra) sítě využívá plně distribuované příchozí a výchozí cloudové mikroperimetry a hlubší mikrosegmentaci.

Skupiny zabezpečení sítě (NSG) mohou pro usnadnění konektivity k řešením platformy jako služby (PaaS) Azure používat značky služeb Azure.

Skupiny zabezpečení aplikací (ASG) nezasahují ani neposkytují ochranu napříč virtuálními sítěmi.

Použijte protokoly toku virtuální sítě ke kontrole provozu, který prochází virtuálními sítěmi. Protokoly toku virtuální sítě poskytují možnosti, které se podobají protokolům toku NSG ale pokrývají širší škálu případů použití. Zjednodušují také rozsah monitorování provozu, protože můžete povolit protokolování na úrovni virtuální sítě.

Poznámka:

Dne 30. září 2027 budou protokoly toku skupiny zabezpečení sítě (NSG) vyřazeny z provozu. V rámci tohoto ukončení již nebude možné vytvářet nové protokoly toku NSG od 30. června 2025. Doporučujeme přechod na protokoly toků virtuálních sítí, které překonávají omezení protokolů toků NSG. Po datu vyřazení z provozu již nebudou podporovány analýzy provozu s protokoly toků NSG a stávající prostředky protokolů toku NSG ve vašich předplatných budou odstraněny. Záznamy protokolů toku NSG se ale neodstraní a budou dál dodržovat příslušné zásady uchovávání informací. Další informace najdete v oznámení o ukončení činnosti .

Doporučení k návrhu

Delegujte vytvoření podsítě na vlastníka cílové zóny. To jim umožní definovat, jak segmentovat úlohy napříč podsítěmi (například jedna velká podsíť, vícevrstvá aplikace nebo aplikace vložená do sítě). Tým platformy může pomocí služby Azure Policy zajistit, aby skupina zabezpečení sítě s konkrétními pravidly (jako je odepření příchozího SSH nebo RDP z internetu nebo povolení či blokování provozu napříč cílovými zónami) byla vždy spojená s podsítí, která má zásady pouze pro odepření.

Pomocí skupin zabezpečení sítě můžete chránit provoz mezi podsítěmi a východo-západní provoz přes platformu (provoz mezi přistávacími zónami).

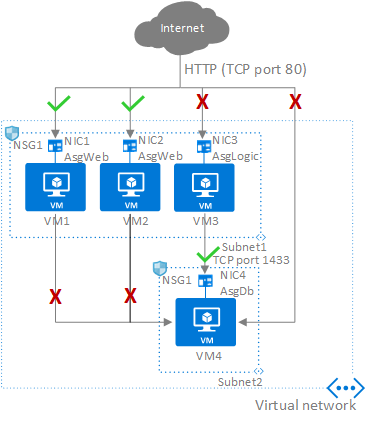

Aplikační tým by měl používat skupiny zabezpečení aplikací na úrovni podsítě, aby pomohl chránit vícevrstvé virtuální počítače v cílové zóně.

Používejte skupiny zabezpečení sítě a skupiny zabezpečení aplikací k mikroskopickému segmentování provozu v cílové zóně a vyhněte se použití centrálního NVA k filtrování toků provozu.

Povolte protokoly toků virtuální sítě a využijte analytiku provozu k získání přehledu o příchozím a odchozím provozu. Povolte protokoly toku ve všech důležitých virtuálních sítích a podsítích ve vašich předplatných, například virtuální sítě a podsítě, které obsahují řadiče domény Windows Server Active Directory nebo důležitá úložiště dat. Kromě toho můžete použít protokoly toku k detekci a zkoumání potenciálních incidentů zabezpečení, dodržování předpisů a monitorování a k optimalizaci využití.

Naplánujte a migrujte aktuální konfiguraci protokolů toku NSG do protokolů toku virtuální sítě. Viz Migrace protokolů toku NSG.

Pomocí skupin zabezpečení sítě můžete selektivně povolit připojení mezi cílovými zónami.

V případě topologií virtual WAN směrujte provoz mezi cílovými zónami přes Azure Firewall, pokud vaše organizace vyžaduje filtrování a protokolování pro přenosy dat napříč cílovými zónami.

Pokud se vaše organizace rozhodne implementovat vynucené tunelování (oznámit výchozí trasu) do místního prostředí, doporučujeme začlenit následující odchozí pravidla NSG, která zamítnou odchozí provoz z virtuálních sítí přímo na internet, v případě, že relace BGP spadne.

Poznámka:

Priority pravidel bude potřeba upravit na základě vaší stávající sady pravidel NSG.

| Priorita | Název | Zdroj | Cíl | Služba | Akce | Poznámka |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

Povolte provoz během normálních operací. Při povoleném vynuceném tunelování se 0.0.0.0/0 považuje za součást VirtualNetwork značky, pokud ji protokol BGP inzeruje na ExpressRoute nebo VPN Gateway. |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

Zakázat provoz přímo na internet, pokud je 0.0.0.0/0 trasa stažena z inzerovaných tras (například kvůli výpadku nebo chybné konfiguraci). |

Upozornění

Služby Azure PaaS, které je možné vložit do virtuální sítě, nemusí být kompatibilní s vynuceným tunelováním. Operace řídicí roviny můžou stále vyžadovat přímé připojení ke konkrétním veřejným IP adresům, aby služba fungovala správně. Doporučujeme zkontrolovat konkrétní dokumentaci ke službě pro požadavky na sítě a nakonec vyloučit podsíť služby z výchozího šíření tras. Značky služeb v trasách UDR lze využít k obejití výchozí trasy a k přesměrování provozu řídicí roviny, pokud je dostupná konkrétní značka služby.

Diagram ukazující, jak funguje skupina zabezpečení aplikace

Diagram ukazující, jak funguje skupina zabezpečení aplikace