Ukázkové architektury pro řešení Azure VMware

Pokud chcete vytvořit cílovou zónu Azure VMware Solution, musíte nejprve navrhnout a implementovat síťové funkce. Síťové produkty a služby Azure podporují širokou škálu síťových scénářů. Zvolte odpovídající architekturu a naplánujte strukturování služeb pro vaše potřeby vyhodnocením úloh, zásad správného řízení a požadavků vaší organizace.

Než provedete rozhodnutí o nasazení řešení Azure VMware, projděte si následující aspekty a klíčové požadavky.

- Požadavky na příchozí přenos dat z internetu http/S nebo jiné než HTTP/S do aplikací Azure VMware Solution

- Důležité informace o cestě výchozího přenosu dat v internetu

- Rozšíření L2 pro migrace

- Síťové virtuální zařízení používané v aktuální architektuře

- Připojení řešení Azure VMware k virtuální síti standard hub nebo centru Virtual WAN

- Privátní připojení ExpressRoute z místních datacenter ke službě Azure VMware Solution (a pokud byste měli povolit ExpressRoute Global Reach nebo ne)

- Požadavky na kontrolu provozu pro:

- Internetový příchozí přenos dat do aplikací Azure VMware Solution

- Výchozí přístup řešení Azure VMware Solution k internetu

- Přístup k místním datovým centrům azure VMware Solution

- Přístup ke službě Azure VMware Solution ke službě Azure Virtual Network

- Provoz v privátním cloudu Azure VMware Solution

Následující tabulka používá požadavky na kontrolu provozu řešení VMware k poskytování doporučení a aspektů pro nejběžnější síťové scénáře.

| Scénář | Požadavky na kontrolu provozu | Doporučený návrh řešení | Důležité informace |

|---|---|---|---|

| 0 | - Příchozí přenos dat z internetu - Výchozí přenos dat z internetu |

Použijte zabezpečené centrum Virtual WAN s šířením výchozí brány. Pro provoz HTTP/S použijte bránu Aplikace Azure lication. Pro provoz jiného typu než HTTP/S použijte Azure Firewall. Nasaďte zabezpečené centrum Virtual WAN a povolte veřejnou IP adresu ve službě Azure VMware Solution. |

Toto řešení nefunguje pro místní filtrování. Global Reach obchází centra Virtual WAN. |

| 2 | - Příchozí přenos dat z internetu - Výchozí přenos dat z internetu – do místního datacentra – Do služby Azure Virtual Network |

Použijte řešení síťového virtuálního zařízení brány firewall třetích stran ve virtuální síti centra se službou Azure Route Server. Zakažte službu Global Reach. Pro provoz HTTP/S použijte bránu Aplikace Azure lication. Pro provoz jiného typu než HTTP/S použijte síťové virtuální zařízení brány firewall třetí strany v Azure. |

Tuto možnost vyberte, pokud chcete použít stávající síťové virtuální zařízení a centralizovat všechny kontroly provozu ve virtuální síti centra. |

| 3 | - Příchozí přenos dat z internetu - Výchozí přenos dat z internetu – do místního datacentra – Do služby Azure Virtual Network V rámci řešení Azure VMware |

Použijte datacentrum NSX-T nebo bránu firewall síťového virtuálního zařízení třetí strany v řešení Azure VMware. Použijte Application Gateway pro protokol HTTPs nebo Azure Firewall pro provoz mimo protokol HTTPs. Nasaďte zabezpečené centrum Virtual WAN a povolte veřejnou IP adresu ve službě Azure VMware Solution. |

Tuto možnost vyberte, pokud potřebujete zkontrolovat provoz ze dvou nebo více privátních cloudů Azure VMware Solution. Tato možnost umožňuje používat nativní funkce NSX-T. Tuto možnost můžete také kombinovat se síťovými virtuálními zařízeními běžícími v Řešení Azure VMware mezi L1 a L0. |

| 4 | - Příchozí přenos dat z internetu – Výchozí přenos dat z internetu – do místního datacentra – Do služby Azure Virtual Network |

Použití řešení brány firewall třetích stran ve virtuální síti centra se službou Azure Route Server. Pro provoz HTTP a HTTPS použijte bránu Aplikace Azure lication. V případě provozu jiného typu než HTTP/HTTPS použijte síťové virtuální zařízení brány firewall třetí strany v Azure. Použijte místní síťové virtuální zařízení brány firewall třetí strany. Nasaďte řešení brány firewall třetích stran ve virtuální síti centra pomocí Azure Route Serveru. |

Tuto možnost zvolte, pokud chcete inzerovat trasu 0.0.0.0/0 ze síťového virtuálního zařízení ve virtuální síti centra Azure do řešení Azure VMware. |

Klíčové body týkající se síťových scénářů:

- Všechny scénáře mají podobné vzorce příchozího přenosu dat prostřednictvím služby Application Gateway a služby Azure Firewall.

- Síťové virtuální zařízení nástroje pro vyrovnávání zatížení L4-L7 můžete použít ve službě Azure VMware Solution.

- Pro některý z těchto scénářů můžete použít bránu firewall datového centra NSX-T.

Následující části popisují vzory architektury pro privátní cloudy Azure VMware Solution. Nejedná se o úplný seznam. Další informace najdete v tématu o sítích a propojeních řešení Azure VMware.

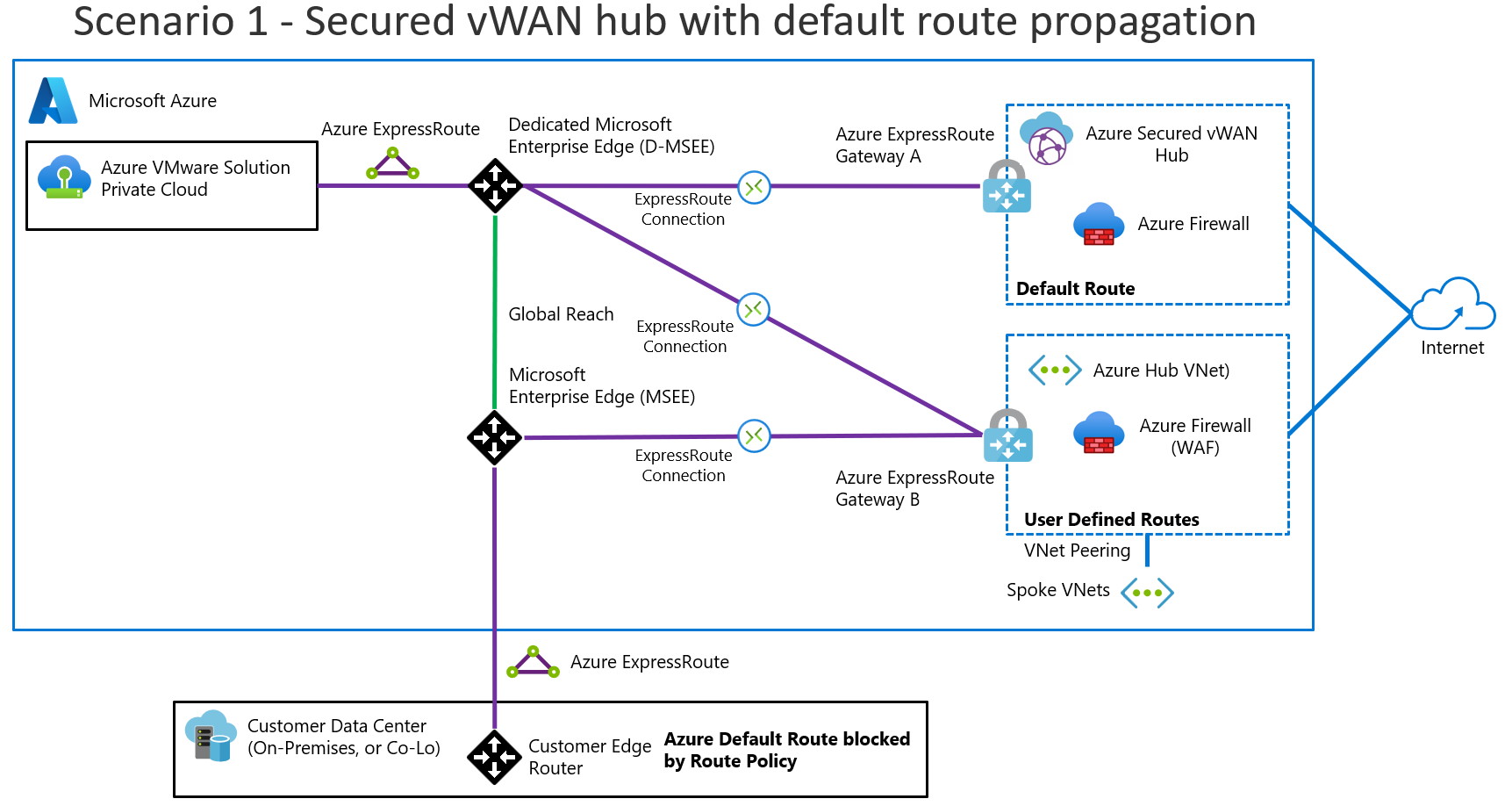

Zabezpečené centrum Virtual WAN s výchozím šířením tras

Tento scénář zahrnuje následující profil zákazníka, komponenty architektury a důležité informace.

Profil zákazníka

Tento scénář je ideální, pokud:

- Kontrolu provozu mezi azure VMware Solution a azure Virtual Network nepotřebujete.

- Mezi azure VMware Solution a místními datacentry nepotřebujete kontrolu provozu.

- Potřebujete kontrolu provozu mezi úlohami Azure VMware Solution a internetem.

V tomto scénáři využívá řešení Azure VMware, jako je nabídka PaaS (platforma jako služba). V tomto scénáři nevlastníte veřejné IP adresy. V případě potřeby přidejte veřejné příchozí služby L4 a L7. Připojení ExpressRoute mezi místními datacentry a Azure možná ještě nemáte.

Základní přehled

Následující diagram obsahuje základní přehled scénáře.

Komponenty architektury

Implementujte tento scénář s:

- Azure Firewall v zabezpečeném centru Virtual WAN pro brány firewall

- Application Gateway pro vyrovnávání zatížení L7

- Překlad adres cílové sítě L4 (DNAT) se službou Azure Firewall za účelem překladu a filtrování provozu příchozího přenosu dat sítě

- Odchozí internet přes Azure Firewall v centru Virtual WAN

- EXR, VPN nebo SD-WAN pro připojení mezi místními datacentry a azure VMware Solution

Důležité informace

Pokud nechcete dostávat výchozí inzerování tras 0.0.0.0/0 ze služby Azure VMware Solution, protože je v konfliktu se stávajícím prostředím, musíte udělat další práci.

Azure Firewall v zabezpečeném centru Virtual WAN inzeruje trasu 0.0.0.0/0 do služby Azure VMware Solution. Tato trasa se také inzeruje místně prostřednictvím služby Global Reach. Implementujte filtr místních tras, abyste zabránili 0.0.0.0/0 učení tras. Vyhněte se tomuto problému pomocí SD-WAN nebo VPN.

Pokud se aktuálně připojujete k hvězdicové topologii založené na virtuální síti přes bránu ExpressRoute místo přímého připojení, výchozí 0.0.0.0/0 trasa z centra Virtual WAN se rozšíří do této brány a má přednost před trasou internetového systému integrovanou do vaší virtuální sítě. Vyhněte se tomuto problému tím, že ve virtuální síti implementujte trasu definovanou 0.0.0.0/0 uživatelem, aby se přepsala naučená výchozí trasa.

Navázaná připojení VPN, ExpressRoute nebo virtuální sítě k zabezpečenému centru Virtual WAN, které přesto nevyžadují 0.0.0.0/0 inzerování, obdrží inzerování. Pokud tomu chcete zabránit, můžete:

- Vyfiltrujte trasu

0.0.0.0/0pomocí místního hraničního zařízení. - Zakažte

0.0.0.0/0šíření u konkrétních připojení.- Odpojte ExpressRoute, VPN nebo virtuální síť.

- Povolte

0.0.0.0/0šíření. - Zakažte

0.0.0.0/0šíření těchto konkrétních připojení. - Znovu připojte tato připojení.

Službu Application Gateway můžete hostovat ve virtuální síti paprskové virtuální sítě připojené k centru nebo k virtuální síti centra.

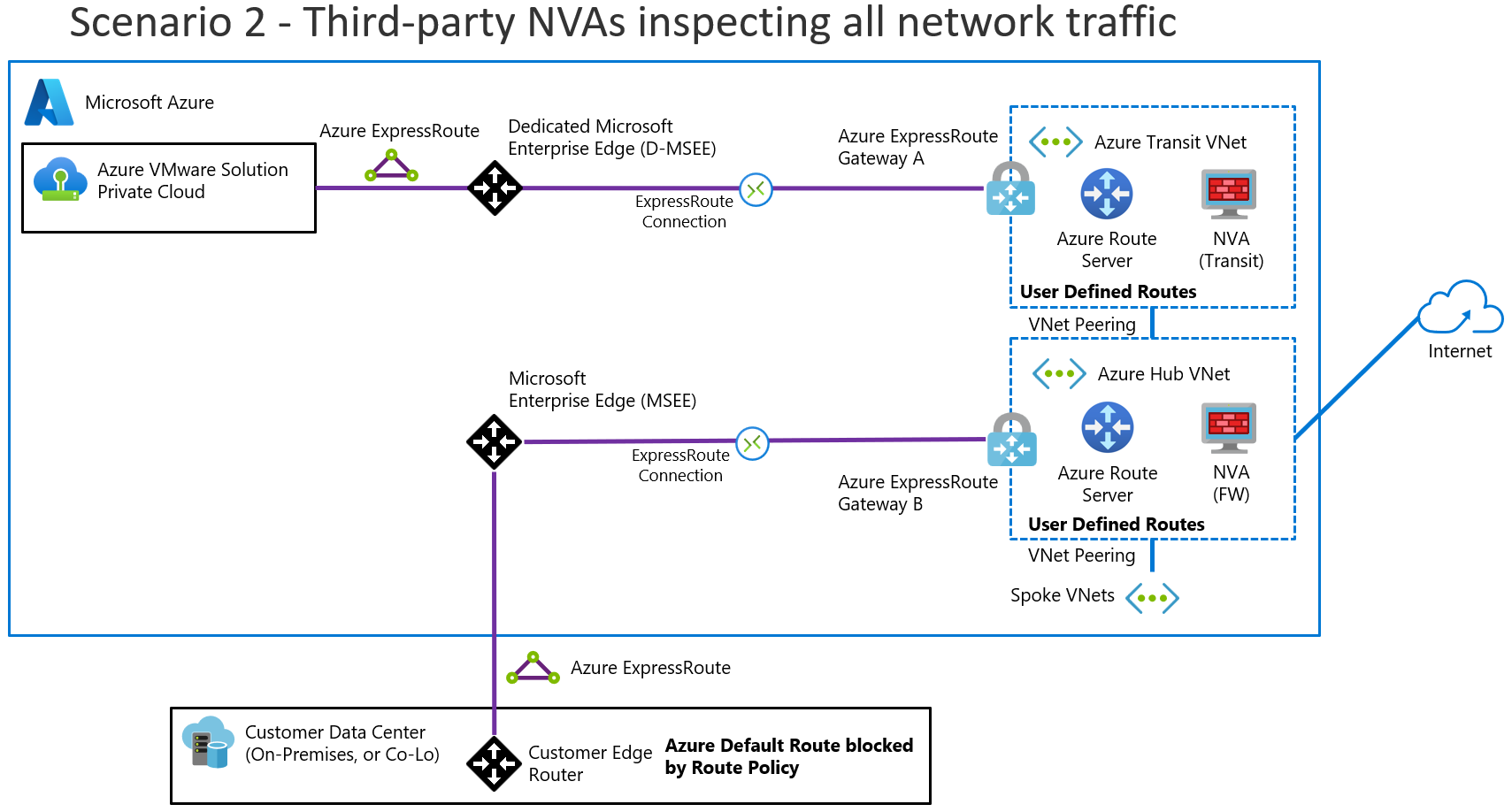

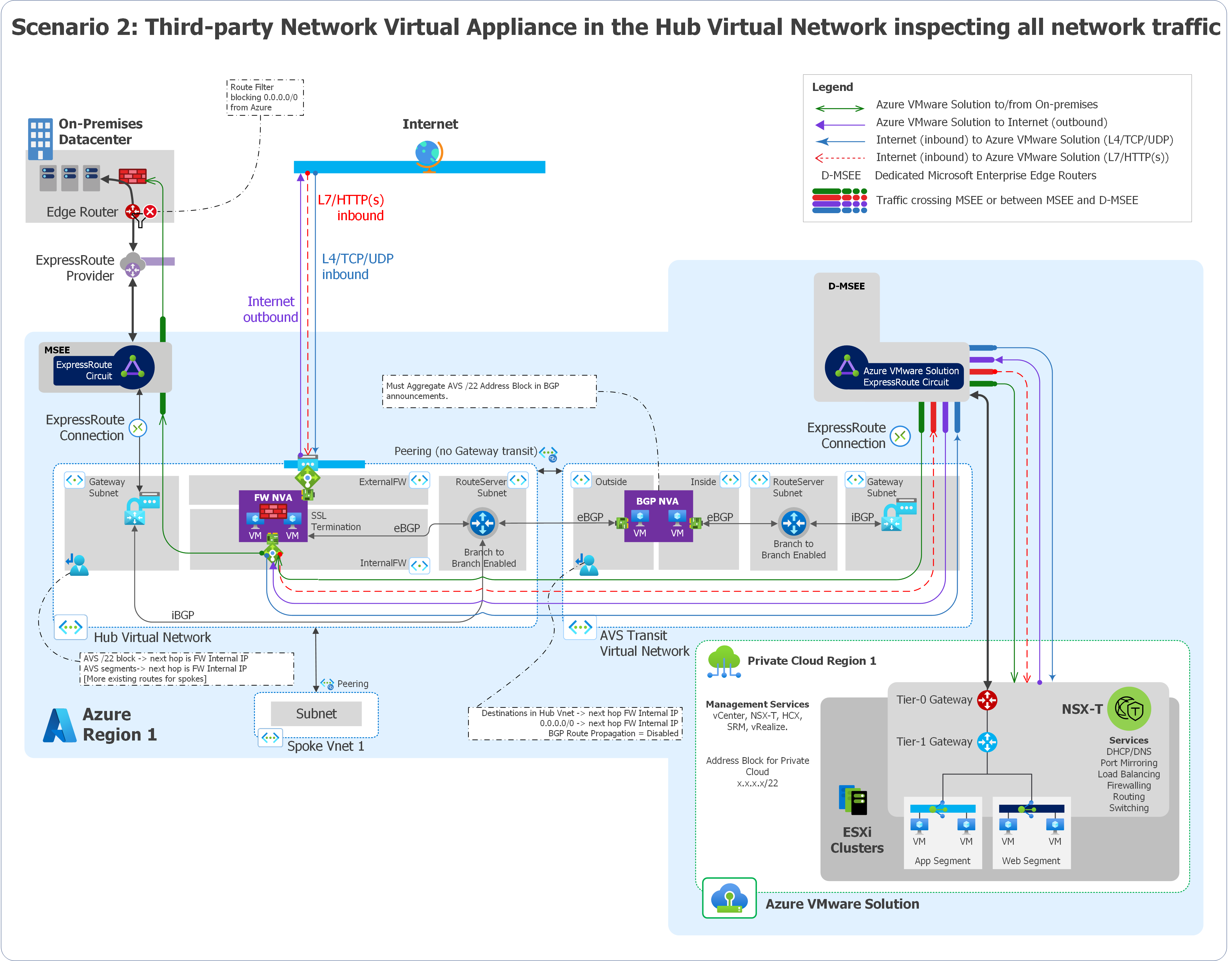

Síťové virtuální zařízení ve službě Azure Virtual Network za účelem kontroly veškerého síťového provozu

Tento scénář zahrnuje následující profil zákazníka, komponenty architektury a důležité informace.

Profil zákazníka

Tento scénář je ideální, pokud:

- Ke kontrole veškerého provozu potřebujete síťové virtuální zařízení brány firewall třetí strany v centrální virtuální síti a z geopolitických nebo jiných důvodů nemůžete použít Global Reach.

- Nacházíte se mezi místními datacentry a azure VMware Solution.

- Nacházíte se mezi virtuální sítí Azure a řešením Azure VMware.

- Potřebujete příchozí přenos dat z internetu ze služby Azure VMware Solution.

- Potřebujete výchozí přenos dat z internetu do služby Azure VMware Solution.

- Potřebujete jemně odstupňovanou kontrolu nad bránami firewall mimo privátní cloud Azure VMware Solution.

- Pro příchozí služby potřebujete několik veřejných IP adres a potřebujete blok předdefinovaných IP adres v Azure. V tomto scénáři nevlastníte veřejné IP adresy.

Tento scénář předpokládá, že máte připojení ExpressRoute mezi místními datacentry a Azure.

Základní přehled

Následující diagram obsahuje základní přehled scénáře.

Komponenty architektury

Implementujte tento scénář s:

- Síťová virtuální zařízení brány firewall třetích stran hostovaná ve virtuální síti pro kontrolu provozu a další síťové funkce.

- Azure Route Server pro směrování provozu mezi azure VMware Solution, místními datacentry a virtuálními sítěmi.

- Application Gateway pro zajištění vyrovnávání zatížení L7 HTTP/S

V tomto scénáři musíte zakázat ExpressRoute Global Reach. Síťové virtuální zařízení třetích stran zodpovídají za poskytování odchozího internetu do řešení Azure VMware Solution.

Důležité informace

- Nikdy pro tento scénář nekonfigurujte ExpressRoute Global Reach, protože umožňuje tok provozu řešení Azure VMware přímo mezi směrovači ExpressRoute Microsoft Enterprise Edge (MSEE) ExpressRoute a přeskočí virtuální síť centra.

- Azure Route Server musí být nasazený ve virtuální síti centra a partnerský vztah protokolu BGP se síťovými virtuálními sítěmi. Nakonfigurujte Azure Route Server tak, aby umožňoval připojení mezi větevmi .

- Vlastní směrovací tabulky a trasy definované uživatelem se používají ke směrování provozu do/z řešení Azure VMware do nástroje pro vyrovnávání zatížení síťových virtuálních zařízení brány firewall třetí strany. Podporují se všechny režimy vysoké dostupnosti (aktivní/aktivní a aktivní/pohotovostní) se zaručenou symetrií směrování.

- Pokud potřebujete vysokou dostupnost síťových virtuálních zařízení, projděte si dokumentaci dodavatele síťového virtuálního zařízení a nasaďte vysoce dostupné síťové virtuální zařízení.

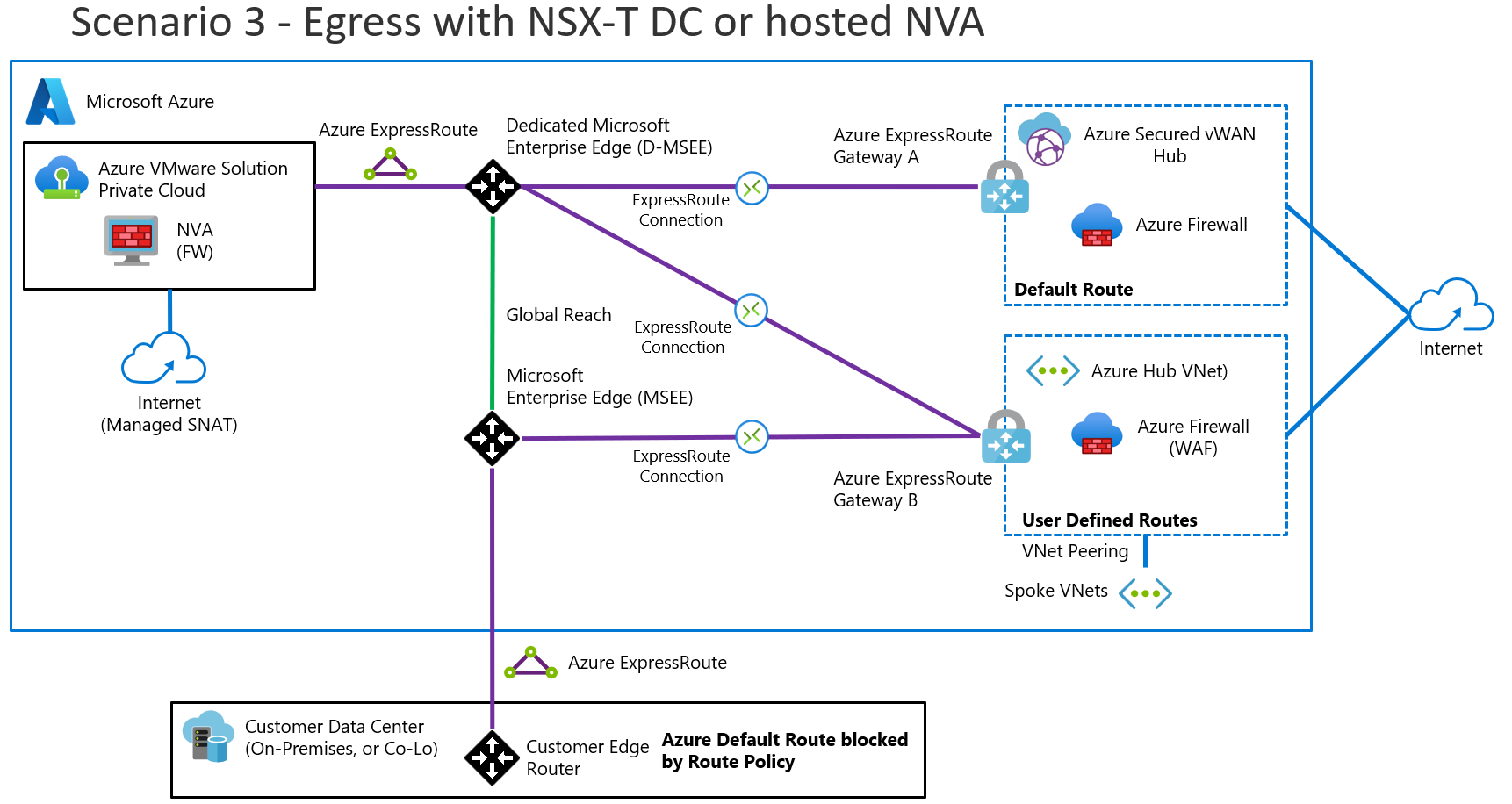

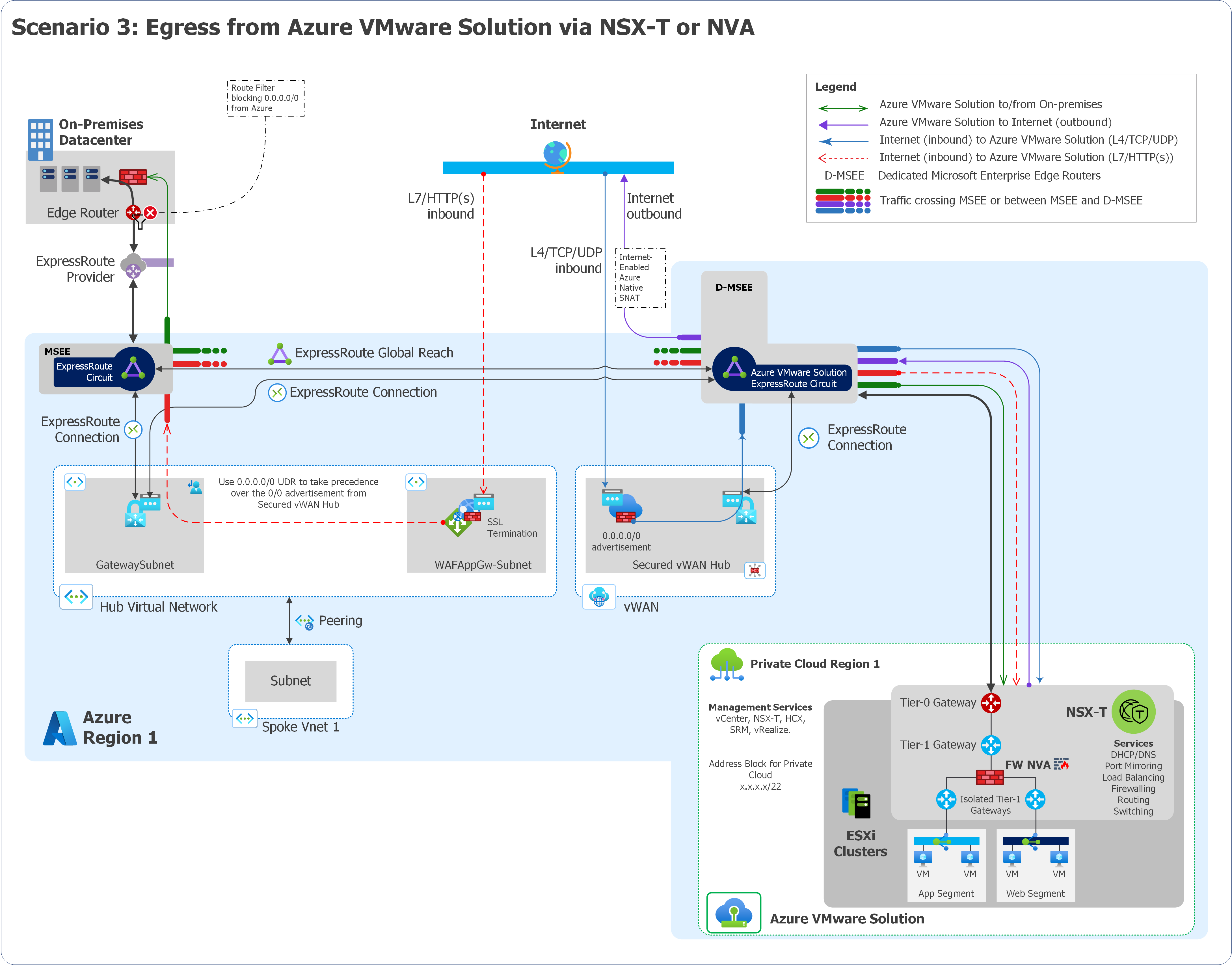

Výchozí přenos dat z řešení Azure VMware s NSX-T nebo síťovým virtuálním zařízením nebo bez

Tento scénář zahrnuje následující profil zákazníka, komponenty architektury a důležité informace.

Profil zákazníka

Tento scénář je ideální, pokud:

- Musíte použít nativní platformu datacentra NSX-T, takže potřebujete nasazení PaaS pro Azure VMware Solution.

- K kontrole provozu potřebujete síťové virtuální zařízení s vlastní licencí (BYOL) v rámci služby Azure VMware Solution.

- Připojení ExpressRoute mezi místními datacentry a Azure možná ještě nemáte.

- Potřebujete příchozí služby HTTP/S nebo L4.

Veškerý provoz z Řešení Azure VMware do služby Azure Virtual Network, z řešení Azure VMware do internetu a z řešení Azure VMware do místních datových center se přes brány NSX-T Data Center tier-0/vrstva-1 nebo síťová virtuální zařízení trychtýřují.

Základní přehled

Následující diagram obsahuje základní přehled scénáře.

Komponenty architektury

Implementujte tento scénář s:

- Distribuovaná brána firewall NSX (DFW) nebo síťové virtuální zařízení za vrstvou 1 v Řešení Azure VMware.

- Služba Application Gateway poskytuje vyrovnávání zatížení L7.

- DNAT L4 s využitím služby Azure Firewall.

- Internetový breakout z Azure VMware Solution.

Důležité informace

Povolte přístup k internetu na webu Azure Portal. V tomto návrhu se může změnit odchozí IP adresa a není deterministická. Veřejné IP adresy se nacházejí mimo síťové virtuální zařízení. Síťové virtuální zařízení ve službě Azure VMware Solution má stále privátní IP adresy a nezjišťuje odchozí veřejnou IP adresu.

Síťové virtuální zařízení je BYOL. Je vaší zodpovědností přenést licenci a implementovat vysokou dostupnost pro síťové virtuální zařízení.

Informace o omezení až osmi virtuálních síťových rozhraní na virtuálním počítači najdete v dokumentaci K VMware pro možnosti umístění síťového virtuálního zařízení a informace o omezení až osmi virtuálních síťových adaptérů. Další informace najdete v tématu Integrace brány firewall ve službě Azure VMware Solution.

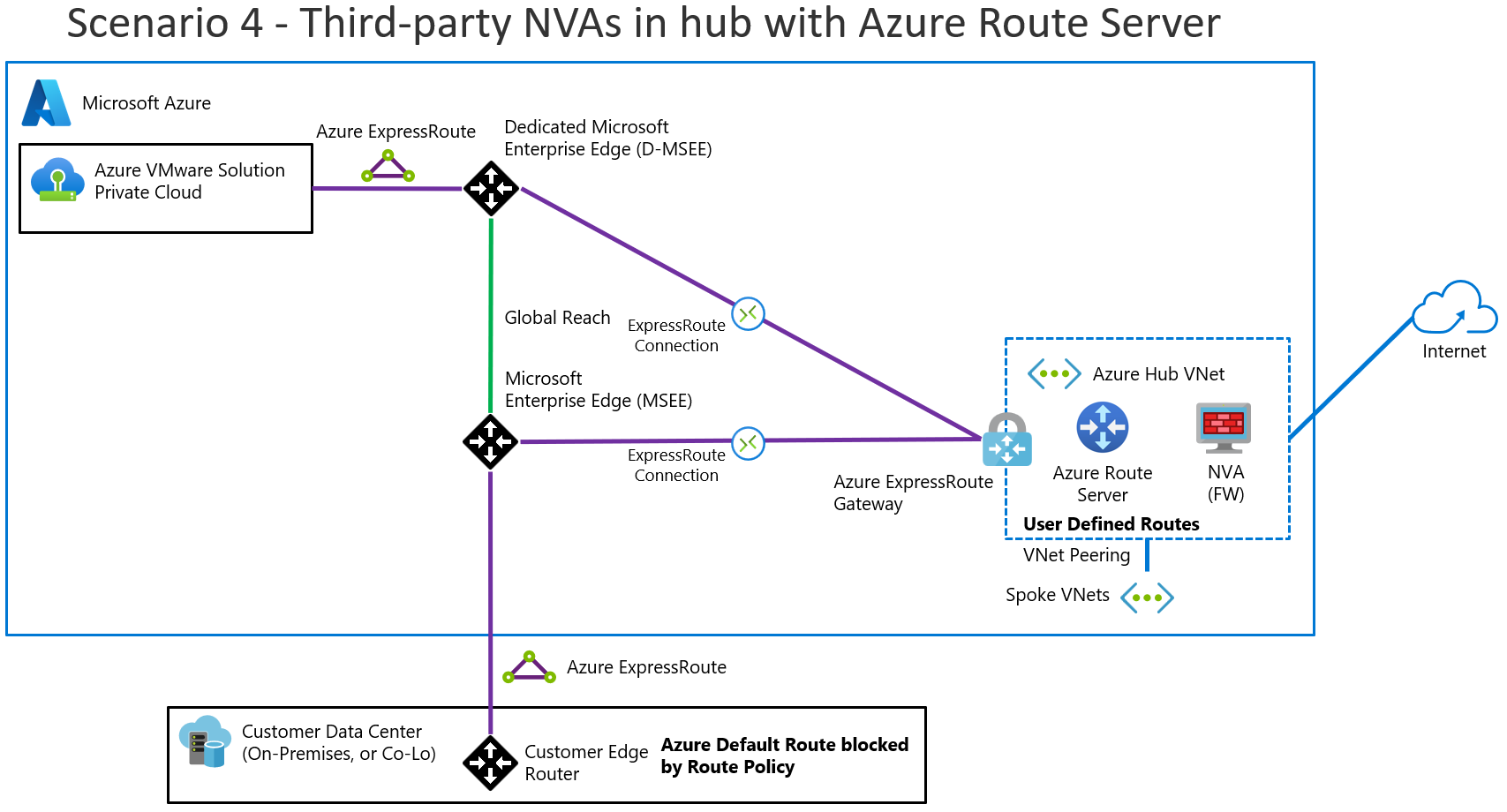

Řešení brány firewall třetích stran ve virtuální síti centra se službou Azure Route Server

Tento scénář má následující profil zákazníka, komponenty architektury a důležité informace:

Profil zákazníka

Tento scénář je ideální, pokud:

- Chcete, aby internetové přenosy dat azure VMware Solution používaly síťové virtuální zařízení třetí strany v centru virtuální sítě Azure a chcete zkontrolovat provoz mezi azure VMware Solution a azure Virtual Network.

- Chcete zkontrolovat provoz mezi místními datacentry a Azure pomocí místního síťového virtuálního zařízení třetí strany.

- Pro příchozí služby potřebujete několik veřejných IP adres a potřebujete blok předdefinovaných IP adres v Azure. V tomto scénáři nevlastníte veřejné IP adresy.

- Potřebujete jemně odstupňovanou kontrolu nad bránami firewall mimo privátní cloud Azure VMware Solution.

Základní přehled

Následující diagram obsahuje základní přehled scénáře.

Komponenty architektury

Implementujte tento scénář s:

- Síťová virtuální zařízení třetích stran jsou aktivní nebo aktivní-pohotovostní hostitelé ve virtuální síti pro brány firewall a další síťové funkce.

- Azure Route Server pro výměnu tras mezi azure VMware Solution, místními datacentry a virtuálními sítěmi.

- Síťová virtuální zařízení třetích stran ve vašem centru služby Azure Virtual Network za účelem poskytování odchozího internetu do řešení Azure VMware.

- ExpressRoute pro připojení mezi místními datacentry a řešením Azure VMware.

Důležité informace

- V tomto návrhu se odchozí veřejné IP adresy nacházejí se síťovými virtuálními sítěmi Azure.

- Síťová virtuální zařízení třetích stran v centru virtuální sítě BGP jsou v partnerském vztahu se serverem Azure Route Server (ECMP) a inzerují výchozí trasu do

0.0.0.0/0azure VMware Solution. - Výchozí trasa

0.0.0.0/0se také inzeruje místně prostřednictvím služby Global Reach. Implementujte místní filtr tras, abyste zabránili výchozímu učení tras0.0.0.0/0. - Provoz mezi azure VMware Solution a vaší místní sítí prochází přes ExpressRoute Global Reach, jak je popsáno v partnerských místních prostředích do Azure VMware Solution. Kontrolu provozu mezi místním prostředím a řešením Azure VMware provádí vaše místní síťové virtuální zařízení třetích stran, nikoli síťová virtuální zařízení třetích stran v centru Azure Virtual Network.

- Službu Application Gateway můžete hostovat v paprskové virtuální síti připojené k rozbočovači nebo k virtuální síti centra.

Další kroky

Další informace o řešení Azure VMware v hvězdicových sítích najdete v tématu Integrace řešení Azure VMware v hvězdicové architektuře.

Další informace o síťových segmentech datového centra VMware NSX-T najdete v tématu Konfigurace síťových komponent datového centra NSX-T pomocí služby Azure VMware Solution.

Pokud se chcete seznámit s principy architektury cílové zóny na podnikové úrovni v architektuře cloud adoption Framework, různými aspekty návrhu a osvědčenými postupy pro Azure VMware Solution, přečtěte si další článek v této sérii: