Síťové připojení pro SQL Managed Instance s podporou služby Azure Arc

Datové služby s podporou služby Azure Arc podporují dva různé režimy připojení. Režimy Přímo připojené a Nepřímo připojené nasazují SQL Managed Instance s podporou Azure Arc spuštěné v clusterech Kubernetes s podporou Azure Arc s řídicí rovinou Azure Arc.

Komponenty datových služeb s podporou arc jsou:

- Kontroler dat Azure Arc

- Konektor Azure Arc Active Directory

- SQL Managed Instance s podporou služby Azure Arc

Tyto komponenty komunikují s koncovými body Azure Arc, řadiči domény Active Directory a servery DNS (Domain Name System), které běží místně a v jiných cloudových prostředích.

Tento článek popisuje architekturu sítě, aspekty návrhu a doporučení návrhu pro připojení k řídicí rovině Azure z místní nebo jiné cloudové infrastruktury. Naučíte se spravovat a provozovat datové služby s podporou služby Arc a SQL Managed Instance s podporou Arc spuštěné v clusterech Kubernetes s podporou služby Arc v místních a dalších cloudových prostředích.

Architektura

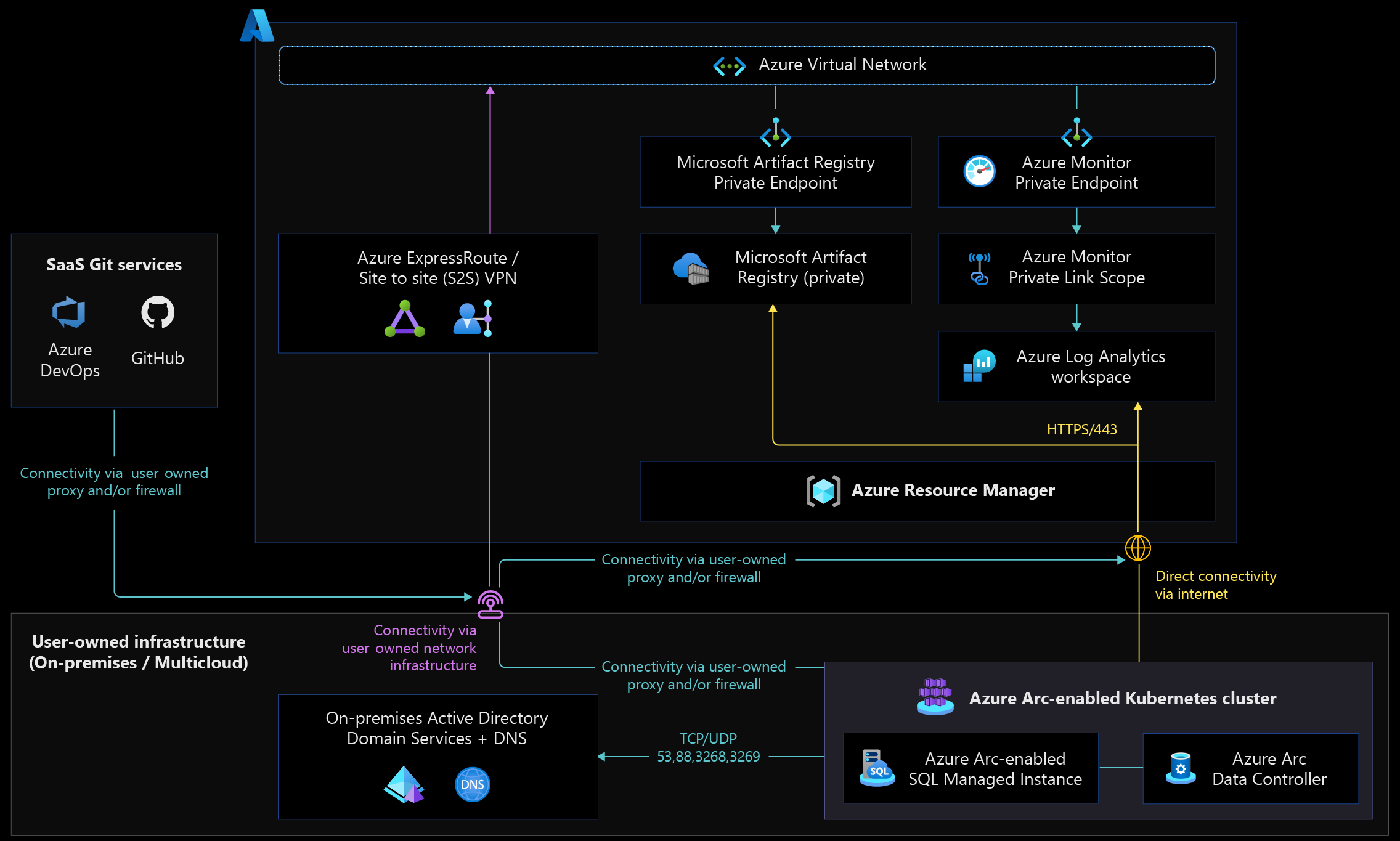

Následující diagram znázorňuje síťovou architekturu datových služeb s podporou služby Arc, která podporuje režimy přímé a nepřímo připojené sítě.

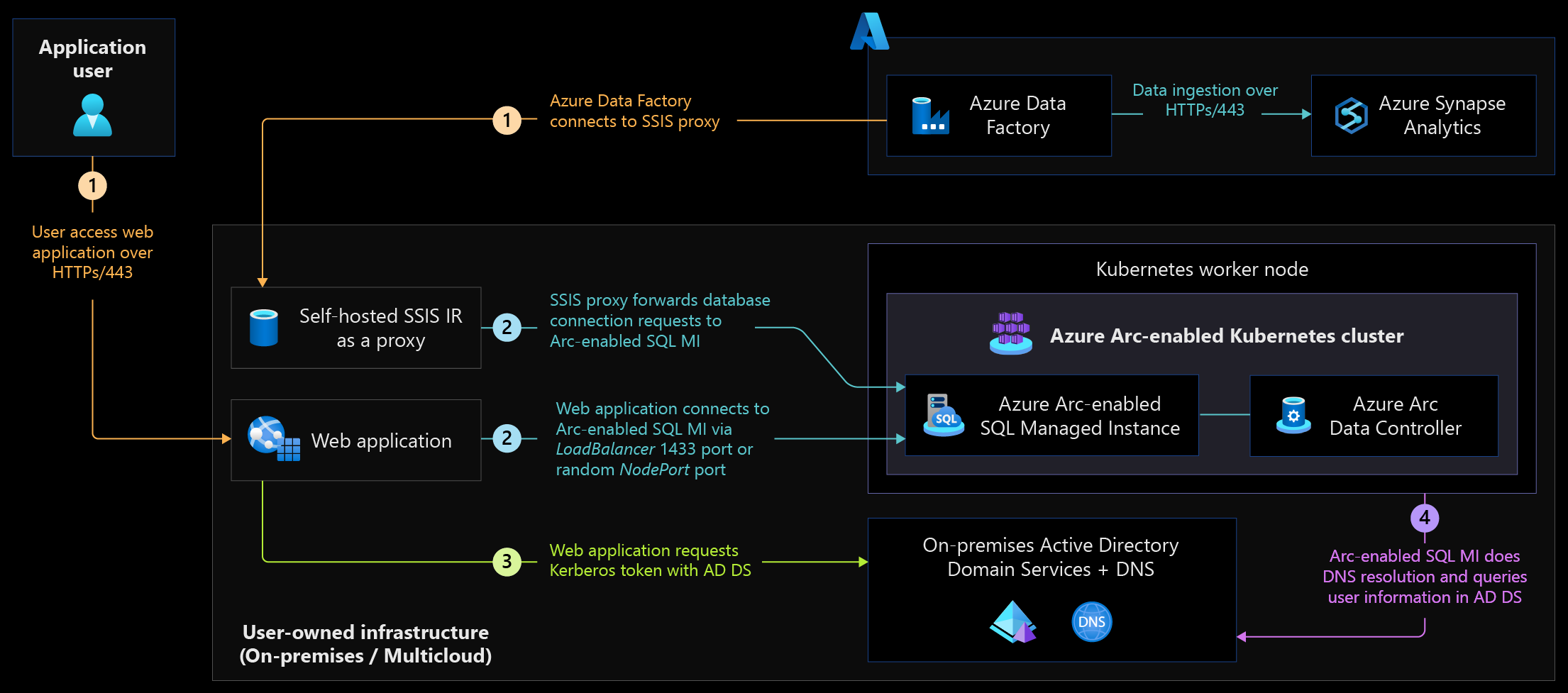

Následující diagram scénáře ukazuje příklad různých služeb pro spotřebitele, které bezpečně přistupují k SQL Managed Instance s podporou Arc.

Na co dát pozor při navrhování

Projděte si oblast návrhu síťové topologie a připojení cílových zón Azure a zarovnejte síťové připojení datových služeb s podporou arc s návrhem cílové zóny vaší organizace.

Projděte si téma Síťové připojení pro Kubernetes s podporou Azure Arc , kde najdete vysvětlení síťové architektury a doporučení pro správná rozhodnutí o návrhu pro nasazení a provoz datových služeb s podporou služby Arc v clusteru Kubernetes s podporou služby Arc. Datové služby s podporou služby Arc používají síťové připojení Kubernetes s podporou Azure Arc k nasazení a provozu služby.

Projděte si dostupnost funkcí datových služeb s podporou služby Arc podle režimu připojení a požadavků na síť pro datové služby s podporou služby Azure Arc. Rozhodněte, jestli je režim přímo připojeného nebo nepřímo připojeného režimu nejlépe v souladu se zásadami zabezpečení sítě vaší organizace místních sítí nebo jiných poskytovatelů cloudu.

Režim přímé připojení vyžaduje přímé připojení k Azure a poskytuje další výhody z povahy tohoto připojení. Zvažte kompromisy potřebné k povolení tohoto přímého připojení na základě požadavků vaší organizace na zabezpečení a dodržování předpisů.

V závislosti na tom, kde cluster Kubernetes s podporou Arc běží, zvažte použití nástroje Pro vyrovnávání zatížení Kubernetes nebo typu NodePort. Tyto služby zpřístupňují datové služby s podporou arc, jako je například kontroler dat a SQL Managed Instance. Nástroj pro vyrovnávání zatížení udržuje stejné číslo portu ve více instancích, zatímco port uzlu vyžaduje různá čísla portů pro každou SQL Managed Instance s podporou arc.

V případě služby SQL Managed Instance s podporou Arc zvažte nasazení typů softwarových nástrojů pro vyrovnávání zatížení, jako je MetalLB, v místních prostředích a interní nástroje pro vyrovnávání zatížení v cloudových prostředích. Nástroje pro vyrovnávání zatížení poskytují konzistentní IP adresy a porty SQL Serveru, jako je 1433, nebo vlastní porty a uzly pro vyrovnávání zatížení v clusteru Kubernetes. Změna IP adres uzlů v clusterech s automatickým škálováním Neposkytují vysokou dostupnost, když se pody přesouvají z jednoho pracovního uzlu Kubernetes do jiného. Například během převzetí služeb při selhání, upgradů a údržby clusterů Kubernetes, kontrolerů dat a SQL Managed Instance s podporou arc.

Zvažte použití portů TLS (Transport Layer Security), jako jsou 636 a 3269, místo portů bez TLS 389 a 3268 s Active Directory Domain Services. Porty TLS udržují připojení zabezpečená při použití ověřování AD v SQL Managed Instance s podporou Azure Arc.

Pokud používáte Azure Key Vault k ochraně tajných kódů Kubernetes SQL Managed Instance s podporou Arc pro ověřování AD, zvažte použití privátních koncových bodů Azure Key Vault, aby připojení zůstala privátní. Informace o načítání tajných kódů do clusterů Kubernetes s podporou Azure Arc a další podrobnosti o používání Azure Key Vault s clustery Kubernetes s podporou Služby Arc najdete v tématu Rozšíření zprostředkovatele tajných kódů Azure Key Vault.

Při použití objektu blob archivu účtu služby Azure Storage k uchovávání souborů záloh databází s podporou SQL Managed Instance Arc pro dlouhodobé uchovávání vyhodnoťte veřejné a privátní koncové body.

Doporučení k návrhu

Projděte si doporučení k návrhu sítí Kubernetes s podporou Azure Arc, protože SQL Managed Instance s podporou služby Arc nasazené v existujícím clusteru Kubernetes s podporou služby Arc.

Pokud chcete získat výhody funkce nasazení přímo připojeného režimu, použijte režim přímého připojení místo nasazení datových služeb s podporou Arc a SQL Managed Instance s podporou arc.

Pro datové služby s podporou Arc, jako jsou kontroler dat, řídicí panely a SQL Managed Instance s podporou Arc, zvolte typ služby Kubernetes LoadBalancer nad typem služby NodePort. Typ LoadBalancer zajišťuje odolnost při selhání uzlů Kubernetes, restartování uzlů a odebírání uzlů během upgradu a údržby clusterů Kubernetes.

Při použití infrastruktury veřejného cloudu pro nasazení datových služeb s podporou arc používejte interní nástroje pro vyrovnávání zatížení nad externími nástroji pro vyrovnávání zatížení. Interní nástroj pro vyrovnávání zatížení přiřazuje privátní IP adresy z virtuální sítě a udržuje provoz databáze privátní do interní sítě.

V případě místního nasazení použijte kontejnerizovaný nástroj pro vyrovnávání zatížení, jako je MetalLB , který podporuje typ služby nástroje pro vyrovnávání zatížení. Kontejnerizovaný nástroj pro vyrovnávání zatížení zjednodušuje pravidla brány firewall pomocí standardního portu SQL 1433. Je jednodušší si ho zapamatovat oproti použití náhodných portů s typem služby NodePort . Nezapomeňte přidělit velikost CIDR podsítě pro podporu počtu spravovaných instancí SQL s podporou arc nasazených v clusteru Kubernetes s podporou Azure Arc.

Pokud používáte ověřování AD pro SQL Managed Instance s podporou arc v obou režimech karty klíčů spravovaných systémem i zákazníkem, nezapomeňte automatizovat registraci DNS pro koncové body SQL Managed Instance s podporou služby Arc. Automatizace pomáhá zjišťovat služby pomocí místních nebo jiných cloudových serverů DNS. Eliminuje také provozní režii a automaticky aktualizuje IP adresy při změně nebo odstranění instance služby.

Pomocí pravidel brány firewall omezte síťový přístup ke koncovým bodům SQL Managed Instance, kontroleru dat a řídicích panelů s podporou služby Arc, abyste zabránili přístupu z nedůvěryhodných zdrojů. Pravidla brány firewall zmenšují prostor pro útoky na SQL Managed Instance s podporou Arc a brání exfiltraci dat.

Pokud používáte privátní koncové body Azure pro Registr artefaktů Microsoft (označované také jako Microsoft Container Registry nebo MCR), Azure Key Vault, Azure Log Analytics a účty úložiště, nakonfigurujte místní servery DNS tak, aby předávaly dotazy DNS do modulu pro předávání DNS v Azure. Tento přístup umožňuje automatické zjišťování těchto privátních koncových bodů pomocí názvů DNS a eliminuje nutnost používat záznamy hostitele nebo registraci položek DNS na místních serverech DNS.

Ověřování AD pro SQL Managed Instance s podporou arc vyžaduje připojení k Active Directory Domain Services. Nastavte připojení k řadičům domény v primárních lokalitách a lokalitách pro zotavení po havárii pro zajištění vysoké dostupnosti. Vzhledem k tomu, že mnoho podniků nasazuje doménové struktury obnovení lokality napříč zeměpisnými oblastmi, použijte nejbližší lokalitu ke snížení latence sítě u řadičů domény. Další pokyny najdete v tématu SQL Managed Instance provozní kontinuity a zotavení po havárii s podporou služby Arc.

Další kroky

Další informace o cestě k hybridnímu cloudu a multicloudu najdete v následujících článcích:

- Projděte si režimy a požadavky na připojení datových služeb s podporou služby Azure Arc.

- Zkontrolujte ověřování active directory.

- Projděte si téma Síťové připojení pro Kubernetes s podporou Azure Arc.

- Využijte SQL Managed Instance automatizovaných scénářů s podporou služby Arc se službou Azure Arc Jumpstart.

- Projděte si studijní program Pro Azure Arc na Microsoft Learn.