Použití rozšíření Virtuálního počítače služby Key Vault pro Azure Cloud Services (rozšířená podpora)

Tento článek obsahuje základní informace o rozšíření virtuálního počítače azure Key Vault pro Windows a ukazuje, jak ho povolit v Azure Cloud Services.

Co je rozšíření virtuálního počítače služby Key Vault?

Rozšíření virtuálního počítače služby Key Vault poskytuje automatickou aktualizaci certifikátů uložených ve službě Azure Key Vault. Konkrétně rozšíření monitoruje seznam pozorovaných certifikátů uložených v trezorech klíčů. Když rozšíření zjistí změnu, načte a nainstaluje odpovídající certifikáty. Další informace najdete v tématu Rozšíření virtuálního počítače služby Key Vault pro Windows.

Co je nového v rozšíření virtuálního počítače služby Key Vault?

Rozšíření virtuálního počítače služby Key Vault je teď podporováno na platformě Azure Cloud Services (rozšířená podpora), která umožňuje kompletní správu certifikátů. Rozšíření teď může vyžádat certifikáty z nakonfigurovaného trezoru klíčů v předdefinovaném intervalu dotazování a nainstalovat je, aby služba používala.

Jak můžu použít rozšíření virtuálního počítače služby Key Vault?

Následující postup ukazuje, jak nainstalovat rozšíření virtuálního počítače služby Key Vault ve službě Azure Cloud Services tak, že nejprve ve svém trezoru vytvoříte certifikát bootstrap, abyste získali token z ID Microsoft Entra. Tento token pomáhá při ověřování rozšíření s trezorem. Po nastavení procesu ověřování a instalaci rozšíření se všechny nejnovější certifikáty automaticky stáhnou v pravidelných intervalech dotazování.

Poznámka:

Rozšíření virtuálního počítače služby Key Vault stáhne všechny certifikáty v úložišti certifikátů Windows do umístění poskytnutého certificateStoreLocation vlastností v nastavení rozšíření virtuálního počítače. Rozšíření virtuálního počítače služby Key Vault v současné době uděluje přístup k privátnímu klíči certifikátu pouze k účtu místního správce systému.

Požadavky

Pokud chcete použít rozšíření virtuálního počítače azure Key Vault, musíte mít tenanta Microsoft Entra. Další informace najdete v tématu Rychlý start: Nastavení tenanta.

Povolení rozšíření virtuálního počítače služby Azure Key Vault

Vygenerujte v trezoru certifikát a stáhněte soubor .cer pro tento certifikát.

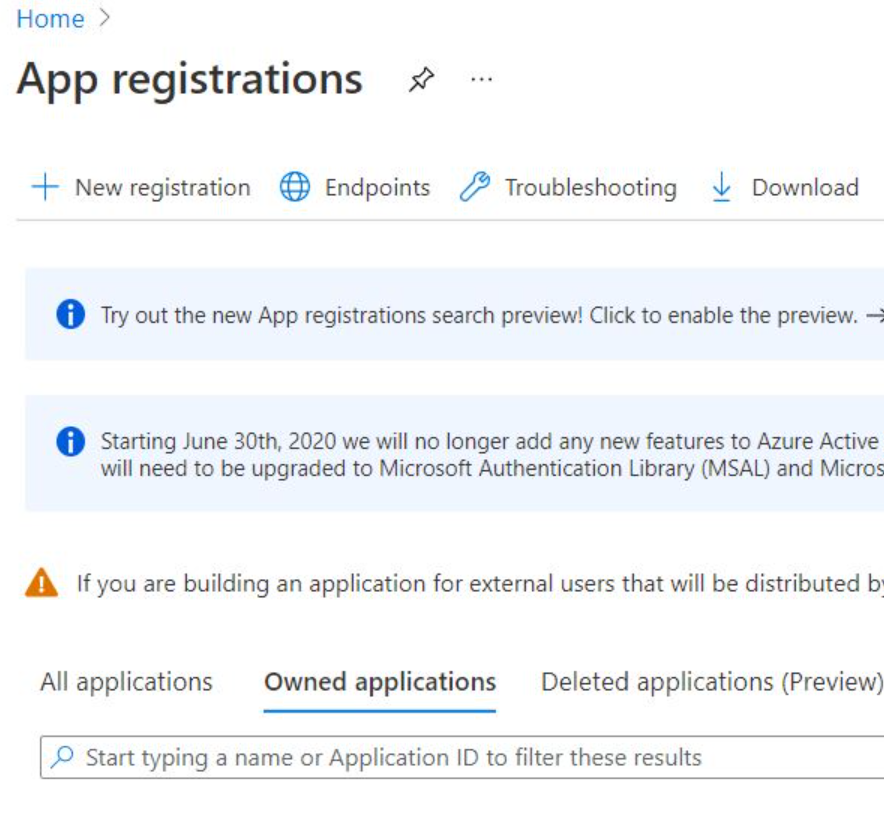

Na webu Azure Portal přejděte na Registrace aplikací.

Na stránce Registrace aplikací vyberte Nová registrace.

Na další stránce vyplňte formulář a dokončete vytvoření aplikace.

Nahrajte soubor .cer certifikátu na portál aplikace Microsoft Entra.

Volitelně můžete k nahrání certifikátu použít funkci oznámení služby Azure Event Grid pro Key Vault .

Udělení oprávnění tajných kódů aplikace Microsoft Entra ve službě Key Vault:

- Pokud používáte řízení přístupu na základě role (RBAC) ve verzi Preview, vyhledejte název aplikace Microsoft Entra, kterou jste vytvořili, a přiřaďte ji k roli Uživatel tajných kódů služby Key Vault (Preview).

- Pokud používáte zásady přístupu k trezoru, přiřaďte oprávnění Secret-Get k aplikaci Microsoft Entra, kterou jste vytvořili. Další informace najdete v tématu Přiřazení zásad přístupu.

Nainstalujte rozšíření virtuálního počítače služby Key Vault pomocí fragmentu šablony Azure Resource Manageru

cloudServicepro prostředek:{ "osProfile": { "secrets": [ { "sourceVault": { "id": "[parameters('sourceVaultValue')]" }, "vaultCertificates": [ { "certificateUrl": "[parameters('bootstrpCertificateUrlValue')]" } ] } ] }, "extensionProfile": { "extensions": [ { "name": "KVVMExtensionForPaaS", "properties": { "type": "KeyVaultForPaaS", "autoUpgradeMinorVersion": true, "typeHandlerVersion": "1.0", "publisher": "Microsoft.Azure.KeyVault", "settings": { "secretsManagementSettings": { "pollingIntervalInS": "3600", "certificateStoreName": "My", "certificateStoreLocation": "LocalMachine", "linkOnRenewal": false, "requireInitialSync": false, "observedCertificates": "[parameters('keyVaultObservedCertificates']" }, "authenticationSettings": { "clientId": "Your AAD app ID", "clientCertificateSubjectName": "Your boot strap certificate subject name [Do not include the 'CN=' in the subject name]" } } } } ] } }Možná budete muset zadat úložiště certifikátů pro certifikát bootstrap ve službě ServiceDefinition.csdef:

<Certificates> <Certificate name="bootstrapcert" storeLocation="LocalMachine" storeName="My" /> </Certificates>

Další kroky

Další vylepšení nasazení povolením monitorování v Azure Cloud Services (rozšířená podpora)