Důvěrné kontejnery v Azure

Důvěrné kontejnery poskytují sadu funkcí a možností pro další zabezpečení standardních úloh kontejnerů, aby bylo dosaženo vyšších cílů zabezpečení dat, ochrany osobních údajů a integrity kódu modulu runtime. Důvěrné kontejnery běží v hardwarovém prostředí důvěryhodného spouštění (TEE), které poskytují vnitřní funkce, jako je integrita dat, důvěrnost dat a integrita kódu. Azure nabízí portfolio funkcí prostřednictvím různých možností důvěrných kontejnerových služeb, jak je popsáno níže.

Zaměstnanecké výhody

Důvěrné kontejnery v Azure běží v prostředích TEE založené na enklávě nebo virtuálních počítačích. Oba modely nasazení pomáhají dosáhnout vysoké izolace a šifrování paměti prostřednictvím hardwarových záruk. Důvěrné výpočetní operace vám můžou pomoct s stavem zabezpečení nasazení nulové důvěryhodnosti v cloudu Azure tím, že chrání prostor paměti prostřednictvím šifrování.

Níže jsou uvedeny vlastnosti důvěrných kontejnerů:

- Umožňuje spouštění existujících standardních imagí kontejnerů beze změn kódu (lift and shift) v rámci TEE.

- Schopnost rozšířit nebo sestavit nové aplikace, které mají povědomí o důvěrných výpočetních operacích

- Umožňuje vzdáleně vyzvat prostředí runtime k kryptografickému důkazu, že uvádí, co bylo inicializováno podle hlášení zabezpečeného procesoru.

- Poskytuje silné záruky důvěrnosti dat, integrity kódu a integrity dat v cloudovém prostředí s nabídkami důvěrných výpočetních operací založených na hardwaru.

- Pomáhá izolovat kontejnery od jiných skupin kontejnerů nebo podů a také jádra operačního systému uzlu virtuálního počítače.

Důvěrné kontejnery izolovaného virtuálního počítače ve službě Azure Container Instances (ACI)

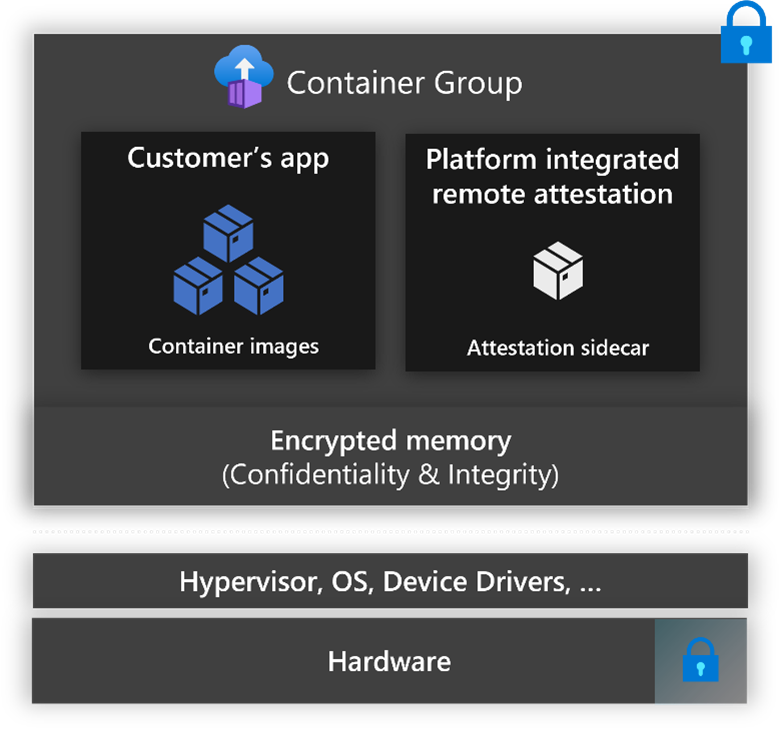

Důvěrné kontejnery v ACI umožňují rychlé a snadné nasazení kontejnerů nativně v Azure a schopnost chránit data a kód, které se používají díky procesorům AMD EPYC™ s důvěrnými výpočetními možnostmi. Důvodem je to, že vaše kontejnery běží v hardwarovém a ověřeném důvěryhodném spouštěcím prostředí (TEE), aniž by bylo nutné přijmout specializovaný programovací model a bez režie na správu infrastruktury. S tímto startem získáte:

- Úplné ověření identity hosta, které odráží kryptografické měření všech hardwarových a softwarových komponent spuštěných v rámci vaší důvěryhodné výpočetní základny (TCB).

- Nástroje pro generování zásad, které se budou vynucovat v důvěryhodném spouštěcím prostředí.

- Opensourcové kontejnery sajdkáře pro zabezpečené vydávání klíčů a šifrované systémy souborů.

Důvěrné kontejnery v enklávě Intel SGX prostřednictvím OSS nebo partnerského softwaru

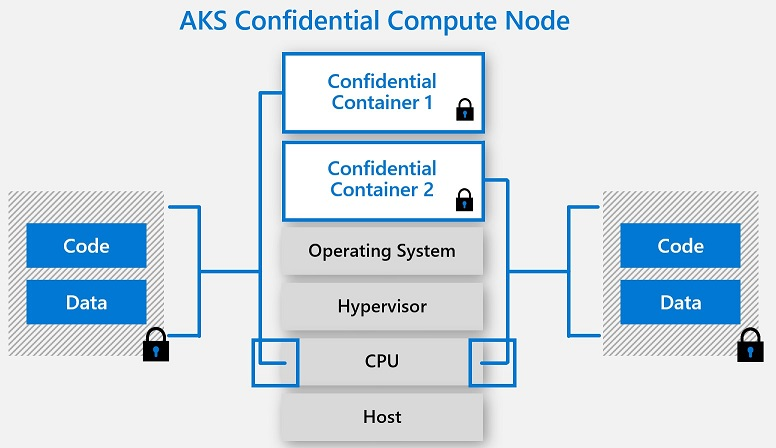

Azure Kubernetes Service (AKS) podporuje přidání uzlů důvěrných výpočetních virtuálních počítačů Intel SGX jako fondů agentů v clusteru. Tyto uzly umožňují spouštět citlivé úlohy v rámci hardwarového prostředí TEE. TEE umožňují kódu na úrovni uživatele z kontejnerů přidělit privátní oblasti paměti k přímému spuštění kódu s procesorem. Tyto oblasti privátní paměti, které se spouštějí přímo s procesorem, se nazývají enklávy. Enklávy pomáhají chránit důvěrnost dat, integritu dat a integritu kódu před jinými procesy spuštěnými na stejných uzlech a také operátorem Azure. Model spouštění Intel SGX také odstraňuje přechodné vrstvy hostovaného operačního systému, hostitelského operačního systému a hypervisoru, čímž snižuje prostor pro útok. Hardware založený na modelu izolovaného spouštění kontejneru v uzlu umožňuje aplikacím přímo spouštět procesor a přitom zachovat speciální blok paměti zašifrovaný na kontejner. Důvěrné výpočetní uzly s důvěrnými kontejnery jsou skvělým doplňkem pro strategii kontejnerů s nulovou důvěryhodností, plánováním zabezpečení a hloubkovou obranou. Další informace o této funkci najdete tady.

Otázky?

Pokud máte dotazy ohledně nabídek kontejnerů, obraťte se prosím na acconaks@microsoft.com.