Písmena použití

Pomocí důvěrných výpočetních technologií můžete posílit virtualizované prostředí z hostitele, hypervisoru, správce hostitele a dokonce i svého vlastního správce virtuálního počítače. V závislosti na vašem modelu hrozeb nabízíme různé technologie, které vám umožní:

Zabránit neoprávněnému přístupu: Spusťte citlivá data v cloudu. Důvěřujte tomu, že Azure poskytuje nejlepší možnou ochranu dat, a to beze změny od toho, co se dnes dělá.

Splnění dodržování právních předpisů: Migrujte do cloudu a udržujte úplnou kontrolu nad daty, abyste vyhověli předpisům státní správy pro ochranu osobních údajů a zabezpečení IP adres organizace.

Zajistěte zabezpečenou a nedůvěryhodnou spolupráci: Řešení problémů v celé oblasti práce tím, že data v organizacích, a to i konkurenty, umožňuje odemknout širokou analýzu dat a hlubší přehledy.

Izolované zpracování: Nabízí novou vlnu produktů, které odstraňují odpovědnost za soukromá data se slepým zpracováním. Poskytovatel služeb ani nemůže načíst uživatelská data.

Scénáře

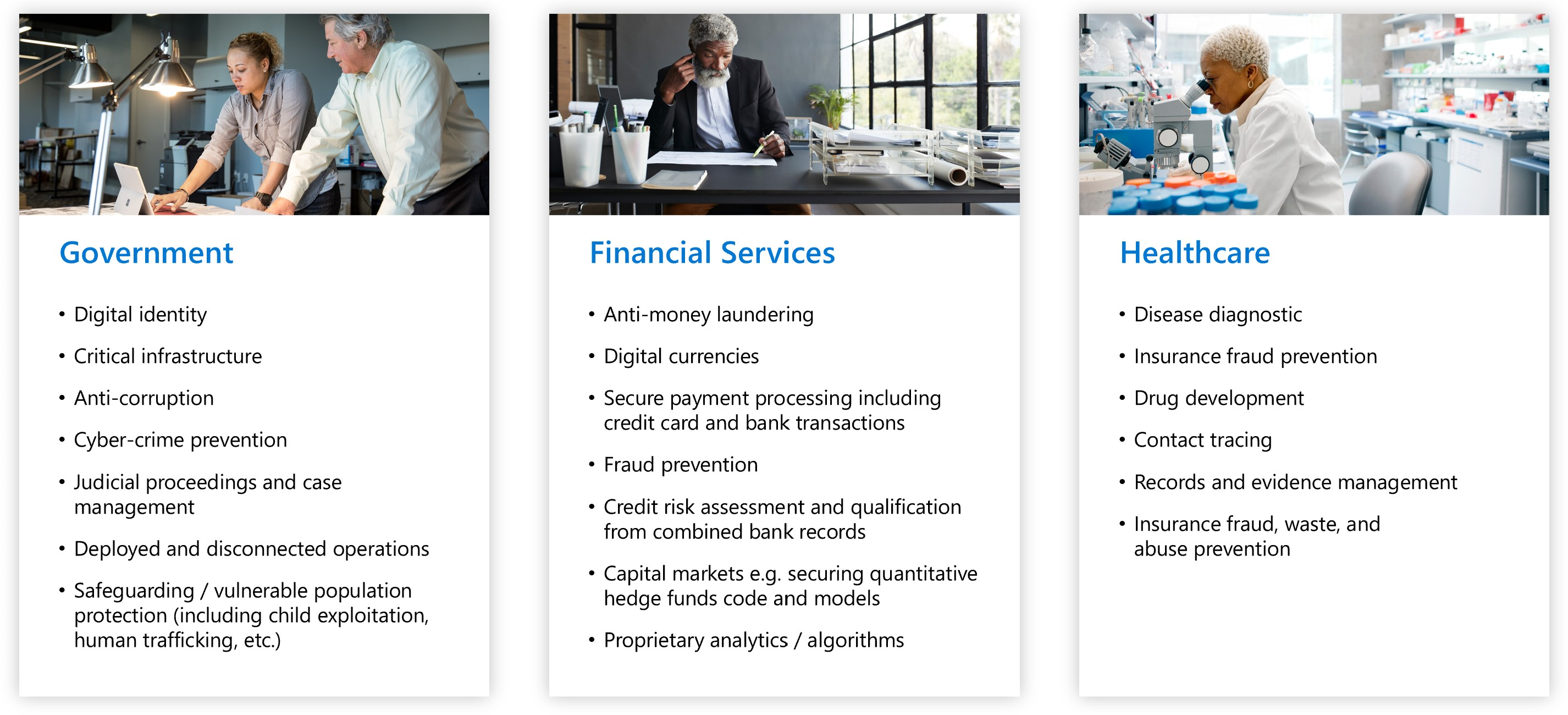

Důvěrné výpočetní operace se můžou vztahovat na různé scénáře ochrany dat v regulovaných odvětvích, jako jsou vládní, finanční služby a zdravotnické instituce. Například zabránění přístupu k citlivým datům pomáhá chránit digitální identitu občanů před všemi zúčastněnými stranami, včetně poskytovatele cloudu, který je ukládá. Stejná citlivá data mohou obsahovat biometrická data, která se používají k hledání a odstraňování známých obrázků zneužívání dětí, brání obchodování s lidmi a pomáhají při vyšetřování digitální forenzní analýzy.

Tento článek obsahuje přehled několika běžných scénářů. Doporučení v tomto článku slouží jako výchozí bod při vývoji aplikace pomocí důvěrných výpočetních služeb a architektur.

Po přečtení tohoto článku budete moct odpovědět na následující otázky:

- Jaké jsou některé scénáře důvěrného výpočetního prostředí Azure?

- Jaké jsou výhody používání důvěrného výpočetního prostředí Azure pro scénáře s více stranami, vylepšené ochrany osobních údajů zákazníků a blockchainové sítě?

Zabezpečení výpočtů ve více stranách

Obchodní transakce a spolupráce na projektu vyžadují sdílení informací mezi více stranami. Sdílená data jsou často důvěrná. Mohou to být osobní údaje, finanční záznamy, lékařské záznamy, údaje o soukromých občanech atd. Veřejné a soukromé organizace vyžadují ochranu dat před neoprávněným přístupem. Tyto organizace někdy dokonce chtějí chránit data před operátory výpočetní infrastruktury nebo inženýry, architekty zabezpečení, obchodními konzultanty a datovými vědci.

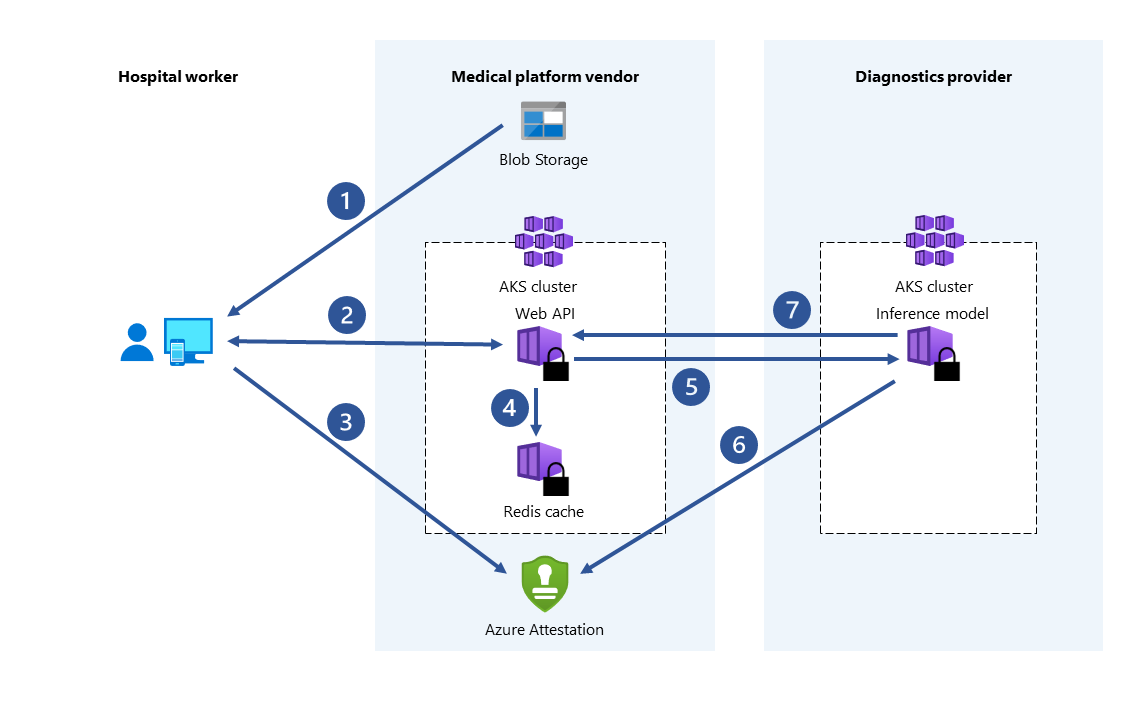

Například použití strojového učení pro zdravotnické služby se výrazně zvýšilo, protože jsme získali přístup k větším datovým sadám a obrázkům pacientů zachycených lékařskými zařízeními. Diagnostika onemocnění a vývoj léků přináší výhody z více zdrojů dat. Nemocnice a zdravotnické instituce můžou spolupracovat sdílením zdravotních záznamů pacientů s centralizovaným důvěryhodným spouštěcím prostředím (TEE). Služby strojového učení spuštěné v agregaci a analýze dat TEE Tato agregovaná analýza dat může poskytovat vyšší přesnost předpovědí kvůli trénovacím modelům u konsolidovaných datových sad. Díky důvěrným výpočtům můžou nemocnice minimalizovat rizika ohrožení soukromí svých pacientů.

Důvěrné výpočetní prostředí Azure umožňuje zpracovávat data z více zdrojů bez vystavení vstupních dat jiným stranám. Tento typ zabezpečeného výpočtu umožňuje scénáře, jako je praní peněz, odhalování podvodů a zabezpečená analýza zdravotních dat.

Několik zdrojů může nahrát data do jedné enklávy ve virtuálním počítači. Jedna strana hlásí enklávu, aby prováděl výpočty nebo zpracování dat. Žádné strany (ani strany provádějící analýzu) neuvidí data jiné strany, která byla nahraná do enklávy.

V rámci zabezpečeného multi-party computingu se šifrovaná data přejdou do enklávy. Enkláva dešifruje data pomocí klíče, provede analýzu, získá výsledek a odešle zašifrovaný výsledek, který může strana dešifrovat pomocí určeného klíče.

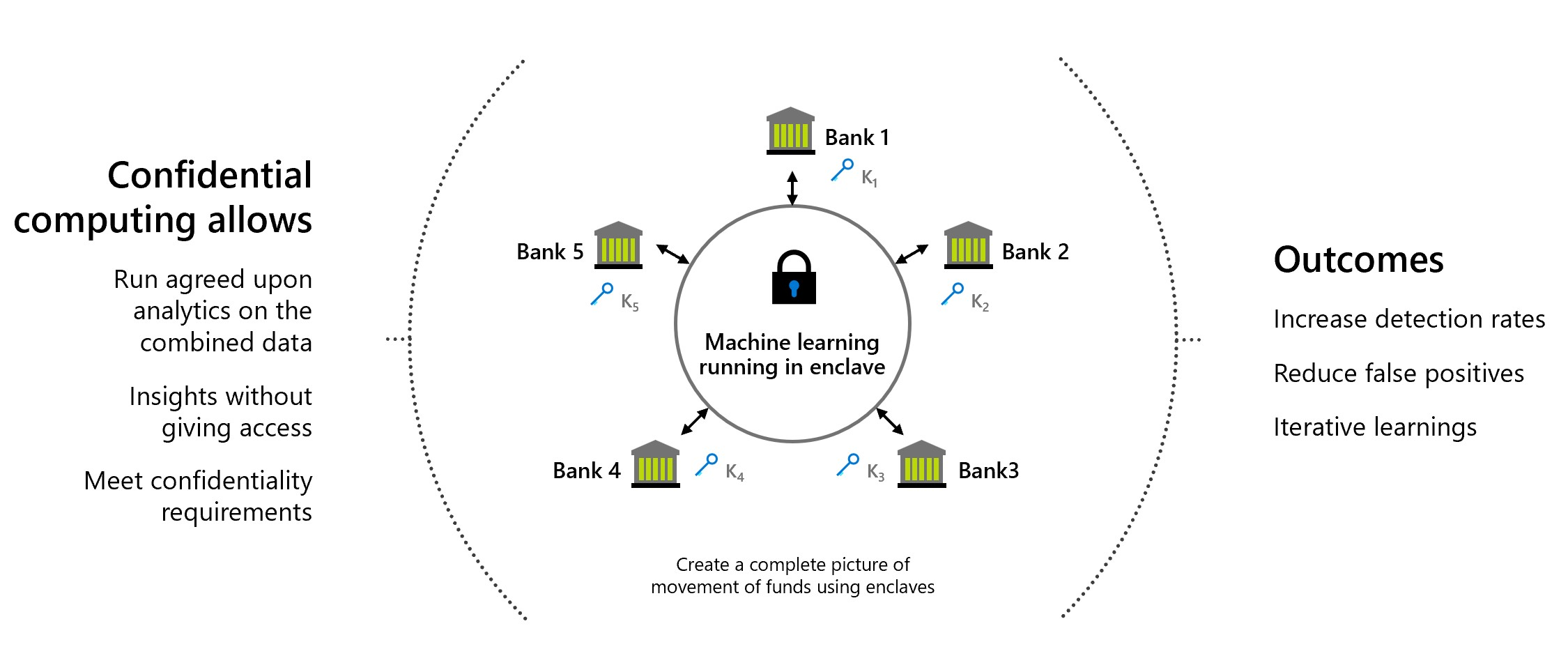

Praní peněz proti praní peněz

V tomto zabezpečeném příkladu výpočtů s více stranami sdílí několik bank data navzájem, aniž by zpřístupňuje osobní údaje svých zákazníků. Banky provozují dohodnutou analýzu kombinované sady citlivých dat. Analýza agregované datové sady dokáže detekovat přesun peněz jedním uživatelem mezi více bankami, aniž by banky přistupovaly k datům ostatních.

Prostřednictvím důvěrných výpočtů můžou tyto finanční instituce zvýšit míru detekce podvodů, řešit scénáře praní peněz, snížit falešně pozitivní výsledky a pokračovat ve studiu z větších datových sad.

Vývoj léků ve zdravotnictví

Partnerské zdravotnické zařízení přispívají k trénování modelu ML privátní datové sady stavu. Každá zařízení vidí jenom svou vlastní sadu dat. Žádné jiné zařízení nebo ani poskytovatel cloudu neuvidí datový nebo trénovací model. Všechna zařízení využívají natrénovaný model. Vytvořením modelu s více daty se model stal přesnějším. Každé zařízení, které přispělo k trénování modelu, ho může používat a získávat užitečné výsledky.

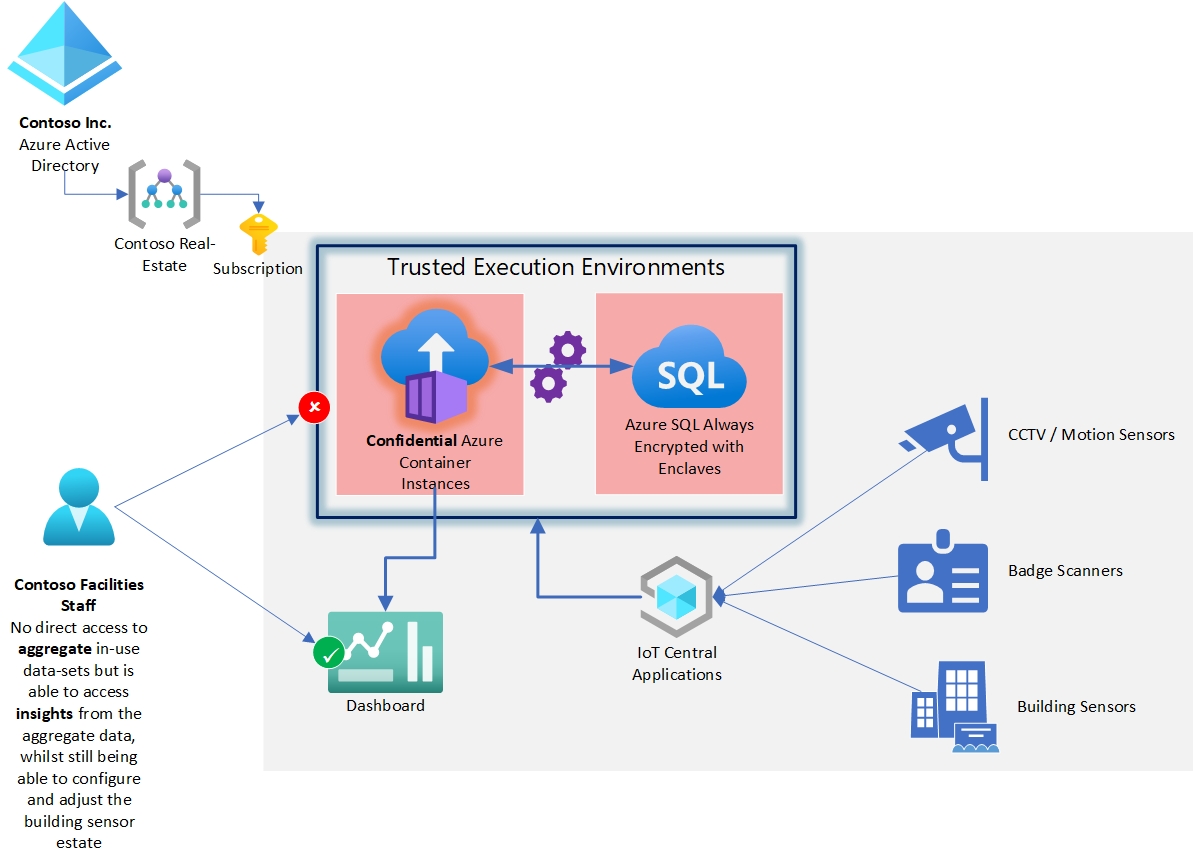

Ochrana osobních údajů pomocí řešení IoT a inteligentního sestavování

Mnoho zemí/oblastí má přísné zákony o ochraně osobních údajů o shromažďování a používání dat o přítomnosti a pohybu lidí uvnitř budov. Může se jednat o data, která jsou přímo identifikovatelná osobními údaji z CCTV nebo kontroly bezpečnostních odznáček. Nebo nepřímo identifikovatelné, pokud by se při seskupování mohly považovat různé sady dat ze senzorů za identifikovatelné osobně.

Ochrana osobních údajů musí být vyvážená s náklady a potřebami životního prostředí, kde organizace chtějí pochopit obsazenost/pohyb, aby se zajistilo nejúčinnější využití energie k vytápění a osvětlení budovy.

Určení, které oblasti firemních nemovitostí jsou nedostatečně obsazené zaměstnanci jednotlivých oddělení, obvykle vyžadují zpracování některých identifikovatelných osobních údajů společně s méně individuálními daty, jako je teplota a světlo.

V tomto případě hlavním cílem je umožnit analýzu dat o obsazenosti a senzorech teploty zpracovávat společně se snímači trasování pohybu CCTV a odznakem potáhnutím dat pochopit použití bez zveřejnění nezpracovaných agregovaných dat komukoli.

Důvěrné výpočetní prostředky se zde používají umístěním analytické aplikace (v tomto příkladu spuštěné na důvěrné instance kontejnerů) do důvěryhodného spouštěcího prostředí, kde jsou data v použití chráněná šifrováním.

Agregované sady dat z mnoha typů snímačů a datových kanálů se spravují v databázi Azure SQL Always Encrypted s enklávami. Tím se chrání dotazy používané zašifrováním v paměti. To zabrání správci serveru v přístupu k agregované sadě dat při dotazování a analýze.

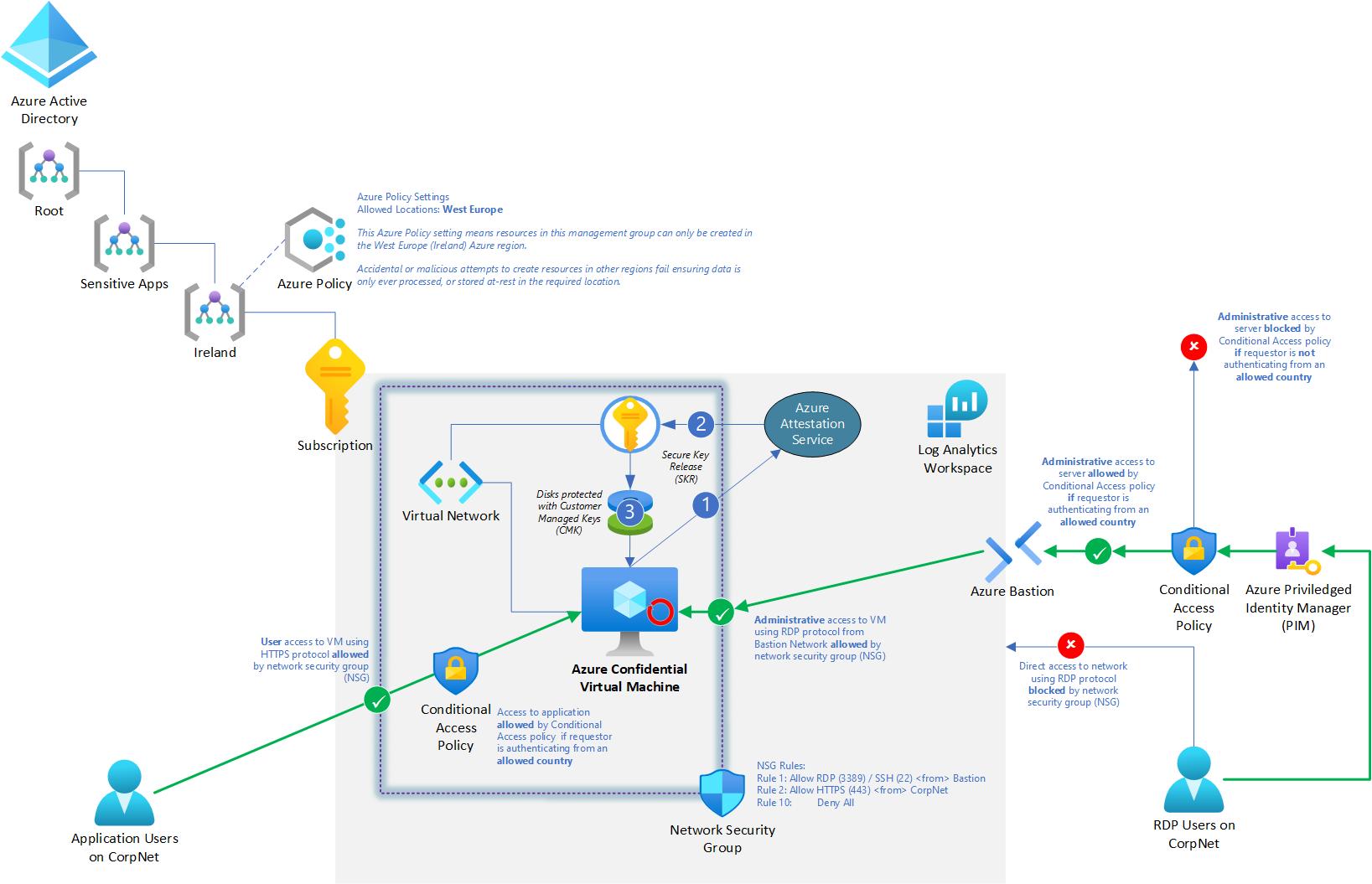

Právní nebo soudní požadavky

Běžně platí pro FSI a zdravotnictví, kde existují zákonné nebo zákonné požadavky, které omezují, kde se můžou určité úlohy zpracovávat a ukládat v klidovém stavu.

V tomto případě používáme kombinaci důvěrných výpočetních technologií Azure se službou Azure Policy, skupinami zabezpečení sítě (NSG) a podmíněným přístupem Microsoft Entra, abychom zajistili splnění následujících cílů ochrany pro metodu "lift &shift" stávající aplikace:

- Aplikace je chráněná před operátorem cloudu, zatímco se používá pomocí důvěrných výpočetních prostředků.

- Prostředky aplikace je možné nasadit pouze v oblasti Azure Západní Evropa.

- Příjemci aplikace ověřující moderní ověřovací protokoly je možné mapovat na suverénní oblast, ze které se připojují, a odepření přístupu, pokud nejsou v povolené oblasti.

- Přístup pomocí protokolů pro správu (RDP, SSH atd.) je omezený na přístup ze služby Azure Bastion, která je integrovaná se službou Privileged Identity Management (PIM). Zásady PIM vyžadují zásadu podmíněného přístupu, která ověřuje, ze které suverénní oblasti má správce přístup.

- Všechny služby protokolují akce do služby Azure Monitor.

Výroba – Ochrana IP adres

Výrobní organizace chrání IP adresy kolem svých výrobních procesů a technologií, často je výroba odsouděná třetím stranám, kteří se zabývají fyzickými výrobními procesy, což by mohlo být považováno za "nepřátelská" prostředí, kde jsou aktivní hrozby k krádeži této IP adresy.

V tomto příkladu společnost Tailspin Toys vyvíjí novou hračku, specifické rozměry a inovativní návrhy jejich hraček jsou proprietární a chtějí je udržovat v bezpečí a zároveň flexibilní, ve které společnosti se rozhodnou fyzicky vyrábět prototypy.

Společnost Contoso, vysoce kvalitní 3D tisk a testování společnosti, poskytuje systémy, které fyzicky tisknou prototypy ve velkém měřítku a spouští je prostřednictvím bezpečnostních testů požadovaných pro schválení bezpečnosti.

Společnost Contoso nasadí kontejnerizované aplikace a data spravované zákazníkem v rámci tenanta Společnosti Contoso, která používá své 3D tiskové stroje prostřednictvím rozhraní API typu IoT.

Společnost Contoso používá telemetrii z fyzických výrobních systémů k řízení fakturace, plánování a objednávání materiálů, zatímco tailspin Toys používá telemetrii ze sady aplikací k určení toho, jak úspěšně se dají hračky vyrábět a jaké jsou sazby vad.

Operátoři společnosti Contoso můžou načíst sadu aplikací Tailspin Toys do tenanta Contoso pomocí poskytnutých imagí kontejnerů přes internet.

Zásady konfigurace Tailspin Toys vyžadují nasazení hardwaru s podporou důvěrného výpočetního prostředí, aby byly všechny aplikační servery a databáze Tailspin chráněné, i když jsou spuštěné v tenantovi Společnosti Contoso.

Pokud se například podvodný správce ve společnosti Contoso pokusí přesunout kontejnery poskytované společností Tailspin Toys na obecný výpočetní hardware x86, který nemůže poskytnout důvěryhodné spouštěcí prostředí, může to znamenat potenciální vystavení důvěrné IP adresy.

V tomto případě by modul zásad služby Azure Container Instance odmítl uvolnit dešifrovací klíče nebo spustit kontejnery, pokud volání ověření identity odhalí, že požadavky na zásady není možné splnit, a zajistí ochranu IP adresy Tailspin Toys v provozu a v klidovém stavu.

Samotná aplikace Tailspin Toys je kódována tak, aby pravidelně volala službu ověřování a hlásila výsledky zpět společnosti Tailspin Toys přes internet, aby se zajistilo nepřetržité prezenční signály stavu zabezpečení.

Služba ověření identity vrátí kryptograficky podepsané podrobnosti z hardwaru podporujícího tenanta Contoso, aby ověřila, že úloha běží v důvěrné enklávě podle očekávání, ověření identity je mimo kontrolu správců společnosti Contoso a je založeno na hardwarovém kořeni důvěryhodnosti, který poskytuje důvěrné výpočetní prostředky.

Vylepšená ochrana osobních údajů zákazníků

Navzdory úrovni zabezpečení poskytované Microsoft Azure se rychle stává jedním z hlavních faktorů přechodu na cloud computing, zákazníci důvěřují svému poskytovateli v různých rozsahech. Zákazník žádá o:

- Minimální hardware, software a provozní TCBs (důvěryhodné výpočetní základy) pro citlivé úlohy.

- Technické vynucování, nikoli jenom obchodní zásady a procesy.

- Transparentnost záruk, zbytkových rizik a zmírnění rizik, které získají.

Důvěrné výpočetní operace v tomto směru umožňují zákazníkům inkrementální kontrolu nad TCB, která se používá ke spouštění cloudových úloh. Důvěrné výpočetní prostředí Azure umožňuje zákazníkům přesně definovat veškerý hardware a software, které mají přístup ke svým úlohám (datům a kódu), a poskytuje technické mechanismy pro ověřitelné vynucování této záruky. Stručně řečeno, zákazníci si zachovají plnou kontrolu nad tajnými kódy.

Suverenita dat

Ve státní správě a veřejných agenturách představuje důvěrné výpočetní prostředí Azure řešení, které zvyšuje míru důvěry vůči schopnosti chránit suverenitu dat ve veřejném cloudu. Díky rostoucímu přijetí důvěrných výpočetních schopností do služeb PaaS v Azure je navíc možné dosáhnout vyššího stupně důvěryhodnosti s omezeným dopadem na inovační schopnost poskytovanou veřejnými cloudovými službami. Díky této kombinaci ochrany suverenity dat s omezeným dopadem na inovační schopnost je důvěrné výpočetní prostředí Azure velmi efektivní reakcí na potřeby suverenity a digitální transformace služeb státní správy.

Snížený řetězec důvěryhodnosti

Obrovské investice a revoluční inovace v důvěrném computingu umožnily odstranění poskytovatele cloudových služeb z důvěryhodného řetězce do mimořádné míry. Důvěrné výpočetní prostředí Azure poskytuje nejvyšší úroveň suverenity, která je dnes na trhu k dispozici. To umožňuje zákazníkům a vládám splnit své potřeby suverenity dnes a stále využívat inovace zítra.

Důvěrné výpočty můžou rozšířit počet úloh způsobilých pro nasazení veřejného cloudu. To může vést k rychlému přijetí veřejných služeb pro migrace a nové úlohy, rychlému zlepšení stavu zabezpečení zákazníků a rychlému umožnění inovativních scénářů.

Scénáře BYOK (Přineste si vlastní klíč)

Přijetí modulů hardwarového zabezpečení (HSM) umožňuje zabezpečený přenos klíčů a certifikátů do chráněného cloudového úložiště – Azure Key Vault Managed HSM – bez povolení poskytovatele cloudových služeb přistupovat k těmto citlivým informacím. Tajné kódy přenášené nikdy neexistují mimo hsM ve formě prostého textu, což umožňuje scénáře suverenity klíčů a certifikátů, které jsou klientem generovány a spravovány, ale stále používají cloudové zabezpečené úložiště.

Zabezpečený blockchain

Blockchainová síť je decentralizovaná síť uzlů. Tyto uzly jsou spouštěny a udržovány operátory nebo validátory, kteří chtějí zajistit integritu a dosáhnout konsensu o stavu sítě. Samotné uzly jsou repliky registrů a používají se ke sledování blockchainových transakcí. Každý uzel má úplnou kopii historie transakcí a zajišťuje integritu a dostupnost v distribuované síti.

Blockchainové technologie postavené na důvěrných výpočetních operacích mohou k zajištění důvěrnosti dat a zabezpečených výpočetních funkcí využívat hardwarovou ochranu osobních údajů. V některých případech je celá kniha šifrovaná za účelem zajištění přístupu k datům. V některých případech může samotná transakce nastat v rámci výpočetního modulu uvnitř enklávy v uzlu.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro