Přehled zabezpečení databáze ve službě Azure Cosmos DB pro virtuální jádro MongoDB

PLATÍ PRO: Virtuální jádro MongoDB

Tento článek popisuje osvědčené postupy zabezpečení databáze a klíčové funkce nabízené službou Azure Cosmos DB pro virtuální jádro MongoDB, které vám pomůžou předcházet porušením zabezpečení databáze, zjišťovat je a reagovat na ně.

Novinky ve službě Azure Cosmos DB pro zabezpečení virtuálních jader MongoDB

Šifrování neaktivních uložených dat je teď dostupné pro dokumenty a zálohy uložené ve službě Azure Cosmos DB pro virtuální jádro MongoDB ve většině oblastí Azure. Šifrování neaktivních uložených dat se použije automaticky pro nové i stávající zákazníky v těchto oblastech. Nemusíte nic konfigurovat. Získáte stejnou vysokou latenci, propustnost, dostupnost a funkce jako předtím s výhodou, že vaše data jsou bezpečná a zabezpečená pomocí šifrování neaktivních uložených dat. Data uložená v clusteru virtuálních jader Azure Cosmos DB pro MongoDB se automaticky a bezproblémově šifrují pomocí klíčů spravovaných Microsoftem pomocí klíčů spravovaných službou.

Návody zabezpečení databáze

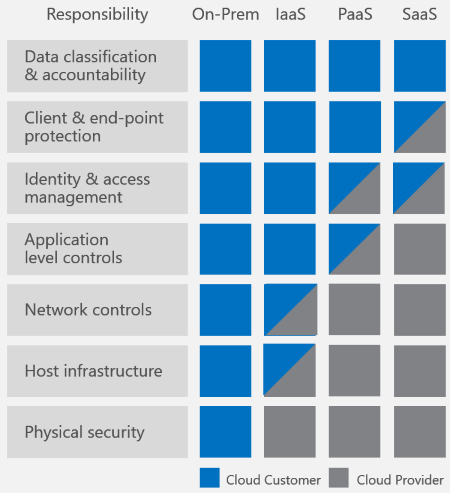

Zabezpečení dat je sdílená odpovědnost mezi vámi, zákazníkem a vaším poskytovatelem databáze. V závislosti na zvoleném poskytovateli databáze se množství odpovědnosti, kterou nesete, může lišit. Pokud zvolíte místní řešení, musíte poskytnout všechno od ochrany koncového bodu až po fyzické zabezpečení hardwaru , což není snadný úkol. Pokud zvolíte poskytovatele cloudové databáze PaaS, jako je Azure Cosmos DB, vaše oblast zájmu se výrazně zmenší. Následující obrázek, který jsme si půjčili z dokumentu White Paper o sdílených zodpovědnostech Microsoftu za cloud computing , ukazuje, jak se vaše odpovědnost snižuje u poskytovatele PaaS, jako je Azure Cosmos DB.

Předchozí diagram znázorňuje komponenty zabezpečení cloudu vysoké úrovně, ale o jaké položky se potřebujete starat konkrétně pro vaše databázové řešení? A jak si můžete vzájemně porovnat řešení?

Pro porovnání databázových systémů doporučujeme následující kontrolní seznam požadavků:

- Nastavení zabezpečení sítě a brány firewall

- Ověřování uživatelů a jemně odstupňované uživatelské ovládací prvky

- Schopnost globálně replikovat data pro regionální selhání

- Schopnost převzít služby při selhání z jednoho datového centra do jiného

- Místní replikace dat v rámci datového centra

- Automatické zálohování dat

- Obnovení odstraněných dat ze záloh

- Ochrana a izolace citlivých dat

- Monitorování útoků

- Reakce na útoky

- Schopnost geograficky ohraničení dat dodržovat omezení zásad správného řízení dat

- Fyzická ochrana serverů v chráněných datových centrech

- Certifikace

I když to může vypadat jako běžné, nedávné rozsáhlé porušení zabezpečení databáze nám připomíná jednoduchou, ale kritickou důležitost následujících požadavků:

- Opravené servery, které jsou aktuální

- Šifrování HTTPS ve výchozím nastavení/TLS

- Účty pro správu se silnými hesly

Jak Azure Cosmos DB zabezpečuje databázi

Virtuální jádro Azure Cosmos DB pro MongoDB bez problémů splňuje každý z těchto požadavků na zabezpečení.

Pojďme se podrobněji podívat na každý z nich.

| Požadavek na zabezpečení | Přístup k zabezpečení služby Azure Cosmos DB |

|---|---|

| Zabezpečení sítě | Použití brány firewall protokolu IP je první vrstva ochrany pro zabezpečení databáze. Azure Cosmos DB pro mongoDB vCore podporuje řízení přístupu na základě zásad pro příchozí bránu firewall. Řízení přístupu na základě PROTOKOLU IP se podobá pravidlům brány firewall používaným tradičními databázovými systémy. Rozšíří se ale tak, aby byl cluster virtuálních jader Azure Cosmos DB pro MongoDB přístupný jenom ze schválené sady počítačů nebo cloudových služeb. Virtuální jádro Služby Azure Cosmos DB pro MongoDB umožňuje povolit konkrétní IP adresu (168.61.48.0), rozsah IP adres (168.61.48.0/8) a kombinace IP adres a rozsahů. Všechny požadavky pocházející z počítačů mimo tento seznam povolených položek jsou zablokované virtuálními jádry Služby Azure Cosmos DB pro MongoDB. Žádosti ze schválených počítačů a cloudových služeb pak musí dokončit proces ověřování, aby byl udělen řízení přístupu k prostředkům. |

| Místní replikace | I v rámci jednoho datového centra azure Cosmos DB pro MongoDB virtuální jádro replikuje data pomocí LRS. Clustery s podporou vysoké dostupnosti mají také další vrstvu replikace mezi primárním a sekundárním uzlem, čímž zaručuje smlouvu SLA s 99,995% dostupností. |

| Automatizované online zálohy | Databáze Azure Cosmos DB pro virtuální jádra MongoDB se pravidelně zálohují a ukládají v geograficky redundantním úložišti. |

| Obnovení odstraněných dat | Automatizované online zálohy můžete použít k obnovení dat, která jste omylem odstranili až přibližně 7 dní po události. |

| Ochrana a izolace citlivých dat | Všechna data v oblastech uvedených v části Co je nového? je teď zašifrovaný v klidovém stavu. |

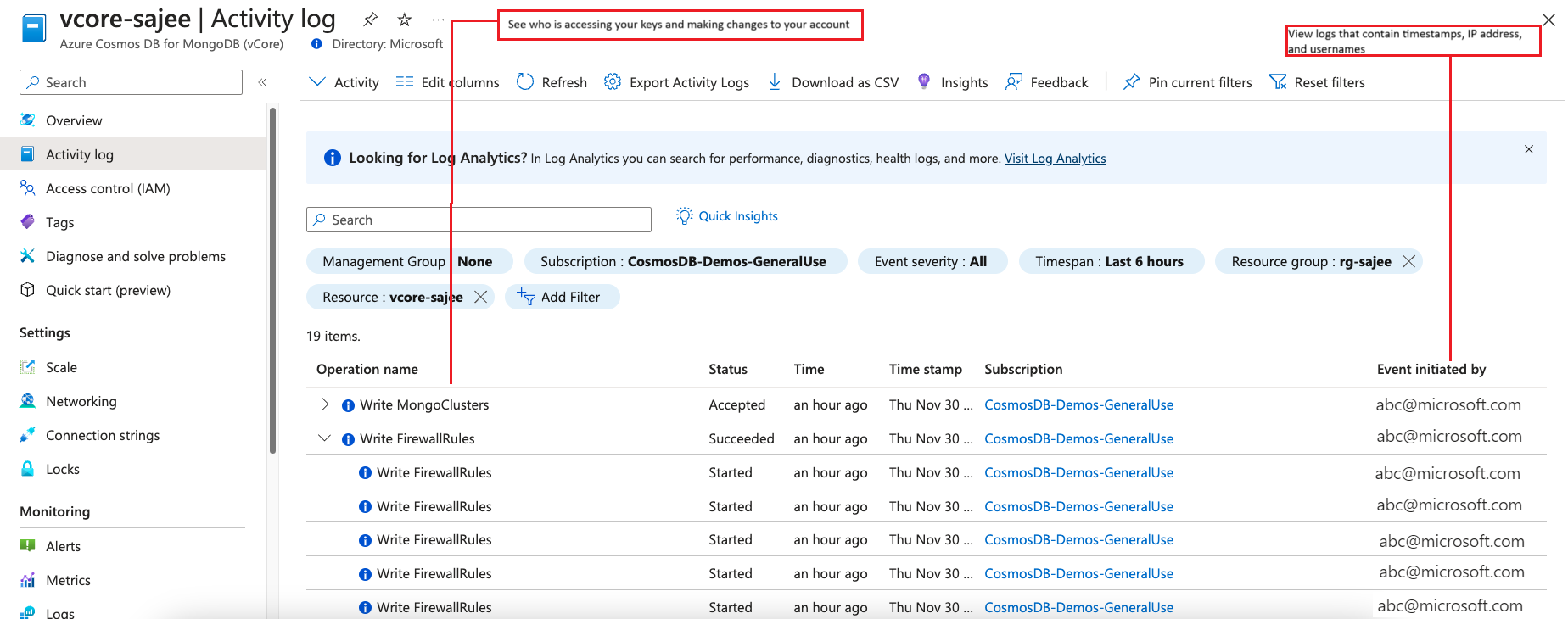

| Monitorování útoků | Pomocí protokolování auditu a protokolů aktivit můžete monitorovat svůj účet za normální a neobvyklou aktivitu. Můžete zobrazit, jaké operace byly provedeny s vašimi prostředky. Tato data zahrnují; kdo operaci zahájil, kdy k operaci došlo, stav operace a mnoho dalšího. |

| Reakce na útoky | Jakmile kontaktujete podpora Azure a nahlásíte potenciální útok, spustí se proces reakce na incidenty s pěti kroky. Cílem pěti kroků je obnovení normálního zabezpečení a provozu služeb. Pětistupňový proces obnoví služby co nejrychleji po zjištění problému a spustí se šetření. Další informace najdete v reakci na zabezpečení Microsoft Azure v cloudu. |

| Chráněná zařízení | Data ve službě Azure Cosmos DB pro virtuální jádro MongoDB se ukládají na disky SSD v chráněných datových centrech Azure. Další informace o globálních datových centrech Microsoftu |

| Šifrování HTTPS/SSL/TLS | Azure Cosmos DB pro virtuální jádro MongoDB podporuje úrovně protokolu TLS až 1.2 (včetně). Na straně serveru je možné vynutit minimální úroveň protokolu TLS. |

| Šifrování během přenosu | Šifrování (SSL/TLS) se vždy vynucuje a pokud se pokusíte připojit ke clusteru bez šifrování, pokus se nezdaří. Akceptují se pouze připojení přes klienta MongoDB a šifrování se vždy vynucuje. Při každém zápisu dat do služby Azure Cosmos DB pro virtuální jádro MongoDB se vaše data šifrují při přenosu pomocí transportní vrstvy Security 1.2. |

| Šifrování neaktivních uložených dat | Virtuální jádro služby Azure Cosmos DB pro MongoDB používá kryptografický modul ověřený standardem FIPS 140-2 pro šifrování neaktivních uložených dat v úložišti. Data, včetně všech záloh, jsou na disku zašifrovaná, včetně dočasných souborů. Služba používá 256bitovou šifru AES, která je součástí šifrování úložiště Azure, a klíče jsou spravované systémem. Šifrování úložiště je vždy zapnuté a nejde ho zakázat. |

| Opravené servery | Virtuální jádro Služby Azure Cosmos DB pro MongoDB eliminuje nutnost spravovat a opravovat clustery, které se provádějí automaticky. |

| Účty pro správu se silnými hesly | Je těžké uvěřit, že tento požadavek musíme zmínit, ale na rozdíl od některých konkurentů není možné mít účet pro správu bez hesla ve službě Azure Cosmos DB pro MongoDB. Zabezpečení prostřednictvím ověřování založeného na tajných klíčích TLS je ve výchozím nastavení upečené. |

| Certifikace zabezpečení a ochrany dat | Nejaktuálnější seznam certifikací najdete v tématu Dodržování předpisů Azure a nejnovější dokument dodržování předpisů Azure se všemi certifikacemi Azure, včetně Azure Cosmos DB. |

Následující snímek obrazovky ukazuje, jak můžete pomocí protokolování auditu a protokolů aktivit monitorovat svůj účet:

Možnosti zabezpečení sítě

Tato část popisuje různé možnosti zabezpečení sítě, které můžete pro cluster nakonfigurovat.

Žádný přístup

Výchozí možností pro nově vytvořený cluster není žádný Access , pokud není povolený veřejný nebo privátní přístup. V tomto případě se k databázovým uzlům nemůžou připojit žádné počítače, ať už uvnitř Nebo mimo Azure.

Přístup k veřejné IP adrese pomocí brány firewall

V možnosti veřejného přístupu se ke clusteru přiřadí veřejná IP adresa a přístup ke clusteru je chráněný bránou firewall.

Přehled brány firewall

Azure Cosmos DB pro MongoDB vCore používá bránu firewall na úrovni serveru, aby zabránila veškerému přístupu ke clusteru, dokud nezadáte, které počítače mají oprávnění. Brána firewall uděluje přístup ke clusteru na základě původní IP adresy každého požadavku. Bránu firewall nakonfigurujete tak, že vytvoříte pravidla brány firewall určující rozsahy přípustných IP adres.

Pravidla brány firewall umožňují klientům přístup ke clusteru a ke všem databázím v něm. Pravidla brány firewall na úrovni serveru je možné nakonfigurovat pomocí webu Azure Portal nebo programově pomocí nástrojů Azure, jako je Azure CLI.

Brána firewall ve výchozím nastavení blokuje veškerý přístup ke clusteru. Pokud chcete začít používat cluster z jiného počítače, musíte zadat jedno nebo více pravidel brány firewall na úrovni serveru, která umožní přístup ke clusteru. Pomocí pravidel brány firewall určete rozsahy IP adres z internetu, které chcete povolit. Pravidla brány firewall nemají vliv na přístup k samotnému webu Azure Portal. Pokusy o připojení z internetu a Azure musí nejprve projít bránou firewall, než se dostanou k vašim databázím. Kromě pravidel brány firewall je přístup k privátnímu propojení, který se dá použít pro privátní IP adresu jenom pro cluster azure Cosmos DB pro virtuální jádra MongoDB.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro