Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Clustery Azure Data Exploreru jsou navržené tak, aby byly přístupné pomocí veřejných adres URL. Každý, kdo má platnou identitu v clusteru, má k němu přístup z libovolného umístění. Jako organizace může být zabezpečení dat jedním z vašich úkolů s nejvyšší prioritou. Proto můžete chtít omezit a zabezpečit přístup ke clusteru nebo dokonce povolit přístup ke clusteru pouze prostřednictvím privátní virtuální sítě. K dosažení tohoto cíle použijte:

Následující část vysvětluje, jak zabezpečit cluster pomocí privátních koncových bodů.

Privátní koncový bod

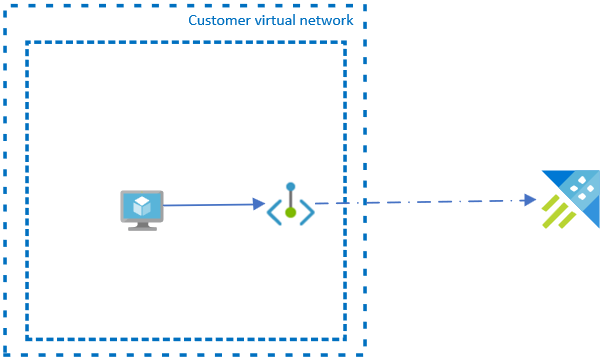

Privátní koncový bod je síťové rozhraní, které používá privátní IP adresy z vaší virtuální sítě. Toto síťové rozhraní vás soukromě a bezpečně připojí ke svému clusteru využívajícímu Azure Private Link. Povolením privátního koncového bodu přenesete tu službu do své virtuální sítě.

K úspěšnému nasazení clusteru do privátního koncového bodu potřebujete jenom sadu privátních IP adres.

Funkce zabezpečení sítě s privátními koncovými body

Následující tabulka ukazuje, jak je možné implementovat funkce související se zabezpečením sítě pomocí privátního koncového bodu:

| Funkce | Privátní koncový bod |

|---|---|

| Filtrování příchozích IP adres | Správa veřejného přístupu |

| Tranzitivní přístup k jiným službám (Storage, Event Hubs atd.) | Vytvoření spravovaného privátního koncového bodu |

| Omezení odchozího přístupu | Použití zásad bublinového popisku nebo seznamu AllowedFQDNList |