Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Tato stránka poskytuje přehled skupin v Azure Databricks. Informace o správě skupin najdete v tématu Správa skupin.

Skupiny zjednodušují správu identit tím, že usnadňují přiřazování přístupu k pracovním prostorům, datům a dalším zabezpečitelným objektům. Všechny identity Databricks je možné přiřadit jako členy skupin.

Poznámka:

Na této stránce se předpokládá, že váš pracovní prostor má povolenou federaci identit, což je výchozí nastavení pro většinu pracovních prostorů. Pro informace o starších pracovních prostorech bez identitní federace viz Starší pracovní prostory bez identitní federace.

Zdroje skupin

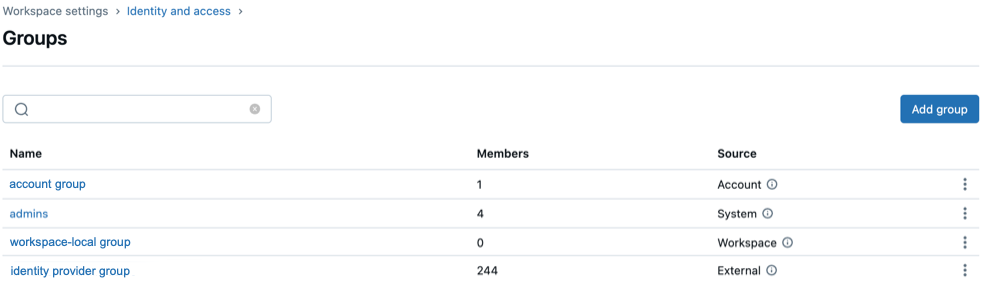

Skupiny Azure Databricks jsou klasifikovány do čtyř kategorií na základě jejich zdroje, který je zobrazený ve sloupci Zdroj v seznamu skupin.

| Zdroj | Popis |

|---|---|

| Účet | Lze udělit přístup k datům v metastore katalogu Unity, přiřadit role na servisních hlavních objektech a skupinách a poskytnout oprávnění k pracovním prostorům. Jedná se o primární skupiny pro správu přístupu napříč účtem Azure Databricks. |

| Externí | Bylo vytvořeno v Azure Databricks vaším zprostředkovatelem identity. Tyto skupiny zůstanou synchronizované s vaším zprostředkovatelem identity (například Microsoft Entra ID). Externí skupiny se také považují za skupiny účtů. |

| Systém | Vytvořil a udržoval Azure Databricks. Každý účet obsahuje account users skupinu obsahující všechny uživatele a služební identity. Každý pracovní prostor má dvě systémové skupiny: users (všichni členové pracovního prostoru) a admins (správci pracovního prostoru). Systémové skupiny nelze odstranit. |

| Pracovní plocha | Označují se jako místní skupiny pracovního prostoru, jedná se o starší skupiny, které se používají pouze v rámci pracovního prostoru, ve kterém byly vytvořeny. Nelze je přiřadit k jiným pracovním prostorům, udělit přístup k datům katalogu Unity, ani přiřadit role na úrovni účtu. Databricks doporučuje převádět místní skupiny pracovních prostorů na skupiny účtů pro širší funkčnost. |

Pokud je povolená automatická správa identit, zobrazí se skupiny z ID Microsoft Entra v konzole účtu a na stránce nastavení správce pracovního prostoru. Jejich stav odráží jejich aktivitu a stav mezi ID Microsoft Entra a Azure Databricks. Podívejte se na stav uživatele a skupiny.

Kdo může spravovat skupiny?

Pokud chcete vytvořit skupiny v Azure Databricks, musíte být následující:

- Správce účtu

- Správce pracovního prostoru

Pokud chcete spravovat skupiny v Azure Databricks, musíte mít ve skupině roli správce skupiny (Public Preview). Tato role umožňuje:

- Správa členství ve skupinách

- Odstranění skupin

- Přiřazení role správce skupiny jiným uživatelům

Standardně:

- Správci účtů mají automaticky roli správce skupin pro všechny skupiny.

- Správci pracovního prostoru mají automaticky roli správce skupiny u skupin, které vytvoří.

Role správce skupin je možné nakonfigurovat pomocí:

- Správci účtů pomocí konzoly účtu

- Správci pracovního prostoru pomocí stránky nastavení správce pracovního prostoru

- Správci skupin bez administrátorských oprávnění s využitím API pro řízení přístupu k účtům

Správci pracovních prostorů můžou také vytvářet a spravovat starší místní skupiny pracovních prostorů.

Synchronizace skupin s účtem Azure Databricks z ID Microsoft Entra

Databricks doporučuje synchronizovat skupiny z Microsoft Entra ID s vaším účtem Azure Databricks.

Skupiny můžete synchronizovat z vašeho Microsoft Entra ID automaticky nebo pomocí konektoru pro zřizování SCIM.

Automatická správa identit umožňuje přidávat uživatele, instanční objekty a skupiny z Microsoft Entra ID do Azure Databricks bez konfigurace aplikace v Microsoft Entra ID. Databricks používá jako zdroj záznamu ID Microsoft Entra, takže všechny změny členství uživatelů nebo skupin se v Azure Databricks respektují. Automatická správa identit podporuje vnořené skupiny. Automatická správa identit je ve výchozím nastavení povolená pro účty vytvořené po 1. srpnu 2025. Podrobnosti najdete v tématu Automatické synchronizace uživatelů a skupin z ID Microsoft Entra.

Zřizování SCIM umožňuje nakonfigurovat podnikovou aplikaci v Microsoft Entra ID, aby uživatelé a skupiny zůstali synchronizovaní s Microsoft Entra ID. Zprovozňování SCIM nepodporuje vnořené skupiny. Pokyny najdete v tématu Synchronizace uživatelů a skupin z Microsoft Entra ID pomocí SCIM.