Konfigurace klíčů spravovaných zákazníkem HSM pro spravované disky Azure

Výpočetní úlohy Azure Databricks ve výpočetní rovině ukládají dočasná data na spravovaných discích Azure. Ve výchozím nastavení se data uložená na spravovaných discích šifrují v klidovém stavu pomocí šifrování na straně serveru s klíči spravovanými společností Microsoft. Tento článek popisuje, jak nakonfigurovat klíč spravovaný zákazníkem z HSM služby Azure Key Vault pro váš pracovní prostor Azure Databricks tak, aby se používal pro šifrování spravovaných disků. Pokyny k použití klíče z trezorů služby Azure Key Vault najdete v tématu Konfigurace klíčů spravovaných zákazníkem pro spravované disky Azure.

Důležité

- Klíče spravované zákazníkem pro úložiště spravovaných disků se vztahují na datové disky, ale nevztahují se na disky operačního systému (OS).

- Klíče spravované zákazníkem pro úložiště spravovaných disků se nevztahují na bezserverové výpočetní prostředky, jako jsou bezserverové sklady SQL a obsluha modelů. Disky používané pro bezserverové výpočetní prostředky jsou krátkodobé a svázané s životním cyklem bezserverových úloh. Když jsou výpočetní prostředky zastavené nebo škálované, virtuální počítače a jejich úložiště se zničí.

Požadavky

Váš pracovní prostor Azure Databricks musí být v plánu Premium.

Pokud chcete povolit automatické obměně, podporují se pouze klíče RSA-HSM o velikosti 2048 bitů, 3072bitové a 4096bitové verze.

Pracovní prostory, které odpovídají programu FedRAMP, tuto funkci nepodporují. Další informace získáte od týmu účtu Azure Databricks.

Pokud chcete k těmto úlohám použít Azure CLI, nainstalujte nástroj Azure CLI a nainstalujte rozšíření Databricks:

az extension add --name databricksPokud chcete pro tyto úlohy použít PowerShell, nainstalujte Azure PowerShell a nainstalujte modul Databricks PowerShell. Musíte se také přihlásit:

Connect-AzAccountPokud se chcete přihlásit ke svému účtu Azure jako uživatel, podívejte se na powershellové přihlášení pomocí uživatelského účtu Azure Databricks. Pokud se chcete přihlásit ke svému účtu Azure jako instanční objekt, podívejte se na powershellové přihlášení pomocí instančního objektu Microsoft Entra ID.

Krok 1: Vytvoření spravovaného HSM služby Azure Key Vault a klíče HSM

Můžete použít existující spravovaný HSM služby Azure Key Vault nebo vytvořit a aktivovat nový po rychlých startech v dokumentaci ke spravovanému HSM. Viz Rychlý start: Zřízení a aktivace spravovaného HSM pomocí Azure CLI. Spravovaný HSM služby Azure Key Vault musí mít povolenou ochranu před vymazáním.

Pokud chcete vytvořit klíč HSM, postupujte podle pokynů k vytvoření klíče HSM.

Krok 2: Zastavení všech výpočetních prostředků, pokud aktualizujete pracovní prostor tak, aby původně přidal klíč

Pokud přidáváte klíč spravovaný zákazníkem pro spravované disky původně v existujícím pracovním prostoru, zastavte před aktualizací všechny výpočetní prostředky (clustery, fondy, klasické nebo pro SQL Warehouse).

Po dokončení aktualizace můžete spustit výpočetní prostředky, které jste zastavili. U pracovního prostoru, který už má klíč spravovaný zákazníkem pro spravované disky, můžete klíč otočit bez ukončení výpočetních prostředků.

Krok 3: Vytvoření nebo aktualizace pracovního prostoru

Pracovní prostor můžete vytvořit nebo aktualizovat pomocí klíče spravovaného zákazníkem pro spravované disky, pomocí webu Azure Portal, Azure CLI nebo Azure PowerShellu.

Použití webu Azure Portal

Tato část popisuje, jak pomocí webu Azure Portal vytvořit nebo aktualizovat pracovní prostor pomocí klíčů spravovaných zákazníkem pro spravované disky.

Začněte vytvářet nebo aktualizovat pracovní prostor:

Vytvořte nový pracovní prostor s klíčem:

- Přejděte na domovskou stránku webu Azure Portal a v levém horním rohu stránky klikněte na Vytvořit prostředek .

- Na panelu hledání zadejte

Azure Databricksa klikněte na Azure Databricks. - Vyberte Vytvořit z widgetu Azure Databricks.

- Zadejte hodnoty do polí formuláře na kartách Základy a Sítě.

- Na kartě Šifrování zaškrtněte políčko Použít vlastní klíč v části Spravované disky.

Zpočátku přidejte klíč do existujícího pracovního prostoru:

- Přejděte na domovskou stránku webu Azure Portal pro Azure Databricks.

- Přejděte do existujícího pracovního prostoru Azure Databricks.

- Na levém panelu otevřete kartu Šifrování .

- V části Klíče spravované zákazníkem povolte Spravované disky.

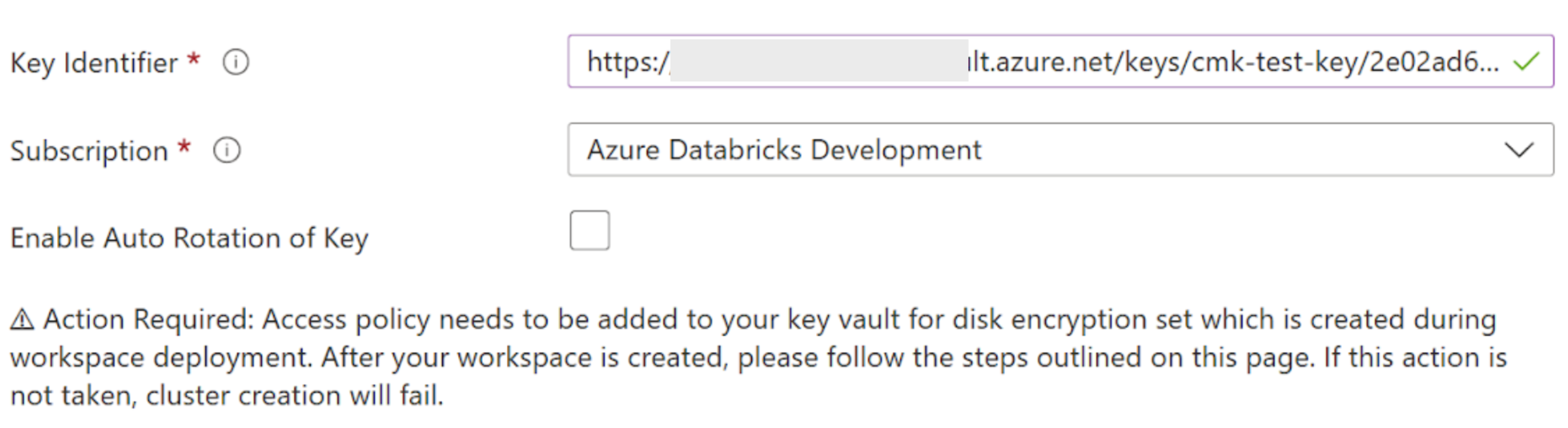

Nastavte pole šifrování.

- Do pole Identifikátor klíče vložte identifikátor klíče spravovaného klíče HSM.

- V rozevíracím seznamu Předplatné zadejte název předplatného vašeho spravovaného klíče HSM.

- Pokud chcete povolit automatické obměně klíče, povolte automatické obměně klíče.

Dokončete zbývající karty a klikněte na Zkontrolovat a vytvořit (pro nový pracovní prostor) nebo Uložit (pro aktualizaci pracovního prostoru).

Po nasazení pracovního prostoru přejděte do nového pracovního prostoru Azure Databricks.

Na kartě Přehled pracovního prostoru Azure Databricks klikněte na Spravovaná skupina prostředků.

Na kartě Přehled skupiny spravovaných prostředků vyhledejte objekt typu Sada šifrování disků vytvořený v této skupině prostředků. Zkopírujte název sady šifrování disku.

Použití Azure CLI

Pro nové i aktualizované pracovní prostory přidejte do příkazu tyto parametry:

disk-key-name: Název spravovaného HSMdisk-key-vault: Identifikátor URI spravovaného HSMdisk-key-version: Spravovaná verze HSMdisk-key-auto-rotation: Povolte automatické otáčení klíče (truenebofalse). Toto je volitelné pole. Výchozí hodnota jefalse.

Vytvoření nebo aktualizace pracovního prostoru:

Příklad vytvoření pracovního prostoru pomocí těchto parametrů spravovaného disku:

az databricks workspace create --name <workspace-name> \ --resource-group <resource-group-name> \ --location <location> \ --sku premium --disk-key-name <hsm-name> \ --disk-key-vault <hsm-uri> \ --disk-key-version <hsm-version> \ --disk-key-auto-rotation <true-or-false>Příklad aktualizace pracovního prostoru pomocí těchto parametrů spravovaného disku:

az databricks workspace update \ --name <workspace-name> \ --resource-group <resource-group-name> \ --disk-key-name <hsm-name> \ --disk-key-vault <hsm-uri> \ --disk-key-version <hsm-version> \ --disk-key-auto-rotation <true-or-false>

Ve výstupu některého z těchto příkazů je

managedDiskIdentityobjekt. Uložte hodnotu vlastnosti v rámci tohoto objektuprincipalId. To se použije v pozdějším kroku jako ID objektu zabezpečení.

Použití PowerShellu

Pro nové i aktualizované pracovní prostory přidejte do příkazu tyto parametry:

location: Umístění pracovního prostoruManagedDiskKeyVaultPropertiesKeyName: Název spravovaného HSMManagedDiskKeyVaultPropertiesKeyVaultUri: Identifikátor URI spravovaného HSMManagedDiskKeyVaultPropertiesKeyVersion: Spravovaná verze HSMManagedDiskRotationToLatestKeyVersionEnabled: Povolte automatické otáčení klíče (truenebofalse). Toto je volitelné pole. Výchozí hodnotou je hodnota false.

- Vytvoření nebo aktualizace pracovního prostoru:

Příklad vytvoření pracovního prostoru pomocí parametrů spravovaného disku:

$workspace = New-AzDatabricksWorkspace -Name <workspace-name> \ -ResourceGroupName <resource-group-name> \ -location <location> \ -Sku premium \ -ManagedDiskKeyVaultPropertiesKeyName <key-name> \ -ManagedDiskKeyVaultPropertiesKeyVaultUri <hsm-uri> \ -ManagedDiskKeyVaultPropertiesKeyVersion <key-version> -ManagedDiskRotationToLatestKeyVersionEnabledPříklad aktualizace pracovního prostoru pomocí parametrů spravovaného disku:

$workspace = Update-AzDatabricksworkspace -Name <workspace-name> \ -ResourceGroupName <resource-group-name> \ -ManagedDiskKeyVaultPropertiesKeyName <key-name> \ -ManagedDiskKeyVaultPropertiesKeyVaultUri <hsm-uri> \ -ManagedDiskKeyVaultPropertiesKeyVersion <key-version> -ManagedDiskRotationToLatestKeyVersionEnabled

Krok 4: Konfigurace přiřazení spravované role HSM

Nakonfigurujte přiřazení role pro spravovaný HSM služby Key Vault, aby k němu váš pracovní prostor Azure Databricks získal oprávnění. Přiřazení role můžete nakonfigurovat pomocí webu Azure Portal, Azure CLI nebo PowerShellu.

Použití portálu Azure Portal

- Na webu Azure Portal přejděte ke svému prostředku spravovaného HSM.

- V nabídce vlevo v části Nastavení vyberte Místní řízení přístupu na základě role.

- Klikněte na tlačítko Přidat.

- V poli Role vyberte spravovaného uživatele šifrování kryptografických služeb HSM.

- V poli Obor zvolte

All keys (/). - Do pole Zabezpečení objektu zabezpečení zadejte název sady šifrování disku ve spravované skupině prostředků pracovního prostoru Azure Databricks na panelu hledání. Vyberte výsledek.

- Klikněte na Vytvořit.

Použití Azure CLI

Nakonfigurujte přiřazení role spravovaného HSM. Nahraďte názvem spravovaného managedDiskIdentity HSM a nahraďte <principal-id><hsm-name> ID principalId z předchozího kroku.

az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User"

--scope "/" --hsm-name <hsm-name>

--assignee-object-id <principal-id>

Použití Azure PowerShellu

Nahraďte <hsm-name> názvem spravovaného HSM.

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $workspace.ManagedDiskIdentityPrincipalId

Krok 5: Zahájení dříve ukončených výpočetních prostředků

Tento krok je nezbytný jenom v případě, že jste aktualizovali pracovní prostor tak, aby poprvé přidal klíč. V takovém případě jste ukončili všechny spuštěné výpočetní prostředky v předchozím kroku. Pokud jste vytvořili nový pracovní prostor nebo jste klíč právě obměněli, výpočetní prostředky se v předchozích krocích neukončily, v takovém případě můžete tento krok přeskočit.

- Ujistěte se, že je aktualizace pracovního prostoru dokončená. Pokud byl klíč jedinou změnou šablony, obvykle se dokončí za méně než pět minut, jinak může trvat déle.

- Ručně spusťte všechny výpočetní prostředky, které jste ukončili dříve.

Pokud se některé výpočetní prostředky nepodaří úspěšně spustit, obvykle je to proto, že potřebujete udělit oprávnění pro přístup ke službě Key Vault sadě šifrování disku.

Otočení klíče později

Existují dva typy obměny klíčů v existujícím pracovním prostoru, který už má klíč:

- Automatické obměny: Pokud

rotationToLatestKeyVersionEnabledjetrueto pro váš pracovní prostor, sada šifrování disku zjistí změnu verze klíče a odkazuje na nejnovější verzi klíče. - Ruční obměně: Existující pracovní prostor klíče spravovaného zákazníkem spravovaného disku můžete aktualizovat novým klíčem. Postupujte podle výše uvedených pokynů, jako kdybyste původně přidali klíč do stávajícího pracovního prostoru, s důležitým rozdílem, že nemusíte ukončovat žádné spuštěné výpočetní prostředky.

U obou typů obměně služba úložiště virtuálních počítačů Azure automaticky převezme nový klíč a použije ho k šifrování šifrovacího klíče dat. Na výpočetní prostředky Azure Databricks to nemá vliv. Další informace najdete v dokumentaci k Azure v klíčích spravovaných zákazníkem.

Před obměnou klíčem nemusíte ukončovat výpočetní prostředky.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro