Kurz: Zobrazení a konfigurace telemetrie ochrany před útoky Azure DDoS

V tomto kurzu se naučíte:

- Zobrazení telemetrie služby Azure DDoS Protection

- Zobrazení zásad zmírnění rizik služby Azure DDoS Protection

- Ověření a testování telemetrie služby Azure DDoS Protection

Azure DDoS Protection nabízí podrobné přehledy a vizualizace vzorů útoků prostřednictvím analýzy útoků DDoS. Poskytuje zákazníkům komplexní přehled o útocích a akcích pro zmírnění rizik prostřednictvím sestav a protokolů toků. Během útoku DDoS jsou prostřednictvím služby Azure Monitor k dispozici podrobné metriky, které také umožňují konfigurace výstrah na základě těchto metrik.

Požadavky

- Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

- Než budete moct dokončit kroky v tomto kurzu, musíte nejprve vytvořit útok simulace DDoS, který vygeneruje telemetrii. Telemetrická data se zaznamenávají během útoku. Další informace najdete v tématu Testování ochrany před útoky DDoS prostřednictvím simulace.

Zobrazení telemetrie služby Azure DDoS Protection

Telemetrie k útokům je k dispozici prostřednictvím služby Azure Monitor v reálném čase. I když triggery zmírnění rizik pro TCP SYN jsou během doby klidu k dispozici, ostatní telemetrie jsou k dispozici pouze v případě, že došlo ke zmírnění rizik veřejné IP adresy.

Telemetrii DDoS pro chráněnou veřejnou IP adresu můžete zobrazit prostřednictvím tří různých typů prostředků: plánu ochrany před útoky DDoS, virtuální sítě a veřejné IP adresy.

Protokolování je možné dále integrovat se službou Microsoft Sentinel, Splunk (Azure Event Hubs), OMS Log Analytics a Azure Storage pro pokročilou analýzu prostřednictvím diagnostického rozhraní služby Azure Monitor.

Další informace o metrikách najdete v tématu Monitorování služby Azure DDoS Protection , kde najdete podrobnosti o protokolech monitorování DDoS Protection.

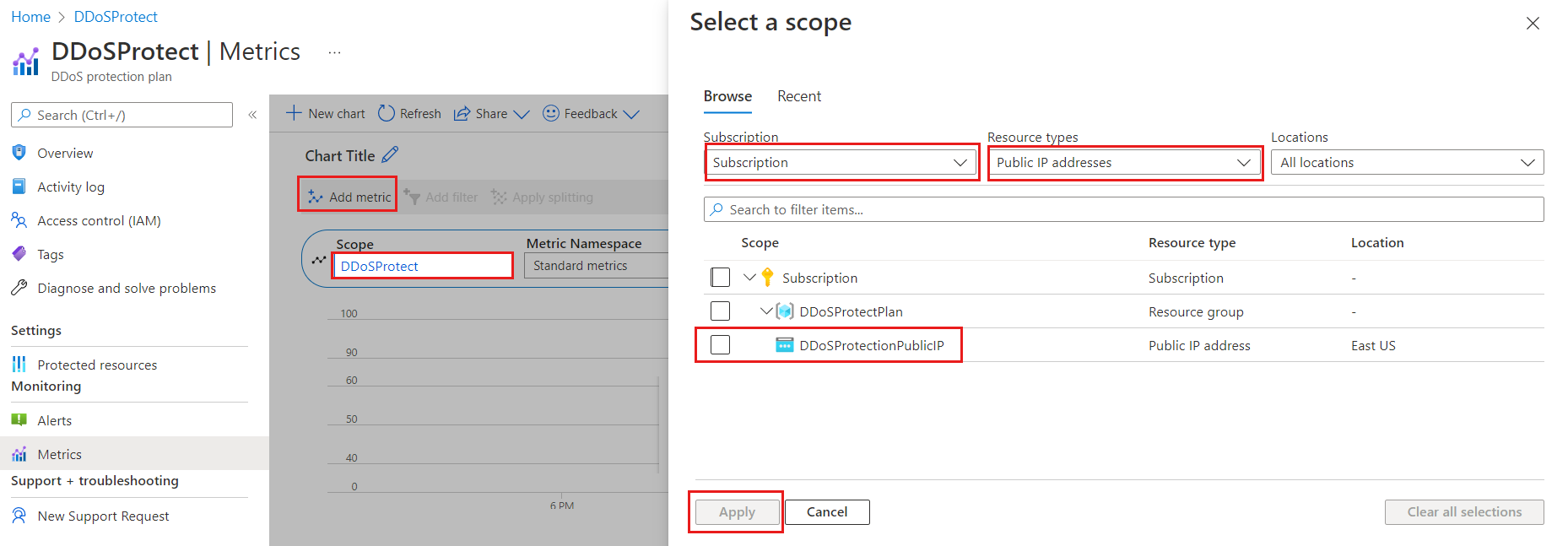

Zobrazení metrik z plánu ochrany před útoky DDoS

Přihlaste se k webu Azure Portal a vyberte svůj plán ochrany před útoky DDoS.

V nabídce webu Azure Portal vyberte nebo vyhledejte a vyberte plány ochrany před útoky DDoS a pak vyberte plán ochrany před útoky DDoS.

V oblasti Monitorování vyberte Metriky.

Vyberte Přidat metriku a pak vyberte Obor.

V nabídce Vybrat obor vyberte předplatné , které obsahuje veřejnou IP adresu, kterou chcete protokolovat.

Vyberte veřejnou IP adresu pro typ prostředku a pak vyberte konkrétní veřejnou IP adresu, pro kterou chcete protokolovat metriky, a pak vyberte Použít.

Pro metriku vyberte v části Útok DDoS nebo ne.

Vyberte typ Agregace jako Max.

Zobrazení metrik z virtuální sítě

Přihlaste se k webu Azure Portal a přejděte do své virtuální sítě s povolenou ochranou před útoky DDoS.

V oblasti Monitorování vyberte Metriky.

Vyberte Přidat metriku a pak vyberte Obor.

V nabídce Vybrat obor vyberte předplatné , které obsahuje veřejnou IP adresu, kterou chcete protokolovat.

Vyberte veřejnou IP adresu pro typ prostředku a pak vyberte konkrétní veřejnou IP adresu, pro kterou chcete protokolovat metriky, a pak vyberte Použít.

V části Metrika vyberte zvolenou metriku a pak v části Agregace vyberte typ jako Max.

Poznámka:

Pokud chcete filtrovat IP adresy, vyberte Přidat filtr. V části Vlastnost vyberte Chráněná IP adresa a operátor by měl být nastaven na =. V části Hodnoty se zobrazí rozevírací seznam veřejných IP adres přidružených k virtuální síti, které jsou chráněné službou Azure DDoS Protection.

Zobrazení metrik z veřejné IP adresy

- Přihlaste se k webu Azure Portal a přejděte na svou veřejnou IP adresu.

- V nabídce webu Azure Portal vyberte nebo vyhledejte veřejné IP adresy a pak vyberte vaši veřejnou IP adresu.

- V oblasti Monitorování vyberte Metriky.

- Vyberte Přidat metriku a pak vyberte Obor.

- V nabídce Vybrat obor vyberte předplatné , které obsahuje veřejnou IP adresu, kterou chcete protokolovat.

- Vyberte veřejnou IP adresu pro typ prostředku a pak vyberte konkrétní veřejnou IP adresu, pro kterou chcete protokolovat metriky, a pak vyberte Použít.

- V části Metrika vyberte zvolenou metriku a pak v části Agregace vyberte typ jako Max.

Poznámka:

Při změně ochrany IP adres před útoky DDoS z povolené na zakázáno nebude k dispozici telemetrie pro prostředek veřejné IP adresy.

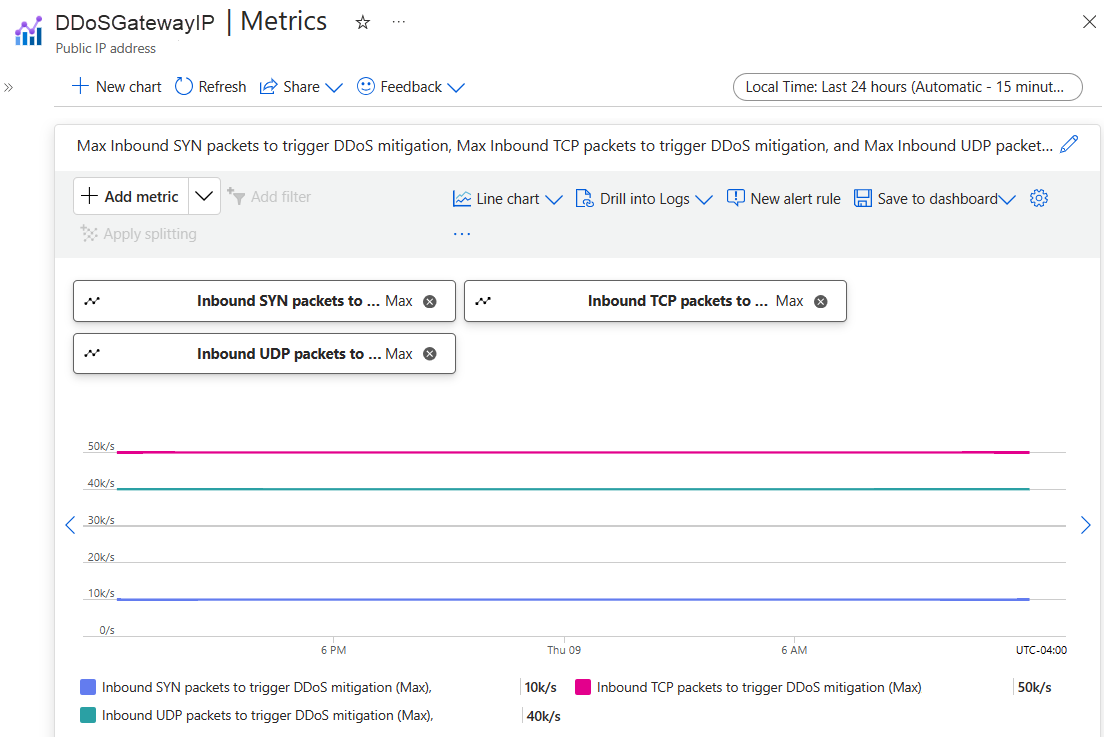

Zobrazení zásad omezení rizik útoků DDoS

Azure DDoS Protection používá tři automaticky upravené zásady zmírnění rizik (TCP SYN, TCP a UDP) pro každou veřejnou IP adresu chráněného prostředku. To platí pro všechny virtuální sítě s povolenou ochranou před útoky DDoS.

Limity zásad v rámci metrik veřejné IP adresy můžete zobrazit tak, že zvolíte příchozí pakety SYN, které aktivují zmírnění rizik útoků DDoS, příchozí pakety TCP pro aktivaci zmírnění rizik útoků DDoS a příchozí pakety UDP pro aktivaci metrik omezení rizik útoků DDoS. Nezapomeňte nastavit typ agregace na Max.

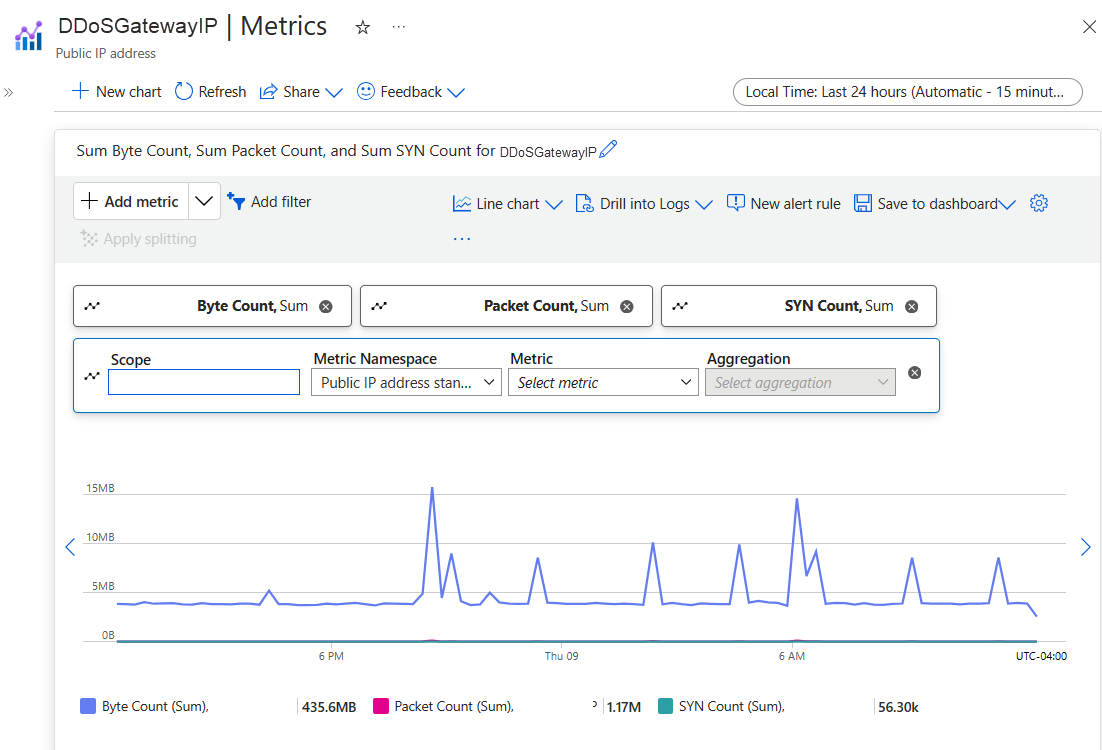

Zobrazení telemetrie provozu doby klidu

Je důležité sledovat metriky triggerů detekce TCP SYN, UDP a TCP. Tyto metriky vám pomůžou zjistit, kdy se spustí ochrana před útoky DDoS. Ujistěte se, že tyto triggery odrážejí normální úrovně provozu, když nedojde k žádnému útoku.

Můžete vytvořit graf pro prostředek veřejné IP adresy. V tomto grafu uveďte metriky Počet paketů a Počet synů. Počet paketů zahrnuje pakety TCP i UDP. Zobrazí se součet provozu.

Poznámka:

Abyste mohli provést spravedlivé porovnání, musíte data převést na pakety za sekundu. Můžete to udělat tak, že vydělíte číslo, které vidíte, číslem 60, protože data představují počet paketů, bajtů nebo paketů SYN shromážděných za 60 sekund. Pokud máte například 91 000 paketů shromážděných více než 60 sekund, vydělte 91 000 60, abyste získali přibližně 1 500 paketů za sekundu (pps).

Ověření a test

Pokud chcete simulovat útok DDoS za účelem ověření telemetrie ochrany před útoky DDoS, přečtěte si téma Ověření detekce DDoS.

Další kroky

V tomto kurzu jste se naučili, jak:

- Konfigurace upozornění pro metriky ochrany před útoky DDoS

- Zobrazení telemetrie ochrany před útoky DDoS

- Zobrazení zásad omezení rizik útoků DDoS

- Ověření a testování telemetrie ochrany před útoky DDoS

Pokud chcete zjistit, jak nakonfigurovat sestavy a protokoly toku pro zmírnění útoků, pokračujte dalším kurzem.