Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Analýza cesty útoku je algoritmus založený na grafech, který prohledá graf zabezpečení cloudu. Kontroly zpřístupňují zneužitelné cesty, které by útočníci mohli použít k narušení vašeho prostředí, aby dosáhli vašich prostředků s vysokým dopadem. Analýza cesty útoku zveřejňuje cesty útoku a navrhuje doporučení týkající se nejlepších náprav problémů, které přerušují cestu útoku a brání úspěšnému porušení zabezpečení.

Prozkoumejte a prozkoumejte cesty útoku tím, že je seřadíte na základě úrovně rizika, názvu, prostředí a rizikových faktorů, vstupního bodu, cíle, ovlivněných prostředků a aktivních doporučení. Prozkoumejte přehledy grafu zabezpečení cloudu v prostředku. Mezi příklady typů přehledů patří:

- Pod přístupný z internetu

- Privilegovaný kontejner

- Pod používá síť hostitele.

- Image kontejneru je zranitelná vůči vzdálenému spuštění kódu.

Azure: Testování cesty útoku a průzkumníka zabezpečení pomocí napodobení ohrožené image kontejneru

Pokud v seznamu cest útoku nejsou žádné položky, můžete tuto funkci otestovat pomocí napodobení image kontejneru. K nastavení testu použijte následující postup:

Požadavek: Instance služby Azure Container Registry (ACR) v testovaném oboru.

Import napodobení zranitelné image do služby Azure Container Registry:

Nejprve stáhněte základní image (například alpine) do místního prostředí spuštěním příkazu:

docker pull alpineOznačte obrázek následujícím popiskem a nasdílejte ho do služby ACR. Nahraďte

<MYACR>názvem služby Azure Container Registry:docker tag alpine <MYACR>.azurecr.io/mdc-mock-0001 docker push <MYACR>.azurecr.io/mdc-mock-0001Pokud nemáte cluster AKS (Azure Kubernetes Service), vytvořte nový cluster AKS pomocí následujícího příkazu:

az aks create -n myAKSCluster -g myResourceGroup --generate-ssh-keys --attach-acr $MYACRPokud není vaše služba AKS připojená k ACR, pomocí následujícího příkazového řádku Cloud Shellu nasměrujte instanci AKS k načtení imagí z vybrané služby ACR:

az aks update -n myAKSCluster -g myResourceGroup --attach-acr <acr-name>

Ověřte relaci Cloud Shellu pro práci s clusterem:

az aks get-credentials --subscription <cluster-suid> --resource-group <your-rg> --name <your-cluster-name>Nainstalujte kontroler příchozího přenosu dat ngnix:

helm install ingress-controller oci://ghcr.io/nginxinc/charts/nginx-ingress --version 1.0.1Spuštěním následujícího příkazu nasaďte napodobenou zranitelnou image, aby se ohrožený kontejner zpřístupnil internetu:

helm install dcspmcharts oci://mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<your-image-uri> --set distribution=AZUREÚspěšné ověření provedením následujících kroků:

- Vyhledání položky s mdc-dcspm-demo jako oborem názvů

- Na kartě Úlohy –> Nasazení ověřte, že se vytvoří pod1 a pod2 a vytvoří se ingress-controller-nginx-ingress-controller-controller 1/1.

- Ve službách a příchozích přenosech dat hledejte> service1a ingress-controller-nginx-ingress-controller. Na kartě příchozího přenosu dat ověřte, že se vytvoří jeden příchozí přenos dat s IP adresou a třídou nginx.

Poznámka:

Po dokončení výše uvedeného toku může zobrazení výsledků v Průzkumníku zabezpečení cloudu a cestě útoku trvat až 24 hodin.

Po dokončení testování cesty útoku prozkoumejte vytvořenou cestu útoku tak, že přejdete na analýzu cesty útoku a vyhledáte cestu útoku, kterou jste vytvořili. Další informace najdete v tématu Identifikace a náprava cest útoku.

AWS: Testování cesty útoku a průzkumníka zabezpečení pomocí napodobení ohrožené image kontejneru

Vytvoření úložiště ECR s názvem mdc-mock-0001

Přejděte na svůj účet AWS a zvolte příkazový řádek nebo programový přístup.

Otevřete příkazový řádek a zvolte možnost 1: Nastavte proměnné prostředí AWS (krátkodobé přihlašovací údaje). Zkopírujte přihlašovací údaje AWS_ACCESS_KEY_ID, AWS_SECRET_ACCESS_KEY a AWS_SESSION_TOKEN proměnných prostředí.

Spuštěním následujícího příkazu získejte ověřovací token pro váš registr Amazon ECR. Nahraďte

<REGION>oblastí registru. Nahraďte<ACCOUNT>ID účtu AWS.aws ecr get-login-password --region <REGION> | docker login --username AWS --password-stdin <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.comVytvořte image Dockeru, která je označená jako zranitelná podle názvu. Název obrázku by měl obsahovat řetězec mdc-mock-0001. Po vytvoření image ji nasdílejte do registru ECR pomocí následujícího příkazu (nahraďte a

<REGION>nahraďte<ACCOUNT>ID a oblastí vašeho účtu AWS):docker pull alpine docker tag alpine <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001 docker push <ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001Připojte se ke clusteru EKS a nainstalujte poskytnutý chart Helm. Nakonfigurujte

kubectlpráci s clusterem EKS. Spusťte tento příkaz (nahraďte<your-region>oblast a<your-cluster-name>název clusteru EKS):aws eks --region <your-region> update-kubeconfig --name <your-cluster-name>Ověřte konfiguraci. Spuštěním příkazu můžete zkontrolovat, jestli

kubectlje správně nakonfigurovaný:kubectl get nodesNainstalujte kontroler příchozího přenosu dat ngnix:

helm install ingress-controller oci://ghcr.io/nginxinc/charts/nginx-ingress --version 1.0.1Nainstalujte následující chart Helm:

helm install dcspmcharts oci://mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<ACCOUNT>.dkr.ecr.<REGION>.amazonaws.com/mdc-mock-0001 --set distribution=AWS

Chart Helm nasadí prostředky do clusteru, které je možné použít k odvození cest útoku. Zahrnuje také ohrožený obrázek.

Poznámka:

Po dokončení výše uvedeného toku může zobrazení výsledků v Průzkumníku zabezpečení cloudu a cestě útoku trvat až 24 hodin.

Po dokončení testování cesty útoku prozkoumejte vytvořenou cestu útoku tak, že přejdete na analýzu cesty útoku a vyhledáte cestu útoku, kterou jste vytvořili. Další informace najdete v tématu Identifikace a náprava cest útoku.

GCP: Testování cesty útoku a průzkumníka zabezpečení pomocí napodobení ohrožené image kontejneru

Na portálu GCP vyhledejte Registr artefaktů a pak vytvořte úložiště GCP s názvem mdc-mock-0001.

Podle těchto pokynů nasdílejte image do úložiště. Spusťte tyto příkazy:

docker pull alpine docker tag alpine <LOCATION>-docker.pkg.dev/<PROJECT_ID>/<REGISTRY>/<REPOSITORY>/mdc-mock-0001 docker push <LOCATION>-docker.pkg.dev/<PROJECT_ID>/<REGISTRY>/<REPOSITORY>/mdc-mock-0001Přejděte na portál GCP. Pak přejděte do clusterů modulu>Kubernetes. Vyberte tlačítko Připojit.

Po připojení buď spusťte příkaz v Cloud Shellu, nebo zkopírujte příkaz připojení a spusťte ho na svém počítači:

gcloud container clusters get-credentials contra-bugbash-gcp --zone us-central1-c --project onboardingc-demo-gcp-1Ověřte konfiguraci. Spuštěním příkazu můžete zkontrolovat, jestli

kubectlje správně nakonfigurovaný:kubectl get nodesPokud chcete nainstalovat chart Helm, postupujte takto:

V části Registr artefaktů na portálu přejděte do úložiště a vyhledejte identifikátor URI image v části Pull by digest.

Pomocí následujícího příkazu nainstalujte chart Helm:

helm install dcspmcharts oci:/mcr.microsoft.com/mdc/stable/dcspmcharts --version 1.0.0 --namespace mdc-dcspm-demo --create-namespace --set image=<IMAGE_URI> --set distribution=GCP

Chart Helm nasadí prostředky do clusteru, které je možné použít k odvození cest útoku. Zahrnuje také ohrožený obrázek.

Poznámka:

Po dokončení výše uvedeného toku může zobrazení výsledků v Průzkumníku zabezpečení cloudu a cestě útoku trvat až 24 hodin.

Po dokončení testování cesty útoku prozkoumejte vytvořenou cestu útoku tak, že přejdete na analýzu cesty útoku a vyhledáte cestu útoku, kterou jste vytvořili. Další informace najdete v tématu Identifikace a náprava cest útoku.

Zjištění problémů s stavem kontejneru v Průzkumníku zabezpečení cloudu

Dotazy můžete vytvářet jedním z následujících způsobů:

- Prozkoumání rizik pomocí předdefinovaných šablon Průzkumníka zabezpečení cloudu

- Vytváření vlastních dotazů pomocí Průzkumníka zabezpečení cloudu

V následujících částech uvádíme příklady dotazů, které můžete vybrat nebo vytvořit.

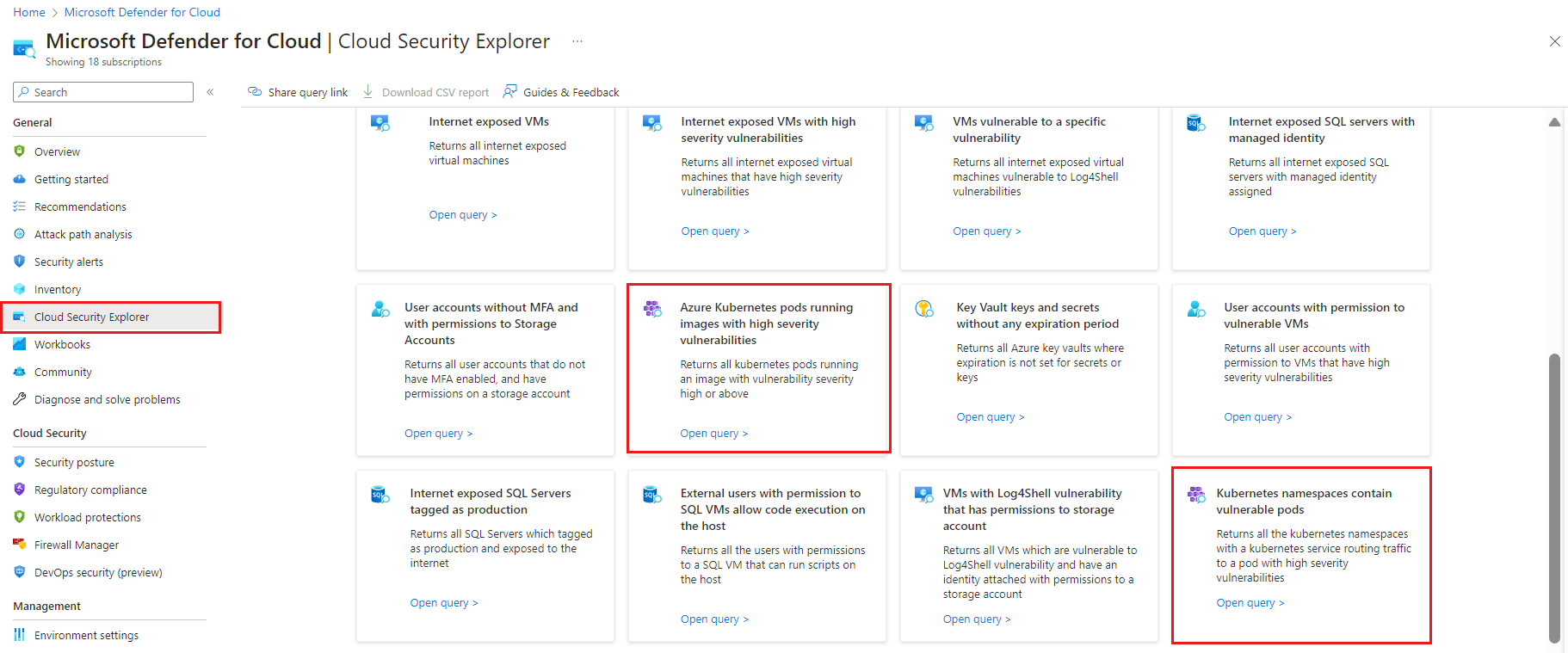

Prozkoumání rizik pomocí šablon Průzkumníka zabezpečení cloudu

Na stránce přehledu Defenderu pro cloud otevřete Průzkumníka zabezpečení cloudu.

Zobrazí se některé předestavné šablony pro Kubernetes. Vyberte jednu ze šablon:

- Pody Azure Kubernetes se spuštěnými imagemi s vysokou závažností

- Obory názvů Kubernetes obsahují ohrožené pody.

Vyberte Otevřít dotaz. Šablona sestaví dotaz v horní části obrazovky. Výběrem možnosti Hledat zobrazíte výsledky.

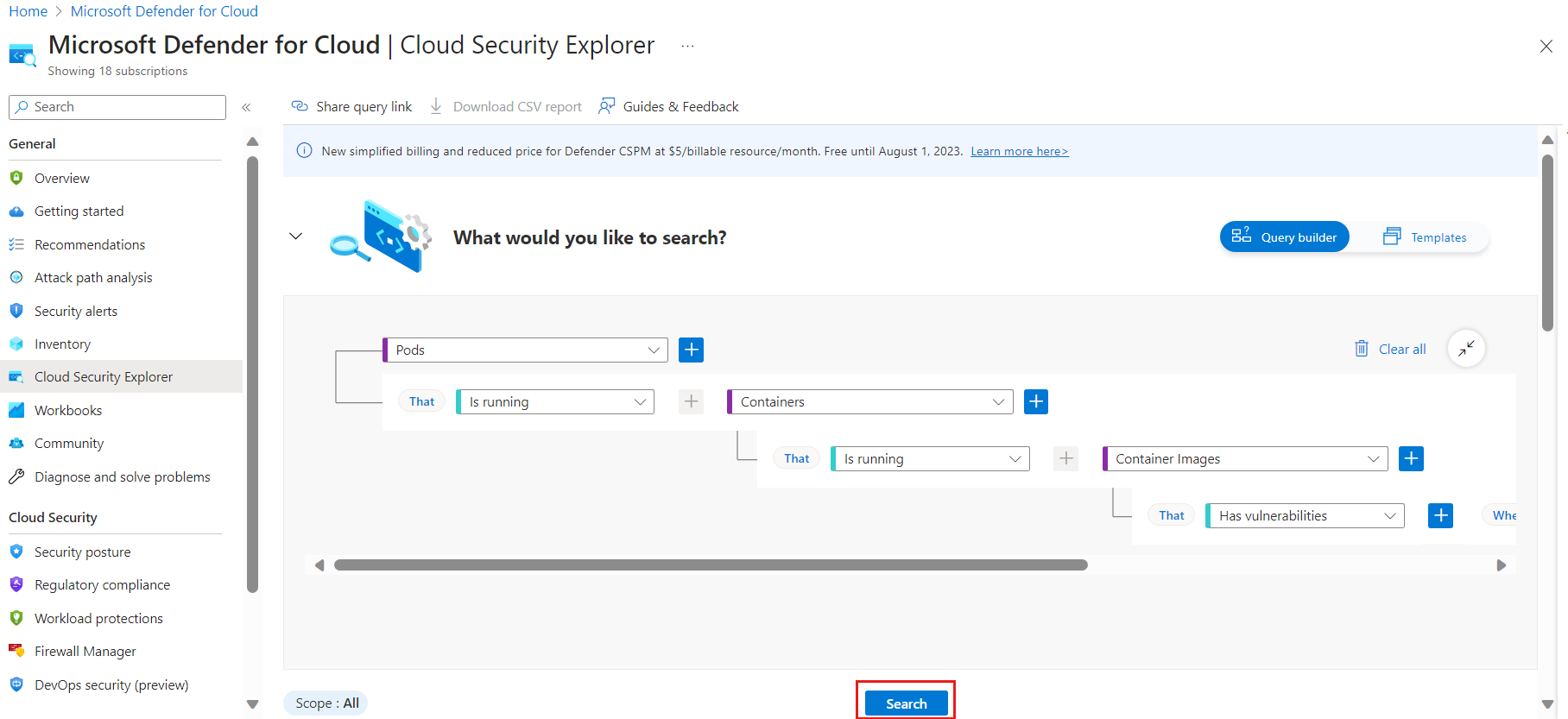

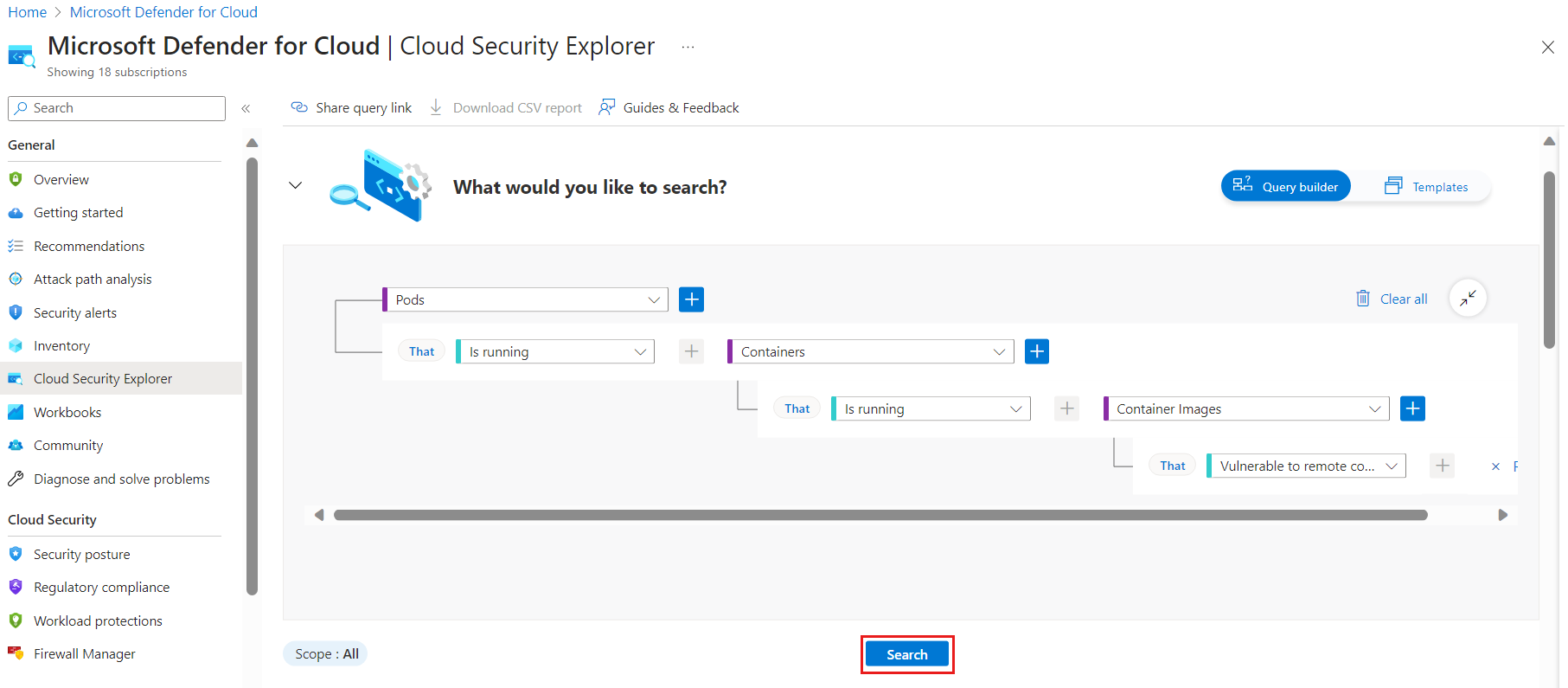

Vytváření vlastních dotazů pomocí Průzkumníka zabezpečení cloudu

Můžete také vytvořit vlastní dotazy. Následující příklad ukazuje hledání podů se spuštěnými imagemi kontejneru, které jsou zranitelné vůči vzdálenému spuštění kódu.

Výsledky jsou uvedené pod dotazem.

Další kroky

- Přečtěte si další informace o plánech Defenderu pro Cloud Defender.