Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Microsoft Defender for Cloud může shromažďovat události správy AWS CloudTrail, aby se zvýšil přehled o operacích identit, změnách oprávnění a dalších aktivitách roviny řízení v prostředích AWS.

Příjem dat CloudTrail přidává signály založené na aktivitách do funkcí CIEM v Defenderu pro cloud, což umožňuje analýzu rizik identit a oprávnění nejen na nakonfigurovaných oprávněních identit, ale také na pozorovaném využití.

CloudTrail vylepšuje správu nároků na cloudovou infrastrukturu (CIEM) tím, že pomáhá identifikovat nepoužitá oprávnění, nesprávně nakonfigurované role, neaktivní identity a potenciální cesty eskalace oprávnění. Poskytuje také kontext aktivity, který posiluje detekci odchylek konfigurace, doporučení zabezpečení a analýzu cest útoku.

Příjem dat CloudTrail je k dispozici pro jednotlivé účty AWS a pro organizace v rámci AWS Organizations, které používají centralizované protokolování.

Požadavky

Před povolením příjmu dat CloudTrail se ujistěte, že váš účet AWS obsahuje:

Plán CSPM v programu Defender je povolený pro předplatné Azure.

Oprávnění pro přístup ke službě AWS CloudTrail

Přístup k kbelíku Amazon S3, který ukládá soubory protokolu CloudTrail.

Přístup k oznámením fronty Amazon SQS přidruženým k danému bucketu.

Jsou-li protokoly CloudTrail šifrované, přístup k AWS KMS klíčům.

Oprávnění k vytváření nebo úpravě tras CloudTrail a požadovaných prostředků, pokud se zřizuje nová trasa.

CloudTrail je nakonfigurován pro protokolování událostí správy.

Poznámka:

Uživatelé Microsoft Sentinelu: Pokud už streamujete protokoly AWS CloudTrail do Microsoft Sentinelu, může povolení příjmu dat CloudTrail v Defenderu pro Cloud vyžadovat aktualizace konfigurace služby Sentinel. Projděte si aktualizovaný pracovní postup, abyste se vyhnuli konfliktům příjmu dat, a to pomocí připojení účtu AWS připojeného ke službě Sentinel k Defenderu pro cloud.

Konfigurace ingestování CloudTrail v Microsoft Defender pro Cloud

Po připojení účtu AWS:

Přihlaste se do Azure Portalu.

Přejděte na nastavení prostředí Microsoft Defender for Cloud>.

Vyberte konektor AWS.

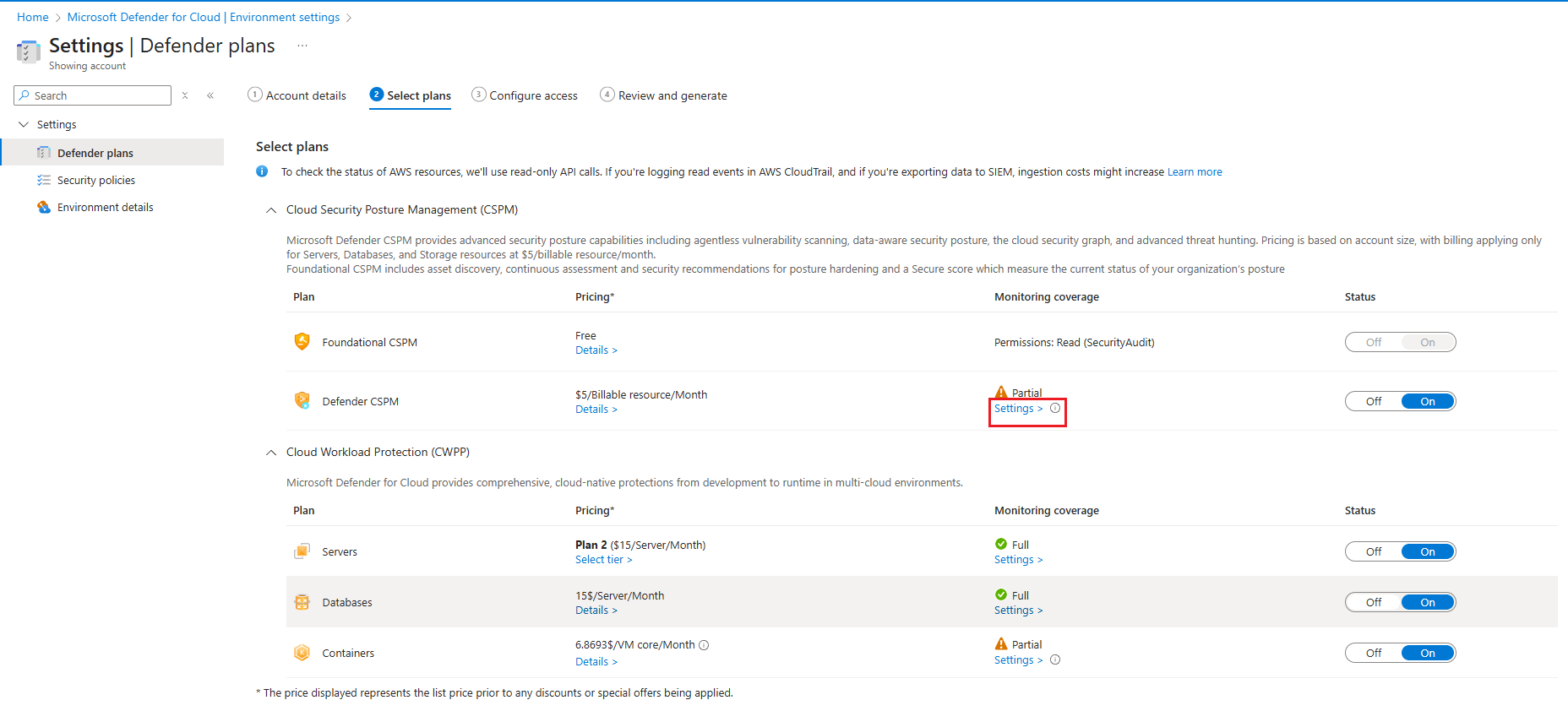

V části Pokrytí monitorování otevřete Nastavení.

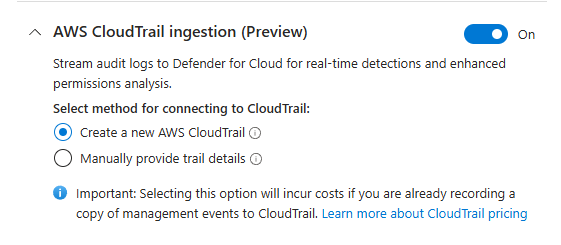

Povolit ingesci AWS CloudTrail (Preview) Tím se do pracovního postupu nastavení přidají možnosti konfigurace CloudTrail.

Zvolte, jestli se má integrovat s existující trasou CloudTrail, nebo vytvořit novou:

Pokud chcete použít existující trasu CloudTrail, vyberte Ručně zadat podrobnosti trasy.

- Zadejte ARN bucketu Amazon S3 a ARN fronty SQS přidružené ke stávající sledovací cestě.

- Pokud se zobrazí výzva, nasaďte nebo aktualizujte zásobník CloudFormation.

Poznámka:

Když vyberete existující stopu, Defender for Cloud provede jednorázovou kolekci až 90 dnů historických událostí správy CloudTrail. Pokud je příjem dat CloudTrail zakázaný, historická data shromážděná během tohoto procesu se odeberou. Opětovné povolení příjmu dat CloudTrail aktivuje novou historickou kolekci dat.

Vyberte Vytvořit novou AWS CloudTrail a nakonfigurujte novou stopu.

- Po zobrazení výzvy nasaďte šablonu CloudFormation nebo Terraform.

- Po dokončení nasazení vyhledejte V konzole AWS frontu SQS ARN.

- Vraťte se do programu Defender for Cloud a do pole SQS ARN zadejte SQS ARN .

Jak Defender pro cloud používá data CloudTrail

Po dokončení konfigurace:

- AWS CloudTrail zaznamenává události správy z vašeho účtu AWS.

- Soubory protokolu se zapisují do kontejneru Amazon S3.

- Amazon SQS odesílá oznámení, když jsou k dispozici nové logy.

- Defender for Cloud pravidelně kontroluje frontu SQS, aby získal odkazy na protokoly.

- Defender pro Cloud zpracovává telemetrii protokolů a obohacuje přehledy CIEM a stavu.

Můžete přizpůsobit selektory událostí CloudTrail a změnit tak, které události správy se zaznamenávají.

Ověření příjmu dat CloudTrail

Potvrďte, že telemetrie CloudTrail proudí do Defenderu pro Cloud:

- Ověřte, že S3 bucket uděluje Defender for Cloud oprávnění ke čtení souborů protokolu.

- Ujistěte se, že jsou pro nové dodávky protokolů nakonfigurovaná oznámení SQS.

- Ověřte, že role IAM umožňují přístup k artefaktům CloudTrail a šifrovaným objektům.

- Po nastavení si projděte doporučení Defenderu pro cloud a přehledy identit.

Zobrazení signálů může nějakou dobu trvat v závislosti na frekvenci doručování CloudTrail a objemu událostí.