Rychlý start: Připojení prostředí GitHubu k Microsoft Defenderu pro cloud

V tomto rychlém startu propojíte organizace GitHubu na stránce Nastavení prostředí v Programu Microsoft Defender pro cloud. Tato stránka poskytuje jednoduché prostředí pro onboarding pro automatickou konfiguraci úložišť GitHubu.

Propojením prostředí GitHubu s defenderem pro cloud rozšíříte možnosti zabezpečení Defenderu for Cloud na prostředky GitHubu a zlepšíte stav zabezpečení. Další informace.

Požadavky

K dokončení tohoto rychlého startu potřebujete:

- Účet Azure s onboardedem Defenderu pro Cloud. Pokud ještě nemáte účet Azure, vytvořte si ho zdarma.

Dostupnost

| Aspekt | Detaily |

|---|---|

| Stav vydání: | Obecná dostupnost. |

| Ceny: | Informace o cenách najdete na stránce s cenami Defenderu pro cloud . |

| Požadovaná oprávnění: | Správce účtu s oprávněními k přihlášení k webu Azure Portal Přispěvatel pro vytvoření konektoru v předplatném Azure Vlastník organizace na GitHubu |

| Podporované verze GitHubu: | GitHub Free, Pro, Team a Enterprise Cloud |

| Oblasti a dostupnost: | Informace o podpoře a dostupnosti funkcí najdete v části Podpora a požadavky oblasti. |

| Mraky: |  Komerční Komerční  National (Azure Government, Microsoft Azure provozovaný společností 21Vianet) National (Azure Government, Microsoft Azure provozovaný společností 21Vianet) |

Poznámka:

Roli Čtenář zabezpečení je možné použít v oboru konektoru Skupiny prostředků nebo GitHubu, aby se zabránilo nastavení vysoce privilegovaných oprávnění na úrovni předplatného pro čtení posouzení stavu zabezpečení DevOps.

Připojení prostředí GitHubu

Připojení prostředí GitHubu k Microsoft Defenderu pro cloud:

Přihlaste se k portálu Azure.

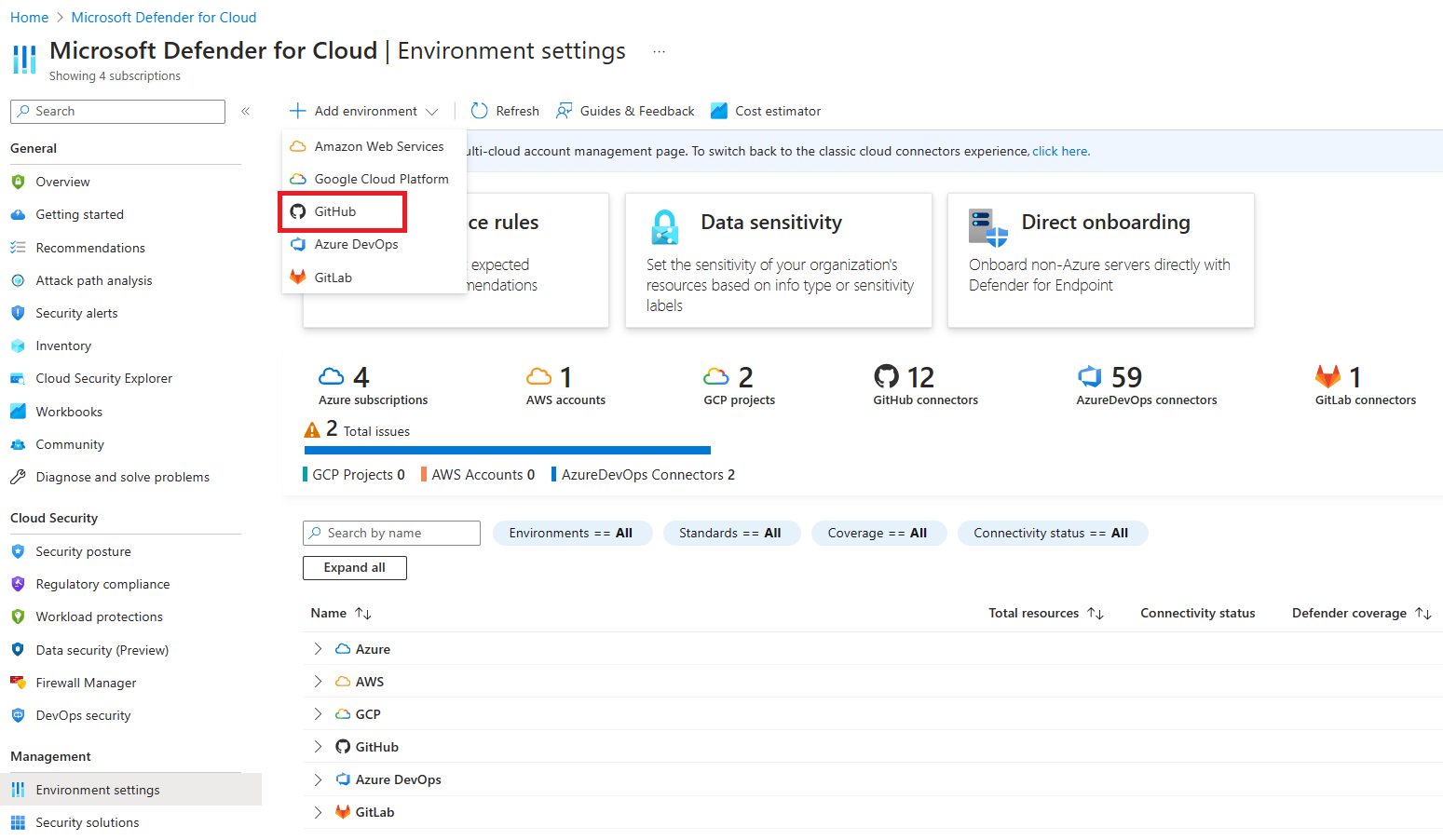

Přejděte do Microsoft Defenderu pro nastavení cloudového>prostředí.

Vyberte Přidat prostředí.

Vyberte GitHub.

Zadejte název (limit 20 znaků) a vyberte předplatné, skupinu prostředků a oblast.

Předplatné je umístění, kde Defender for Cloud vytváří a ukládá připojení GitHubu.

Vyberte Další: Konfigurovat přístup.

Výběrem možnosti Autorizovat udělte předplatnéMu Azure přístup k úložištím GitHubu. V případě potřeby se přihlaste pomocí účtu, který má oprávnění k úložištím, která chcete chránit.

Pokud po autorizaci počkáte příliš dlouho na instalaci aplikace GitHubu pro zabezpečení DevOps, vyprší časový limit relace a zobrazí se chybová zpráva.

Vyberte volbu Instalovat.

Vyberte organizace, které chcete nainstalovat aplikaci Defender for Cloud GitHub. Doporučujeme udělit přístup ke všem úložištím , abyste zajistili, že Defender for Cloud dokáže zabezpečit celé prostředí GitHubu.

Tento krok uděluje defenderu pro cloud přístup k organizacím, které chcete připojit.

Všechny organizace s nainstalovanou aplikací Defender for Cloud GitHub budou nasazené v programu Defender for Cloud. Pokud chcete změnit chování v budoucnu, vyberte jednu z následujících možností:

Výběrem všech existujících organizací automaticky zjistíte všechna úložiště v organizacích GitHubu, ve kterých je nainstalovaná aplikace GitHubu pro zabezpečení DevOps.

Výběrem všech existujících a budoucích organizací automaticky zjistíte všechna úložiště v organizacích GitHubu, kde je nainstalovaná aplikace GitHubu zabezpečení DevOps, a budoucí organizace, ve kterých je nainstalovaná aplikace GitHub zabezpečení DevOps.

Poznámka:

Po dokončení vytváření konektoru je možné z konektoru odebrat organizace. Další informace najdete na stránce pro úpravy konektoru DevOps.

Vyberte Další: Zkontrolovat a vygenerovat.

Vyberte Vytvořit.

Po dokončení procesu se konektor GitHubu zobrazí na stránce nastavení prostředí.

Defender pro cloudovou službu automaticky zjistí organizace, ve kterých jste nainstalovali aplikaci GitHub pro zabezpečení DevOps.

Poznámka:

Aby se zajistily správné funkce pokročilých funkcí stavu DevOps v Defenderu pro cloud, můžete do tenanta Azure, ve které vytváříte konektor, připojit pouze jednu instanci organizace GitHubu.

Po úspěšném nasazení budou prostředky DevOps (např. úložiště, buildy) k dispozici na stránkách zabezpečení Inventory a DevOps. Zobrazení prostředků může trvat až 8 hodin. Doporučení pro kontrolu zabezpečení můžou vyžadovat další krok ke konfiguraci pracovních postupů. Intervaly aktualizace pro zjištění zabezpečení se liší podle doporučení a podrobností najdete na stránce Doporučení.

Další kroky

- Přečtěte si o zabezpečení DevOps v Defenderu pro cloud.

- Zjistěte, jak nakonfigurovat akci GitHubu Microsoft Security DevOps.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro