Shromažďování dat z úloh pomocí agenta Log Analytics

Konfigurace agenta Log Analytics a pracovních prostorů

Když je agent Log Analytics zapnutý, Defender for Cloud nasadí agenta na všechny podporované virtuální počítače Azure a všechny nově vytvořené. Seznam podporovaných platforem najdete v tématu Podporované platformy v programu Microsoft Defender for Cloud.

Konfigurace integrace s agentem Log Analytics:

V nabídce Defenderu pro cloud otevřete nastavení prostředí.

Vyberte příslušné předplatné.

Ve sloupci Pokrytí monitorování plánů Defenderu vyberte Nastavení.

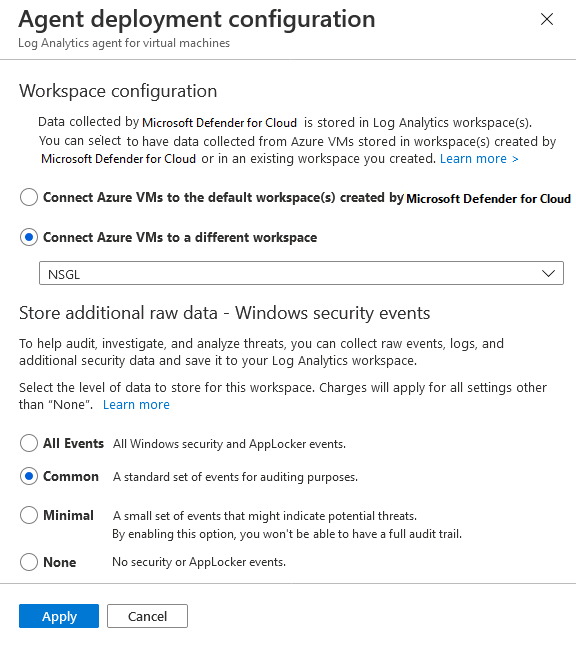

V podokně možností konfigurace definujte pracovní prostor, který se má použít.

Připojte virtuální počítače Azure k výchozím pracovním prostorům vytvořeným programem Defender for Cloud – Defender for Cloud vytvoří novou skupinu prostředků a výchozí pracovní prostor ve stejné geografické poloze a připojí agenta k danému pracovnímu prostoru. Pokud předplatné obsahuje virtuální počítače z více geografických umístění, Defender for Cloud vytvoří více pracovních prostorů, aby se zajistilo dodržování požadavků na ochranu osobních údajů dat.

Zásady vytváření názvů pro pracovní prostor a skupinu prostředků jsou:

- Pracovní prostor: DefaultWorkspace-[ID_předplatného]-[zeměpisné umístění]

- Skupina prostředků: DefaultResourceGroup-[geo]

Řešení Defender for Cloud je v pracovním prostoru automaticky povolené podle cenové úrovně nastavené pro předplatné.

Tip

Dotazy týkající se výchozích pracovních prostorů najdete tady:

Připojte virtuální počítače Azure k jinému pracovnímu prostoru – v rozevíracím seznamu vyberte pracovní prostor pro ukládání shromážděných dat. Rozevírací seznam obsahuje všechny pracovní prostory ve všech vašich předplatných. Tuto možnost můžete použít ke shromažďování dat z virtuálních počítačů spuštěných v různých předplatných a jejich uložení ve vybraném pracovním prostoru.

Pokud už máte existující pracovní prostor služby Log Analytics, možná budete chtít použít stejný pracovní prostor (vyžaduje oprávnění ke čtení a zápisu v pracovním prostoru). Tato možnost je užitečná, pokud používáte centralizovaný pracovní prostor ve vaší organizaci a chcete ho použít pro shromažďování dat zabezpečení. Další informace najdete v článku Správa přístupu k datům protokolů a pracovním prostorům ve službě Azure Monitor.

Pokud už je u vybraného pracovního prostoru povolené řešení Security nebo SecurityCenterFree, ceny se nastaví automaticky. Pokud ne, nainstalujte do pracovního prostoru řešení Defender for Cloud:

- V nabídce Defenderu pro cloud otevřete nastavení prostředí.

- Vyberte pracovní prostor, ke kterému budete agenty připojovat.

- Nastavte správu stavu zabezpečení na zapnuto nebo vyberte Povolit všem , pokud chcete zapnout všechny plány Programu Microsoft Defender.

V konfiguraci událostí zabezpečení Systému Windows vyberte množství nezpracovaných dat událostí, která chcete uložit:

- Žádné – Zakažte úložiště událostí zabezpečení. (Výchozí)

- Minimum – malá sada událostí, pro které chcete minimalizovat svazek událostí.

- Běžné – sada událostí, které vyhovují většině zákazníků a poskytuje úplný záznam auditu.

- Všechny události – pro zákazníky, kteří chtějí zajistit, aby byly všechny události uložené.

Tip

Pokud chcete nastavit tyto možnosti na úrovni pracovního prostoru, přečtěte si téma Nastavení možnosti události zabezpečení na úrovni pracovního prostoru.

Další informace o těchto možnostech najdete v tématu Možnosti událostí zabezpečení systému Windows pro agenta Log Analytics.

V podokně konfigurace vyberte Použít .

Možnosti událostí zabezpečení Windows pro agenta Log Analytics

Když v Programu Microsoft Defender for Cloud vyberete úroveň shromažďování dat, události zabezpečení vybrané úrovně se uloží do pracovního prostoru služby Log Analytics, abyste mohli události v pracovním prostoru prošetřit, prohledávat a auditovat. Agent Log Analytics také shromažďuje a analyzuje události zabezpečení vyžadované pro ochranu před hrozbami Defenderu pro cloud.

Požadavky

K ukládání dat událostí zabezpečení Windows se vyžadují rozšířená ochrana zabezpečení Defenderu pro cloud. Přečtěte si další informace o plánech rozšířené ochrany.

Za ukládání dat v Log Analytics se vám můžou účtovat poplatky. Další informace naleznete v části Stránka s cenami.

Informace pro uživatele Microsoft Sentinelu

Kolekci událostí zabezpečení v kontextu jednoho pracovního prostoru je možné nakonfigurovat z programu Microsoft Defender for Cloud nebo Microsoft Sentinel, ale ne z obou. Pokud chcete přidat Microsoft Sentinel do pracovního prostoru, který už dostává výstrahy z programu Microsoft Defender for Cloud a shromažďovat události zabezpečení, můžete:

- V Programu Microsoft Defender for Cloud ponechte kolekci Událostí zabezpečení tak, jak je. Tyto události budete moct dotazovat a analyzovat v Microsoft Sentinelu i v programu Defender for Cloud. Pokud chcete monitorovat stav připojení konektoru nebo změnit jeho konfiguraci v Microsoft Sentinelu, zvažte druhou možnost.

- Zakažte shromažďování událostí zabezpečení v programu Microsoft Defender for Cloud a pak přidejte konektor Událostí zabezpečení v Microsoft Sentinelu. Budete moct dotazovat a analyzovat události v Microsoft Sentinelu i v programu Defender for Cloud, ale budete také moct monitorovat stav připojení konektoru nebo změnit jeho konfiguraci v Microsoft Sentinelu a jenom v aplikaci Microsoft Sentinel. Pokud chcete zakázat shromažďování událostí zabezpečení v programu Defender for Cloud, nastavte v konfiguraci agenta Log Analytics události zabezpečení systému Windows na Hodnotu Žádné .

Jaké typy událostí se ukládají pro "Běžné" a "Minimální"?

Sady událostí Common a Minimal byly navrženy tak, aby řešily typické scénáře založené na zákaznických a oborových standardech pro nefiltrovanou frekvenci jednotlivých událostí a jejich použití.

- Minimum – Tato sada je určená k pokrytí pouze událostí, které můžou značit úspěšné porušení zabezpečení a důležité události s nízkým objemem. Většina datového objemu této sady je úspěšná přihlášení uživatele (ID události 4624), neúspěšné události přihlášení uživatele (ID události 4625) a události vytváření procesů (ID události 4688). Události odhlášení jsou důležité jenom pro auditování a mají relativně velký objem, takže nejsou zahrnuté v této sadě událostí.

- Běžná – Tato sada je určená k poskytnutí kompletního záznamu auditu uživatele, včetně událostí s nízkým objemem. Tato sada například obsahuje události přihlášení uživatele (ID události 4624) i události odhlášení uživatele (ID události 4634). Patří sem akce auditování, jako jsou změny skupiny zabezpečení, operace Kerberos řadiče domény s klíči a další události, které doporučují oborové organizace.

Tady je úplný rozpis ID událostí Security a App Lockeru pro každou sadu:

| Datová vrstva | Shromažďované indikátory událostí |

|---|---|

| Minimální | 1102,4624,4625,4657,4663,4688,4700,4702,4719,4720,4722,4723,4724,4727,4728,4732,4735,4737,4739,4740,4754,4755, |

| 4756,4767,4799,4825,4946,4948,4956,5024,5033,8001,8002,8003,8004,8005,8006,8007,8222 | |

| Běžný | 1,299,300,324,340,403,404,410,411,412,413,431,500,501,1100,1102,1107,1108,4608,4610,4611,4614,4622, |

| 4624,4625,4634,4647,4648,4649,4657,4661,4662,4663,4665,4666,4667,4688,4670,4672,4673,4674,4675,4689,4697, | |

| 4700,4702,4704,4705,4716,4717,4718,4719,4720,4722,4723,4724,4725,4726,4727,4728,4729,4733,4732,4735,4737, | |

| 4738,4739,4740,4742,4744,4745,4746,4750,4751,4752,4754,4755,4756,4757,4760,4761,4762,4764,4767,4768,4771, | |

| 4774,4778,4779,4781,4793,4797,4798,4799,4800,4801,4802,4803,4825,4826,4870,4886,4887,4888,4893,4898,4902, | |

| 4904,4905,4907,4931,4932,4933,4946,4948,4956,4985,5024,5033,5059,5136,5137,5140,5145,5632,6144,6145,6272, | |

| 6273,6278,6416,6423,6424,8001,8002,8003,8004,8005,8006,8007,8222,26401,30004 |

Poznámka:

- Pokud používáte objekt zásad skupiny (GPO), doporučujeme povolit zásady auditu Událost vytvoření procesu 4688 a pole Příkazového řádku uvnitř události 4688. Další informace o události vytvoření procesu 4688 najdete v tématu Běžné dotazy k programu Defender for Cloud. Další informace o těchtozásadách

- Pokud chcete shromáždit id události platformy Windows Filtering Platform s ID 5156, musíte povolit připojení platformy auditování (Auditpol /set /subcategory:"Filtrování připojení platformy" /Success:Enable)

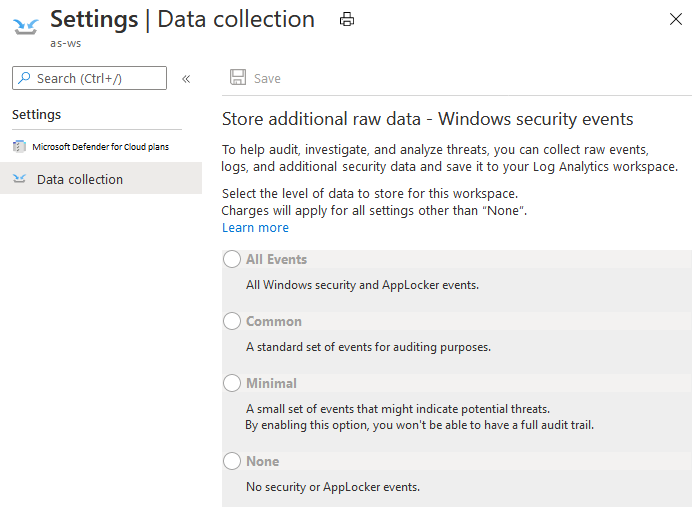

Nastavení možnosti události zabezpečení na úrovni pracovního prostoru

Můžete definovat úroveň dat událostí zabezpečení, která se mají uložit na úrovni pracovního prostoru.

V nabídce Defenderu pro cloud na webu Azure Portal vyberte Nastavení prostředí.

Vyberte příslušný pracovní prostor. Jediné události shromažďování dat pro pracovní prostor jsou události zabezpečení Systému Windows popsané na této stránce.

Vyberte množství nezpracovaných dat událostí, která chcete uložit, a vyberte Uložit.

Ruční zřizování agentů

Ruční instalace agenta Log Analytics:

Na webu Azure Portal přejděte na stránku Nastavení prostředí v programu Defender for Cloud.

Vyberte příslušné předplatné a pak vyberte Nastavení a monitorování.

Vypněte agenta Log Analytics nebo agenta Azure Monitoru.

Volitelně můžete vytvořit pracovní prostor.

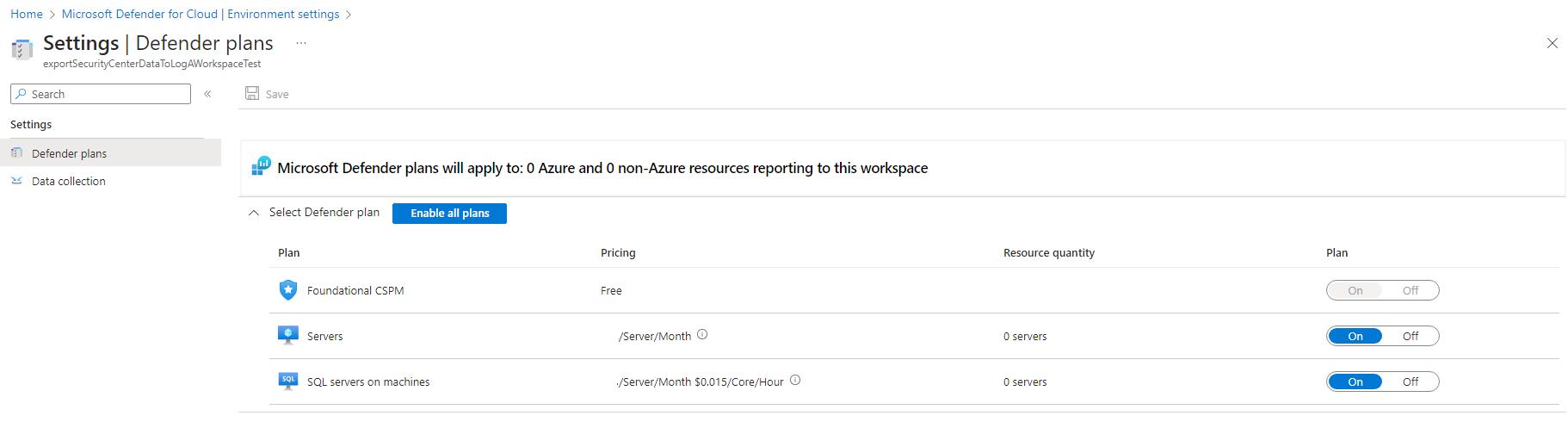

Povolte Microsoft Defender for Cloud v pracovním prostoru, na který instalujete agenta Log Analytics:

V nabídce Defenderu pro cloud otevřete nastavení prostředí.

Nastavte pracovní prostor, na který instalujete agenta. Ujistěte se, že je pracovní prostor ve stejném předplatném, které používáte v programu Defender for Cloud, a že máte oprávnění ke čtení a zápisu pro daný pracovní prostor.

Vyberte jeden nebo oba servery "Servery" nebo "SQL servery na počítačích"(Základní csPM je bezplatné výchozí nastavení) a pak vyberte Uložit.

Poznámka:

Pokud už pracovní prostor má povolené řešení Security nebo SecurityCenterFree , ceny se nastaví automaticky.

Pokud chcete nasadit agenty na nové virtuální počítače pomocí šablony Resource Manageru, nainstalujte agenta Log Analytics:

Pokud chcete nasadit agenty na existující virtuální počítače, postupujte podle pokynů v části Shromažďování dat o službě Azure Virtual Machines (část Shromažďování událostí a dat o výkonu je volitelná).

Pokud chcete k nasazení agentů použít PowerShell, postupujte podle pokynů v dokumentaci k virtuálním počítačům:

Tip

Další informace o onboardingu najdete v tématu Automatizace onboardingu Microsoft Defenderu pro cloud pomocí PowerShellu.

Vypnutí komponent monitorování:

- Přejděte do plánů Defenderu a vypněte plán, který používá rozšíření, a vyberte Uložit.

- V případě plánů Defenderu, které mají nastavení monitorování, přejděte do nastavení plánu Defenderu, vypněte rozšíření a vyberte Uložit.

Poznámka:

- Zakázání rozšíření neodebere rozšíření z ovlivněných úloh.

- Informace o odebrání rozšíření OMS najdete v tématu Návody odebrání rozšíření OMS nainstalovaných programem Defender for Cloud.