Kurz: Monitorování sítí OT pomocí principů nulová důvěra (Zero Trust)

nulová důvěra (Zero Trust) je strategie zabezpečení pro navrhování a implementaci následujících sad principů zabezpečení:

| Explicitní ověření | Použití přístupu s nejnižšími oprávněními | Předpokládat porušení zabezpečení |

|---|---|---|

| Vždy ověřovat a autorizovat na základě všech dostupných datových bodů. | Omezte přístup uživatelů pomocí technologie Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivních zásad založených na rizikech a ochrany dat. | Minimalizujte poloměr výbuchu a segmentování přístupu. Ověřte komplexní šifrování a využijte analýzy k získání viditelnosti, zjišťování hrozeb a zlepšení ochrany. |

Defender for IoT používá definice lokalit a zón v síti OT, abyste zajistili, že udržujete hygienu sítě a udržujete každý subsystém oddělený a zabezpečený.

Tento kurz popisuje, jak monitorovat síť OT pomocí Defenderu pro IoT a nulová důvěra (Zero Trust) principů.

V tomto kurzu se naučíte:

Důležité

Stránka Doporučení na webu Azure Portal je aktuálně ve verzi PREVIEW. Další právní podmínky týkající se funkcí Azure, které jsou v beta verzi, preview nebo jinak ještě nejsou vydané v obecné dostupnosti, najdete v dodatečných podmínkách použití pro Microsoft Azure Preview.

Požadavky

K provádění úloh v tomto kurzu potřebujete:

Plán OT Defenderu pro IoT ve vašem předplatném Azure

Několik nasazených senzorů OT připojených ke cloudu, streamování dat provozu do Defenderu pro IoT Každý senzor by měl být přiřazen k jiné lokalitě a zóně, přičemž každý z vašich síťových segmentů musí být oddělený a zabezpečený. Další informace najdete v tématu Onboarding senzorů OT do Defenderu pro IoT.

Následující oprávnění:

Přístup k webu Azure Portal jako správce zabezpečení, přispěvatel nebo uživatel vlastníka Další informace najdete v tématu Role a oprávnění uživatelů Azure pro Defender for IoT.

Přístup k senzorům jako Správa nebo uživatel analytika zabezpečení. Další informace najdete v tématu Místní uživatelé a role pro monitorování OT pomocí Defenderu pro IoT.

Vyhledání upozornění na provoz mezi podsítěmi

Provoz mezi podsítěmi je provoz, který se přesouvá mezi lokalitami a zónami.

Provoz mezi podsítěmi může být legitimní, například když interní systém odesílá zprávy s oznámeními do jiných systémů. Pokud ale interní systém odesílá komunikaci externím serverům, chcete ověřit, že je komunikace všechna legitimní. Pokud dojde k nějakému výpadku zpráv, obsahují informace, které je možné sdílet? Pokud přichází provoz, pochází ze zabezpečených zdrojů?

Síť jste rozdělili na lokality a zóny, abyste měli každý subsystém oddělený a zabezpečený a mohli byste očekávat, že většina provozu v konkrétní lokalitě nebo zóně zůstane interní pro danou lokalitu nebo zónu. Pokud se zobrazí provoz mezi podsítěmi, může to znamenat, že vaše síť je ohrožená.

Hledání provozu mezi podsítěmi:

Přihlaste se k síťovému senzoru OT, který chcete prozkoumat, a vyberte na levé straně mapu zařízení.

Rozbalte podokno Skupiny na levé straně mapy a pak vyberte Připojení>filtrování mezi podsítěmi.

Na mapě přibližte dostatečně daleko, abyste mohli zobrazit připojení mezi zařízeními. Výběrem konkrétních zařízení zobrazíte podokno podrobností o zařízení napravo, kde můžete zařízení dále prozkoumat.

Například v podokně podrobností o zařízení vyberte Sestava aktivit, abyste vytvořili sestavu aktivit a dozvěděli se další informace o konkrétních vzorech provozu.

Vyhledání výstrah na neznámých zařízeních

Víte, s jakými zařízeními ve vaší síti a s kým komunikují? Defender pro IoT aktivuje výstrahy pro jakékoli nové neznámé zařízení zjištěné v podsítích OT, abyste je mohli identifikovat a zajistit zabezpečení zařízení i zabezpečení sítě.

Mezi neznámé zařízení můžou patřit přechodná zařízení, která se pohybují mezi sítěmi. Přechodná zařízení můžou například zahrnovat přenosný počítač technika, který se připojuje k síti při údržbě serverů nebo smartphonu návštěvníka, který se připojuje k hostované síti ve vaší kanceláři.

Důležité

Jakmile identifikujete neznámá zařízení, nezapomeňte prozkoumat všechna další upozornění aktivovaná těmito zařízeními, protože jakýkoli podezřelý provoz na neznámých zařízeních vytváří další riziko.

Kontrola neautorizovaných nebo neznámých zařízení a rizikových lokalit a zón:

V programu Defender for IoT na webu Azure Portal vyberte Výstrahy, abyste zobrazili výstrahy aktivované všemi vašimi senzory připojenými ke cloudu. Pokud chcete najít upozornění pro neznámá zařízení, vyfiltrujte výstrahy s následujícími názvy:

- Zjištěn nový prostředek

- Zařízení pole bylo neočekávaně zjištěno

Proveďte každou akci filtru zvlášť. Pro každou akci filtru pomocí následujícího postupu identifikujte rizikové lokality a zóny ve vaší síti, které můžou vyžadovat aktualizované zásady zabezpečení:

Seskupte upozornění podle webu , abyste zjistili, jestli máte konkrétní web, který generuje mnoho upozornění pro neznámá zařízení.

Přidejte filtr zóny do zobrazených výstrah, abyste omezili upozornění na konkrétní zóny.

Ohrožené jsou určité lokality nebo zóny, které generují mnoho výstrah pro neznámá zařízení. Doporučujeme aktualizovat zásady zabezpečení, abyste zabránili velkému počtu neznámých zařízení v připojení k síti.

Zkoumání konkrétní výstrahy pro neznámá zařízení:

Na stránce Výstrahy vyberte výstrahu, abyste zobrazili další podrobnosti v podokně napravo a na stránce s podrobnostmi výstrahy.

Pokud si ještě nejste jistí, jestli je zařízení legitimní, prověřte to podrobněji na souvisejícím síťovém senzoru OT.

- Přihlaste se k síťovému senzoru OT, který výstrahu aktivoval, a vyhledejte upozornění a otevřete stránku s podrobnostmi o upozornění.

- Pomocí karet Mapové zobrazení a Časová osa událostí vyhledejte, kde se v síti zařízení zjistilo, a všechny další události, které můžou souviset.

Zmírnění rizika podle potřeby provedením jedné z následujících akcí:

- Zjistěte, jestli je zařízení legitimní, aby se upozornění znovu neaktivovalo pro stejné zařízení. Na stránce s podrobnostmi výstrahy vyberte Learn.

- Pokud zařízení není legitimní, zablokujte ho.

Vyhledání neautorizovaných zařízení

Doporučujeme proaktivně sledovat nová neautorizovaná zařízení zjištěná ve vaší síti. Pravidelná kontrola neoprávněných zařízení může pomoct zabránit hrozbám podvodných nebo potenciálně škodlivých zařízení, která by mohla infiltrovat vaši síť.

Pomocí doporučení zkontrolovat neautorizovaná zařízení můžete například identifikovat všechna neautorizovaná zařízení.

Kontrola neoprávněných zařízení:

- V programu Defender for IoT na webu Azure Portal vyberte Doporučení (Preview) a vyhledejte doporučení zkontrolovat neautorizovaná zařízení .

- Zobrazte zařízení uvedená na kartě Zařízení , která nejsou v pořádku. Každé z těchto zařízení je neautorizováno a může představovat riziko pro vaši síť.

Postupujte podle pokynů k nápravě, například označte zařízení jako autorizované, pokud je zařízení známé vám, nebo zařízení odpojte od sítě, pokud zařízení po šetření zůstává neznámé.

Další informace najdete v tématu Vylepšení stavu zabezpečení pomocí doporučení zabezpečení.

Tip

Neoprávněná zařízení můžete také zkontrolovat tak , že vyfiltrujete inventář zařízení podle pole Autorizace a zobrazí se jenom zařízení označená jako Neautorizováno.

Vyhledání ohrožených systémů

Pokud máte zařízení ve vaší síti se zastaralým softwarem nebo firmwarem, můžou být ohrožená útokem. Zařízení, která jsou na konci životnosti a nemají žádné další aktualizace zabezpečení, jsou obzvláště ohrožená.

Hledání ohrožených systémů:

V programu Defender for IoT na webu Azure Portal výběrem možnosti Ohrožení>zabezpečení otevřete sešit Ohrožení zabezpečení.

V selektoru předplatného v horní části stránky vyberte předplatné Azure, ve kterém jsou nasazené senzory OT.

Sešit se naplní daty z celé sítě.

Posuňte se dolů a zobrazte si seznamy ohrožených zařízení a ohrožených komponent. Tato zařízení a komponenty ve vaší síti vyžadují pozornost, například aktualizace firmwaru nebo softwaru nebo nahrazení, pokud nejsou k dispozici žádné další aktualizace.

V názvu webu vyberte v horní části stránky jeden nebo více webů a vyfiltrujte data podle webu. Filtrování dat podle webu vám může pomoct identifikovat obavy v konkrétních lokalitách, které můžou vyžadovat aktualizace pro celou lokalitu nebo nahrazení zařízení.

Simulace škodlivého provozu pro testování sítě

Pokud chcete ověřit stav zabezpečení konkrétního zařízení, spusťte sestavu vektoru útoku, která simuluje provoz do tohoto zařízení. Pomocí simulovaného provozu vyhledejte a zmírníte ohrožení zabezpečení před zneužitím.

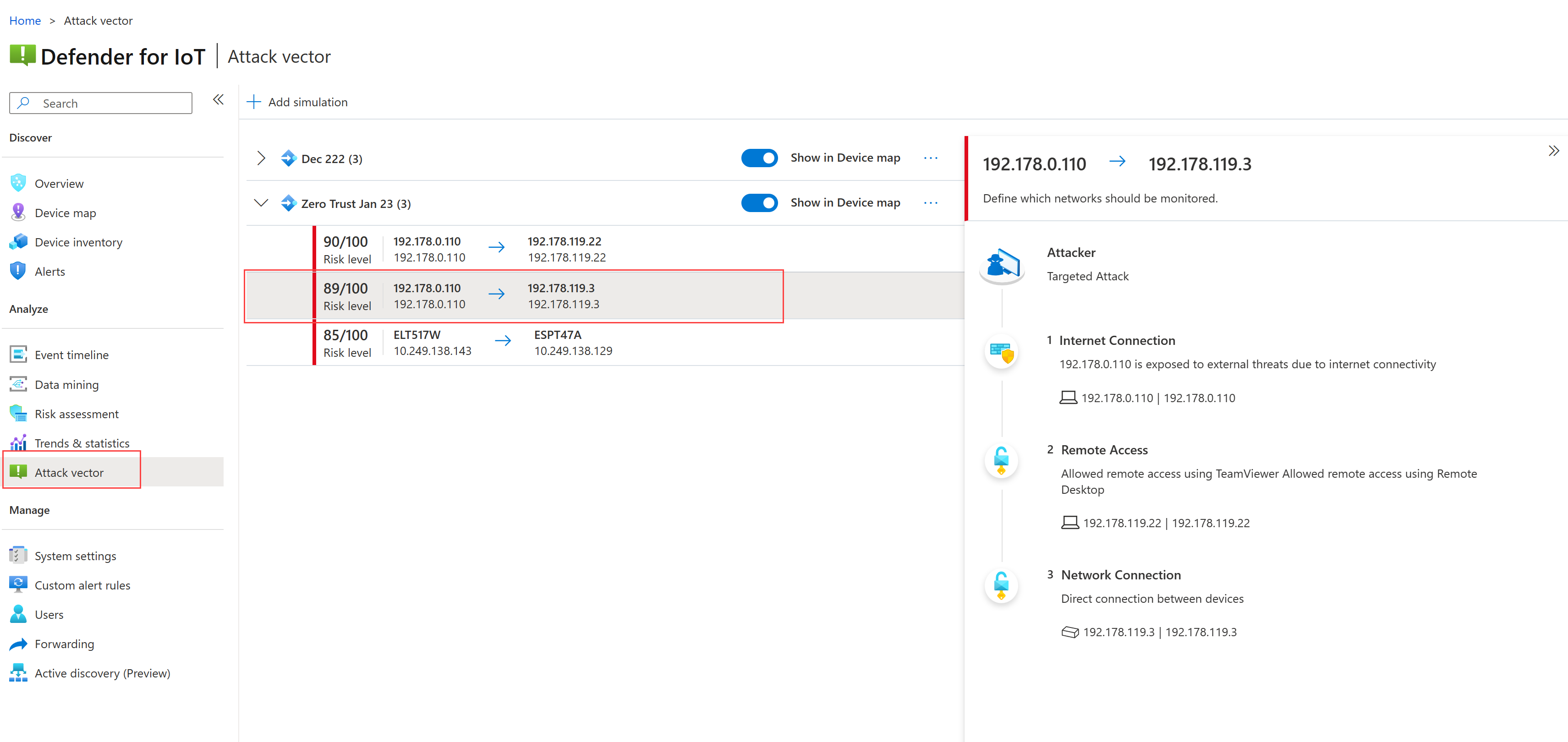

Spuštění sestavy vektoru útoku:

Přihlaste se k síťovému senzoru OT, který zjistí zařízení, které chcete prozkoumat, a vyberte na levé straně vektor útoku.

Vyberte + Přidat simulaci a pak zadejte následující podrobnosti v podokně Přidat simulaci vektoru útoku:

Pole nebo možnost Popis Jméno Zadejte smysluplný název simulace, například nulová důvěra (Zero Trust) a datum. Maximální vektory Pokud chcete zahrnout maximální podporovaný počet připojení mezi zařízeními, vyberte 20 . Zobrazit v mapě zařízení Nepovinné. Výběrem této možnosti zobrazíte simulaci v mapě zařízení senzoru, která vám umožní dále prozkoumat. Zobrazit všechna zdrojová zařízení / zobrazit všechna cílová zařízení Výběrem obou možností zobrazíte všechna zjištěná zařízení senzoru v simulaci jako možná zdrojová a cílová zařízení. Pokud chcete zahrnout veškerý zjištěný provoz do simulace, ponechte pole Vyloučit zařízení a vyloučit podsítě prázdné.

Vyberte Uložit a počkejte, až se simulace dokončí. Doba trvání závisí na množství provozu zjištěném vaším senzorem.

Rozbalte novou simulaci a vyberte některou z zjištěných položek, abyste zobrazili další podrobnosti na pravé straně. Příklad:

Hledejte zejména některá z následujících chyb zabezpečení:

Ohrožení zabezpečení Popis Zařízení vystavená internetu Tato ohrožení zabezpečení se například můžou zobrazit se zprávou Vystavené externím hrozbám z důvodu připojení k internetu. Zařízení s otevřenými porty Otevřené porty se můžou pro vzdálený přístup používat legitimním způsobem, ale můžou to být i riziko.

Například tato ohrožení zabezpečení se můžou zobrazit se zprávou podobnou povolenému vzdálenému přístupu pomocí TeamVieweru Povolené vzdáleného přístupu pomocí Vzdálené plochy.Připojení mezi zařízeními, která překračují podsítě Můžete například vidět zprávu o přímém připojení mezi zařízeními, která může být sama o sobě přijatelná, ale riziková v kontextu překračování podsítí.

Monitorování zjištěných dat na lokalitu nebo zónu

Na webu Azure Portal zobrazte data Defenderu pro IoT podle webu a zóny z následujících umístění:

Inventář zařízení: Seskupte nebo vyfiltrujte inventář zařízení podle lokality nebo zóny.

Výstrahy: Seskupování nebo filtrování výstrah pouze podle webu Přidejte do mřížky sloupec Web nebo Zóna a seřaďte data ve skupině.

Sešity: Otevřete sešit Ohrožení zabezpečení v programu Defender for IoT a zobrazte zjištěná ohrožení zabezpečení na web. Můžete také chtít vytvořit vlastní sešity pro vlastní organizaci, abyste mohli zobrazit další data podle webu a zóny.

Weby a senzory: Filtrujte senzory uvedené podle lokality nebo zóny.

Ukázková upozornění, která se mají sledovat

Při monitorování pro nulová důvěra (Zero Trust) je následující seznam příkladem důležitých výstrah Defenderu pro IoT, které je potřeba sledovat:

- Neautorizované zařízení připojené k síti, zejména požadavky na škodlivé IP adresy nebo názvy domén

- Zjištěn známý malware

- Neoprávněné připojení k internetu

- Neoprávněný vzdálený přístup

- Zjištěná operace prohledávání sítě

- Neautorizované programování PLC

- Změny verzí firmwaru

- "PLC Stop" a další potenciálně škodlivé příkazy

- Podezření na odpojení zařízení

- Selhání žádosti o službu Ethernet/IP CIP

- Operace BACnet selhala

- Neplatná operace DNP3

- Neautorizované přihlášení SMB

Další kroky

Možná budete muset provádět změny v segmentaci sítě na základě výsledků monitorování nebo když se lidé a systémy ve vaší organizaci v průběhu času mění.

Upravte strukturu vašich lokalit a zón a znovu přiřaďte zásady přístupu na základě lokality, aby se zajistilo, že budou vždy odpovídat vaší aktuální síti.

Kromě použití integrovaného sešitu Defenderu pro chyby zabezpečení IoT můžete vytvořit další vlastní sešity pro optimalizaci průběžného monitorování.

Další informace naleznete v tématu: