Správa uživatelů v programu Microsoft Defender for IoT

Microsoft Defender for IoT poskytuje nástroje na webu Azure Portal i v místním prostředí pro správu přístupu uživatelů napříč prostředky Defenderu pro IoT.

Uživatelé Azure pro Defender for IoT

Na webu Azure Portal se uživatelé spravují na úrovni předplatného pomocí Microsoft Entra ID a řízení přístupu na základě role v Azure (RBAC). Uživatelé předplatného Azure můžou mít jednu nebo více rolí uživatelů, které určují data a akce, ke kterým mají přístup z webu Azure Portal, včetně v defenderu pro IoT.

Pomocí portálu nebo PowerShellu přiřaďte uživatelům předplatného Azure konkrétní role, které budou potřebovat k zobrazení dat a provedení akcí, například jestli budou zobrazovat upozornění nebo data zařízení nebo spravovat cenové plány a senzory.

Další informace najdete v tématu Správa uživatelů na webu Azure Portal a rolích uživatelů Azure pro monitorování OT a Enterprise IoT.

Místní uživatelé pro Defender for IoT

Při práci se sítěmi OT jsou k dispozici také služby Defender for IoT a data z místních síťových senzorů OT a konzoly pro správu místních senzorů kromě webu Azure Portal.

Kromě Azure budete muset definovat místní uživatele jak na síťových senzorech OT, tak v místní konzole pro správu. Senzory OT i místní konzola pro správu se instalují se sadou výchozích privilegovaných uživatelů, které můžete použít k definování dalších správců a uživatelů.

Přihlaste se k senzorům OT, abyste definovali uživatele senzorů, a přihlaste se k místní konzole pro správu, abyste mohli definovat uživatele místní konzoly pro správu.

Další informace najdete v tématu Místní uživatelé a role pro monitorování OT pomocí Defenderu pro IoT.

Podpora Microsoft Entra ID na senzorech a místních konzolách pro správu

Možná budete chtít nakonfigurovat integraci mezi vaším senzorem a ID Microsoft Entra, aby se uživatelé Microsoft Entra ID mohli přihlásit k vašemu senzoru nebo používat skupiny Microsoft Entra ID s kolektivními oprávněními přiřazenými všem uživatelům ve skupině.

Můžete například použít Microsoft Entra ID, pokud máte velký počet uživatelů, kterým chcete přiřadit přístup jen pro čtení a chcete tato oprávnění spravovat na úrovni skupiny.

Integrace Defenderu pro IoT s Microsoft Entra ID podporuje PROTOKOL LDAP v3 a následující typy ověřování založeného na protokolu LDAP:

Úplné ověřování: Podrobnosti o uživateli se načítají ze serveru LDAP. Příklady jsou křestní jméno, příjmení, e-mail a uživatelská oprávnění.

Důvěryhodný uživatel: Načte se pouze heslo uživatele. Další načtené podrobnosti o uživateli jsou založené na uživatelích definovaných v senzoru.

Další informace naleznete v tématu:

- Konfigurace připojení ke službě Active Directory

- Další pravidla brány firewall pro externí služby (volitelné)

Jednotné přihlašování pro přihlášení ke konzole senzoru

Pomocí Microsoft Entra ID můžete nastavit jednotné přihlašování (SSO) pro konzolu senzoru Defenderu pro IoT. Díky jednotnému přihlašování se uživatelé vaší organizace můžou jednoduše přihlásit ke konzole snímačů a nepotřebují více přihlašovacích údajů v různých senzorech a webech. Další informace najdete v tématu Nastavení jednotného přihlašování pro konzolu snímače.

Místní globální přístupové skupiny

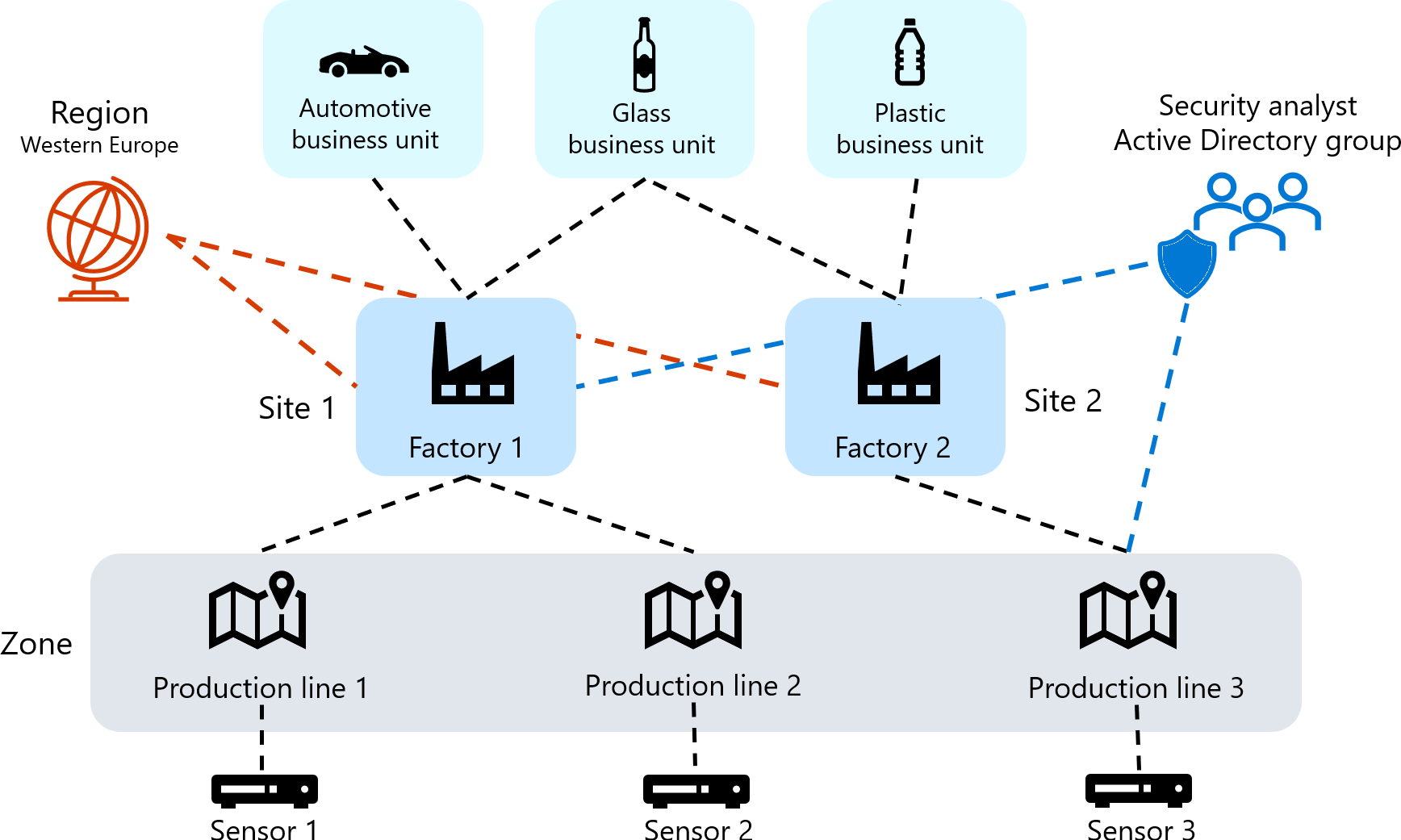

Velké organizace často mají komplexní model uživatelských oprávnění založený na globálních organizačních strukturách. Pokud chcete spravovat místní defender pro uživatele IoT, použijte globální obchodní topologii, která je založená na obchodních jednotkách, oblastech a webech, a pak definujte uživatelská přístupová oprávnění k těmto entitám.

Vytvořte skupiny uživatelských přístupů, abyste vytvořili globální řízení přístupu v programu Defender pro místní prostředky IoT. Každá přístupová skupina obsahuje pravidla o uživatelích, kteří mají přístup ke konkrétním entitám v obchodní topologii, včetně organizačních jednotek, oblastí a webů.

Následující diagram například ukazuje, jak můžete povolit analytikům zabezpečení ze skupiny Active Directory přístup ke všem západoevropskému automobilovému a skleněnému výrobním linkám spolu s plastovou linkou v jedné oblasti:

Další informace najdete v tématu Definování oprávnění globálního přístupu pro místní uživatele.

Tip

Přístupové skupiny a pravidla pomáhají implementovat strategie nulová důvěra (Zero Trust) tím, že řídí, kde uživatelé spravují a analyzují zařízení v defenderu pro senzory IoT a místní konzolu pro správu. Další informace najdete v tématu nulová důvěra (Zero Trust) a sítích OT/IoT.

Další kroky

- Správa uživatelů předplatného Azure

- Vytváření a správa uživatelů na síťovém senzoru OT

- Vytvoření a správa uživatelů v místní konzole pro správu

Další informace naleznete v tématu: