Integrace Fortinetu s Microsoft Defenderem pro IoT

Tento článek vám pomůže naučit se integrovat a používat Fortinet s Microsoft Defenderem pro IoT.

Microsoft Defender pro IoT snižuje riziko IIoT, ICS a SCADA pomocí modulů samoobslužného učení s podporou ICS, které poskytují okamžité přehledy o zařízeních ICS, ohroženích zabezpečeních a hrozbách. Defender pro IoT toho dosahuje bez nutnosti spoléhat se na agenty, pravidla, podpisy, specializované dovednosti nebo předchozí znalosti prostředí.

Defender for IoT a Fortinet vytvořily technologické partnerství, které detekuje a zastavuje útoky na sítě IoT a ICS.

Fortinet a Microsoft Defender for IoT brání:

Neoprávněné změny programovatelných řadičů logiky (PLC).

Malware, který manipuluje se zařízeními ICS a IoT prostřednictvím nativních protokolů.

Nástroje pro rekognoskaci ze shromažďování dat

Porušení protokolu způsobená chybnou konfigurací nebo škodlivými útočníky.

Defender for IoT detekuje neobvyklé chování v sítích IoT a ICS a poskytuje tyto informace fortiGate a FortiSIEM následujícím způsobem:

Viditelnost: Informace poskytované defenderem pro IoT poskytují správcům FortiSIEM přehled o dříve neviditelných sítích IoT a ICS.

Blokování škodlivých útoků: Správci FortiGate můžou pomocí informací zjištěných programem Defender for IoT vytvářet pravidla pro zastavení neobvyklého chování bez ohledu na to, jestli je toto chování způsobené chaotickými aktéry nebo chybně nakonfigurovanými zařízeními, předtím, než způsobí poškození produkce, zisku nebo lidí.

Řešení fortiSIEM a Fortinetova multivendorového incidentu zabezpečení a správy událostí přináší viditelnost, korelaci, automatizovanou reakci a nápravu do jednoho škálovatelného řešení.

Pomocí zobrazení služby Business Services se snižuje složitost správy provozu sítě a zabezpečení, uvolní prostředky a zlepší detekci porušení zabezpečení. FortiSIEM poskytuje křížovou korelaci při použití strojového učení a UEBA, aby se zlepšila reakce, aby se zabránilo narušení před jejich výskytem.

V tomto článku získáte informace o těchto tématech:

- Vytvoření klíče rozhraní API v Fortinetu

- Nastavení pravidla předávání pro blokování výstrah souvisejících s malwarem

- Blokování zdroje podezřelých výstrah

- Odeslání upozornění Defenderu pro IoT do FortiSIEM

- Blokování škodlivého zdroje pomocí brány firewall Fortigate

Požadavky

Než začnete, ujistěte se, že máte následující požadavky:

Přístup k senzoru OT Defenderu for IoT jako Správa uživatel Další informace najdete v tématu Místní uživatelé a role pro monitorování OT pomocí Defenderu pro IoT.

Schopnost vytvářet klíče rozhraní API v Fortinetu

Vytvoření klíče rozhraní API v Fortinetu

Klíč aplikačního programovacího rozhraní (API) je jedinečně vygenerovaný kód, který rozhraní API umožňuje identifikovat aplikaci nebo uživatele, kteří k němu požadují přístup. Klíč rozhraní API je potřeba pro správnou komunikaci v programu Microsoft Defender for IoT a Fortinet.

Vytvoření klíče rozhraní API v Fortinetu:

V fortiGate přejděte na Profily systému> Správa.

Vytvořte profil s následujícími oprávněními:

Parametr Výběr Prostředky infrastruktury zabezpečení Nic Fortiview Nic Uživatel a zařízení Nic Brána firewall Vlastní Zásady Čtení/zápis Adresa Čtení/zápis Služba Nic Plán Nic Protokoly a sestava Nic Síť Nic Systém Nic Profil zabezpečení Nic Síť VPN Nic Opt & Cache sítě WAN Nic WiFi & Switch Nic Přejděte do části System> Správa istrators a vytvořte nový Správa rozhraní REST API s následujícími poli:

Parametr Popis Uživatelské jméno Zadejte název pravidla pro přeposílání. Komentáře Zadejte minimální incident na úrovni zabezpečení, který chcete předat dál. Pokud je například vybrána podverze , budou se předávat menší výstrahy a všechny výstrahy nad touto úrovní závažnosti. profil Správa istratoru V rozevíracím seznamu vyberte název profilu, který jste definovali v předchozím kroku. Skupina PKI Přepněte přepínač na Zakázat. CORS – Povolit zdroj Přepněte přepínač na Povolit. Omezení přihlášení k důvěryhodným hostitelům Přidejte IP adresy senzorů a místních konzol pro správu, které se budou připojovat k FortiGate.

Po vygenerování uložte klíč rozhraní API, protože ho znovu nezadáte. Nosný kód vygenerovaného klíče rozhraní API bude udělena všechna přístupová oprávnění přiřazená k účtu.

Nastavení pravidla předávání pro blokování výstrah souvisejících s malwarem

Bránu firewall FortiGate lze použít k blokování podezřelého provozu.

Pravidla přeposílání upozornění se spouštějí jenom u výstrah aktivovaných po vytvoření pravidla předávání. Upozornění, která už jsou v systému před vytvořením pravidla předávání, nejsou tímto pravidlem ovlivněna.

Při vytváření pravidla předávání:

V oblasti Akce vyberte FortiGate.

Definujte IP adresu serveru, kam chcete data odeslat.

Zadejte klíč rozhraní API vytvořený v fortiGate.

Zadejte porty příchozího a odchozího rozhraní brány firewall.

Vyberte, jestli chcete přeposlat konkrétní podrobnosti výstrahy. Doporučujeme vybrat jednu z následujících možností:

- Blokování neplatných kódů funkcí: Porušení protokolu – Neplatná hodnota pole porušení specifikace protokolu ICS (potenciální zneužití)

- Blokovat neoprávněné programování plc / aktualizace firmwaru: Neautorizované změny PLC

- Blokování neautorizovaného zastavení PLC ( výpadek)

- Blokování výstrah souvisejících s malwarem: Blokování pokusů o průmyslový malware, jako je TRITON nebo NotPetya

- Blokování neoprávněné kontroly: Neoprávněná kontrola (potenciální rekognoskace)

Další informace najdete v tématu Předávání informací o upozornění místního OT.

Blokování zdroje podezřelých výstrah

Zdroj podezřelých výstrah je možné zablokovat, aby se zabránilo dalším výskytům.

Blokování zdroje podezřelých výstrah:

Přihlaste se k místní konzole pro správu a pak vyberte Výstrahy.

Vyberte výstrahu související s integrací Fortinetu.

Pokud chcete automaticky blokovat podezřelý zdroj, vyberte Blokovat zdroj.

V dialogovém okně Potvrdit vyberte OK.

Odeslání upozornění Defenderu pro IoT do FortiSIEM

Výstrahy Defenderu pro IoT poskytují informace o rozsáhlém rozsahu událostí zabezpečení, mezi které patří:

Odchylky od získané základní síťové aktivity

Detekce malwaru

Detekce na základě podezřelých provozních změn

Síťové anomálie

Odchylky protokolu od specifikací protokolu

Defender for IoT můžete nakonfigurovat tak, aby odesílal výstrahy na server FortiSIEM, kde se v okně ANALYTICS zobrazují informace o upozorněních:

Každé upozornění Defenderu pro IoT se pak parsuje bez jakékoli jiné konfigurace na straně FortiSIEM a zobrazí se v FortiSIEM jako události zabezpečení. Ve výchozím nastavení se zobrazí následující podrobnosti události:

- Aplikační protokol

- Verze aplikace

- Typ kategorie

- ID kolektoru

- Počet

- Čas zařízení

- ID události

- Název události

- Stav analýzy událostí

Pak můžete použít pravidla předávání Defenderu for IoT k odesílání informací o upozornění do FortiSIEM.

Pravidla přeposílání upozornění se spouštějí jenom u výstrah aktivovaných po vytvoření pravidla předávání. Upozornění, která už jsou v systému před vytvořením pravidla předávání, nejsou tímto pravidlem ovlivněna.

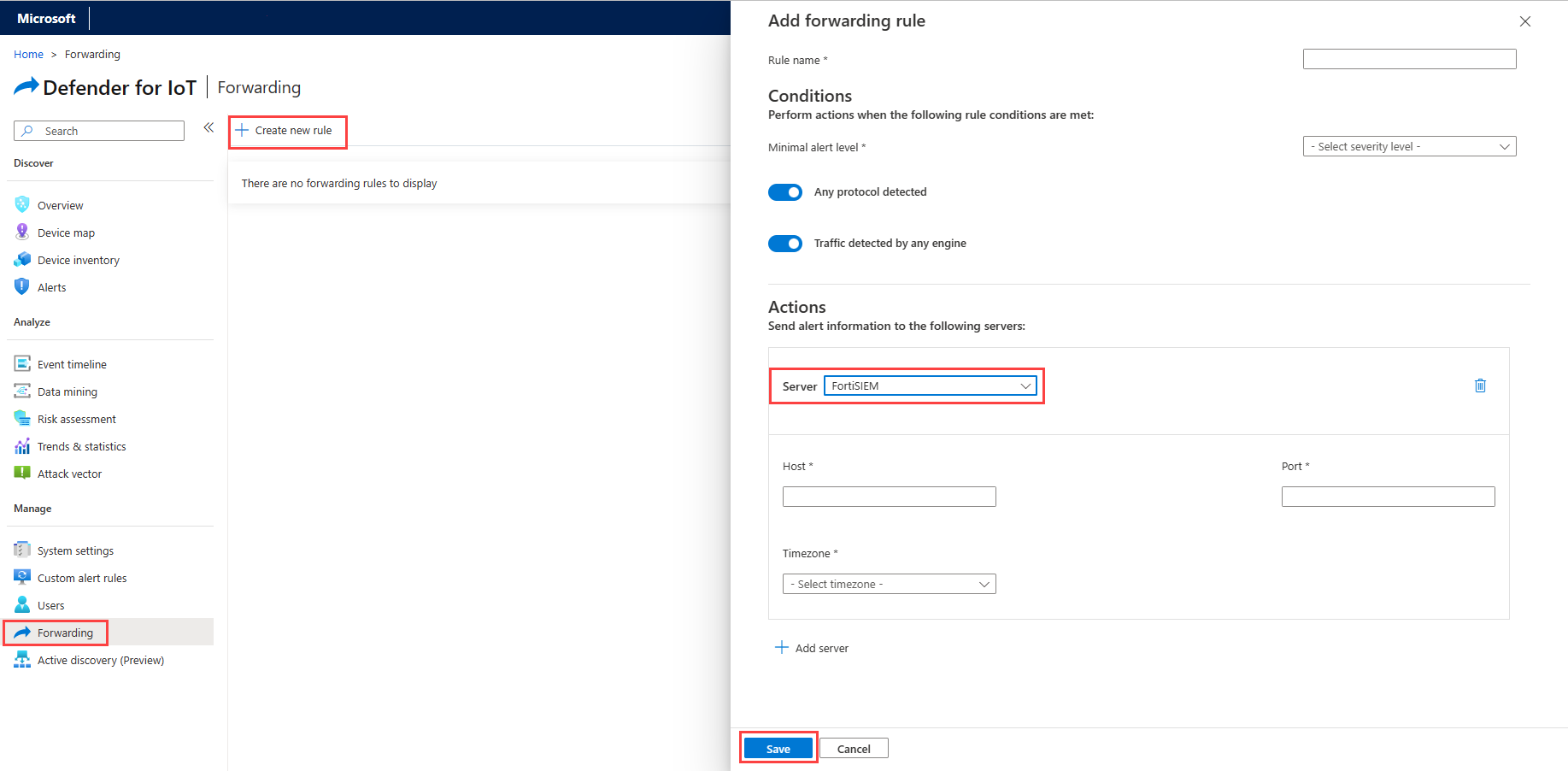

Použití pravidel předávání Defenderu pro IoT k odesílání informací o upozornění do FortiSIEM:

V konzole senzoru vyberte Přeposílání.

Vyberte + Vytvořit nové pravidlo.

V podokně Přidat pravidlo předávání definujte parametry pravidla:

Parametr Popis Název pravidla Název pravidla předávání. Minimální úroveň upozornění Minimální incident na úrovni zabezpečení, který se má předat dál. Pokud je například vybrána podverze, budou se předávat menší výstrahy a všechny výstrahy nad touto úrovní závažnosti. Byl zjištěn jakýkoli protokol. Pokud chcete vybrat protokoly, které chcete zahrnout do pravidla, vypněte. Provoz zjištěný jakýmkoli modulem Vypněte výběr provozu, který chcete zahrnout do pravidla. V oblasti Akce definujte následující hodnoty:

Parametr Popis Server Vyberte FortiSIEM. Hostitel Definujte IP adresu serveru ClearPass pro odesílání informací o výstrahách. Port Definujte port ClearPass pro odesílání informací o výstrahách. Časové pásmo Časové razítko detekce výstrah. Zvolte Uložit.

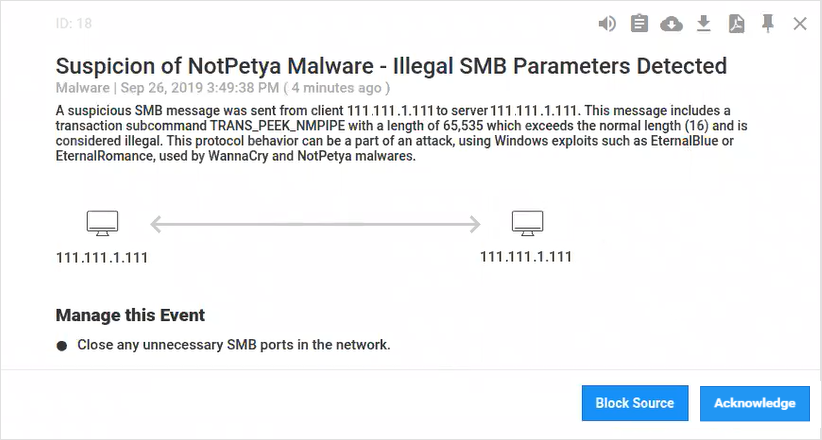

Blokování škodlivého zdroje pomocí brány firewall Fortigate

Zásady můžete nastavit tak, aby automaticky blokovaly škodlivé zdroje v bráně firewall FortiGate pomocí upozornění v defenderu pro IoT.

Například následující výstraha může blokovat škodlivý zdroj:

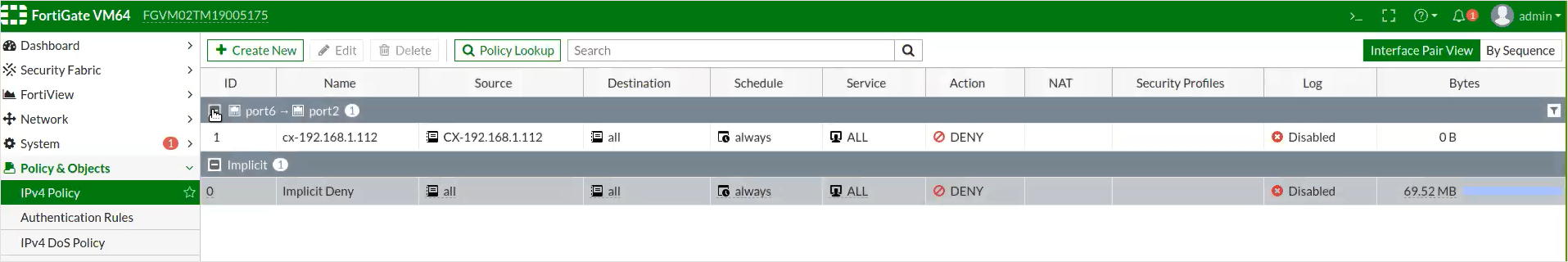

Nastavení pravidla brány firewall FortiGate, které blokuje škodlivý zdroj:

V fortiGate vytvořte klíč rozhraní API.

Přihlaste se k senzoru Defenderu pro IoT nebo místní konzole pro správu a vyberte Přeposílání a nastavte pravidlo přesměrování, které blokuje výstrahy související s malwarem.

V defenderu pro senzor IoT nebo místní konzole pro správu vyberte Výstrahy a zablokujte škodlivý zdroj.

Přejděte do okna fortiGage Správa istrator a vyhledejte škodlivou zdrojovou adresu, kterou jste zablokovali.

Blokující zásady se automaticky vytvoří a zobrazí se v okně Zásady fortiGate IPv4.

Vyberte zásadu a ujistěte se, že je zapnutá možnost Povolit tuto zásadu .

Parametr Description Jméno Název zásad. Příchozí rozhraní Příchozí rozhraní brány firewall pro provoz. Odchozí rozhraní Odchozí rozhraní brány firewall pro provoz. Source Zdrojová adresa (e) provozu. Cíl Cílové adresy provozu. Plán Výskyt nově definovaného pravidla. Například always.Služba Protokol nebo konkrétní porty pro provoz. Akce Akce, kterou bude brána firewall provádět.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro