Události

Vytváření inteligentních aplikací

17. 3. 21 - 21. 3. 10

Připojte se k řadě meetupů a vytvořte škálovatelná řešení AI založená na skutečných případech použití s kolegy vývojáři a odborníky.

ZaregistrovatTento prohlížeč se už nepodporuje.

Upgradujte na Microsoft Edge, abyste mohli využívat nejnovější funkce, aktualizace zabezpečení a technickou podporu.

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

V tomto článku se dozvíte o úrovních přístupu a oprávněních prostřednictvím dědičnosti, skupin zabezpečení, rolí a dalších informací v Azure DevOps.

Přehled výchozích oprávnění najdete v stručné referenční dokumentaci k výchozím oprávněním.

Další informace najdete v článku Přehled zabezpečení.

Všichni uživatelé Azure DevOps mají úroveň přístupu, která uděluje nebo omezuje přístup ke konkrétním funkcím webového portálu.

Existují tři hlavní úrovně přístupu: Účastník, Basic a Basic + Test Plans. Úroveň přístupu účastníka použijte pro uživatele, kteří nepotřebují placený přístup. Nepoužívejte přístup Stakeholder jako náhradu za omezenější oprávnění, protože uživatelé s předplatným Visual Studio nebo licencí GitHub Enterprise se po přihlášení automaticky povyšují ze Stakeholderu. Další informace najdete ve stručné referenční příručce k přístupu pro účastníka.

Pokud chcete uživateli udělit přístup k agilní správě portfolia nebo funkcím správy testovacích případů, změňte úrovně přístupu, nikoli oprávnění. Další informace najdete v tématu O úrovních přístupu.

Všichni uživatelé v Azure DevOps patří do jedné nebo více výchozích skupin zabezpečení. Skupiny zabezpečení získávají přiřazená oprávnění , která umožňují nebo odepřít přístup k funkcím nebo úkolům.

Správa oprávnění v Azure DevOps zahrnuje dvě klíčové skupiny: správci kolekce projektů a správci projektů.

Správci kolekce projektů:

Správci projektu:

Přiřazení oprávnění k udělení nebo omezení přístupu:

Uživatel nebo skupina mají oprávnění:

Uživatel nebo skupina nemají oprávnění:

| Stav oprávnění | Popis |

|---|---|

| Povolit | Explicitně uděluje uživatelům provádění konkrétních úloh a nedědí se z členství ve skupině. |

| Povolit (zděděno) | Umožňuje členům skupiny provádět konkrétní úkoly. |

| Povolit (systém) | Uděluje oprávnění, která mají přednost před uživatelskými oprávněními. Needitable a stored in a configuration database, neviditelný pro uživatele. |

| Odepřít | Explicitně omezuje uživatele v provádění konkrétních úloh a nedědí se z členství ve skupině. U většiny skupin a téměř všech oprávnění přepíše možnost Odepřítpovolení. Pokud uživatel patří do dvou skupin a jeden z nich má určité oprávnění nastavené na Odepřít, nemůže tento uživatel provádět úlohy, které vyžadují toto oprávnění, i když patří do skupiny, která má toto oprávnění nastavenou na Povolit. |

| Odepřít (zděděno) | Omezuje členy skupiny, aby prováděli konkrétní úlohy. Přepíše explicitní povolení. |

| Odepřít (systém) | Omezuje oprávnění, která mají přednost před uživatelskými oprávněními. Needitable a stored in a configuration database, neviditelný pro uživatele. |

| Nenastaví se | Implicitně odepře uživatelům možnost provádět úlohy, které vyžadují toto oprávnění, ale umožňuje členství ve skupině, která má toto oprávnění přednost, označované také jako Povolit (zděděno) nebo Odepřít (zděděno). |

Členové skupiny Správců kolekce projektů nebo Skupiny Team Foundation Administrators můžou vždy přijímat oprávnění, i když jsou v jiné skupině odepřena. Následující příklady dále vysvětlují tento scénář:

Upozornění

Když upravíte oprávnění pro skupinu, ovlivní to všechny uživatele v této skupině. I jedna změna oprávnění může mít vliv na stovky uživatelů, takže je důležité zvážit potenciální účinky před provedením jakýchkoli úprav.

Oprávnění následují v hierarchii, což umožňuje dědičnost z nadřazeného uzlu nebo přepsání.

Dědičnost skupin:

Dědičnost na úrovni objektu:

Oprávnění na úrovni objektů, přiřazená uzlům, jako jsou oblasti, iterace, složky správy verzí a složky dotazů pracovních položek, se dědí v hierarchii.

Pravidla dědičnosti oprávnění a specificity:

Specifičnost:

V hierarchii objektů specificita trumfuje dědičnost. Nejvýkonnější oprávnění má přednost, pokud existují konfliktní oprávnění.

Příklad:

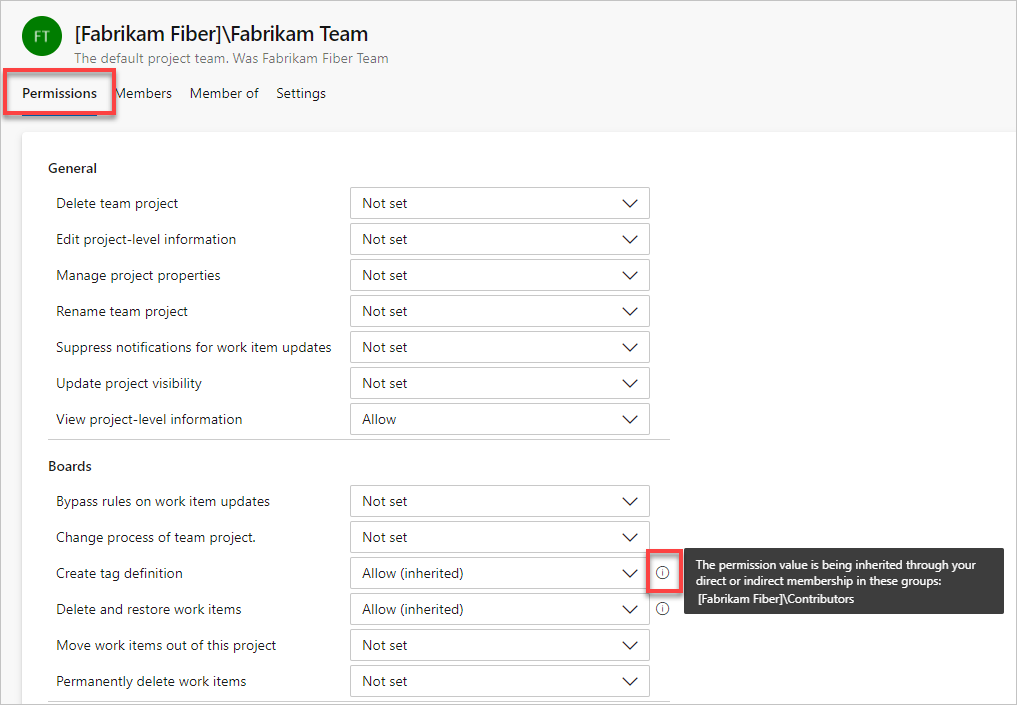

Pokud chcete zjistit, proč se oprávnění dědí, můžete pozastavit nastavení oprávnění a pak vybrat Proč? Pokud chcete otevřít stránku Zabezpečení , přečtěte si téma Zobrazit oprávnění.

Poznámka

Pokud chcete povolit stránku náhledu stránky Nastavení oprávnění projektu, přečtěte si téma Povolení funkcí preview.

Otevře se nové dialogové okno s informacemi o dědičnosti daného oprávnění.

Uživatelské rozhraní preview pro stránku Nastavení oprávnění projektu není k dispozici pro Azure DevOps Server 2020 a starší verze.

Skupiny zabezpečení přiřazují svým členům konkrétní oprávnění.

Při vytváření organizace, kolekce nebo projektu vytvoří Azure DevOps sadu výchozích skupin zabezpečení, které mají automaticky přiřazená výchozí oprávnění. Další skupiny zabezpečení jsou definovány pomocí následujících akcí:

Nemůžete vytvořit skupinu zabezpečení na úrovni objektu, ale vlastní skupinu můžete přiřadit k úrovni objektu a přiřadit k této úrovni oprávnění. Další informace naleznete v tématu Nastavení oprávnění na úrovni objektu.

Většina uživatelů Azure DevOps se přidá do skupiny zabezpečení Přispěvatelé a udělí základní úroveň přístupu. Skupina Přispěvatelé poskytuje přístup pro čtení a zápis k úložištím, sledování práce, kanálům a dalším funkcím. Základní přístup poskytuje přístup ke všem funkcím a úlohám pro používání Azure Boards, Azure Repos, Azure Pipelines a Azure Artifacts. Uživatelům, kteří vyžadují přístup ke správě plánů Azure Test, musí mít udělený základní + testovací plány nebo rozšířený přístup.

Pro každý projekt a organizaci jsou ve výchozím nastavení definovány následující skupiny zabezpečení. Do skupin Čtenáři, Přispěvatelé nebo Správci projektů obvykle přidáváte uživatele nebo skupiny.

| Projekt | Organizace nebo kolekce |

|---|---|

| - Správci sestavení -Přispěvatelů – Správci projektů - Platné uživatele projektu -Čtenáři – Správci vydaných verzí - TeamName TeamName Team |

– Správci kolekce projektů – Správci sestavení kolekce projektů – Účty služby sestavení kolekce projektů – Účty služby proxy kolekce projektů – Účty služby Kolekce projektů – Účty testovací služby kolekce projektů - Kolekce projektů – Platné uživatele – Uživatelé s vymezeným projektem - Skupina služeb zabezpečení |

Popis každé z těchto skupin najdete v tématu Skupiny zabezpečení, účty služeb a oprávnění. Výchozí přiřazení oprávnění pro nejběžnější výchozí skupiny zabezpečení najdete v tématu Výchozí oprávnění a přístup.

Pro každý projekt a kolekci projektů jsou ve výchozím nastavení definovány následující skupiny zabezpečení. Do skupin Čtenáři, Přispěvatelé nebo Správci projektů obvykle přidáváte uživatele nebo skupiny.

Přidejte jenom účty služeb do skupin účtů služby Azure DevOps. Informace o platných skupinách uživatelů najdete v části Platné skupiny uživatelů dále v tomto článku.

| Úroveň projektu | Úroveň kolekce |

|---|---|

| - Správci sestavení -Přispěvatelů – Správci projektů - Platné uživatele projektu -Čtenáři – Správci vydaných verzí - TeamName TeamName Team |

– Správci kolekce projektů – Správci sestavení kolekce projektů – Účty služby sestavení kolekce projektů – Účty služby proxy kolekce projektů – Účty služby Kolekce projektů – Účty testovací služby kolekce projektů - Kolekce projektů – Platné uživatele - Skupina služeb zabezpečení |

Pro uživatele, kteří mají za úkol spravovat funkce na úrovni projektu, jako jsou týmy, cesty oblastí a iterace, úložiště, háky služeb a koncové body služby, je přidejte do skupiny Správci projektů.

Pro uživatele, kteří mají za úkol spravovat funkce na úrovni organizace nebo kolekce, jako jsou projekty, zásady, procesy, zásady uchovávání informací, agent a fondy nasazení a rozšíření, je přidejte do skupiny Správci kolekcí projektů. Další informace najdete v tématu O nastavení na úrovni uživatele, týmu, projektu a organizace.

Azure DevOps řídí přístup prostřednictvím těchto tří vzájemně propojených funkčních oblastí:

Každá funkční oblast používá skupiny zabezpečení ke zjednodušení správy v rámci nasazení. Uživatele a skupiny můžete přidávat prostřednictvím kontextu správy webu. Oprávnění se automaticky nastaví na základě skupiny zabezpečení, do které přidáváte uživatele. Nebo oprávnění získáte na základě objektu, projektu, kolekce nebo úrovně serveru, do kterého přidáváte skupiny.

Členové skupiny zabezpečení můžou být kombinací uživatelů, jiných skupin a skupin Microsoft Entra.

Členy skupiny zabezpečení můžou být kombinací uživatelů, jiných skupin a skupin služby Active Directory nebo pracovní skupiny.

Ke správě uživatelů můžete vytvořit místní skupiny nebo skupiny služby Active Directory (AD).

Skupiny zabezpečení můžete naplnit přidáním jednotlivých uživatelů. Pro usnadnění správy je ale efektivnější tyto skupiny naplnit pomocí ID Microsoft Entra pro Azure DevOps Services a Active Directory (AD) nebo skupiny uživatelů Windows pro Azure DevOps Server. Tento přístup umožňuje efektivněji spravovat členství ve skupinách a oprávnění v různých počítačích.

Pokud potřebujete spravovat jenom malou sadu uživatelů, můžete tento krok přeskočit. Pokud ale předpokládáte, že vaše organizace může růst, zvažte nastavení active directory nebo ID Microsoft Entra. Pokud také plánujete používat další služby, je nezbytné nakonfigurovat ID Microsoft Entra pro použití s Azure DevOps pro podporu fakturace.

Poznámka

Bez ID Microsoft Entra se všichni uživatelé Azure DevOps musí přihlásit pomocí účtů Microsoft a musíte spravovat přístup k účtu podle jednotlivých uživatelských účtů. I když spravujete přístup k účtu pomocí účtů Microsoft, nastavte předplatné Azure pro správu fakturace.

Pokud chcete nastavit ID Microsoft Entra pro použití s Azure DevOps Services, přečtěte si téma Připojení vaší organizace k Microsoft Entra ID.

Když je vaše organizace připojená k Microsoft Entra ID, můžete definovat a spravovat různé zásady organizace, které zlepšují zabezpečení a zjednoduší přístup k aplikacím. Další informace najdete v tématu O zabezpečení, zásadách zabezpečení.

Pokud chcete spravovat přístup organizace pomocí Microsoft Entra ID, přečtěte si následující články:

Azure DevOps zaregistruje změny provedené ve skupině Microsoft Entra do hodiny od této změny v ID Microsoft Entra. Všechna zděděná oprávnění prostřednictvím členství ve skupině se aktualizují. Pokud chcete aktualizovat členství Microsoft Entra a zděděná oprávnění v Azure DevOps, odhlaste se a pak se znovu přihlaste nebo aktivujte aktualizaci, aby se znovu zhodnotila vaše oprávnění.

Pokud chcete nastavit Active Directory pro použití s Azure DevOps Serverem, přečtěte si následující články:

Před instalací Azure DevOps Serveru nainstalujte Active Directory.

Když přidáte účty uživatelů přímo do skupiny zabezpečení, automaticky se přidají do jedné z následujících platných skupin uživatelů.

Výchozí oprávnění přiřazená těmto skupinám primárně poskytují přístup pro čtení, jako je zobrazení prostředků sestavení, zobrazení informací na úrovni projektu a zobrazení informací na úrovni kolekce.

Všichni uživatelé, které přidáte do jednoho projektu, můžou zobrazit objekty v jiných projektech v rámci kolekce. Pokud chcete omezit přístup k zobrazení, můžete nastavit omezení prostřednictvím uzlu cesty k oblasti.

Pokud odeberete nebo odepřete oprávnění Zobrazit informace na úrovni instance pro některou ze skupin Valid Users, nebudou mít žádní členové skupiny přístup k projektu, kolekci nebo nasazení v závislosti na nastavené skupině.

Ve výchozím nastavení můžou uživatelé přidaní do organizace zobrazit všechny informace a nastavení organizace a projektu. Mezi tato nastavení patří seznam uživatelů, seznam projektů, podrobnosti fakturace, údaje o využití a další, ke kterým můžete přistupovat prostřednictvím nastavení organizace.

Pokud chcete omezit konkrétní uživatele, jako jsou účastníci, uživatelé typu host Microsoft Entra nebo členové konkrétní skupiny zabezpečení, můžete povolit funkci Omezit viditelnost a spolupráci uživatelů na konkrétní projekty ve verzi Preview pro organizaci. Po povolení je přístup k stránkám nastavení organizace omezený pro všechny uživatele nebo skupiny přidané do skupiny Uživatelé s oborem projektu, s výjimkou přehledu a projektů. Navíc mají přístup jenom k projektům, ke kterým se přidají.

Upozornění

Při používání této funkce Preview zvažte následující omezení:

azure devops příkazů rozhraní příkazového řádku můžou členové projektu přistupovat k omezeným datům.Další informace najdete v tématu Správa funkcí ve verzi Preview.

Poznámka

Skupiny zabezpečení se spravují na úrovni organizace, i když se používají pro konkrétní projekty. V závislosti na uživatelských oprávněních můžou být některé skupiny na webovém portálu skryté. Pokud chcete zobrazit všechny názvy skupin v rámci organizace, můžete použít nástroj Azure DevOps CLI nebo naše rozhraní REST API. Další informace najdete v tématu Přidání a správa skupin zabezpečení.

Poznámka

Skupiny zabezpečení se spravují na úrovni kolekce, i když se používají pro konkrétní projekty. V závislosti na uživatelských oprávněních můžou být některé skupiny na webovém portálu skryté. Pokud chcete zobrazit všechny názvy skupin v kolekci, můžete použít nástroj Azure DevOps CLI nebo naše rozhraní REST API. Další informace najdete v tématu Přidání a správa skupin zabezpečení.

Poznámka

Skupiny zabezpečení se spravují na úrovni kolekce, i když se používají pro konkrétní projekty. V závislosti na uživatelských oprávněních můžou být některé skupiny na webovém portálu skryté. Pokud chcete zobrazit všechny názvy skupin v kolekci, můžete použít rozhraní REST API. Další informace najdete v tématu Přidání a správa skupin zabezpečení.

S oprávněními založenými na rolích přiřadíte uživatelské účty nebo skupiny zabezpečení k roli s přiřazenou jednou nebo více oprávněními každé role. Tady jsou hlavní role a odkazy na další informace.

Další informace naleznete v tématu O rolích zabezpečení.

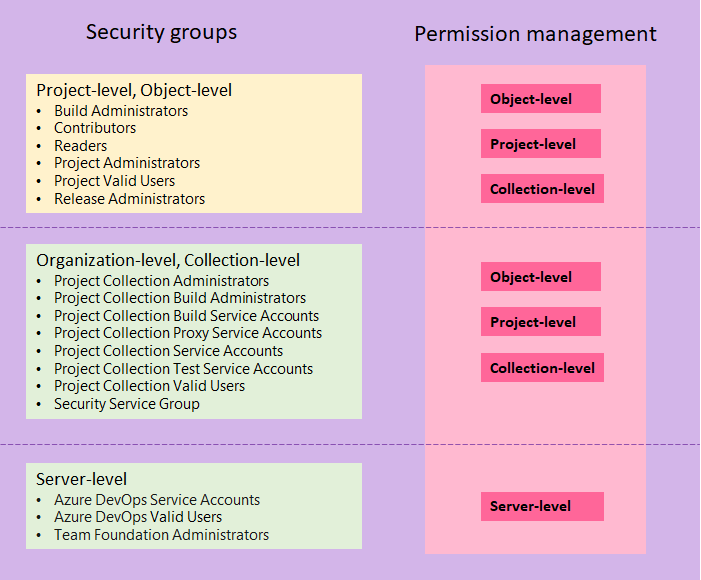

Následující obrázek znázorňuje, jak můžou skupiny zabezpečení definované na úrovni projektu a kolekce přiřazovat oprávnění k objektům, projektům a organizaci.

Následující obrázek znázorňuje, jak je možné přiřadit skupiny zabezpečení definované na úrovni projektu a kolekce k oprávněním přiřazeným na úrovni objektu, projektu a kolekce. Skupiny zabezpečení na úrovni serveru můžete definovat pouze na oprávnění na úrovni serveru.

Členové skupiny Správci projektů nebo Správci kolekcí projektů můžou spravovat všechny týmové nástroje pro všechny týmy.

Příznaky funkcí řídí přístup k novým funkcím. Azure DevOps pravidelně zavádí nové funkce za příznakem funkce. Členové projektu a vlastníci organizace můžou povolit nebo zakázat funkce ve verzi Preview. Další informace najdete v tématu Správa nebo povolení funkcí.

Události

Vytváření inteligentních aplikací

17. 3. 21 - 21. 3. 10

Připojte se k řadě meetupů a vytvořte škálovatelná řešení AI založená na skutečných případech použití s kolegy vývojáři a odborníky.

ZaregistrovatŠkolení

Certifikace

Microsoft Certified: Přidružení správce identit a přístupu - Certifications

Předveďte funkce Microsoft Entra ID pro modernizaci řešení identit, implementaci hybridních řešení a implementaci zásad správného řízení identit.