Ruční nastavení připojení služby identit úloh Azure Resource Manageru

Při řešení potíží s připojením ke službě identit úloh Azure Resource Manageru možná budete muset připojení nakonfigurovat ručně místo použití automatizovaného nástroje, který je k dispozici v Azure DevOps.

Před zahájením ruční konfigurace doporučujeme vyzkoušet automatizovaný přístup.

Existují dvě možnosti ověřování: použití spravované identity nebo použití instančního objektu. Výhodou možnosti spravované identity je, že ji můžete použít, pokud nemáte oprávnění k vytváření instančních objektů nebo pokud používáte jiného tenanta Microsoft Entra než uživatel Azure DevOps.

Nastavení připojení služby identit úloh pro použití ověřování spravované identity

Možná budete muset ručně vytvořit spravovanou identitu, která používá federované přihlašovací údaje, a pak udělit požadovaná oprávnění. Pro tento proces můžete také použít rozhraní REST API.

Vytvoření spravované identity

Přihlaste se k portálu Azure.

Do vyhledávacího pole zadejte spravované identity.

Vyberte Vytvořit.

V podokně Vytvořit spravovanou identitu přiřazenou uživatelem zadejte nebo vyberte hodnoty pro následující položky:

- Předplatné: Vyberte předplatné, ve kterém chcete vytvořit spravovanou identitu přiřazenou uživatelem.

- Skupina prostředků: Vyberte skupinu prostředků, ve které chcete vytvořit spravovanou identitu přiřazenou uživatelem, nebo vyberte Vytvořit novou a vytvořte novou skupinu prostředků.

- Oblast: Vyberte oblast pro nasazení spravované identity přiřazené uživatelem, například USA – východ.

- Název: Zadejte název spravované identity přiřazené uživatelem, například UADEVOPS.

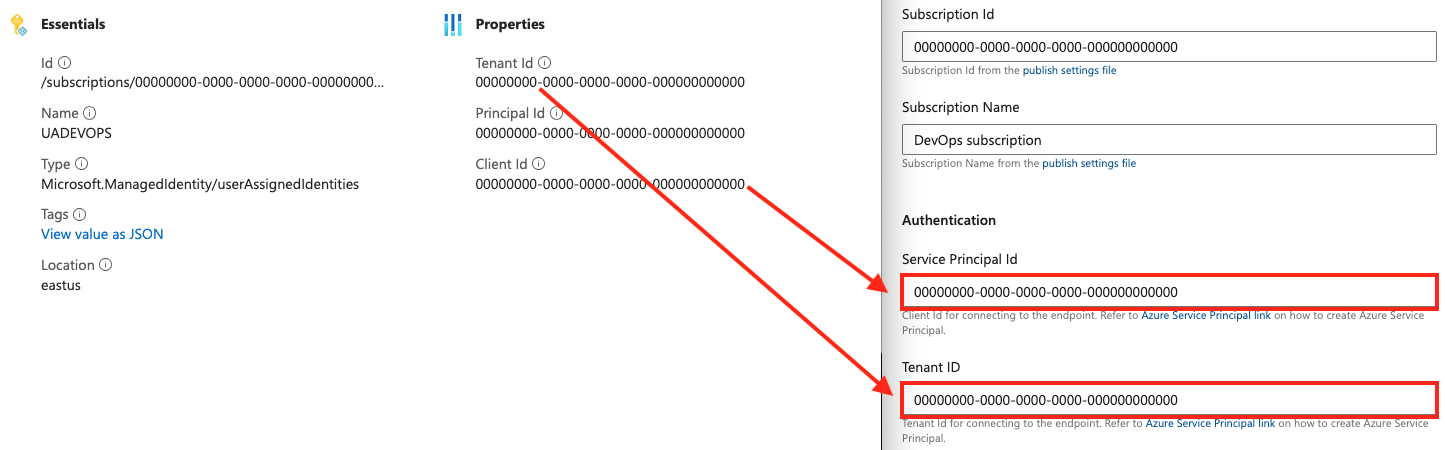

Zkopírujte ID předplatného a hodnoty ID klienta pro vaši spravovanou identitu, abyste ji mohli použít později.

Přejděte na Vlastnosti nastavení>.

Zkopírujte hodnotu ID tenanta, kterou chcete použít později.

Přejděte na Nastavení>federovaných přihlašovacích údajů.

Vyberte Přidat přihlašovací údaje.

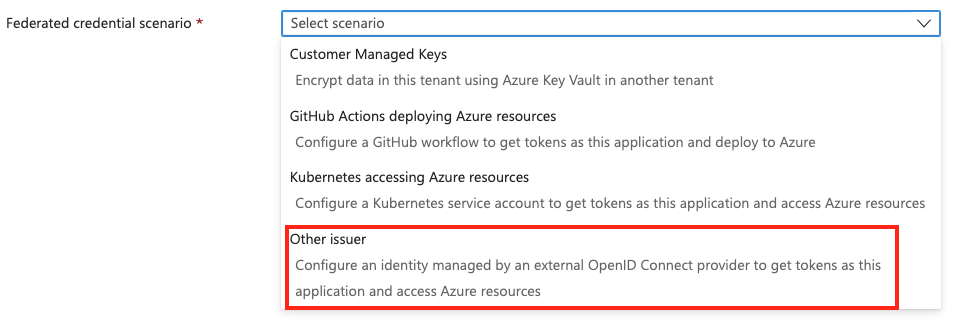

Vyberte scénář Jiného vystavitele.

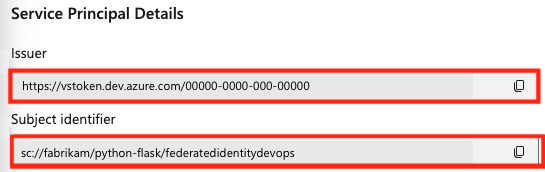

Zadejte hodnoty pro identifikátor vystavitele a subjektu. Tyto hodnoty později nahradíte při vytváření připojení služby.

Pole Popis Issuer Zadejte https://vstoken.dev.azure.com/<unique-identifier>. Jedná seunique-identifiero identifikátor GUID vaší organizace Azure DevOps.Identifikátor subjektu Zadejte sc://<Azure DevOps organization>/<project name>/<service connection name>. Připojení ke službě už nemusí být vytvořené.Zvolte Uložit.

Nechte toto okno otevřené. Později se v procesu vrátíte do okna a aktualizujete federované přihlašovací údaje registrace aplikace.

Udělení oprávnění spravované identitě

Na webu Azure Portal přejděte k prostředku Azure, kterému chcete udělit oprávnění (například skupině prostředků).

Vyberte Řízení přístupu (IAM) .

Vyberte Přidat přiřazení role. Přiřaďte spravované identitě požadovanou roli (například Přispěvatel).

Vyberte Zkontrolovat a přiřadit.

Vytvoření připojení služby pro ověřování spravované identity

V Azure DevOps otevřete projekt a přejděte na

>připojení služby Pipelines>Service.

>připojení služby Pipelines>Service.Vyberte Nové připojení služby.

Vyberte Azure Resource Manager a pak vyberte Další.

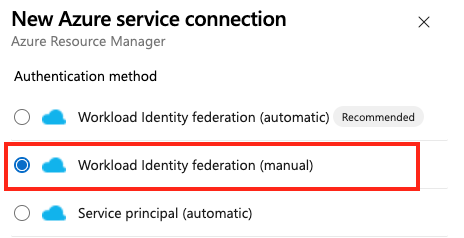

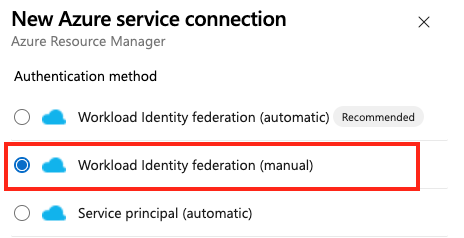

Vyberte Federaci identit úloh (ruční) a pak vyberte Další.

Jako název připojení služby zadejte hodnotu, kterou jste použili pro identifikátor subjektu při vytváření federovaných přihlašovacích údajů.

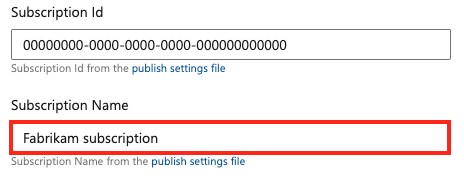

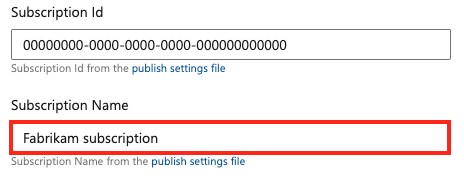

Jako ID předplatného a název předplatného zadejte hodnoty předplatného v účtu webu Azure Portal.

V části ověřování:

Jako ID instančního objektu zadejte hodnotu ID klienta z vaší spravované identity.

Jako ID tenanta zadejte hodnotu ID tenanta z vaší spravované identity.

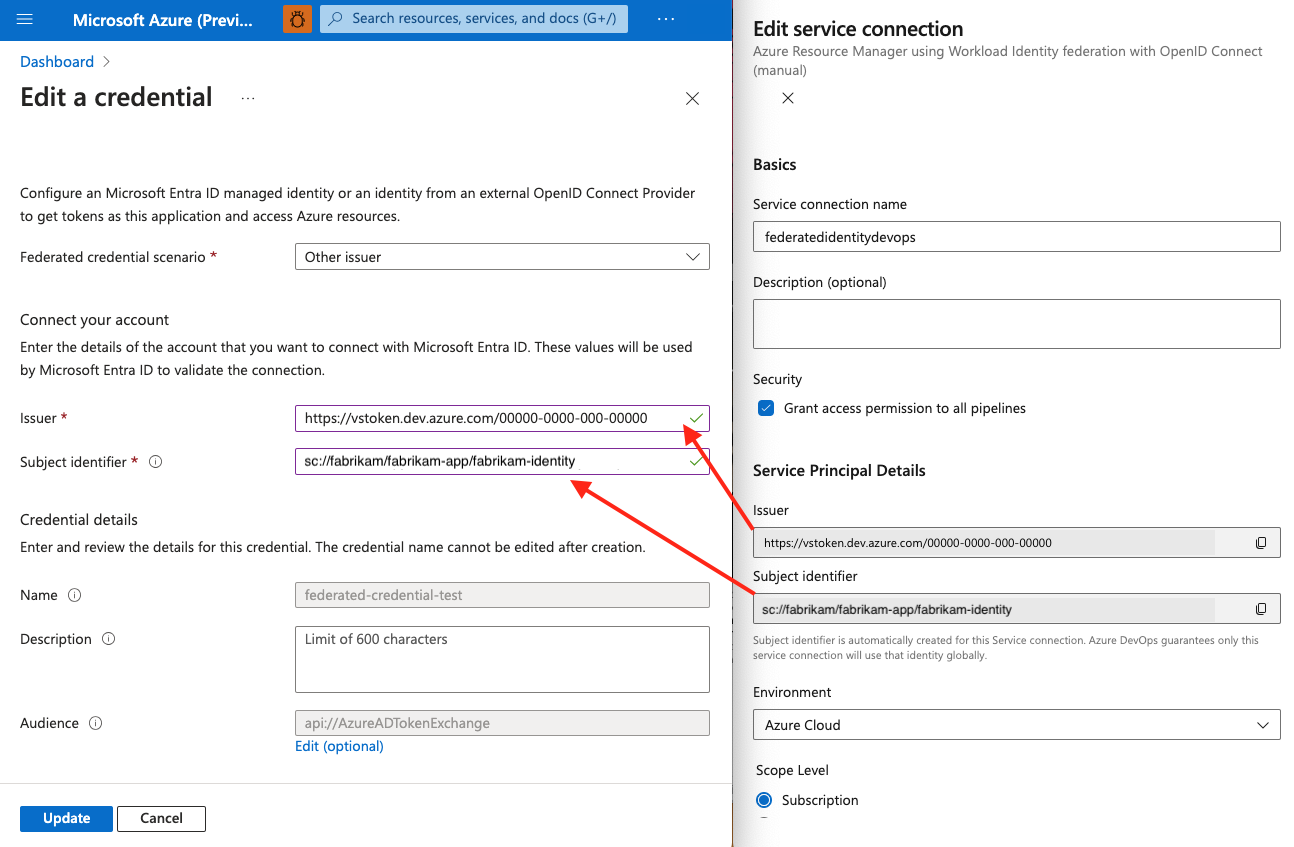

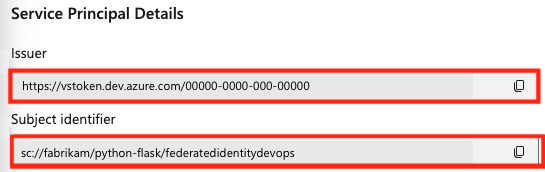

V Azure DevOps zkopírujte vygenerované hodnoty pro identifikátor vystavitele a subjektu.

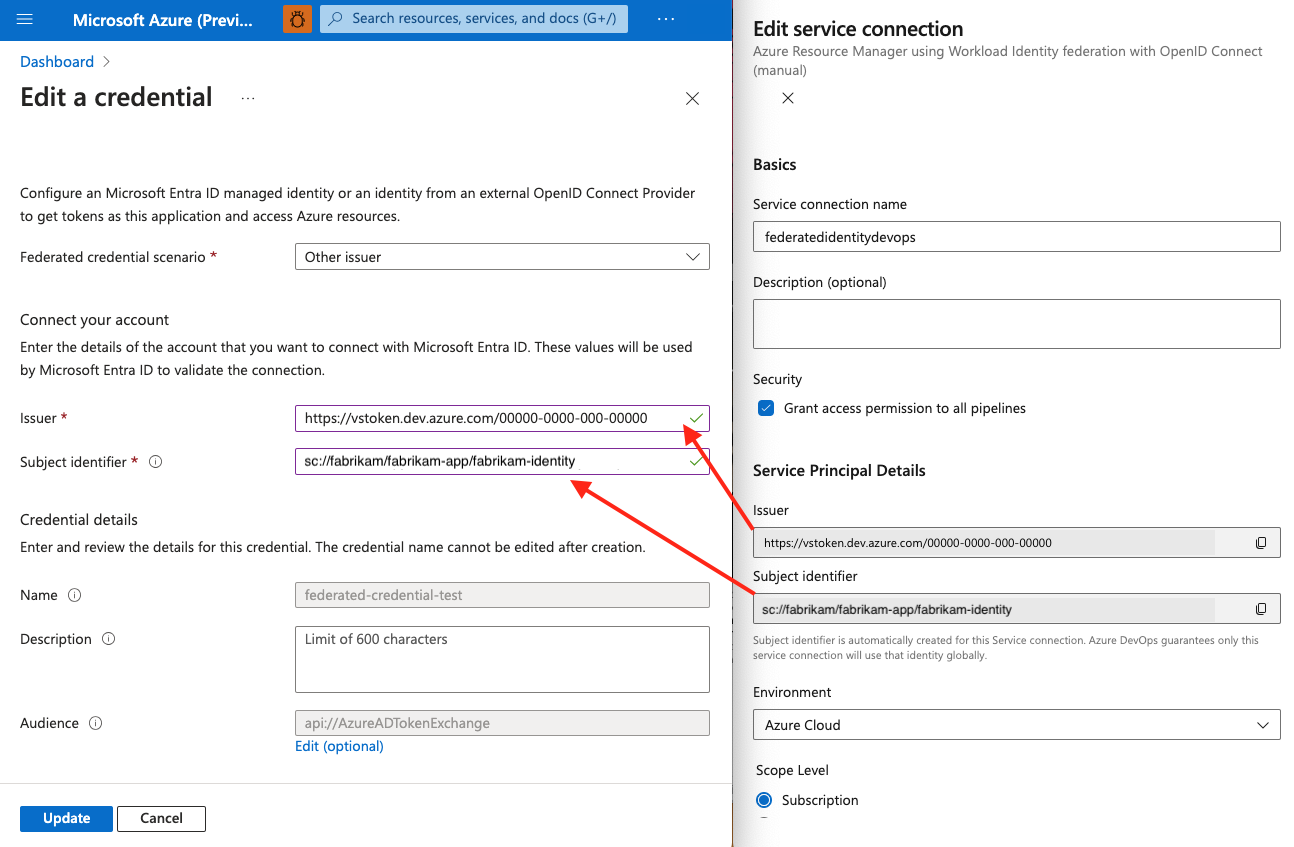

Na webu Azure Portal se vraťte k federovaným přihlašovacím údajům registrace vaší aplikace.

Vložte hodnoty pro identifikátor vystavitele a subjektu, který jste zkopírovali z projektu Azure DevOps, do federovaných přihlašovacích údajů na webu Azure Portal.

Na webu Azure Portal vyberte Aktualizovat a uložte aktualizované přihlašovací údaje.

V Azure DevOps vyberte Ověřit a uložit.

Nastavení připojení služby identit úloh pro použití ověřování instančního objektu

Možná budete muset ručně vytvořit instanční objekt s federovanými přihlašovacími údaji a pak udělit požadovaná oprávnění. Pro tento proces můžete také použít rozhraní REST API.

Vytvoření registrace aplikace a federovaných přihlašovacích údajů

Na webu Azure Portal přejděte k registracím aplikací.

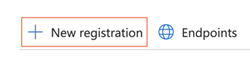

Vyberte Nová registrace.

Jako Název zadejte název registrace aplikace a pak vyberte Kdo může tuto aplikaci použít nebo získat přístup k tomuto rozhraní API.

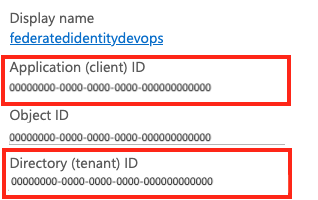

Zkopírujte hodnoty ID aplikace (klienta) aID adresáře (tenanta) z registrace aplikace, abyste je mohli použít později.

Přejděte na Spravovat>certifikáty a tajné kódy.

Vyberte federované přihlašovací údaje.

Vyberte Přidat přihlašovací údaje.

Vyberte scénář Jiného vystavitele.

Zadejte hodnoty pro identifikátor vystavitele a subjektu. Tyto hodnoty později nahradíte při vytváření připojení služby.

Pole Popis Issuer Zadejte https://vstoken.dev.azure.com/<unique-identifier>. Jedná seunique-identifiero identifikátor GUID vaší organizace Azure DevOps.Identifikátor subjektu Zadejte sc://<Azure DevOps organization>/<project name>/<service connection name>. Připojení ke službě už nemusí být vytvořené.Zvolte Uložit.

Nechte toto okno otevřené. Později se v procesu vrátíte do okna a aktualizujete federované přihlašovací údaje registrace aplikace.

Udělení oprávnění k registraci aplikace

Na webu Azure Portal přejděte k prostředku Azure, kterému chcete udělit oprávnění (například skupině prostředků).

Vyberte Řízení přístupu (IAM) .

Vyberte Přidat přiřazení role. Přiřaďte k registraci aplikace požadovanou roli (například Přispěvatel).

Vyberte Zkontrolovat a přiřadit.

Vytvoření připojení služby pro ověřování instančního objektu

V Azure DevOps otevřete projekt a přejděte na

>připojení služby Pipelines>Service.

>připojení služby Pipelines>Service.Vyberte Nové připojení služby.

Vyberte Azure Resource Manager a pak vyberte Další.

Vyberte Federaci identit úloh (ruční) a pak vyberte Další.

Jako název připojení služby zadejte hodnotu identifikátoru subjektu z federovaných přihlašovacích údajů.

Jako ID předplatného a název předplatného zadejte hodnoty předplatného v účtu webu Azure Portal.

V části ověřování:

Jako ID instančního objektu zadejte hodnotu ID aplikace (klienta) z registrace aplikace.

Jako ID tenanta zadejte hodnotu ID adresáře (tenanta) z registrace aplikace.

Zkopírujte vygenerované hodnoty pro identifikátor vystavitele a subjektu.

Na webu Azure Portal se vraťte k federovaným přihlašovacím údajům registrace vaší aplikace.

Vložte hodnoty pro identifikátor vystavitele a subjektu, který jste zkopírovali z projektu Azure DevOps, do federovaných přihlašovacích údajů na webu Azure Portal.

Na webu Azure Portal vyberte Aktualizovat a uložte aktualizované přihlašovací údaje.

V Azure DevOps vyberte Ověřit a uložit.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro