Povolení přístupu k oborům názvů služby Azure Event Hubs z konkrétních virtuálních sítí

Integrace služby Event Hubs s koncovými body služby virtuální sítě umožňuje zabezpečený přístup k funkcím zasílání zpráv z úloh, jako jsou virtuální počítače vázané na virtuální sítě, s cestou síťového provozu zabezpečenou na obou koncích.

Jakmile je nakonfigurovaný tak, aby byl vázaný na alespoň jeden koncový bod služby podsítě virtuální sítě, příslušný obor názvů služby Event Hubs už nepřijímá provoz odkudkoli, ale autorizované podsítě ve virtuálních sítích. Z hlediska virtuální sítě vazba oboru názvů služby Event Hubs ke koncovému bodu služby nakonfiguruje izolovaný síťový tunel z podsítě virtuální sítě ke službě zasílání zpráv.

Výsledkem je privátní a izolovaný vztah mezi úlohami vázanými na podsíť a příslušným oborem názvů služby Event Hubs, a to i přes pozorovatelnou síťovou adresu koncového bodu služby zasílání zpráv v rozsahu veřejných IP adres. Toto chování má výjimku. Povolení koncového bodu služby ve výchozím nastavení povolí denyall pravidlo v bráně firewall protokolu IP přidružené k virtuální síti. Do brány firewall protokolu IP můžete přidat konkrétní IP adresy, abyste povolili přístup k veřejnému koncovému bodu služby Event Hubs.

Důležité body

- Tato funkce není ve vrstvě Basic podporovaná.

- Povolení virtuálních sítí pro obor názvů služby Event Hubs ve výchozím nastavení blokuje příchozí požadavky, pokud požadavky nepocházejí ze služby provozované z povolených virtuálních sítí. Mezi blokované požadavky patří ty z jiných služeb Azure, z webu Azure Portal, z protokolování a služeb metrik atd. Jako výjimku můžete povolit přístup k prostředkům služby Event Hubs z určitých důvěryhodných služeb i v případě, že jsou povolené virtuální sítě. Seznam důvěryhodných služeb naleznete v tématu Důvěryhodné služby.

- Zadejte alespoň jedno pravidlo PROTOKOLU IP nebo pravidlo virtuální sítě pro obor názvů, které povolí provoz pouze ze zadaných IP adres nebo podsítě virtuální sítě. Pokud neexistují žádná pravidla PROTOKOLU IP a virtuální sítě, je možné k oboru názvů přistupovat přes veřejný internet (pomocí přístupového klíče).

Pokročilé scénáře zabezpečení povolené integrací virtuální sítě

Řešení, která vyžadují těsné a rozdělené zabezpečení a kde podsítě virtuální sítě poskytují segmentaci mezi odděleními služeb, stále potřebují komunikační cesty mezi službami umístěnými v těchto oddílech.

Jakákoli okamžitá trasa IP mezi oddíly, včetně těch, které přenášejí protokol HTTPS přes protokol TCP/IP, nese riziko zneužití ohrožení zabezpečení ze síťové vrstvy vzhůru. Služby zasílání zpráv poskytují izolované komunikační cesty, kde se zprávy při přechodu mezi stranami dokonce zapisují na disk. Úlohy ve dvou různých virtuálních sítích, které jsou svázané se stejnou instancí služby Event Hubs, můžou efektivně a spolehlivě komunikovat prostřednictvím zpráv, zatímco je zachována příslušná integrita hranice izolace sítě.

To znamená, že vaše cloudová řešení citlivá na zabezpečení nejen získávají přístup k špičkovým a škálovatelným funkcím asynchronního zasílání zpráv v Azure, ale teď můžou používat zasílání zpráv k vytváření komunikačních cest mezi zabezpečenými prostory řešení, které jsou ze své podstaty bezpečnější než to, co je dosažitelné s jakýmkoli komunikačním režimem peer-to-peer, včetně protokolů HTTPS a dalších protokolů soketů zabezpečených protokolem TLS.

Vytvoření vazby center událostí k virtuálním sítím

Pravidla virtuální sítě jsou funkce zabezpečení brány firewall, která řídí, jestli váš obor názvů služby Azure Event Hubs přijímá připojení z konkrétní podsítě virtuální sítě.

Vytvoření vazby oboru názvů služby Event Hubs k virtuální síti je dvoustupňový proces. Nejprve musíte vytvořit koncový bod služby virtuální sítě v podsíti virtuální sítě a povolit ho pro Microsoft.EventHub, jak je vysvětleno v článku s přehledem koncového bodu služby. Po přidání koncového bodu služby svážete obor názvů služby Event Hubs s pravidlem virtuální sítě.

Pravidlo virtuální sítě je přidružení oboru názvů služby Event Hubs k podsíti virtuální sítě. I když pravidlo existuje, mají všechny úlohy vázané na podsíť udělený přístup k oboru názvů služby Event Hubs. Služba Event Hubs sama nikdy nenavazuje odchozí připojení, nepotřebuje získat přístup, a proto není nikdy udělen přístup k vaší podsíti povolením tohoto pravidla.

Použití webu Azure Portal

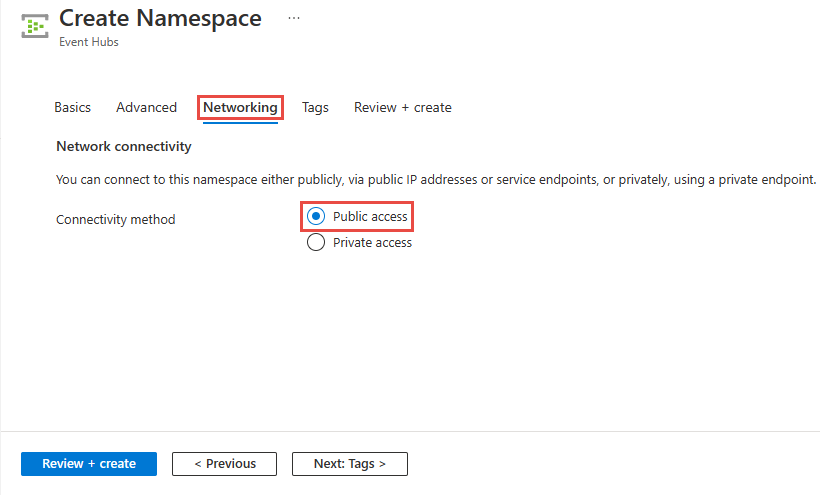

Při vytváření oboru názvů můžete buď povolit veřejný přístup (ze všech sítí) nebo pouze privátní přístup (pouze prostřednictvím privátních koncových bodů) k oboru názvů. Po vytvoření oboru názvů můžete povolit přístup z konkrétních IP adres nebo z konkrétních virtuálních sítí (pomocí koncových bodů síťové služby).

Konfigurace veřejného přístupu při vytváření oboru názvů

Chcete-li povolit veřejný přístup, vyberte veřejný přístup na stránce Sítě průvodce vytvořením oboru názvů.

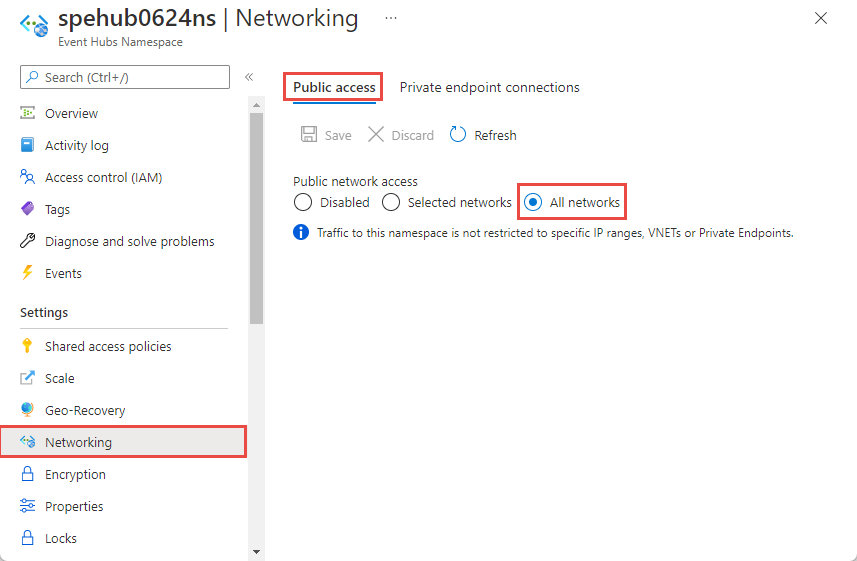

Po vytvoření oboru názvů vyberte v levé nabídce na stránce Obor názvů služby Service Bus možnost Sítě. Zobrazí se vybraná možnost Všechny sítě . Můžete vybrat možnost Vybrané sítě a povolit přístup z konkrétních IP adres nebo konkrétních virtuálních sítí. V další části najdete podrobnosti o určení sítí, ze kterých je povolený přístup.

Konfigurace vybraných sítí pro existující obor názvů

V této části se dozvíte, jak pomocí webu Azure Portal přidat koncový bod služby virtuální sítě. Pokud chcete omezit přístup, musíte integrovat koncový bod služby virtuální sítě pro tento obor názvů služby Event Hubs.

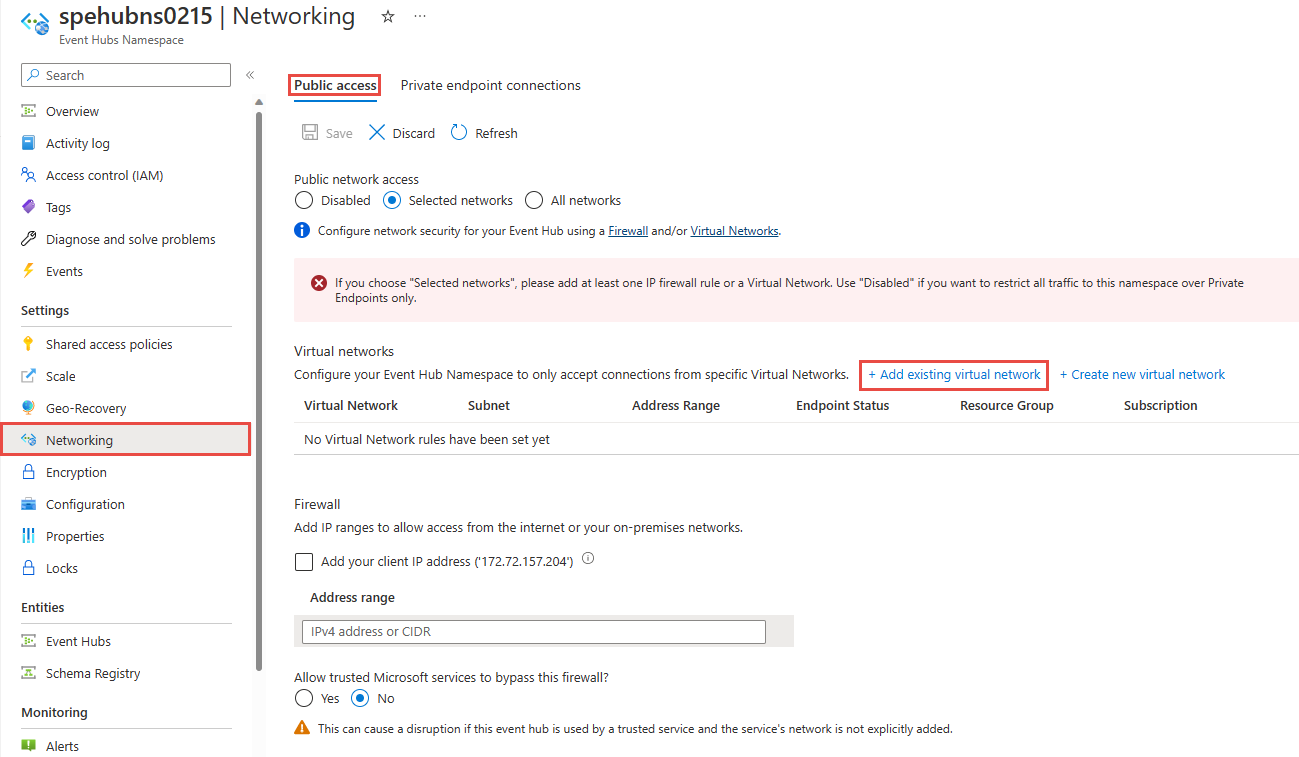

Na webu Azure Portal přejděte k oboru názvů služby Event Hubs.

V nabídce vlevo vyberte Sítě v části Nastavení.

Na stránce Sítě pro přístup k veřejné síti můžete nastavit jednu ze tří následujících možností. Pokud chcete povolit přístup jenom z konkrétních virtuálních sítí, zvolte možnost Vybrané sítě .

Tady jsou další podrobnosti o možnostech dostupných na stránce přístupu k veřejné síti:

Zakázáno. Tato možnost zakáže veškerý veřejný přístup k oboru názvů. Obor názvů je přístupný pouze prostřednictvím privátních koncových bodů.

Vybrané sítě. Tato možnost umožňuje veřejný přístup k oboru názvů pomocí přístupového klíče z vybraných sítí.

Důležité

Pokud zvolíte Vybrané sítě, přidejte alespoň jedno pravidlo brány firewall protokolu IP nebo virtuální síť, která bude mít přístup k oboru názvů. Pokud chcete omezit veškerý provoz do tohoto oboru názvů pouze přes privátní koncové body, zvolte Zakázáno.

Všechny sítě (výchozí). Tato možnost umožňuje veřejný přístup ze všech sítí pomocí přístupového klíče. Pokud vyberete možnost Všechny sítě , centrum událostí přijímá připojení z jakékoli IP adresy (pomocí přístupového klíče). Toto nastavení je ekvivalentní pravidlu, které přijímá rozsah IP adres 0.0.0.0/0.

Pokud chcete omezit přístup k určitým sítím, zvolte v horní části stránky možnost Vybrané sítě , pokud ještě není vybraná.

V části Virtuální sítě na stránce vyberte +Přidat existující virtuální síť*. Pokud chcete vytvořit novou virtuální síť, vyberte + Vytvořit novou virtuální síť .

Důležité

Pokud zvolíte Vybrané sítě, přidejte alespoň jedno pravidlo brány firewall protokolu IP nebo virtuální síť, která bude mít přístup k oboru názvů. Pokud chcete omezit veškerý provoz do tohoto oboru názvů pouze přes privátní koncové body, zvolte Zakázáno.

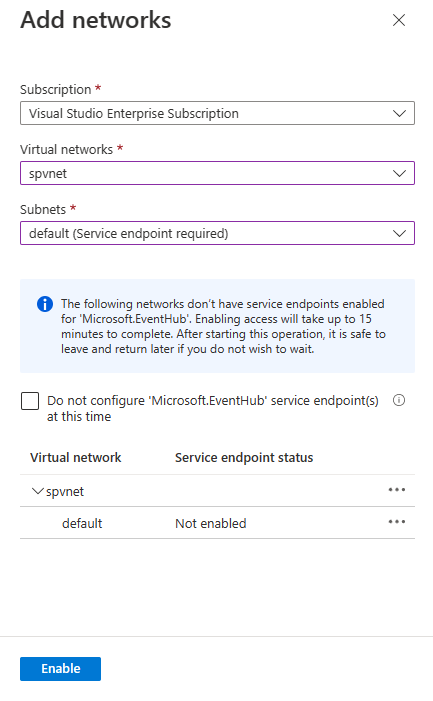

V seznamu virtuálních sítí vyberte virtuální síť a pak vyberte podsíť. Před přidáním virtuální sítě do seznamu musíte koncový bod služby povolit. Pokud koncový bod služby není povolený, portál vás vyzve, abyste ho povolili.

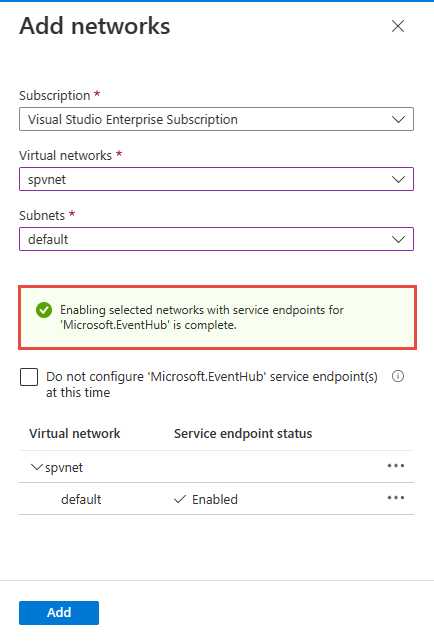

Po povolení koncového bodu služby pro podsíť pro Microsoft.EventHub by se měla zobrazit následující úspěšná zpráva. Vyberte Přidat v dolní části stránky a přidejte síť.

Poznámka:

Pokud nemůžete povolit koncový bod služby, můžete chybějící koncový bod služby virtuální sítě ignorovat pomocí šablony Resource Manageru. Tato funkce není na portálu dostupná.

Určete, jestli chcete povolit, aby důvěryhodná služby Microsoft tuto bránu firewall vynechala. Podrobnosti najdete v části Důvěryhodné služby Microsoft.

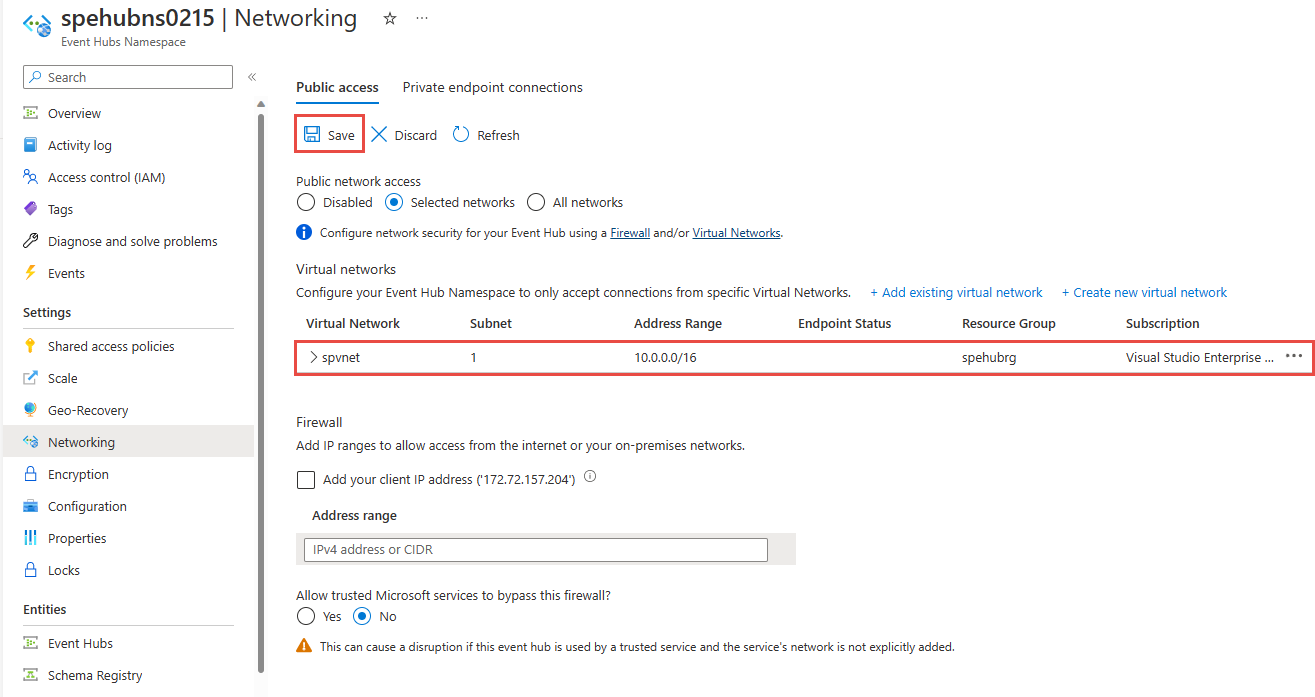

Nastavení uložíte výběrem možnosti Uložit na panelu nástrojů. Počkejte několik minut, než se potvrzení zobrazí v oznámeních na portálu.

Poznámka:

Pokud chcete omezit přístup na konkrétní IP adresy nebo rozsahy, přečtěte si téma Povolit přístup z konkrétních IP adres nebo rozsahů.

Důvěryhodné služby Microsoftu

Když povolíte povolit důvěryhodné služby Microsoft obejít toto nastavení brány firewall, budou k prostředkům služby Event Hubs uděleny následující služby v rámci stejného tenanta.

| Důvěryhodná služba | Podporované scénáře použití |

|---|---|

| Azure Event Grid | Umožňuje službě Azure Event Grid odesílat události do center událostí v oboru názvů služby Event Hubs. Musíte také provést následující kroky:

Další informace najdete v tématu Doručování událostí se spravovanou identitou. |

| Azure Stream Analytics | Umožňuje úloze Azure Stream Analytics číst data z (vstupu) nebo zapisovat data do (výstupní) center událostí v oboru názvů služby Event Hubs. Důležité: Úloha Stream Analytics by měla být nakonfigurovaná tak, aby používala spravovanou identitu pro přístup k centru událostí. Další informace najdete v tématu Použití spravovaných identit pro přístup k centru událostí z úlohy Azure Stream Analytics (Preview). |

| Azure IoT Hub | Umožňuje službě IoT Hub odesílat zprávy do center událostí v oboru názvů služby Event Hubs. Musíte také provést následující kroky:

|

| Azure API Management | Služba API Management umožňuje odesílat události do centra událostí v oboru názvů služby Event Hubs.

|

| Azure Monitor (diagnostické Nastavení a skupiny akcí) | Umožňuje službě Azure Monitor odesílat diagnostické informace a oznámení výstrah do center událostí v oboru názvů služby Event Hubs. Azure Monitor může číst z centra událostí a také zapisovat data do centra událostí. |

| Azure Synapse | Umožňuje službě Azure Synapse připojit se k centru událostí pomocí spravované identity pracovního prostoru Synapse. Přidejte do identity v oboru názvů Event Hubs roli odesílatele dat služby Azure Event Hubs, příjemce nebo vlastníka. |

| Průzkumník dat Azure | Umožňuje Azure Data Exploreru přijímat události z centra událostí pomocí spravované identity clusteru. Potřebujete provést následující kroky:

|

| Azure IoT Central | Umožňuje Službě IoT Central exportovat data do center událostí v oboru názvů služby Event Hubs. Musíte také provést následující kroky:

|

| Azure Health Data Services | Umožňuje konektor IoT služby Healthcare APIs ingestovat data zdravotnických zařízení z oboru názvů služby Event Hubs a uchovávat data ve vaší nakonfigurované službě FHIR® (Fast Healthcare Interoperability Resources). Konektor IoT by měl být nakonfigurovaný tak, aby pro přístup k centru událostí používal spravovanou identitu. Další informace najdete v tématu Začínáme s konektorem IoT – Azure Healthcare API. |

| Azure Digital Twins | Umožňuje službě Azure Digital Twins výchozí přenos dat do center událostí v oboru názvů služby Event Hubs. Musíte také provést následující kroky:

|

Další důvěryhodné služby pro Azure Event Hubs najdete níže:

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

Použití šablony Resource Manageru

Následující ukázková šablona Resource Manageru přidá pravidlo virtuální sítě do existujícího oboru názvů služby Event Hubs. Pro pravidlo sítě určuje ID podsítě ve virtuální síti.

ID je plně kvalifikovaná cesta Resource Manageru pro podsíť virtuální sítě. Například /subscriptions/{id}/resourceGroups/{rg}/providers/Microsoft.Network/virtualNetworks/{vnet}/subnets/default pro výchozí podsíť virtuální sítě.

Při přidávání pravidel virtuální sítě nebo brány firewall nastavte hodnotu defaultAction na Denyhodnotu .

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"eventhubNamespaceName": {

"type": "string",

"metadata": {

"description": "Name of the Event Hubs namespace"

}

},

"virtualNetworkName": {

"type": "string",

"metadata": {

"description": "Name of the Virtual Network Rule"

}

},

"subnetName": {

"type": "string",

"metadata": {

"description": "Name of the Virtual Network Sub Net"

}

},

"location": {

"type": "string",

"metadata": {

"description": "Location for Namespace"

}

}

},

"variables": {

"namespaceNetworkRuleSetName": "[concat(parameters('eventhubNamespaceName'), concat('/', 'default'))]",

"subNetId": "[resourceId('Microsoft.Network/virtualNetworks/subnets/', parameters('virtualNetworkName'), parameters('subnetName'))]"

},

"resources": [

{

"apiVersion": "2018-01-01-preview",

"name": "[parameters('eventhubNamespaceName')]",

"type": "Microsoft.EventHub/namespaces",

"location": "[parameters('location')]",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": { }

},

{

"apiVersion": "2017-09-01",

"name": "[parameters('virtualNetworkName')]",

"location": "[parameters('location')]",

"type": "Microsoft.Network/virtualNetworks",

"properties": {

"addressSpace": {

"addressPrefixes": [

"10.0.0.0/23"

]

},

"subnets": [

{

"name": "[parameters('subnetName')]",

"properties": {

"addressPrefix": "10.0.0.0/23",

"serviceEndpoints": [

{

"service": "Microsoft.EventHub"

}

]

}

}

]

}

},

{

"apiVersion": "2018-01-01-preview",

"name": "[variables('namespaceNetworkRuleSetName')]",

"type": "Microsoft.EventHub/namespaces/networkruleset",

"dependsOn": [

"[concat('Microsoft.EventHub/namespaces/', parameters('eventhubNamespaceName'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"virtualNetworkRules":

[

{

"subnet": {

"id": "[variables('subNetId')]"

},

"ignoreMissingVnetServiceEndpoint": false

}

],

"ipRules":[],

"trustedServiceAccessEnabled": false

}

}

],

"outputs": { }

}

Pokud chcete šablonu nasadit, postupujte podle pokynů pro Azure Resource Manager.

Důležité

Pokud neexistují žádná pravidla PROTOKOLU IP a virtuální sítě, veškerý provoz proudí do oboru názvů i v případě, že nastavíte defaultAction hodnotu deny. Obor názvů je přístupný přes veřejný internet (pomocí přístupového klíče). Zadejte alespoň jedno pravidlo PROTOKOLU IP nebo pravidlo virtuální sítě pro obor názvů, které povolí provoz pouze ze zadaných IP adres nebo podsítě virtuální sítě.

Použití Azure CLI

Pomocí az eventhubs namespace network-rule-set příkazů přidat, vypsat, aktualizovat a odebrat můžete spravovat pravidla virtuální sítě pro obor názvů služby Service Bus.

Použití Azure Powershell

Pomocí následujících příkazů Azure PowerShellu přidejte, vypište, odeberte, aktualizujte a odstraňte pravidla sítě pro obor názvů služby Service Bus.

Add-AzEventHubVirtualNetworkRulea přidejte pravidlo virtuální sítě.New-AzEventHubVirtualNetworkRuleConfigaSet-AzEventHubNetworkRuleSetspolečně přidat pravidlo virtuální sítě.Remove-AzEventHubVirtualNetworkRuleodebrání pravidla virtuální sítě.

výchozí akce a přístup k veřejné síti

REST API

Výchozí hodnota defaultAction vlastnosti byla Deny pro rozhraní API verze 2021-01-01-preview a starší. Pravidlo zamítnutí se však nevynucuje, pokud nenastavíte filtry IP adres nebo pravidla virtuální sítě. To znamená, že pokud jste neměli žádné filtry IP adres nebo pravidla virtuální sítě, považuje se za Allow.

Od rozhraní API verze 2021-06-01-preview je výchozí hodnota defaultAction vlastnosti Allowpřesně odrážet vynucení na straně služby. Pokud je výchozí akce nastavená na Deny, vynucují se filtry IP adres a pravidla virtuální sítě. Pokud je výchozí akce nastavená na Allow, filtry IP adres a pravidla virtuální sítě se nevynucuje. Služba si pamatuje pravidla, když je vypnete a pak znovu zapnete.

Rozhraní API verze 2021-06-01-preview dále zavádí novou vlastnost s názvem publicNetworkAccess. Pokud je nastavená na Disabled, operace jsou omezeny pouze na privátní propojení. Pokud je nastavená na Enabledhodnotu , jsou operace povoleny přes veřejný internet.

Další informace o těchto vlastnostech najdete v tématu Vytvoření nebo aktualizace sady pravidel sítě a vytvoření nebo aktualizace privátního koncového bodu Připojení ions.

Poznámka:

Žádné z výše uvedených nastavení nepoužívat ověřování deklarací identity prostřednictvím SAS nebo ověřování Microsoft Entra. Kontrola ověřování se vždy spustí po ověření síťových kontrol, které jsou nakonfigurovány pomocí defaultAction, publicNetworkAccessprivateEndpointConnections nastavení.

portál Azure

Azure Portal vždy používá nejnovější verzi rozhraní API k získání a nastavení vlastností. Pokud jste dříve nakonfigurovali obor názvů pomocí verze 2021-01-01-preview a starší s nastavenými defaultAction na Denyhodnotu a zadali jste nulové filtry IP adres a pravidla virtuální sítě, portál by dříve zkontroloval vybrané sítě na stránce Sítě vašeho oboru názvů. Teď zkontroluje možnost Všechny sítě .

Další kroky

Další informace o virtuálních sítích najdete na následujících odkazech:

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro