Nasazení poskytovatele partnera pro zabezpečení

Poskytovatelé partnerů zabezpečení ve službě Azure Firewall Manager umožňují používat známé nabídky zabezpečení jako služby (SECaaS) třetích stran pro ochranu přístupu k internetu pro vaše uživatele.

Další informace o podporovaných scénářích a pokynech k osvědčeným postupům najdete v tématu Co jsou poskytovatelé partnerů zabezpečení?

Teď jsou k dispozici integrovaní partneři zabezpečení jako služba (SECaaS) třetích stran:

- Zscaler

- Check Point

- iboss

Nasazení zprostředkovatele zabezpečení třetí strany v novém centru

Pokud nasazujete poskytovatele třetí strany do existujícího centra, přeskočte tuto část.

- Přihlaste se k portálu Azure.

- Do vyhledávacího pole zadejte Správce brány firewall a vyberte ho v části Služby.

- Přejděte na přehled. Vyberte Zobrazit zabezpečená virtuální centra.

- Vyberte Vytvořit nové zabezpečené virtuální centrum.

- Zadejte své předplatné a skupinu prostředků, vyberte podporovanou oblast a přidejte informace o centru a virtuální síti WAN.

- Pokud chcete povolit poskytovatele partnerů zabezpečení, vyberte Možnost Zahrnout bránu VPN.

- Vyberte jednotky škálování brány vhodné pro vaše požadavky.

- Výběr dalšího: Azure Firewall

Poznámka:

Poskytovatelé partnerů zabezpečení se připojují k vašemu centru pomocí tunelů služby VPN Gateway. Pokud službu VPN Gateway odstraníte, připojení k vašim poskytovatelům partnerů zabezpečení se ztratí.

- Pokud chcete nasadit službu Azure Firewall pro filtrování privátního provozu spolu s poskytovatelem služeb třetích stran pro filtrování internetového provozu, vyberte zásadu pro službu Azure Firewall. Prohlédněte si podporované scénáře.

- Pokud chcete v centru nasadit jenom jiného zprostředkovatele zabezpečení, vyberte Azure Firewall: Povoleno/Zakázáno a nastavte ho na Zakázáno.

- Vyberte Další: Poskytovatel partnera zabezpečení.

- Nastavte zprostředkovatele partnera zabezpečení na povolenou.

- Vyberte partnera.

- Vyberte Další: Zkontrolovat a vytvořit.

- Zkontrolujte obsah a pak vyberte Vytvořit.

Nasazení brány VPN může trvat déle než 30 minut.

Pokud chcete ověřit, že je centrum vytvořené, přejděte na zabezpečené virtuální centra Azure Firewall Manageru> s> přehledem. Zobrazí se název poskytovatele partnera zabezpečení a stav partnera zabezpečení jako stav Zabezpečení Připojení čeká na vyřízení.

Po vytvoření centra a nastavení partnera zabezpečení pokračujte připojením poskytovatele zabezpečení k centru.

Nasazení zprostředkovatele zabezpečení třetí strany v existujícím centru

Můžete také vybrat existující centrum ve službě Virtual WAN a převést ho na zabezpečené virtuální centrum.

- V části Začínáme, Přehled vyberte Zobrazit zabezpečené virtuální rozbočovače.

- Vyberte Převést existující rozbočovače.

- Vyberte předplatné a existující centrum. Podle zbývajících kroků nasaďte poskytovatele třetí strany v novém centru.

Nezapomeňte, že je potřeba nasadit bránu VPN, která převede existující centrum na zabezpečené centrum s poskytovateli třetích stran.

Konfigurace poskytovatelů zabezpečení třetích stran pro připojení k zabezpečenému centru

K nastavení tunelů ke službě VPN Gateway virtuálního centra potřebují poskytovatelé třetích stran přístupová práva k vašemu centru. Uděláte to tak, že k předplatnému nebo skupině prostředků přidružíte instanční objekt a udělíte přístupová práva. Tyto přihlašovací údaje pak musíte dát třetí straně pomocí svého portálu.

Poznámka:

Poskytovatelé zabezpečení třetích stran vytvářejí web VPN vaším jménem. Tento web VPN se nezobrazuje na webu Azure Portal.

Vytvoření a autorizace instančního objektu

Vytvoření instančního objektu Microsoft Entra: Adresu URL pro přesměrování můžete přeskočit.

Přidejte přístupová práva a obor pro instanční objekt. Postup: Použití portálu k vytvoření aplikace Microsoft Entra a hlavní služby, které mají přístup ke zdrojům

Poznámka:

Přístup můžete omezit jenom na skupinu prostředků, abyste měli podrobnější kontrolu.

Navštívit portál partnera

Dokončete nastavení podle pokynů od partnera. To zahrnuje odesílání informací o Microsoft Entra za účelem zjištění a připojení k centru, aktualizaci zásad výchozího přenosu dat a kontrole stavu připojení a protokolů.

- Zscaler: Konfigurace integrace služby Microsoft Azure Virtual WAN

- Check Point: Konfigurace integrace služby Microsoft Azure Virtual WAN

- iboss: Konfigurace integrace služby Microsoft Azure Virtual WAN

Stav vytvoření tunelu můžete zobrazit na portálu Azure Virtual WAN v Azure. Jakmile se tunely zobrazí v Azure i na partnerském portálu, pokračujte dalšími kroky a nastavte trasy pro výběr větví a virtuálních sítí, které mají partnerovi posílat internetový provoz.

Konfigurace zabezpečení pomocí Správce brány firewall

Přejděte do Azure Firewall Manageru –> zabezpečená centra.

Vyberte centrum. Stav centra by se teď měl zobrazovat ve stavu Zřízeno místo čekání na Připojení zabezpečení.

Ujistěte se, že se poskytovatel třetí strany může připojit k centru. Tunely v bráně VPN by měly být ve Připojení stavu. Tento stav je reflektnější na stav připojení mezi centrem a partnerem třetí strany v porovnání s předchozím stavem.

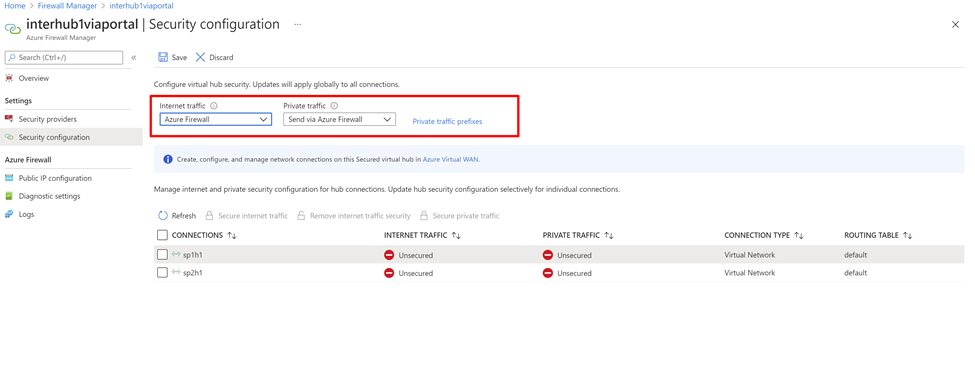

Vyberte centrum a přejděte do části Konfigurace zabezpečení.

Když do centra nasadíte poskytovatele třetí strany, převede ho na zabezpečené virtuální centrum. Tím zajistíte, že poskytovatel třetí strany inzeruje trasu 0.0.0.0/0 (výchozí) do centra. Připojení virtuální sítě a lokality připojené k centru ale tuto trasu nezískují, pokud se nepřihlásíte, ke kterým připojením by se měla tato výchozí trasa dostat.

Poznámka:

Ručně nevytvořte trasu 0.0.0.0/0 (výchozí) přes protokol BGP pro inzerování větví. To se provádí automaticky pro zabezpečená nasazení virtuálních center s poskytovateli zabezpečení třetích stran. Tímto způsobem může dojít k přerušení procesu nasazení.

Nakonfigurujte zabezpečení virtuální sítě WAN nastavením internetového provozu přes Azure Firewall a privátní provoz prostřednictvím důvěryhodného partnera zabezpečení. Tím se automaticky zabezpečí jednotlivá připojení ve službě Virtual WAN.

Pokud navíc vaše organizace používá rozsahy veřejných IP adres ve virtuálních sítích a pobočkách, musíte tyto předpony IP adres explicitně zadat pomocí předpon privátního provozu. Předpony veřejných IP adres je možné zadat jednotlivě nebo jako agregace.

Pokud pro předpony privátního provozu používáte jiné adresy než RFC1918, možná budete muset pro bránu firewall nakonfigurovat zásady SNAT tak, aby zakázaly SNAT pro privátní provoz bez RFC1918. Ve výchozím nastavení azure Firewall SNAT veškerý provoz, který není RFC1918.

Internetové přenosy z pobočky nebo virtuální sítě prostřednictvím služby třetích stran

Dále můžete zkontrolovat, jestli virtuální počítače virtuální sítě nebo pobočková lokalita mají přístup k internetu, a ověřit, že provoz proudí do služby třetí strany.

Po dokončení kroků nastavení trasy se virtuální počítače virtuální sítě a lokality větví odešlou na trasu služby třetí strany 0/0. K těmto virtuálním počítačům nemůžete připojit protokol RDP ani SSH. Pokud se chcete přihlásit, můžete nasadit službu Azure Bastion ve virtuální síti s partnerským vztahem.

Konfigurace pravidla

Pomocí partnerského portálu nakonfigurujte pravidla brány firewall. Azure Firewall prochází provoz.

Můžete například sledovat povolený provoz přes Azure Firewall, i když neexistuje žádné explicitní pravidlo, které povoluje provoz. Důvodem je to, že Azure Firewall předává provoz poskytovateli partnera pro zabezpečení dalšího segmentu směrování (ZScalar, CheckPoint nebo iBoss). Azure Firewall stále obsahuje pravidla pro povolení odchozího provozu, ale název pravidla se nezaprotokoluje.

Další informace najdete v dokumentaci partnera.