Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

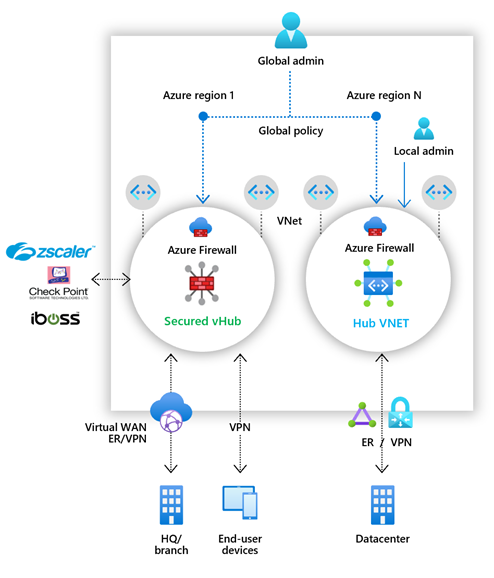

Azure Firewall Manager je služba pro správu zabezpečení, která nabízí centrální zásady zabezpečení a správu směrování pro cloudové bezpečnostní perimetry.

Firewall Manager poskytuje správu zabezpečení pro dva typy síťové architektury:

Zabezpečené virtuální centrum

Centrum Azure Virtual WAN je prostředek spravovaný Microsoftem, který vám umožňuje snadno vytvářet hvězdicové architektury. Pokud jsou k takovému centru přidružené zásady zabezpečení a směrování, označuje se jako zabezpečené virtuální centrum.

Virtuální síť rozbočovače

Jde o standardní virtuální síť Azure, kterou vytváříte a spravujete sami. Pokud jsou zásady zabezpečení přidružené k takovému centru, označuje se jako virtuální síť centra. V tuto chvíli se podporuje jenom služba Azure Firewall Policy. Můžete peer spoke virtuální sítě, které obsahují vaše servery a služby úloh. Brány firewall můžete spravovat také v samostatných virtuálních sítích, které nejsou v partnerském vztahu k žádnému paprsku.

Podrobné porovnání zabezpečených architektur virtuálních center a centrálních virtuálních sítí najdete v tématu Jaké jsou možnosti architektury Azure Firewall Manageru?

Funkce Azure Firewall Manageru

Azure Firewall Manager nabízí následující funkce:

Centrální nasazení a konfigurace služby Azure Firewall

Můžete centrálně nasadit a nakonfigurovat několik instancí služby Azure Firewall, které pokrývají různé oblasti Azure a předplatná.

Hierarchické zásady (globální a místní)

Pomocí Azure Firewall Manageru můžete centrálně spravovat zásady služby Azure Firewall napříč několika zabezpečenými virtuálními rozbočovači. Centrální IT týmy můžou vytvářet globální zásady brány firewall, které vynucuje zásady brány firewall pro celou organizaci napříč týmy. Zásady brány firewall vytvořené místně umožňují samoobslužný model DevOps pro lepší flexibilitu.

Integrované s partnerským zabezpečením jako službou pro pokročilé zabezpečení

Kromě služby Azure Firewall můžete integrovat poskytovatele zabezpečení partnerů jako služby (SECaaS), abyste zajistili větší ochranu sítě pro virtuální síť a připojení k internetu větví.

Tato funkce je dostupná jenom se zabezpečenými nasazeními virtuálních center.

Filtrování provozu virtuální sítě do internetu (V2I)

- Vyfiltrujte odchozí provoz virtuální sítě pomocí preferovaného poskytovatele zabezpečení partnera.

- Používejte pokročilou ochranu internetu s podporou uživatelů pro cloudové úlohy spuštěné v Azure.

Filtrování provozu branch to Internet (B2I)

Pomocí připojení Azure a globální distribuce můžete snadno přidat filtrování partnerů pro větve do internetových scénářů.

Další informace o poskytovateli partnerů zabezpečení najdete v tématu Co jsou poskytovatelé partnerů zabezpečení Azure Firewall Manageru?

Centralizovaná správa tras

Snadno směrujte provoz do zabezpečeného centra pro filtrování a protokolování bez nutnosti ručního nastavení tras definovaných uživatelem (UDR) v paprskových virtuálních sítích.

Tato funkce je dostupná jenom se zabezpečenými nasazeními virtuálních center.

Můžete použít poskytovatele partnerských služeb pro filtrování provozu B2I (Branch to Internet) vedle služby Azure Firewall for Branch to Virtual Network (B2V), virtuální sítě do virtuální sítě (V2V) a virtuální sítě do internetu (V2I).

Plán ochrany před útoky DDoS

Virtuální sítě můžete přidružit k plánu ochrany před útoky DDoS v azure Firewall Manageru. Další informace najdete v tématu Konfigurace plánu služby Azure DDoS Protection pomocí Azure Firewall Manageru.

Správa zásad firewallu webových aplikací

Zásady firewallu webových aplikací (WAF) můžete centrálně vytvářet a přidružit pro platformy pro doručování aplikací, včetně služby Azure Front Door a Aplikace Azure lication Gateway. Další informace najdete v tématu Správa zásad firewallu webových aplikací.

Regionální dostupnost

Zásady služby Azure Firewall je možné použít napříč oblastmi. Můžete například vytvořit zásadu v oblasti USA – západ a použít ji v oblasti USA – východ.

Známé problémy

Azure Firewall Manager má následující známé problémy:

| Problém | Popis | Omezení rizik |

|---|---|---|

| Rozdělení provozu | Rozdělení provozu Microsoft 365 a Azure Public PaaS se v současné době nepodporuje. Například výběr poskytovatele partnera pro V2I nebo B2I také odešle veškerý veřejný paaS Azure a provoz Microsoftu 365 prostřednictvím partnerské služby. | Zkoumání rozdělení provozu v centru |

| Základní zásady musí být ve stejné oblasti jako místní zásady. | Vytvořte všechny místní zásady ve stejné oblasti jako základní zásady. Stále můžete použít zásadu vytvořenou v jedné oblasti v zabezpečeném centru z jiné oblasti. | Prověřování |

| Filtrování provozu mezi centry v zabezpečených nasazeních virtuálních center | Filtrování komunikace zabezpečeného virtuálního centra se zabezpečeným virtuálním centrem je podporováno pomocí funkce Záměr směrování. | Povolte ve svém centru Virtual WAN záměr směrování nastavením mezicentra na povolenou v Azure Firewall Manageru. Další informace o této funkci najdete v dokumentaci ke záměru směrování. Jedinou konfigurací směrování virtual WAN, která umožňuje filtrování provozu mezi rozbočovači, je záměr směrování. |

| Větev pro větvení provozu s povoleným filtrováním privátního provozu | Přenosy větví do větví je možné zkontrolovat službou Azure Firewall ve scénářích zabezpečeného centra, pokud je povolený záměr směrování. | Povolte ve svém centru Virtual WAN záměr směrování nastavením mezicentra na povolenou v Azure Firewall Manageru. Další informace o této funkci najdete v dokumentaci ke záměru směrování. Jedinou konfigurací směrování virtual WAN, která umožňuje větvet privátní provoz, je záměr směrování. |

| Všechny zabezpečené virtuální rozbočovače sdílející stejnou virtuální síť WAN musí být ve stejné skupině prostředků. | Toto chování je dnes v souladu se službou Virtual WAN Hubs. | Vytvořte několik virtuálních WAN, které umožní vytvoření zabezpečených virtuálních center v různých skupinách prostředků. |

| Hromadné přidání IP adres selže | Brána firewall zabezpečeného centra přejde do stavu selhání, pokud přidáte více veřejných IP adres. | Přidejte menší počet veřejných IP adres. Přidejte například 10 najednou. |

| Služba DDoS Protection není podporována se zabezpečenými virtuálními rozbočovači | Ochrana před útoky DDoS není integrovaná se sítěmi vWANs. | Prověřování K zabezpečeným centrem teď můžete přidružit veřejnou IP adresu vytvořenou ve vašich tenantech. Veřejné IP adresy je možné nakonfigurovat pomocí služby Azure DDoS Protection. Další informace najdete v tématu Podpora veřejných IP adres poskytovaná zákazníkem v zabezpečených centrech (Preview). |

| Protokoly aktivit nejsou plně podporované. | Zásady brány firewall v současné době nepodporují protokoly aktivit. | Prověřování |

| Popis pravidel, která nejsou plně podporovaná | Zásady brány firewall nezobrazují popis pravidel v exportu ARM. | Prověřování |

| Azure Firewall Manager přepíše statické a vlastní trasy, které způsobují výpadky v centru virtual WAN. | Azure Firewall Manager byste neměli používat ke správě nastavení v nasazeních nakonfigurovaných s vlastními nebo statickými trasami. Aktualizace ze správce brány firewall můžou potenciálně přepsat statická nebo vlastní nastavení trasy. | Pokud používáte statické nebo vlastní trasy, použijte stránku Virtual WAN ke správě nastavení zabezpečení a vyhněte se konfiguraci přes Azure Firewall Manager. Další informace najdete v tématu Scénář: Azure Firewall – vlastní. |