Použití zásad služby Azure Firewall k definování hierarchie pravidel

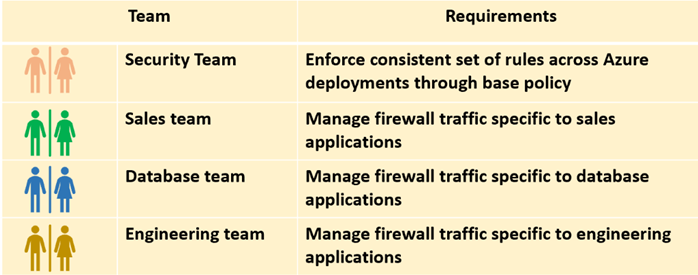

Správci zabezpečení potřebují spravovat brány firewall a zajistit dodržování předpisů v místních a cloudových nasazeních. Klíčovou komponentou je schopnost poskytovat aplikačním týmům flexibilitu při implementaci kanálů CI/CD a vytvářet pravidla brány firewall automatizovaným způsobem.

Zásady služby Azure Firewall umožňují definovat hierarchii pravidel a vynutit dodržování předpisů:

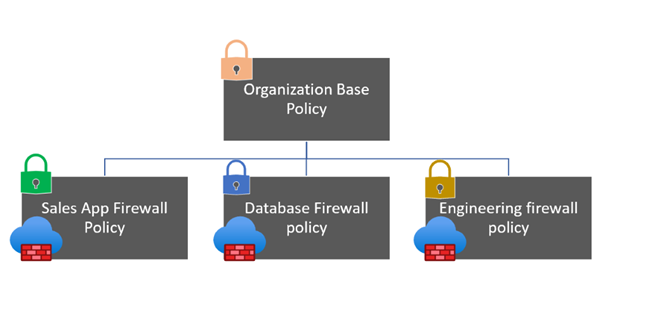

- Poskytuje hierarchickou strukturu pro překrytí centrálních základních zásad nad podřízenými zásadami týmu aplikací. Základní zásada má vyšší prioritu a běží před podřízenými zásadami.

- Pomocí definice vlastní role Azure můžete zabránit neúmyslným odebráním základních zásad a poskytnout selektivní přístup ke skupinám kolekcí pravidel v rámci předplatného nebo skupiny prostředků.

Přehled řešení

Základní kroky pro tento příklad jsou:

- Vytvořte základní zásadu brány firewall ve skupině prostředků týmu zabezpečení.

- Definujte pravidla specifická pro zabezpečení IT v základních zásadách. Tím se přidá společná sada pravidel pro povolení nebo odepření provozu.

- Vytvořte zásady aplikačního týmu, které dědí základní zásady.

- Definujte pravidla specifická pro tým aplikace v zásadách. Můžete také migrovat pravidla z již existujících bran firewall.

- Vytvořte vlastní role Microsoft Entra, které poskytují jemně odstupňovaný přístup ke skupině kolekcí pravidel a přidávají role v oboru zásad brány firewall. V následujícím příkladu můžou členové prodejního týmu upravovat skupiny kolekcí pravidel pro zásady brány firewall prodejních týmů. Totéž platí pro databázové a technické týmy.

- Přidružte zásadu k odpovídající bráně firewall. Brána Azure Firewall může mít pouze jednu přiřazenou zásadu. To vyžaduje, aby každý tým aplikací měl vlastní bránu firewall.

Vytvoření zásad brány firewall

- Základní zásady brány firewall.

Vytvořte zásady pro každý aplikační tým:

- Zásady brány firewall prodeje. Zásady brány firewall prodeje dědí základní zásady brány firewall.

- Zásady brány firewall databáze. Zásady brány firewall databáze dědí základní zásady brány firewall.

- Zásady technické brány firewall. Zásady technické brány firewall také dědí základní zásady brány firewall.

Vytvoření vlastních rolí pro přístup ke skupinám kolekcí pravidel

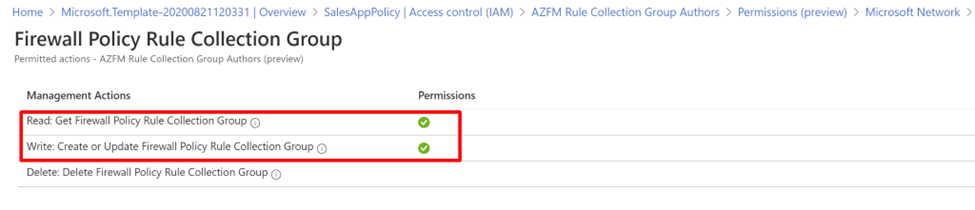

Vlastní role jsou definované pro každý tým aplikací. Role definuje operace a rozsah. Týmy aplikací mohou upravovat skupiny kolekcí pravidel pro příslušné aplikace.

K definování vlastních rolí použijte následující postup vysoké úrovně:

Získejte předplatné.

Select-AzSubscription -SubscriptionId xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxSpusťte následující příkaz:

Get-AzProviderOperation "Microsoft.Support/*" | FT Operation, Description -AutoSizeK výstupu role Čtenář ve formátu JSON použijte příkaz Get-AzRoleDefinition.

Get-AzRoleDefinition -Name "Reader" | ConvertTo-Json | Out-File C:\CustomRoles\ReaderSupportRole.jsonV editoru otevřete soubor ReaderSupportRole.json.

Tady je výstup JSON. Informace o různých vlastnostech najdete v tématu Vlastní role Azure.

{

"Name": "Reader",

"Id": "acdd72a7-3385-48ef-bd42-f606fba81ae7",

"IsCustom": false,

"Description": "Lets you view everything, but not make any changes.",

"Actions": [

"*/read"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

]

}

Úprava souboru JSON pro přidání souboru

*/read", "Microsoft.Network/*/read", "Microsoft.Network/firewallPolicies/ruleCollectionGroups/writepro vlastnost Actions . Nezapomeňte vložit čárku za operaci čtení. Tato akce umožňuje uživateli vytvářet a aktualizovat skupiny kolekcí pravidel.

V assignableScopes přidejte ID předplatného s následujícím formátem.

/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxMusíte přidat explicitní ID předplatného. Jinak nemáte oprávnění k importu role do vašeho předplatného.

Odstraňte řádek vlastnosti ID a změňte vlastnost IsCustom na true.

Změna vlastností Název a popis na autora skupiny kolekcí pravidel AZFM a uživatelů v této roli může upravovat skupiny kolekcí pravidel zásad brány firewall.

Soubor JSON by měl vypadat podobně jako v následujícím příkladu:

{

"Name": "AZFM Rule Collection Group Author",

"IsCustom": true,

"Description": "Users in this role can edit Firewall Policy rule collection groups",

"Actions": [

"*/read",

"Microsoft.Network/*/read",

"Microsoft.Network/firewallPolicies/ruleCollectionGroups/write"

],

"NotActions": [

],

"DataActions": [

],

"NotDataActions": [

],

"AssignableScopes": [

"/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxx"]

}

Pokud chcete vytvořit novou vlastní roli, použijte příkaz New-AzRoleDefinition a zadejte definiční soubor role JSON.

New-AzRoleDefinition -InputFile "C:\CustomRoles\RuleCollectionGroupRole.json

Výpis vlastních rolí

Pokud chcete zobrazit seznam všech vlastních rolí, můžete použít příkaz Get-AzRoleDefinition:

Get-AzRoleDefinition | ? {$_.IsCustom -eq $true} | FT Name, IsCustom

Vlastní role můžete zobrazit také na webu Azure Portal. Přejděte do svého předplatného, vyberte Řízení přístupu (IAM) a Role.

Další informace najdete v tématu Kurz: Vytvoření vlastní role Azure pomocí Azure PowerShellu.

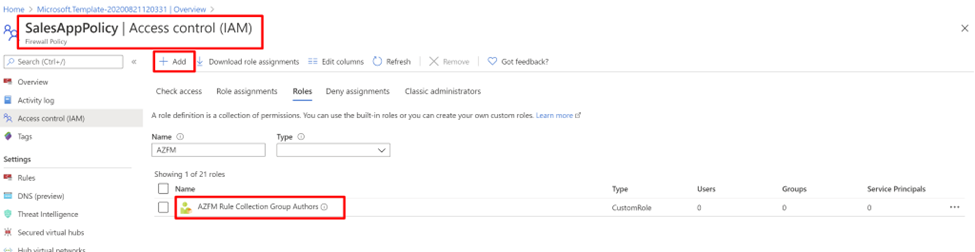

Přidání uživatelů do vlastní role

Na portálu můžete přidat uživatele do role Autoři skupiny pravidel AZFM a poskytnout přístup k zásadám brány firewall.

- Na portálu vyberte zásady firewallu aplikačního týmu (například SalesAppPolicy).

- Vyberte Řízení přístupu.

- Vyberte Přidat přiřazení role.

- Přidejte uživatele nebo skupiny uživatelů (například prodejní tým) do role.

Tento postup opakujte pro ostatní zásady brány firewall.

Shrnutí

Zásady brány firewall s vlastními rolemi teď poskytují selektivní přístup ke skupinám kolekcí pravidel zásad brány firewall.

Uživatelé nemají oprávnění k:

- Odstraňte zásady služby Azure Firewall nebo brány firewall.

- Aktualizujte hierarchii zásad brány firewall nebo nastavení DNS nebo analýzu hrozeb.

- Aktualizujte zásady brány firewall, kde nejsou členy skupiny pro vytváření skupin kolekce pravidel AZFM.

Správci zabezpečení můžou pomocí základních zásad vynucovat mantinely a blokovat určité typy provozu (například ICMP), jak to vyžaduje jejich podnik.