Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

V tomto kurzu vytvoříte instanci virtual WAN s virtuálním centrem v jedné oblasti a nasadíte bránu Azure Firewall ve virtuálním centru pro zabezpečení připojení. V tomto příkladu předvedete zabezpečené připojení mezi virtuálními sítěmi. Virtuální zabezpečené centrum podporuje také provoz mezi virtuálními sítěmi a pobočkami typu site-to-site, point-to-site nebo ExpressRoute.

V tomto kurzu se naučíte:

- Nasazení virtuální sítě WAN

- Nasazení služby Azure Firewall a konfigurace vlastního směrování

- Test připojení

Important

Virtual WAN je kolekce center a služeb zpřístupněných v rámci centra. Můžete nasadit tolik virtuálních WAN, kolik potřebujete. V centru Virtual WAN existuje několik služeb, jako je VPN, ExpressRoute atd. Každá z těchto služeb se automaticky nasadí napříč zónami dostupnostis výjimkou služby Azure Firewall, pokud tato oblast podporuje zóny dostupnosti. Pokud chcete upgradovat stávající centrum Azure Virtual WAN na zabezpečené centrum a používat zóny dostupnosti služby Azure Firewall, musíte použít Azure PowerShell, jak je popsáno dále v tomto článku.

Prerequisites

Pokud nemáte předplatné Azure, vytvořte si bezplatný účet před zahájením.

PowerShell 7 nebo novější

Tento kurz vyžaduje místní spuštění Azure PowerShellu v PowerShellu 7 nebo novějším. Pokud chcete nainstalovat PowerShell 7, přečtěte si téma Migrace z Prostředí Windows PowerShell 5.1 na PowerShell 7.

Verze modulu Az.Network musí být 4.17.0 nebo vyšší.

Přihlášení k Azure

Connect-AzAccount

Select-AzSubscription -Subscription "<sub name>"

Počáteční nasazení služby Virtual WAN

Abyste mohli začít, musíte nastavit proměnné a vytvořit skupinu prostředků, instanci virtuální sítě WAN a virtuální centrum:

# Variable definition

$RG = "vwan-rg"

$Location = "westeurope"

$VwanName = "vwan"

$HubName = "hub1"

$FirewallTier = "Standard" # or "Premium"

# Create Resource Group, Virtual WAN and Virtual Hub using the New-AzVirtualWan and New-AzVirtualHub cmdlets

New-AzResourceGroup -Name $RG -Location $Location

$Vwan = New-AzVirtualWan -Name $VwanName -ResourceGroupName $RG -Location $Location -AllowVnetToVnetTraffic -AllowBranchToBranchTraffic -VirtualWANType "Standard"

$Hub = New-AzVirtualHub -Name $HubName -ResourceGroupName $RG -VirtualWan $Vwan -Location $Location -AddressPrefix "192.168.1.0/24" -Sku "Standard"

- Vytvořte dvě virtuální sítě a připojte je k centru jako paprsky pomocí rutiny

New-AzVirtualHubVnetConnection. Virtuální sítě se vytvářejí s adresními předponami10.1.1.0/24a10.1.2.0/24.

# Create Virtual Network

$Spoke1 = New-AzVirtualNetwork -Name "spoke1" -ResourceGroupName $RG -Location $Location -AddressPrefix "10.1.1.0/24"

$Spoke2 = New-AzVirtualNetwork -Name "spoke2" -ResourceGroupName $RG -Location $Location -AddressPrefix "10.1.2.0/24"

# Connect Virtual Network to Virtual WAN

$Spoke1Connection = New-AzVirtualHubVnetConnection -ResourceGroupName $RG -ParentResourceName $HubName -Name "spoke1" -RemoteVirtualNetwork $Spoke1 -EnableInternetSecurityFlag $True

$Spoke2Connection = New-AzVirtualHubVnetConnection -ResourceGroupName $RG -ParentResourceName $HubName -Name "spoke2" -RemoteVirtualNetwork $Spoke2 -EnableInternetSecurityFlag $True

V této fázi je vaše služba Virtual WAN plně funkční a poskytuje připojení typu any-to-any. Pokud chcete toto prostředí zabezpečit, nasaďte bránu Azure Firewall do každého virtuálního centra. Tyto firewally můžete centrálně spravovat pomocí zásad firewallu.

V tomto příkladu vytvoříte zásadu brány firewall také pro správu instance služby Azure Firewall v hubu Virtual WAN pomocí cmdletu New-AzFirewallPolicy. Azure Firewall bude nasazen v centru pomocí cmdletu New-AzFirewall.

# New Firewall Policy

$FWPolicy = New-AzFirewallPolicy -Name "VwanFwPolicy" -ResourceGroupName $RG -Location $Location

# New Firewall Public IP

$AzFWPIPs = New-AzFirewallHubPublicIpAddress -Count 1

$AzFWHubIPs = New-AzFirewallHubIpAddress -PublicIP $AzFWPIPs

# New Firewall

$AzFW = New-AzFirewall -Name "azfw1" -ResourceGroupName $RG -Location $Location `

-VirtualHubId $Hub.Id -FirewallPolicyId $FWPolicy.Id `

-SkuName "AZFW_Hub" -HubIPAddress $AzFWHubIPs `

-SkuTier $FirewallTier

Note

Následující příkaz pro vytvoření brány firewall nepoužívá zóny dostupnosti. Pokud chcete tuto funkci použít, vyžaduje se další parametr -Zone . Příklad najdete v části upgrade na konci tohoto článku.

Povolení protokolování ze služby Azure Firewall do služby Azure Monitor je volitelné. V tomto příkladu použijete protokoly brány firewall k ověření, že provoz prochází bránou firewall. Nejprve vytvořte pracovní prostor služby Log Analytics pro ukládání protokolů. Pak pomocí rutiny Set-AzDiagnosticSetting nakonfigurujte nastavení diagnostiky a odešlete protokoly do pracovního prostoru.

# Optionally, enable logging of Azure Firewall to Azure Monitor

$LogWSName = "vwan-" + (Get-Random -Maximum 99999) + "-" + $RG

$LogWS = New-AzOperationalInsightsWorkspace -Location $Location -Name $LogWSName -Sku Standard -ResourceGroupName $RG

Set-AzDiagnosticSetting -ResourceId $AzFW.Id -Enabled $True -Category AzureFirewallApplicationRule, AzureFirewallNetworkRule -WorkspaceId $LogWS.ResourceId

Nasazení služby Azure Firewall a konfigurace vlastního směrování

Note

Toto je konfigurace nasazená při zabezpečování připojení z webu Azure Portal pomocí Azure Firewall Manageru, když je nastavení Inter-Hub nastaveno na zakázáno. Pokyny ke konfiguraci směrování pomocí PowerShellu, když je možnost Inter-Hub nastavená na povolenou, najdete v tématu Povolení záměru směrování.

Teď máte v centru bránu Azure Firewall, ale přesto potřebujete upravit směrování, aby služba Virtual WAN odesílala provoz z virtuálních sítí a z větví přes bránu firewall. Provedete to ve dvou krocích:

- Nakonfigurujte všechna připojení virtuální sítě (a připojení větví, pokud existují) tak, aby se šířila do

Nonesměrovací tabulky. Výsledkem této konfigurace je, že ostatní virtuální sítě a větve se nebudou učit jejich předpony, a proto nemá směrování, aby se k nim dostaly. - Teď můžete do

Defaultsměrovací tabulky vložit statické trasy (ve výchozím nastavení jsou přidružené všechny virtuální sítě a větve), aby se veškerý provoz odesílal do služby Azure Firewall.

Začněte tím, že nakonfigurujete připojení virtuální sítě tak, aby se promítla do None směrovací tabulky. Tento krok zajistí, že se virtuální sítě navzájem nenaučí předpony adres, což brání přímé komunikaci mezi nimi. V důsledku toho musí veškerý provoz mezi virtuálními sítěmi projít bránou Azure Firewall.

Uděláte to tak, že pomocí rutiny Get-AzVhubRouteTable načtete None směrovací tabulku a pak aktualizujete konfiguraci směrování jednotlivých připojení virtuální sítě pomocí rutiny Update-AzVirtualHubVnetConnection .

# Configure Virtual Network connections in hub to propagate to None

$VnetRoutingConfig = $Spoke1Connection.RoutingConfiguration # We take $Spoke1Connection as baseline for the future vnet config, all vnets will have an identical config

$NoneRT = Get-AzVhubRouteTable -ResourceGroupName $RG -HubName $HubName -Name "noneRouteTable"

$NewPropRT = @{}

$NewPropRT.Add('Id', $NoneRT.Id)

$PropRTList = @()

$PropRTList += $NewPropRT

$VnetRoutingConfig.PropagatedRouteTables.Ids = $PropRTList

$VnetRoutingConfig.PropagatedRouteTables.Labels = @()

$Spoke1Connection = Update-AzVirtualHubVnetConnection -ResourceGroupName $RG -ParentResourceName $HubName -Name "spoke1" -RoutingConfiguration $VnetRoutingConfig

$Spoke2Connection = Update-AzVirtualHubVnetConnection -ResourceGroupName $RG -ParentResourceName $HubName -Name "spoke2" -RoutingConfiguration $VnetRoutingConfig

Dále přejděte k druhému kroku: přidání statických tras do Default směrovací tabulky. Následující příklad používá výchozí konfiguraci, kterou Azure Firewall Manager použije při zabezpečení připojení ve službě Virtual WAN. Seznam předpon ve statické trase můžete přizpůsobit podle potřeby pomocí rutiny New-AzVHubRoute . V tomto příkladu se veškerý provoz směruje přes bránu Azure Firewall, což je doporučené výchozí nastavení.

# Create static routes in default Route table

$AzFWId = $(Get-AzVirtualHub -ResourceGroupName $RG -name $HubName).AzureFirewall.Id

$AzFWRoute = New-AzVHubRoute -Name "all_traffic" -Destination @("0.0.0.0/0", "10.0.0.0/8", "172.16.0.0/12", "192.168.0.0/16") -DestinationType "CIDR" -NextHop $AzFWId -NextHopType "ResourceId"

$DefaultRT = Update-AzVHubRouteTable -Name "defaultRouteTable" -ResourceGroupName $RG -VirtualHubName $HubName -Route @($AzFWRoute)

Note

Řetězec "all_traffic" jako hodnota parametru "-Name" ve výše uvedeném příkazu New-AzVHubRoute má zvláštní význam: pokud použijete tento přesný řetězec, konfigurace použitá v tomto článku se správně projeví na webu Azure Portal (Firewall Manager -> Virtual Hubs --> [Vaše centrum] --> Konfigurace zabezpečení). Pokud se použije jiný název, použije se požadovaná konfigurace, ale neprojeví se na webu Azure Portal.

Povolení záměru směrování

Pokud chcete odesílat provoz mezi rozbočovači a mezi oblastmi přes Azure Firewall nasazený v centru Virtual WAN, můžete místo toho povolit funkci záměru směrování. Další informace o záměru směrování najdete v dokumentaci ke záměru směrování.

Note

Toto je konfigurace nasazená při zabezpečení připojení z webu Azure Portal pomocí Azure Firewall Manageru, když je nastavení Interhub nastaveno na povolenou.

# Get the Azure Firewall resource ID

$AzFWId = $(Get-AzVirtualHub -ResourceGroupName <thname> -name $HubName).AzureFirewall.Id

# Create routing policy and routing intent

$policy1 = New-AzRoutingPolicy -Name "PrivateTraffic" -Destination @("PrivateTraffic") -NextHop $firewall.Id

$policy2 = New-AzRoutingPolicy -Name "PublicTraffic" -Destination @("Internet") -NextHop $firewall.Id

New-AzRoutingIntent -ResourceGroupName "<rgname>" -VirtualHubName "<hubname>" -Name "hubRoutingIntent" -RoutingPolicy @($policy1, $policy2)

If your Virtual WAN uses non-RFC1918 address prefixes (for example, `40.0.0.0/24` in a virtual network or on-premises), you should add an extra route to the `defaultRouteTable` after completing the routing intent configuration. Name this route **private_traffic**. If you use a different name, the route will work as expected, but the configuration will not be reflected in the Azure portal.

```azurepowershell-interactive

# Get the defaultRouteTable

$defaultRouteTable = Get-AzVHubRouteTable -ResourceGroupName routingIntent-Demo -HubName wus_hub1 -Name defaultRouteTable

# Get the routes automatically created by routing intent. If private routing policy is enabled, this is the route named _policy_PrivateTraffic. If internet routing policy is enabled, this is the route named _policy_InternetTraffic.

$privatepolicyroute = $defaultRouteTable.Routes[1]

# Create new route named private_traffic for non-RFC1918 prefixes

$private_traffic = New-AzVHubRoute -Name "private-traffic" -Destination @("30.0.0.0/24") -DestinationType "CIDR" -NextHop $AzFWId -NextHopType ResourceId

# Create new routes for route table

$newroutes = @($privatepolicyroute, $private_traffic)

# Update route table

Update-AzVHubRouteTable -ResourceGroupName <rgname> -ParentResourceName <hubname> -Name defaultRouteTable -Route $newroutes

Test připojení

Teď, když je vaše zabezpečené centrum plně funkční, můžete otestovat připojení nasazením virtuálního počítače v každé paprskové virtuální síti připojené k centru:

# Create VMs in spokes for testing

$VMLocalAdminUser = "lab-user"

$VMLocalAdminSecurePassword = ConvertTo-SecureString -AsPlainText -Force

$VMCredential = New-Object System.Management.Automation.PSCredential ($VMLocalAdminUser, $VMLocalAdminSecurePassword);

$VMSize = "Standard_B2ms"

# Spoke1

$Spoke1 = Get-AzVirtualNetwork -ResourceGroupName $RG -Name "spoke1"

Add-AzVirtualNetworkSubnetConfig -Name "vm" -VirtualNetwork $Spoke1 -AddressPrefix "10.1.1.0/26"

$Spoke1 | Set-AzVirtualNetwork

$VM1 = New-AzVM -Name "spoke1-vm" -ResourceGroupName $RG -Location $Location `

-Image "UbuntuLTS" -credential $VMCredential `

-VirtualNetworkName "spoke1" -SubnetName "vm" -PublicIpAddressName "spoke1-pip"

$NIC1 = Get-AzNetworkInterface -ResourceId $($VM1.NetworkProfile.NetworkInterfaces[0].Id)

$Spoke1VMPrivateIP = $NIC1.IpConfigurations[0].PrivateIpAddress

$Spoke1VMPIP = $(Get-AzPublicIpAddress -ResourceGroupName $RG -Name "spoke1-pip")

# Spoke2

$Spoke2 = Get-AzVirtualNetwork -ResourceGroupName $RG -Name "spoke2"

Add-AzVirtualNetworkSubnetConfig -Name "vm" -VirtualNetwork $Spoke2 -AddressPrefix "10.1.2.0/26"

$Spoke2 | Set-AzVirtualNetwork

$VM2 = New-AzVM -Name "spoke2-vm" -ResourceGroupName $RG -Location $Location `

-Image "UbuntuLTS" -credential $VMCredential `

-VirtualNetworkName "spoke2" -SubnetName "vm" -PublicIpAddressName "spoke2-pip"

$NIC2 = Get-AzNetworkInterface -ResourceId $($VM2.NetworkProfile.NetworkInterfaces[0].Id)

$Spoke2VMPrivateIP = $NIC2.IpConfigurations[0].PrivateIpAddress

$Spoke2VMPIP = $(Get-AzPublicIpAddress -ResourceGroupName $RG -Name "spoke2-pip")

Ve výchozím nastavení zásady brány firewall blokují veškerý provoz. Pokud chcete povolit přístup k testovacím virtuálním počítačům, musíte nakonfigurovat pravidla DNAT (Destination Network Address Translation). Tato pravidla vám umožní připojit se k virtuálním počítačům prostřednictvím veřejné IP adresy služby Azure Firewall:

# Adding DNAT rules for virtual machines in the spokes

$AzFWPublicAddress = $AzFW.HubIPAddresses.PublicIPs.Addresses[0].Address

$NATRuleSpoke1 = New-AzFirewallPolicyNatRule -Name "Spoke1SSH" -Protocol "TCP" `

-SourceAddress "*" -DestinationAddress $AzFWPublicAddress -DestinationPort 10001 `

-TranslatedAddress $Spoke1VMPrivateIP -TranslatedPort 22

$NATRuleSpoke2 = New-AzFirewallPolicyNatRule -Name "Spoke2SSH" -Protocol "TCP" `

-SourceAddress "*" -DestinationAddress $AzFWPublicAddress -DestinationPort 10002 `

-TranslatedAddress $Spoke2VMPrivateIP -TranslatedPort 22

$NATCollection = New-AzFirewallPolicyNatRuleCollection -Name "SSH" -Priority 100 `

-Rule @($NATRuleSpoke1, $NATRuleSpoke2) -ActionType "Dnat"

$NATGroup = New-AzFirewallPolicyRuleCollectionGroup -Name "NAT" -Priority 100 -RuleCollection $NATCollection -FirewallPolicyObject $FWPolicy

Dále nakonfigurujte ukázková pravidla pro zásady brány firewall. Nejprve vytvořte pravidlo sítě, které povolí provoz SSH mezi virtuálními sítěmi. Potom přidejte pravidlo aplikace, které povolí přístup k internetu pouze k plně kvalifikovanému názvu domény (FQDN), ifconfig.cokterý vrátí zdrojovou IP adresu zobrazenou v požadavku HTTP:

# Add Network Rule

$SSHRule = New-AzFirewallPolicyNetworkRule -Name PermitSSH -Protocol TCP `

-SourceAddress "10.0.0.0/8" -DestinationAddress "10.0.0.0/8" -DestinationPort 22

$NetCollection = New-AzFirewallPolicyFilterRuleCollection -Name "Management" -Priority 100 -ActionType Allow -Rule $SSHRule

$NetGroup = New-AzFirewallPolicyRuleCollectionGroup -Name "Management" -Priority 200 -RuleCollection $NetCollection -FirewallPolicyObject $FWPolicy

# Add Application Rule

$ifconfigRule = New-AzFirewallPolicyApplicationRule -Name PermitIfconfig -SourceAddress "10.0.0.0/8" -TargetFqdn "ifconfig.co" -Protocol "http:80","https:443"

$AppCollection = New-AzFirewallPolicyFilterRuleCollection -Name "TargetURLs" -Priority 300 -ActionType Allow -Rule $ifconfigRule

$NetGroup = New-AzFirewallPolicyRuleCollectionGroup -Name "TargetURLs" -Priority 300 -RuleCollection $AppCollection -FirewallPolicyObject $FWPolicy

Před odesláním jakéhokoli provozu zkontrolujte efektivní trasy pro každý virtuální počítač. Směrovací tabulky by měly zobrazovat předpony získané z Virtual WAN (0.0.0.0/0 a rozsahy RFC1918), ale neměly by obsahovat předponu adresy druhé připojené virtuální sítě.

# Check effective routes in the VM NIC in spoke 1

# Note that 10.1.2.0/24 (the prefix for spoke2) should not appear

Get-AzEffectiveRouteTable -ResourceGroupName $RG -NetworkInterfaceName $NIC1.Name | ft

# Check effective routes in the VM NIC in spoke 2

# Note that 10.1.1.0/24 (the prefix for spoke1) should not appear

Get-AzEffectiveRouteTable -ResourceGroupName $RG -NetworkInterfaceName $NIC2.Name | ft

Vygenerujte provoz z jednoho virtuálního počítače do druhého a ověřte, že je filtrovaný službou Azure Firewall. Připojte se k virtuálním počítačům pomocí SSH – přijměte otisk prstu SSH a zadejte heslo, které jste nastavili při vytváření virtuálního počítače. V tomto příkladu uděláte:

- Odešlete pět žádostí o odezvu ICMP (ping) z virtuálního počítače v paprsku1 do virtuálního počítače v paprsku 2.

- Pokuste se o připojení TCP na portu 22 pomocí

ncnástroje (netcat) s-vzpříznaky, které kontroluje připojení bez odesílání dat.

Měli byste vidět, že požadavky ping selžou (zablokované bránou firewall), zatímco připojení TCP na portu 22 proběhne úspěšně, jak povoluje dříve nakonfigurované pravidlo sítě.

# Connect to one VM and ping the other. It should not work, because the firewall should drop the traffic, since no rule for ICMP is configured

ssh $AzFWPublicAddress -p 10001 -l $VMLocalAdminUser "ping $Spoke2VMPrivateIP -c 5"

# Connect to one VM and send a TCP request on port 22 to the other. It should work, because the firewall is configured to allow SSH traffic (port 22)

ssh $AzFWPublicAddress -p 10001 -l $VMLocalAdminUser "nc -vz $Spoke2VMPrivateIP 22"

Můžete také otestovat přístup k internetu přes bránu firewall. Požadavky HTTP využívající zařízení curl k plně kvalifikovanému názvu domény, který je povolen (ifconfig.co), by měly být úspěšné, zatímco požadavky na jiné cíle (například bing.com) by měly být zablokovány zásadami firewallu.

# This HTTP request should succeed, since it is allowed in an app rule in the AzFW, and return the public IP of the FW

ssh $AzFWPublicAddress -p 10001 -l $VMLocalAdminUser "curl -s4 ifconfig.co"

# This HTTP request should fail, since the FQDN bing.com is not in any app rule in the firewall policy

ssh $AzFWPublicAddress -p 10001 -l $VMLocalAdminUser "curl -s4 bing.com"

Pro ověření, že firewall zahazuje pakety podle očekávání, zkontrolujte protokoly odeslané do služby Azure Monitor. Vzhledem k tomu, že je služba Azure Firewall nakonfigurovaná tak, aby odesílala diagnostické protokoly do služby Azure Monitor, můžete k dotazování a analýze příslušných položek protokolu použít dotazovací jazyk Kusto (KQL):

Note

Zobrazení protokolů do služby Azure Monitor může trvat přibližně 1 minutu.

# Getting Azure Firewall network rule Logs

$LogWS = Get-AzOperationalInsightsWorkspace -ResourceGroupName $RG

$LogQuery = 'AzureDiagnostics

| where Category == "AzureFirewallNetworkRule"

| where TimeGenerated >= ago(5m)

| parse msg_s with Protocol " request from " SourceIP ":" SourcePortInt:int " to " TargetIP ":" TargetPortInt:int *

| parse msg_s with * ". Action: " Action1a

| parse msg_s with * " was " Action1b " to " NatDestination

| parse msg_s with Protocol2 " request from " SourceIP2 " to " TargetIP2 ". Action: " Action2

| extend SourcePort = tostring(SourcePortInt),TargetPort = tostring(TargetPortInt)

| extend Action = case(Action1a == "", case(Action1b == "",Action2,Action1b), Action1a),Protocol = case(Protocol == "", Protocol2, Protocol),SourceIP = case(SourceIP == "", SourceIP2, SourceIP),TargetIP = case(TargetIP == "", TargetIP2, TargetIP),SourcePort = case(SourcePort == "", "N/A", SourcePort),TargetPort = case(TargetPort == "", "N/A", TargetPort),NatDestination = case(NatDestination == "", "N/A", NatDestination)

| project TimeGenerated, Protocol, SourceIP,SourcePort,TargetIP,TargetPort,Action, NatDestination, Resource

| take 25 '

$(Invoke-AzOperationalInsightsQuery -Workspace $LogWS -Query $LogQuery).Results | ft

V předchozím příkazu byste měli vidět různé položky:

- Vaše připojení SSH je DNAT'ed

- Zahozené pakety ICMP mezi virtuálními počítači v paprskech (10.1.1.4 a 10.1.2.4)

- Povolená připojení SSH mezi virtuálními počítači v paprskech

Tady je ukázkový výstup vytvořený výše uvedeným příkazem:

TimeGenerated Protocol SourceIP SourcePort TargetIP TargetPort Action NatDestination Resource

------------- -------- -------- ---------- -------- ---------- ------ -------------- --------

2020-10-04T20:53:02.41Z TCP 109.125.122.99 62281 51.105.224.44 10001 DNAT'ed 10.1.1.4:22 AZFW1

2020-10-04T20:53:07.045Z TCP 10.1.1.4 35932 10.1.2.4 22 Allow N/A AZFW1

2020-10-04T20:53:50.119Z TCP 109.125.122.99 62293 51.105.224.44 10001 DNAT'ed 10.1.2.4:22 AZFW1

2020-10-04T20:52:47.475Z TCP 109.125.122.99 62273 51.105.224.44 10001 DNAT'ed 10.1.2.4:22 AZFW1

2020-10-04T20:51:04.682Z TCP 109.125.122.99 62200 51.105.224.44 10001 DNAT'ed 10.1.2.4:22 AZFW1

2020-10-04T20:51:17.031Z ICMP Type=8 10.1.1.4 N/A 10.1.2.4 N/A Deny N/A AZFW1

2020-10-04T20:51:18.049Z ICMP Type=8 10.1.1.4 N/A 10.1.2.4 N/A Deny N/A AZFW1

2020-10-04T20:51:19.075Z ICMP Type=8 10.1.1.4 N/A 10.1.2.4 N/A Deny N/A AZFW1

2020-10-04T20:51:20.097Z ICMP Type=8 10.1.1.4 N/A 10.1.2.4 N/A Deny N/A AZFW1

2020-10-04T20:51:21.121Z ICMP Type=8 10.1.1.4 N/A 10.1.2.4 N/A Deny N/A AZFW1

2020-10-04T20:52:52.356Z TCP 10.1.1.4 53748 10.1.2.4 22 Allow N/A AZFW1

Pokud chcete zobrazit protokoly pro pravidla aplikace (popisující povolená a odepřená připojení HTTP) nebo změnit způsob zobrazení protokolů, můžete zkusit použít jiné dotazy KQL. Některé příklady najdete v protokolech služby Azure Monitor pro službu Azure Firewall.

Testovací prostředí vyčistíte tak, že pomocí rutiny Remove-AzResourceGroup odstraníte skupinu prostředků a všechny přidružené prostředky. Tím se odebere Virtual WAN, Virtual Hub, Azure Firewall a všechny další prostředky vytvořené během tohoto kurzu.

# Delete resource group and all contained resources

Remove-AzResourceGroup -Name $RG

Nasazení nové služby Azure Firewall se zónami dostupnosti do existujícího centra

Předchozí kroky ukázaly, jak pomocí Azure PowerShellu vytvořit nové centrum Azure Virtual WAN a zabezpečit ho pomocí služby Azure Firewall. Existující centrum Azure Virtual WAN můžete také zabezpečit pomocí podobného přístupu založeného na skriptech. Přestože Správce brány firewall dokáže převést centrum na zabezpečené centrum, nepodporuje nasazení služby Azure Firewall mezi zónami dostupnosti prostřednictvím portálu. Pokud chcete nasadit azure Firewall ve všech třech zónách dostupnosti, pomocí následujícího skriptu PowerShellu převeďte stávající centrum Virtual WAN na zabezpečené centrum.

Note

Tento postup nasadí novou bránu Azure Firewall. Existující bránu Azure Firewall bez zón dostupnosti nemůžete upgradovat na jednu se zónami dostupnosti. Nejprve musíte odstranit existující bránu Azure Firewall v centru a vytvořit ji znovu pomocí tohoto postupu.

# Variable definition

$RG = "vwan-rg"

$Location = "westeurope"

$VwanName = "vwan"

$HubName = "hub1"

$FirewallName = "azfw1"

$FirewallTier = "Standard" # or "Premium"

$FirewallPolicyName = "VwanFwPolicy"

# Get references to vWAN and vWAN Hub to convert #

$Vwan = Get-AzVirtualWan -ResourceGroupName $RG -Name $VwanName

$Hub = Get-AzVirtualHub -ResourceGroupName $RG -Name $HubName

# Create a new Firewall Policy #

$FWPolicy = New-AzFirewallPolicy -Name $FirewallPolicyName -ResourceGroupName $RG -Location $Location

# Create a new Firewall Public IP #

$AzFWPIPs = New-AzFirewallHubPublicIpAddress -Count 1

$AzFWHubIPs = New-AzFirewallHubIpAddress -PublicIP $AzFWPIPs

# Create Firewall instance #

$AzFW = New-AzFirewall -Name $FirewallName -ResourceGroupName $RG -Location $Location `

-VirtualHubId $Hub.Id -FirewallPolicyId $FWPolicy.Id `

-SkuName "AZFW_Hub" -HubIPAddress $AzFWHubIPs `

-SkuTier $FirewallTier `

-Zone 1,2,3

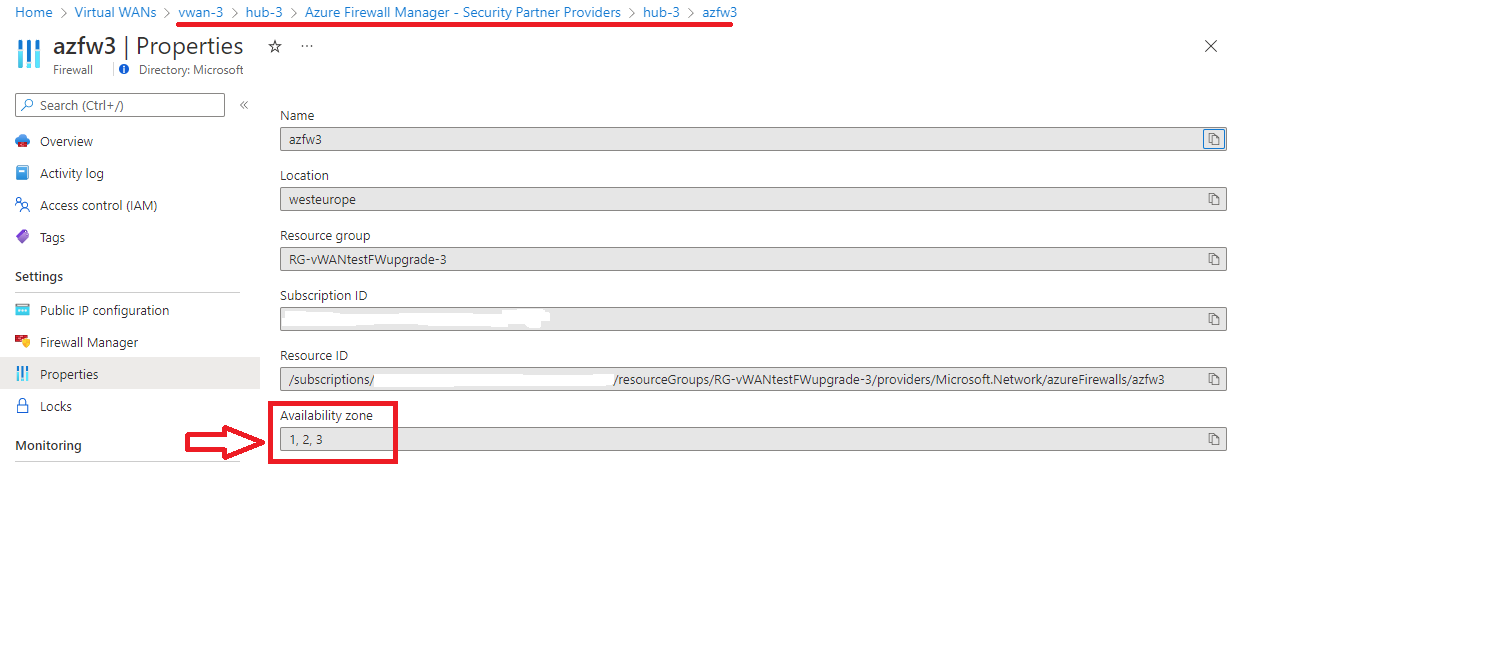

Po spuštění tohoto skriptu by se zóny dostupnosti měly zobrazit ve vlastnostech zabezpečeného centra, jak je znázorněno na následujícím snímku obrazovky:

Po nasazení služby Azure Firewall musíte dokončit kroky konfigurace popsané v předchozí části Nasazení služby Azure Firewall a nakonfigurovat vlastní směrovací oddíl, abyste zajistili správné směrování a zabezpečení.