Vynucené tunelování služby Azure Firewall

Při konfiguraci nové služby Azure Firewall můžete nastavit směrování veškerého provozu směřujícího na internet do vyhrazeného dalšího segmentu směrování místo toho, aby se přenášel přímo na internet. Můžete mít například výchozí trasu inzerovanou přes protokol BGP nebo pomocí trasy definované uživatelem (UDR) k vynucení provozu do místní hraniční brány firewall nebo jiného síťového virtuálního zařízení (NVA) ke zpracování síťového provozu před předáním do internetu. Pokud chcete tuto konfiguraci podporovat, musíte vytvořit bránu Azure Firewall s povolenou konfigurací vynucené tunelování. Toto je povinný požadavek, aby nedocházelo k přerušení služeb.

Pokud máte již existující bránu firewall, musíte bránu firewall zastavit nebo spustit v režimu vynuceného tunelování, aby se tato konfigurace podporovala. K konfiguraci vynuceného tunelování brány firewall je možné použít zastavení nebo spuštění brány firewall bez nutnosti opětovného nasazení nové brány firewall. Měli byste to udělat během doby údržby, abyste se vyhnuli přerušení. Další informace najdete v nejčastějších dotazech ke službě Azure Firewall o zastavení a restartování brány firewall v režimu vynuceného tunelování.

Možná nechcete zveřejnit veřejnou IP adresu přímo na internetu. V takovém případě můžete službu Azure Firewall nasadit v režimu vynuceného tunelování bez veřejné IP adresy. Tato konfigurace vytvoří rozhraní pro správu s veřejnou IP adresou, kterou azure Firewall používá pro své operace. Veřejnou IP adresu používá výhradně platforma Azure a nedá se použít k žádnému jinému účelu. Síť datových cest tenanta je možné nakonfigurovat bez veřejné IP adresy a internetový provoz je možné vynutit tunelování na jinou bránu firewall nebo zablokovat.

Azure Firewall poskytuje automatický SNAT pro veškerý odchozí provoz na veřejné IP adresy. Azure Firewall nepoužívá SNAT v případě, že se cílová IP adresa nachází v rozsahu privátních IP adres podle standardu IANA RFC 1918. Tato logika funguje dokonale, když dojde přímo k internetu. Pokud je ale povolené vynucené tunelování, provoz směřující na internet je SNAT na jednu z privátních IP adres brány firewall v AzureFirewallSubnetu. Tím se zdrojová adresa skryje z místní brány firewall. Bránu Azure Firewall můžete nakonfigurovat tak, aby nebyla SNAT bez ohledu na cílovou IP adresu, a to tak, že jako rozsah privátníCH IP adres přidáte adresu 0.0.0.0/0 . Díky této konfiguraci nemůže Azure Firewall nikdy přejít přímo na internet. Další informace najdete v tématu Rozsahy privátních IP adres pro SNAT služby Azure Firewall.

Důležité

Pokud nasadíte bránu Azure Firewall uvnitř centra Virtual WAN (zabezpečeného virtuálního centra), není v současné době podporována inzerce výchozí trasy přes Express Route nebo VPN Gateway. Probíhá šetření opravy.

Důležité

DNAT se nepodporuje s povoleným vynuceným tunelováním. Brány firewall nasazené s povoleným vynuceným tunelováním nemůžou podporovat příchozí přístup z internetu kvůli asymetrickým směrováním.

Konfigurace vynucených tunelů

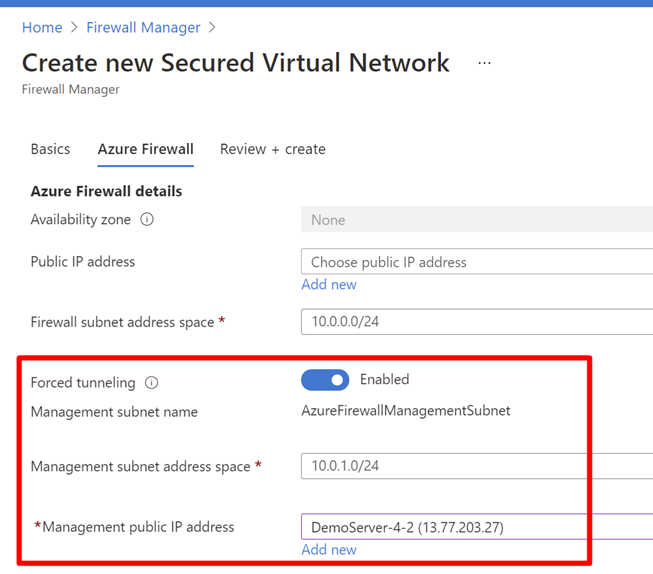

Vynucené tunelování můžete nakonfigurovat při vytváření brány firewall povolením režimu vynuceného tunelování, jak je znázorněno na následujícím snímku obrazovky. Kvůli podpoře vynuceného tunelování je provoz správy služeb oddělený od provozu zákazníka. Další vyhrazená podsíť s názvem AzureFirewallManagementSubnet (minimální velikost podsítě /26) se vyžaduje s vlastní přidruženou veřejnou IP adresou. Tato veřejná IP adresa je určená pro provoz správy. Používá se výhradně platformou Azure a nedá se použít k žádnému jinému účelu.

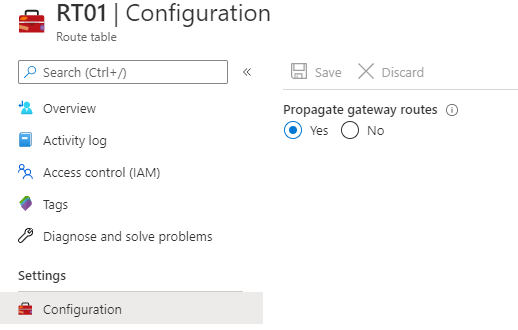

V režimu vynuceného tunelování služba Azure Firewall zahrnuje podsíť pro správu (AzureFirewallManagementSubnet) pro své provozní účely. Ve výchozím nastavení služba přidruží k podsíti pro správu směrovací tabulku poskytovanou systémem. Jediná trasa povolená v této podsíti je výchozí trasa do internetu a je nutné zakázat trasy brány šíření . Při vytváření brány firewall se vyhněte přidružení směrovacích tabulek zákazníků k podsíti pro správu.

V rámci této konfigurace teď azureFirewallSubnet může zahrnovat trasy do jakékoli místní brány firewall nebo síťového virtuálního zařízení, které budou zpracovávat provoz před předáním do internetu. Tyto trasy můžete publikovat také prostřednictvím protokolu BGP do AzureFirewallSubnet , pokud je v této podsíti povolené šíření tras brány.

Jako další segment směrování můžete například vytvořit výchozí trasu ve službě AzureFirewallSubnet s bránou VPN, abyste se dostali k místnímu zařízení. Nebo můžete povolit rozšíření tras brány, abyste získali příslušné trasy do místní sítě.

Pokud povolíte vynucené tunelování, provoz směřující na internet se přes SNAT přesměruje na jednu z privátních IP adres brány firewall v AzureFirewallSubnetu a skryje zdroj z místní brány firewall.

Pokud vaše organizace používá rozsah veřejných IP adres pro privátní sítě, Azure Firewall SNAT provoz na jednu z privátních IP adres brány firewall v AzureFirewallSubnetu. Službu Azure Firewall ale můžete nakonfigurovat tak, aby neobsála rozsah veřejných IP adres. Další informace najdete v tématu Rozsahy privátních IP adres pro SNAT služby Azure Firewall.

Jakmile nakonfigurujete službu Azure Firewall tak, aby podporovala vynucené tunelování, nemůžete konfiguraci vrátit zpět. Pokud odeberete všechny ostatní konfigurace PROTOKOLU IP ve vaší bráně firewall, odebere se také konfigurace PROTOKOLU IP pro správu a brána firewall se uvolní. Veřejnou IP adresu přiřazenou konfiguraci IP adresy pro správu nejde odebrat, ale můžete přiřadit jinou veřejnou IP adresu.