Azure Firewall filtrování na základě analýzy hrozeb

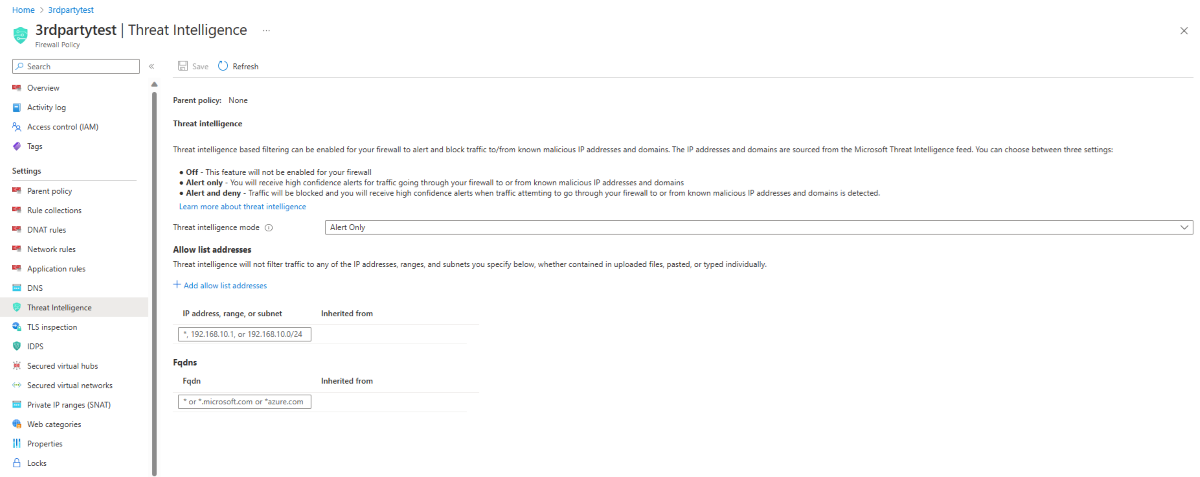

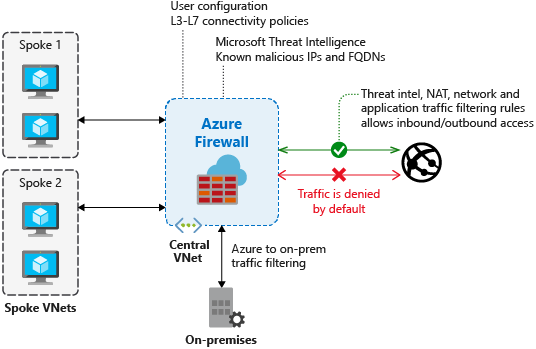

Pro bránu firewall můžete povolit filtrování na základě analýzy hrozeb, abyste upozorňovali a odepírali provoz ze známých škodlivých IP adres, plně kvalifikovaných názvů domén a adres URL. IP adresy, domény a adresy URL pocházejí z informačního kanálu Microsoft Threat Intelligence, který zahrnuje několik zdrojů, včetně týmu Microsoft Cyber Security.

Intelligent Security Graph využívá analýzu hrozeb Microsoftu a používá několik služeb, včetně Microsoft Defender pro cloud.

Pokud jste povolili filtrování na základě analýzy hrozeb, brána firewall zpracuje přidružená pravidla před libovolným z pravidel překladu adres (NAT), pravidel sítě nebo pravidel aplikací.

Když se pravidlo aktivuje, můžete zvolit, jestli chcete jenom zaznamenat výstrahu, nebo můžete zvolit režim upozornění a zamítnutí.

Ve výchozím nastavení je filtrování na základě analýzy hrozeb v režimu upozornění. Tuto funkci nemůžete vypnout ani změnit režim, dokud nebude rozhraní portálu dostupné ve vaší oblasti.

Můžete definovat seznamy povolených tak, aby analýza hrozeb nefiltrovala provoz do žádného z uvedených plně kvalifikovaných názvů domén, IP adres, rozsahů nebo podsítí.

V případě dávkové operace můžete nahrát soubor CSV se seznamem IP adres, rozsahů a podsítí.

Protokoly

Následující výpis z protokolu ukazuje aktivované pravidlo:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testování

Testování odchozích přenosů – Upozornění na odchozí provoz by měla být vzácný výskyt, protože to znamená, že je vaše prostředí ohrožené. Aby bylo testování odchozích upozornění funkční, existuje testovací plně kvalifikovaný název domény, který aktivuje výstrahu. Použijte

testmaliciousdomain.eastus.cloudapp.azure.compro odchozí testy.Abyste se připravili na testy a zajistili, že se nezobrazí selhání překladu DNS, nakonfigurujte následující položky:

- Přidejte fiktivní záznam do souboru hosts na testovacím počítači. Například na počítači s Windows můžete do

C:\Windows\System32\drivers\etc\hostssouboru přidat1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.com. - Ujistěte se, že testovaný požadavek HTTP/S je povolený pomocí pravidla aplikace, nikoli síťového pravidla.

- Přidejte fiktivní záznam do souboru hosts na testovacím počítači. Například na počítači s Windows můžete do

Příchozí testování – pokud má brána firewall nakonfigurovaná pravidla DNAT, můžete očekávat, že se zobrazí upozornění na příchozí provoz. Upozornění se zobrazí i v případě, že brána firewall povoluje pouze konkrétní zdroje v pravidle DNAT a provoz je jinak odepřen. Azure Firewall neupozorní na všechny známé skenery portů, ale jenom na skenery, které se také zapojují do škodlivých aktivit.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro