Řízení síťového provozu ve službě Azure HDInsight

Síťový provoz ve virtuálních sítích Azure je možné řídit pomocí následujících metod:

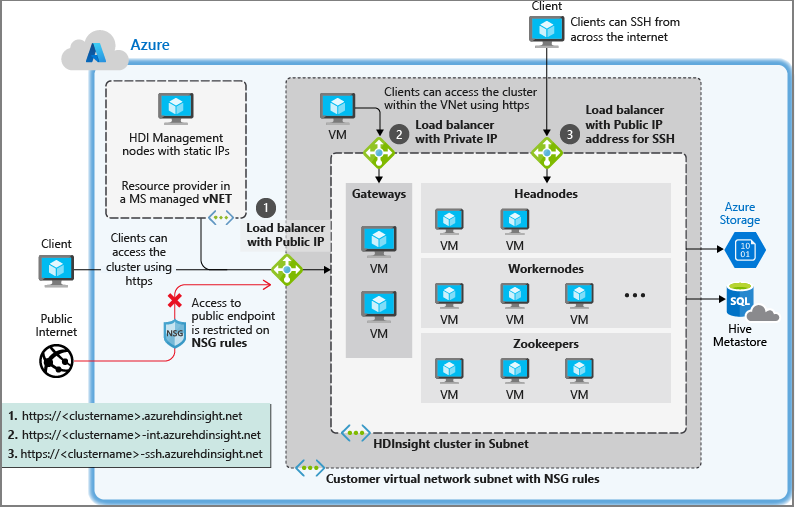

Skupiny zabezpečení sítě (NSG) umožňují filtrovat příchozí a odchozí provoz do sítě. Další informace najdete v dokumentu Filtrování síťového provozu pomocí skupin zabezpečení sítě.

Síťová virtuální zařízení (NVA) se dají používat jenom s odchozím provozem. Síťová virtuální zařízení replikují funkce zařízení, jako jsou brány firewall a směrovače. Další informace najdete v dokumentu Síťová zařízení .

Služba HDInsight jako spravovaná služba vyžaduje neomezený přístup ke službám stavu a správy SLUŽBY HDInsight pro příchozí i odchozí provoz z virtuální sítě. Při použití skupin zabezpečení sítě musíte zajistit, aby tyto služby stále mohly komunikovat s clusterem HDInsight.

HDInsight se skupinami zabezpečení sítě

Pokud plánujete používat skupiny zabezpečení sítě k řízení síťového provozu, před instalací služby HDInsight proveďte následující akce:

Identifikujte oblast Azure, kterou chcete použít pro HDInsight.

Identifikujte značky služeb vyžadované službou HDInsight pro vaši oblast. Tyto značky služeb můžete získat několika způsoby:

- Projděte si seznam publikovaných značek služeb ve skupině zabezpečení sítě (NSG) pro Azure HDInsight.

- Pokud vaše oblast v seznamu není, pomocí rozhraní API zjišťování značek služeb vyhledejte značku služby pro vaši oblast.

- Pokud nemůžete použít rozhraní API, stáhněte si soubor JSON značky služby a vyhledejte požadovanou oblast.

Vytvořte nebo upravte skupiny zabezpečení sítě pro podsíť, do které plánujete nainstalovat HDInsight.

- Skupiny zabezpečení sítě: Umožňují příchozí provoz na portu 443 z IP adres. Tím zajistíte, aby služby pro správu HDInsight mohly přistupovat ke clusteru mimo virtuální síť. V případě clusterů s povoleným proxy serverem Kafka povolte příchozí provoz i na portu 9400 . Tím zajistíte, aby byl proxy server REST Kafka dostupný.

Další informace o skupinách zabezpečení sítě najdete v přehledu skupin zabezpečení sítě.

Řízení odchozího provozu z clusterů HDInsight

Další informace o řízení odchozího provozu z clusterů HDInsight najdete v tématu Konfigurace omezení odchozího síťového provozu pro clustery Azure HDInsight.

Vynucené tunelování do místního prostředí

Vynucené tunelování je konfigurace směrování definovaná uživatelem, kde je veškerý provoz z podsítě nucen do konkrétní sítě nebo umístění, jako je vaše místní síť nebo brána firewall. Vynucené tunelování veškerého přenosu dat zpět do místního prostředí se nedoporučuje kvůli velkému objemu přenosu dat a potenciálnímu dopadu na výkon.

Zákazníci, kteří mají zájem o nastavení vynuceného tunelování, by měli použít vlastní metastory a nastavit odpovídající připojení z podsítě clusteru nebo místní sítě k těmto vlastním metastorům.

Příklad trasy definované uživatelem s využitím služby Azure Firewall najdete v tématu Konfigurace omezení odchozího síťového provozu pro clustery Azure HDInsight.

Požadované porty

Pokud plánujete používat bránu firewall a přistupovat ke clusteru zvenčí na určitých portech, možná budete muset povolit provoz na těchto portech potřebných pro váš scénář. Ve výchozím nastavení není potřeba žádné speciální filtrování portů, pokud je povolený přístup ke clusteru na portu 443.

Seznam portů pro konkrétní služby najdete v dokumentu o portech používaných službami Apache Hadoop ve službě HDInsight .

Další informace o pravidlech brány firewall pro virtuální zařízení najdete v dokumentu scénáře virtuálního zařízení.

Další kroky

- Ukázky kódu a příklady vytváření virtuálních sítí Azure najdete v tématu Vytváření virtuálních sítí pro clustery Azure HDInsight.

- Kompletní příklad konfigurace SLUŽBY HDInsight pro připojení k místní síti najdete v tématu Připojení SLUŽBY HDInsight k místní síti.

- Další informace o virtuálních sítích Azure najdete v přehledu služby Azure Virtual Network.

- Další informace oskupinách

- Další informace o trasách definovaných uživatelem najdete v tématu Trasy definované uživatelem a předávání IP.

- Další informace o virtuálních sítích najdete v tématu Plánování virtuálních sítí pro HDInsight.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro