Osvědčení TPM

Tento článek popisuje koncepty, které se týkají zřizování zařízení pomocí ověření čipu TPM (Trusted Platform Module) ve službě Device Provisioning Service (DPS). Tento článek je relevantní pro všechny osoby zapojené do příprava zařízení na nasazení.

Čip TPM (Trusted Platform Module) je typ modulu hardwarového zabezpečení (HSM). Tento článek předpokládá, že používáte diskrétní, firmware nebo integrovaný čip TPM. Softwarové emulované čipy TPM jsou vhodné pro vytváření prototypů nebo testování, ale neposkytují stejnou úroveň zabezpečení jako diskrétní čip, firmware nebo integrované čipy TPM. Nedoporučujeme používat softwarové čipy TPM v produkčním prostředí.

Tento článek je relevantní jenom pro zařízení používající čip TPM 2.0 s podporou klíče HMAC a jejich ověřovacími klíči. TPM je oborový standard ISO od důvěryhodné výpočetní skupiny a můžete si přečíst další informace o TPM na kompletní specifikaci TPM 2.0 nebo specifikace ISO/IEC 11889. Tento článek také předpokládá, že znáte páry veřejného a privátního klíče a jak se používají k šifrování.

Sady SDK pro zařízení služby Device Provisioning zpracovávají vše, co je popsáno v tomto článku. Pokud na svých zařízeních používáte sady SDK, není potřeba implementovat podporu TPM. Tento článek vám pomůže pochopit, co se děje s čipem zabezpečení TPM, když vaše zařízení zřídí a proč je tak zabezpečené.

Přehled

Čipy TPM používají jako zabezpečený kořen důvěryhodnosti něco, co se označuje jako ověřovací klíč (EK). Klíč EK je jedinečný pro čip TPM a jeho změna v podstatě změní zařízení na nový.

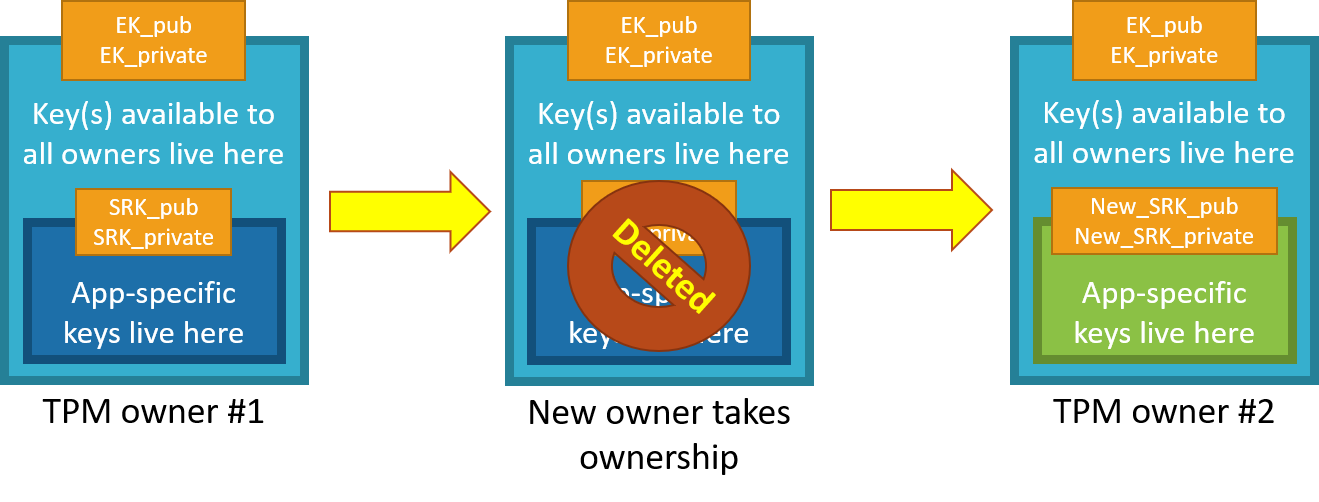

Čipy TPM mají jiný typ klíče označovaného jako kořenový klíč úložiště (SRK). SRK může vygenerovat vlastník čipu TPM poté, co převezme vlastnictví čipu TPM. Převzetí vlastnictví čipu TPM je způsob, jak říct , že někdo nastaví heslo pro HSM. Pokud se zařízení TPM prodává novému vlastníkovi, může nový vlastník převzít vlastnictví čipu TPM a vygenerovat nový SRK. Nová generace SRK zajišťuje, že předchozí vlastník nemůže čip TPM používat. Vzhledem k tomu, že SRK je pro vlastníka čipu TPM jedinečný, dá se SRK použít k zapečetění dat do samotného čipu TPM pro tohoto vlastníka. SRK poskytuje vlastníkovi sandbox pro ukládání klíčů a poskytuje přístup k odvolání, pokud se zařízení nebo čip TPM prodává. Je to jako přechod do nového domu: převzetí vlastnictví mění zámky na dveřích a ničí veškerý nábytek, který opustili předchozí majitelé (SRK), ale nemůžete změnit adresu domu (EK).

Jakmile je zařízení nastavené, má k dispozici jak EK, tak SRK.

Konkrétní kroky při převzetí vlastnictví čipu TPM se liší v závislosti na výrobci, sadě používaných nástrojů TPM a operačním systému zařízení.

Služba Device Provisioning používá veřejnou část EK (EK_pub) k identifikaci a registraci zařízení. Dodavatel zařízení může číst EK_pub během výroby nebo konečného testování a nahrát EK_pub do služby zřizování, aby bylo zařízení rozpoznáno při připojení ke zřízení. Služba Device Provisioning nekontroluje SRK nebo vlastníka, takže vymazáním čipu TPM vymažete zákaznická data, ale EK (a další data dodavatele) se zachovají a služba Device Provisioning při připojení ke zřízení zařízení stále rozpozná.

Proces ověření identity

Když se zařízení s čipem TPM připojí ke službě Device Provisioning, služba nejprve zkontroluje poskytnuté EK_pub na EK_pub uložené v seznamu registrací. Pokud se EK_pubs neshoduje, zařízení nemůže zřídit. Pokud se EK_pubs shodují, služba pak vyžaduje, aby zařízení prokázalo vlastnictví soukromé části klíče EK prostřednictvím výzvy, která je bezpečná výzva, která slouží k prokázání identity. Služba Device Provisioning vygeneruje nonce a pak ji zašifruje pomocí SRK a pak EK_pub, z nichž obě zařízení poskytuje během počátečního volání registrace. Čip TPM vždy udržuje privátní část EK v bezpečí. Tím zabráníte padělání a zajistíte zabezpečené zřizování tokenů SAS pro autorizovaná zařízení.

Podrobně si projdeme proces ověření identity.

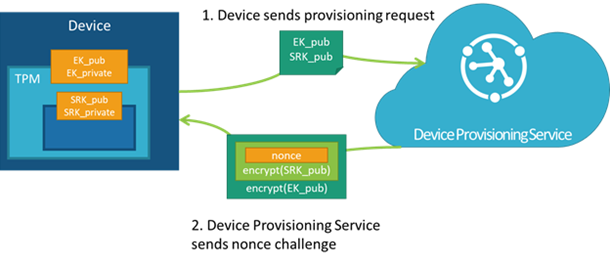

Zařízení žádá o přiřazení ioT Hubu

Nejprve se zařízení připojí ke službě Device Provisioning a požádá o zřízení. Zařízení tak poskytuje službě id registrace, rozsah ID a EK_pub a SRK_pub z čipu TPM. Služba předá šifrovanou nece zpět zařízení a požádá zařízení o dešifrování a použije ho k podepsání tokenu SAS, aby se znovu připojilo a dokončilo zřizování.

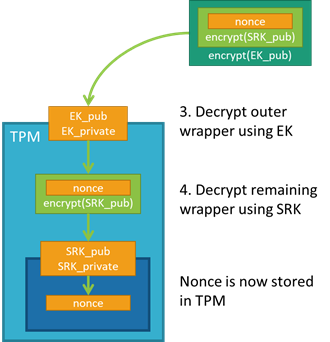

Úkol bez výzvy

Zařízení přebírá nonce a používá soukromé části EK a SRK k dešifrování nonce do čipu TPM; pořadí nešifrovaných delegátů důvěřuje od klíče EK, což je neměnné, do SRK, což se může změnit, pokud nový vlastník převezme vlastnictví čipu TPM.

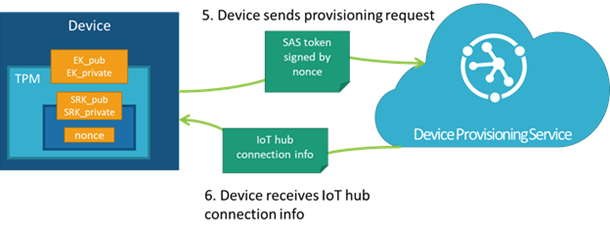

Ověření nece a přijetí přihlašovacích údajů

Zařízení pak může podepsat token SAS pomocí dešifrovaného nonce a znovu vytvořit připojení ke službě Device Provisioning pomocí podepsaného tokenu SAS. Po dokončení výzvy Nonce služba umožňuje zařízení zřídit.