Ověřování identit pomocí certifikátů X.509

IoT Hub používá k ověřování zařízení certifikáty X.509. Ověřování X.509 umožňuje ověřování zařízení IoT na fyzické vrstvě jako součást standardního zřízení připojení TLS (Transport Layer Security).

Certifikát certifikační autority X.509 je digitální certifikát, který může podepisovat další certifikáty. Digitální certifikát je považován za certifikát X.509, pokud odpovídá standardu formátování certifikátu předepsanému standardem RFC 5280 IETF. Certifikační autorita (CA) znamená, že jeho držitel může podepisovat další certifikáty.

Tento článek popisuje, jak pomocí certifikátů certifikační autority (CA) X.509 ověřovat zařízení připojující se ke službě IoT Hub, která zahrnuje následující kroky:

- Jak získat certifikát certifikační autority X.509

- Postup registrace certifikátu certifikační autority X.509 do služby IoT Hub

- Jak podepsat zařízení pomocí certifikátů certifikační autority X.509

- Způsob ověřování zařízení podepsaných certifikační autoritou X.509

Důležité

Následující funkce pro zařízení, která používají ověřování certifikační autority X.509, ještě není všeobecně dostupná a musí být povolený režim Preview:

- HTTPS, MQTT přes WebSockets a AMQP přes protokoly WebSockets.

- Nahrávání souborů (všechny protokoly)

Tyto funkce jsou obecně dostupné na zařízeních, která používají ověřování kryptografického otisku X.509. Další informace o ověřování X.509 ve službě IoT Hub najdete v tématu Podporované certifikáty X.509.

Funkce certifikační autority X.509 umožňuje ověřování zařízení ve službě IoT Hub pomocí certifikační autority (CA). Zjednodušuje počáteční proces registrace zařízení a logistiku dodavatelského řetězce během výroby zařízení.

Ověřování a autorizace

Ověřování je proces prokázání toho, že jste tím, kdo říkáte. Ověřování ověřuje identitu uživatele nebo zařízení ve službě IoT Hub. Někdy se zkracuje na AuthN. Autorizace je proces potvrzení oprávnění pro ověřeného uživatele nebo zařízení ve službě IoT Hub. Určuje, k jakým prostředkům a příkazům máte povolený přístup a co můžete s těmito prostředky a příkazy dělat. Autorizace se někdy zkracuje na AuthZ.

Tento článek popisuje ověřování pomocí certifikátů X.509. K ověření zařízení ve službě IoT Hub můžete použít libovolný certifikát X.509 tak, že nahrajete kryptografický otisk certifikátu nebo certifikační autoritu (CA) do Azure IoT Hubu.

Certifikáty X.509 se používají k ověřování ve službě IoT Hub, nikoli k autorizaci. Na rozdíl od ID Microsoft Entra a sdílených přístupových podpisů nemůžete přizpůsobit oprávnění pomocí certifikátů X.509.

Vynucení ověřování X.509

V případě dalšího zabezpečení je možné centrum IoT nakonfigurovat tak, aby nepovolovaly ověřování SAS pro zařízení a moduly, takže X.509 je jediná akceptovaná možnost ověřování. V současné době tato funkce není dostupná na webu Azure Portal. Pokud chcete konfigurovat, nastavte a disableModuleSAS nastavte disableDeviceSAS true vlastnosti prostředku IoT Hubu:

az resource update -n <iothubName> -g <resourceGroupName> --resource-type Microsoft.Devices/IotHubs --set properties.disableDeviceSAS=true properties.disableModuleSAS=true

Výhody ověřování certifikátů certifikační autority X.509

Ověřování certifikační autority (CA) X.509 je přístup k ověřování zařízení ve službě IoT Hub pomocí metody, která výrazně zjednodušuje vytváření identit zařízení a správu životního cyklu v dodavatelském řetězci.

Rozlišující atribut ověřování certifikační autority X.509 je vztah 1:N, který má certifikát certifikační autority se svými podřízenými zařízeními. Tento vztah umožňuje registraci libovolného počtu zařízení do IoT Hubu tak, že jednou zaregistruje certifikát certifikační autority X.509. Jinak musí být jedinečné certifikáty předem zaregistrované pro každé zařízení, aby se zařízení mohlo připojit. Tento vztah 1:N také zjednodušuje operace správy životního cyklu certifikátů zařízení.

Dalším důležitým atributem ověřování CA X.509 je zjednodušení logistiky dodavatelského řetězce. Zabezpečené ověřování zařízení vyžaduje, aby každé zařízení jako základ pro vztah důvěryhodnosti obsahuje jedinečný tajný klíč, jako je klíč. V ověřování založeném na certifikátech je tento tajný klíč privátním klíčem. Typický tok výroby zařízení zahrnuje několik kroků a správců. Zabezpečená správa privátních klíčů zařízení napříč několika správci a udržování důvěry je obtížná a náročná. Použití certifikačních autorit tento problém řeší tím, že každý správce podepíše kryptografický řetězec důvěryhodnosti, a nevěří jim privátní klíče zařízení. Každý custodian podepíše zařízení v příslušném kroku výrobního toku. Celkový výsledek je optimální dodavatelský řetězec s integrovanou odpovědností prostřednictvím kryptografického řetězce důvěryhodnosti.

Tento proces poskytuje nejvyšší zabezpečení, když zařízení chrání své jedinečné privátní klíče. K tomuto účelu doporučujeme používat moduly hardwarového zabezpečení (HSM) schopné interně generovat privátní klíče.

Služba Azure IoT Hub Device Provisioning Service (DPS) usnadňuje zřizování skupin zařízení do center. Další informace najdete v tématu Kurz: Zřízení více zařízení X.509 pomocí skupin registrací.

Získání certifikátu certifikační autority X.509

Certifikát certifikační autority X.509 je nejvyšší řetěz certifikátů pro každé zařízení. Můžete si ho koupit nebo vytvořit podle toho, jak ho máte v úmyslu používat.

V produkčních prostředích doporučujeme zakoupit certifikát certifikační autority X.509 od profesionálního poskytovatele certifikačních služeb. Nákup certifikátu certifikační autority má výhodu kořenové certifikační autority, která funguje jako důvěryhodná třetí strana, aby se vyplatila za legitimní svoji platnost vašich zařízení. Tuto možnost zvažte, pokud jsou vaše zařízení součástí otevřené sítě IoT, ve které komunikují s produkty nebo službami třetích stran.

Můžete také vytvořit certifikát certifikační autority X.509 podepsaný svým držitelem pro účely testování. Další informace o vytváření certifikátů pro testování najdete v tématu Vytvoření a nahrání certifikátů pro testování.

Poznámka:

Nedoporučujeme používat certifikáty podepsané svým držitelem pro produkční prostředí.

Bez ohledu na to, jak certifikát certifikační autority X.509 získáte, nezapomeňte vždy zachovat odpovídající tajný klíč privátního klíče a chránit ho. Toto opatření je nezbytné pro vytvoření vztahu důvěryhodnosti v ověřování certifikační autority X.509.

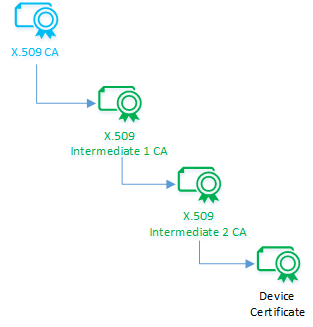

Přihlášení zařízení do řetězu certifikátů důvěryhodnosti

Vlastník certifikátu certifikační autority X.509 může kryptograficky podepsat zprostředkující certifikační autoritu, která může zase podepsat jinou zprostředkující certifikační autoritu a tak dále, dokud poslední zprostředkující certifikační autorita tento proces neukončí podepsáním certifikátu zařízení. Výsledkem je kaskádový řetězec certifikátů, který se označuje jako řetěz certifikátů důvěryhodnosti. Toto delegování důvěryhodnosti je důležité, protože vytváří kryptograficky proměnlivý řetězec opatrovnictví a zabraňuje sdílení podpisových klíčů.

Certifikát zařízení (označovaný také jako listový certifikát) musí mít svůj běžný název (CN) nastavený na ID zařízení (CN=deviceId), které se použilo při registraci zařízení IoT v Azure IoT Hubu. Toto nastavení se vyžaduje pro ověřování.

Pro moduly používající ověřování X.509 musí mít certifikát modulu běžný název (CN) formátovaný jako CN=deviceId/moduleId.

Zjistěte, jak vytvořit řetěz certifikátů, jak se provádí při podepisování zařízení.

Registrace certifikátu certifikační autority X.509 do IoT Hubu

Zaregistrujte certifikát certifikační autority X.509 do služby IoT Hub, který ho používá k ověření zařízení během registrace a připojení. Registrace certifikátu certifikační autority X.509 je dvoustupňový proces, který zahrnuje nahrání souboru certifikátu a následný důkaz o vlastnictví.

Proces nahrávání zahrnuje nahrání souboru, který obsahuje váš certifikát. Tento soubor by nikdy neměl obsahovat žádné privátní klíče.

Důkaz o vlastnictví zahrnuje kryptografický proces a proces odezvy mezi vámi a IoT Hubem. Vzhledem k tomu, že obsah digitálního certifikátu je veřejný a proto náchylný k odposlouchávání, musí Služba IoT Hub ověřit, že certifikát certifikační autority skutečně vlastníte. Vlastnictví můžete automaticky nebo ručně ověřit. Pro ruční ověření azure IoT Hub vygeneruje náhodný úkol, který podepíšete pomocí odpovídajícího privátního klíče certifikátu certifikační autority. Pokud jste tajný klíč privátního klíče zachovali a chránili podle doporučení, pak k dokončení tohoto kroku máte pouze znalosti. Tajemství privátních klíčů je zdrojem důvěryhodnosti v této metodě. Po podepsání výzvy dokončíte tento krok a ručně ověříte certifikát tak, že nahrajete soubor obsahující výsledky.

Zjistěte, jak zaregistrovat certifikát certifikační autority.

Ověřování zařízení podepsaných certifikáty certifikační autority X.509

Každé centrum IoT má registr identit, který ukládá informace o zařízeních a modulech povolených pro připojení k němu. Než se zařízení nebo modul může připojit, musí existovat položka pro dané zařízení nebo modul v registru identit služby IoT Hub. Zařízení nebo modul se ověřuje ve službě IoT Hub na základě přihlašovacích údajů uložených v registru identit.

S certifikátem certifikační autority X.509 zaregistrovaným a zařízeními přihlášenými k řetězu certifikátů důvěryhodnosti je posledním krokem ověření zařízení při připojení zařízení. Když se zařízení podepsané certifikační autoritou X.509 připojí, nahraje řetěz certifikátů pro ověření. Řetězec obsahuje všechny zprostředkující certifikáty certifikační autority a zařízení. Pomocí těchto informací služba IoT Hub ověřuje zařízení ve dvou krocích. IoT Hub kryptograficky ověří řetěz certifikátů pro interní konzistenci a pak vydá výzvu k ověření vlastnictví zařízení. IoT Hub deklaruje, že zařízení je v úspěšné odpovědi na ověření vlastnictví zařízení. Tato deklarace předpokládá, že privátní klíč zařízení je chráněný a že na tento problém může úspěšně reagovat pouze zařízení. K ochraně privátních klíčů doporučujeme používat zabezpečené čipy, jako jsou hardwarové zabezpečené moduly (HSM).

Úspěšné připojení zařízení ke službě IoT Hub dokončí proces ověřování a také značí správné nastavení. Pokaždé, když se zařízení připojí, IoT Hub znovu vyjedná relaci TLS a ověří certifikát X.509 zařízení.

Odvolání certifikátu zařízení

IoT Hub nekontroluje seznamy odvolaných certifikátů od certifikační autority při ověřování zařízení pomocí ověřování pomocí certifikátů. Pokud máte zařízení, které je potřeba zablokovat v připojení ke službě IoT Hub z důvodu potenciálně ohroženého certifikátu, měli byste zařízení v registru identit zakázat. Další informace najdete v tématu Zakázání nebo odstranění zařízení.

Ukázkový scénář

Společnost-X vyrábí smart-X-Widgety, které jsou navržené pro profesionální instalaci. Společnost X zajišťuje výrobu i instalaci. Factory-Y vyrábí smart-X-widgety a technic-Z je nainstaluje. Společnost X chce, aby se smart-X-Widget odeslal přímo ze služby Factory-Y do technic-Z pro instalaci a pak se připojil přímo k instanci IoT Hubu společnosti X. Aby k tomu došlo, musí společnost Company-X dokončit několik jednorázových operací nastavení pro automatické připojení pomocí widgetu Smart-X. Tento kompletní scénář zahrnuje následující kroky:

Získání certifikátu certifikační autority X.509

Registrace certifikátu certifikační autority X.509 do IoT Hubu

Přihlášení zařízení do řetězu certifikátů důvěryhodnosti

Připojení zařízení

Tyto kroky jsou demonstrované v kurzu: Vytvoření a nahrání certifikátů pro testování.

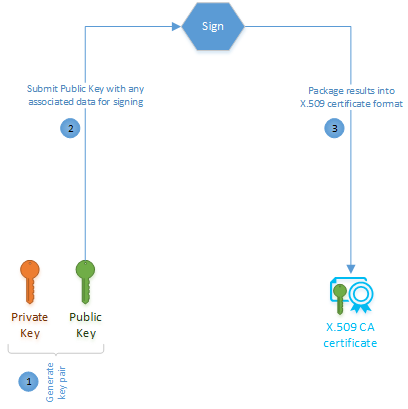

Získání certifikátu

Společnost X si může buď koupit certifikát certifikační autority X.509 od veřejné kořenové certifikační autority, nebo ho vytvořit prostřednictvím procesu podepsaného svým držitelem. Obě možnosti zahrnují dva základní kroky: vygenerování páru veřejného a privátního klíče a podepsání veřejného klíče do certifikátu.

Podrobnosti o tom, jak tyto kroky provést, se liší u různých poskytovatelů služeb.

Zakoupení certifikátu

Nákup certifikátu certifikační autority má výhodu, že dobře známá kořenová certifikační autorita funguje jako důvěryhodná třetí strana, aby se při připojování zařízení vyplatila kvůli důvěryhodnosti zařízení IoT. Tuto možnost zvolte, pokud vaše zařízení komunikují s produkty nebo službami třetích stran.

Pokud chcete koupit certifikát certifikační autority X.509, zvolte poskytovatele kořenové služby certifikátů. Poskytovatel kořenové certifikační autority vás provede vytvořením páru veřejného a privátního klíče a jak vygenerovat žádost o podepsání certifikátu (CSR) pro své služby. CSR je formální proces žádosti o certifikát od certifikační autority. Výsledkem tohoto nákupu je certifikát pro použití jako certifikát autority. Vzhledem k všudypřítomnosti certifikátů X.509 bude certifikát pravděpodobně správně naformátován na standard RFC 5280 IETF.

Vytvoření certifikátu podepsaného jeho držitelem (self-signed certificate)

Proces vytvoření certifikátu certifikační autority podepsaného svým držitelem (self-signed X.509) se podobá nákupu certifikátu, s tím rozdílem, že nezahrnuje podepisujícího třetí strany, jako je kořenová certifikační autorita. V našem příkladu by společnost Company-X podepsala svůj certifikát autority místo kořenové certifikační autority.

Tuto možnost můžete zvolit pro testování, dokud nebudete připravení koupit certifikát autority. Certifikát certifikační autority X.509 podepsaný svým držitelem můžete použít také v produkčním prostředí, pokud se vaše zařízení nepřipojují k žádným službám třetích stran mimo IoT Hub.

Registrace certifikátu do Služby IoT Hub

Společnost X musí zaregistrovat certifikační autoritu X.509 do služby IoT Hub, kde slouží k ověřování widgetů Smart-X při jejich připojení. Tento jednorázový proces umožňuje ověřovat a spravovat libovolný počet zařízení Smart-X-Widget. Vztah 1:N mezi certifikáty certifikační autority a certifikáty zařízení je jednou z hlavních výhod použití metody ověřování certifikační autority X.509. Alternativou by bylo nahrát jednotlivé kryptografické otisky certifikátů pro každé zařízení Smart-X-Widget, což by se přidalo k provozním nákladům.

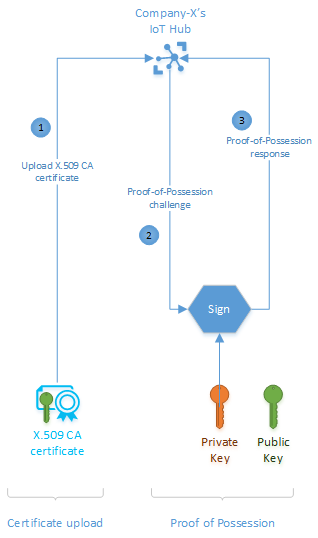

Registrace certifikátu certifikační autority X.509 je dvoustupňový proces: nahrajte certifikát a pak poskytněte doklad o vlastnictví.

Nahrání certifikátu

Proces nahrání certifikátu certifikační autority X.509 spočívá v tom, že nahrajete certifikát certifikační autority do služby IoT Hub. IoT Hub očekává certifikát v souboru.

Soubor certifikátu nesmí za žádných okolností obsahovat žádné privátní klíče. Osvědčené postupy ze standardů, které řídí infrastrukturu veřejných klíčů (PKI), vyžadují, aby znalost privátního klíče společnosti X byla umístěna výhradně v rámci společnosti X.

Prokázat vlastnictví

Certifikát certifikační autority X.509, stejně jako jakýkoli digitální certifikát, je veřejné informace, které jsou náchylné k odposlouchávání. Proto může odposlouchávání zachycovat certifikát a pokusit se ho nahrát jako vlastní. V našem příkladu musí Služba IoT Hub zajistit, aby certifikát certifikační autority Company-X nahraný skutečně patří společnosti Company-X. To dělá tak, že společnost-X vyzkouží, aby prokázala, že certifikát vlastní prostřednictvím toku důkazu o vlastnictví (PoP).

Pro tok ověření vlastnictví vygeneruje IoT Hub náhodné číslo, které se má podepsat společností X pomocí svého privátního klíče. Pokud společnost Company-X dodržovala osvědčené postupy infrastruktury veřejných klíčů a chránila svůj privátní klíč, pak by mohla správně reagovat na výzvu důkazu o vlastnictví. IoT Hub pokračuje v registraci certifikátu certifikační autority X.509 po úspěšné reakci na výzvu důkazu o vlastnictví.

Úspěšná odpověď na výzvu ověření vlastnictví ze služby IoT Hub dokončí registraci certifikační autority X.509.

Přihlášení zařízení do řetězu certifikátů důvěryhodnosti

IoT vyžaduje jedinečnou identitu pro každé zařízení, které se připojuje. Pro ověřování na základě certifikátů jsou tyto identity ve formě certifikátů. V našem příkladu ověřování na základě certifikátů znamená, že každý widget Smart-X musí mít jedinečný certifikát zařízení.

Platným, ale neefektivním způsobem, jak poskytnout jedinečné certifikáty na každém zařízení, je předem vygenerovat certifikáty pro widgety Smart-X a důvěřovat partnerům dodavatelského řetězce s odpovídajícími privátními klíči. Pro společnost X to znamená, že svěřuje jak Factory-Y, tak technik-Z. Tato metoda přináší výzvy, které je potřeba překonat, aby se zajistila důvěryhodnost, a to následujícím způsobem:

Když budete muset sdílet soukromé klíče zařízení s partnery dodavatelského řetězce, kromě ignorování osvědčených postupů infrastruktury veřejných klíčů, které nikdy nesdílí soukromé klíče, je budování důvěry v dodavatelském řetězci nákladné. Vyžaduje systémy, jako jsou zabezpečené místnosti pro správu privátních klíčů zařízení a procesů, jako jsou pravidelné audity zabezpečení. Oba přidávají náklady do dodavatelského řetězce.

Bezpečné účtování zařízení v dodavatelském řetězci a jejich pozdější správa v nasazení se stane úlohou 1:1 pro každou dvojici klíč-zařízení od generování jedinečného certifikátu zařízení (a privátního klíče) po vyřazení zařízení. To zabraňuje správě skupin zařízení, pokud není koncept skupin explicitně integrovaný do procesu. Zabezpečení účetnictví a správy životního cyklu zařízení se proto stává náročným provozním zatížením.

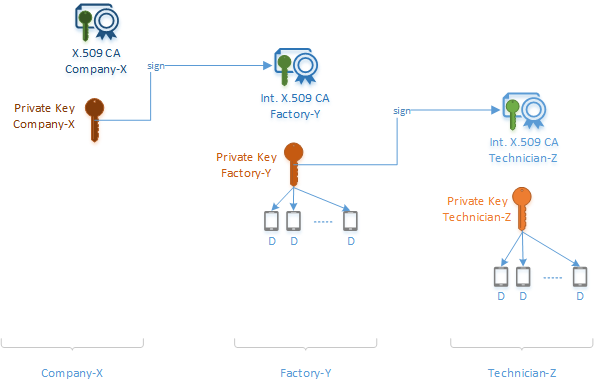

Ověřování certifikátů certifikační autority X.509 nabízí elegantní řešení těchto problémů pomocí řetězů certifikátů. Řetěz certifikátů vyplývá z certifikační autority, která podepíše zprostředkující certifikační autoritu, která pak podepíše jinou zprostředkující certifikační autoritu, a tak dále, dokud konečná zprostředkující certifikační autorita podepíše zařízení. V našem příkladu společnost X podepisuje Factory-Y, což zase podepíše Technik-Z, který nakonec podepíše Smart-X-Widget.

Tato kaskáda certifikátů v řetězci představuje logickou předání autority. Mnoho dodavatelských řetězců se řídí tímto logickým předáním, kdy se každá zprostředkující certifikační autorita přihlásí do řetězce při přijímání všech nadřazených certifikátů certifikační autority a poslední zprostředkující certifikační autorita nakonec podepíše každé zařízení a vloží všechny certifikáty autority z řetězu do zařízení. Tato předání je běžná, když smluvní výrobní společnost s hierarchií továren provizí konkrétní továrny, která tuto výrobu provede. Přestože hierarchie může být hluboko v několika úrovních (například podle zeměpisu, typu produktu nebo výrobní linky), získá se k interakci se zařízením pouze továrna na konci, ale řetězec se udržuje z horní části hierarchie.

Alternativní řetězy můžou mít různé přechodné certifikační autority interagující se zařízením v takovém případě, že certifikační autorita, která s ním pracuje, v tomto okamžiku vloží obsah řetězu certifikátů. Hybridní modely jsou také možné, pokud s zařízením má fyzickou interakci jenom některá certifikační autorita.

Následující diagram znázorňuje, jak se řetěz certifikátů důvěryhodnosti spojuje v našem příkladu Smart-X-Widget.

- Společnost X nikdy fyzicky nekomuaguje s žádným z widgetů Smart-X. Iniciuje řetěz certifikátů důvěryhodnosti podepsáním certifikátu zprostředkující certifikační autority factory-Y.

- Factory-Y teď má vlastní zprostředkující certifikát certifikační autority a podpis od společnosti X. Předává kopie těchto položek do zařízení. Používá také zprostředkující certifikát certifikační autority k podepsání certifikátu zprostředkující certifikační autority technic-Z a certifikátu zařízení Smart-X-Widget.

- Technik-Z má nyní vlastní certifikát zprostředkující certifikační autority a podpis od factory-Y. Předává kopie těchto položek do zařízení. Používá také certifikát zprostředkující certifikační autority k podepsání certifikátu zařízení Smart-X-Widget.

- Každé zařízení Smart-X-Widget teď má svůj vlastní jedinečný certifikát zařízení a kopie veřejných klíčů a podpisů z každého zprostředkujícího certifikátu certifikační autority, se kterým pracoval v celém dodavatelském řetězci. Tyto certifikáty a podpisy lze vysledovat zpět do původního kořenového adresáře společnosti X.

Metoda ověřování certifikační autority vyloudí bezpečnou odpovědnost do dodavatelského řetězce výroby zařízení. Z důvodu procesu řetězu certifikátů jsou akce každého člena řetězce kryptograficky zaznamenány a ověřitelné.

Tento proces spoléhá na předpoklad, že se nezávisle vytvoří jedinečný pár veřejného a privátního klíče zařízení a že privátní klíč je v zařízení vždy chráněný. Zabezpečené čipy silicon čipů naštěstí existují ve formě modulů HSM (Hardware Secure Modules), které jsou schopné interně generovat klíče a chránit privátní klíče. Společnost-X potřebuje přidat pouze jeden takový zabezpečený čip do kusovníku součástí widgetu Smart-X.

Ověřování zařízení

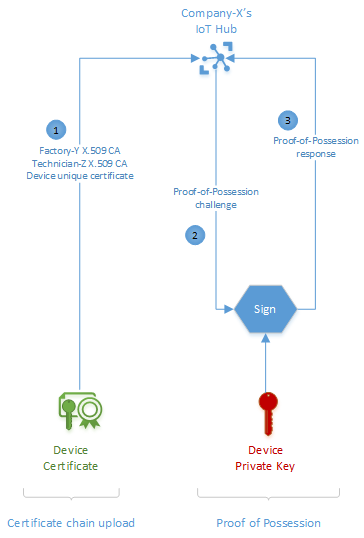

Jakmile je certifikát certifikační autority nejvyšší úrovně zaregistrovaný ve službě IoT Hub a zařízení mají svoje jedinečné certifikáty, jak se připojí? Jak se potenciálně miliony zařízení připojují a poprvé ověřují certifikátem certifikační autority X.509 do služby IoT Hub? Prostřednictvím stejného toku nahrání certifikátu a ověření vlastnictví, ke kterému jsme dříve narazili při registraci certifikátu certifikační autority X.509.

Zařízení vyrobená pro ověřování ca X.509 jsou vybavena jedinečnými certifikáty zařízení a řetězem certifikátů z příslušného výrobního dodavatelského řetězce. Připojení zařízení, a to i poprvé, probíhá v procesu se dvěma kroky: nahrání řetězu certifikátů a ověření vlastnictví.

Během nahrávání řetězu certifikátů zařízení nahraje svůj jedinečný certifikát a řetěz certifikátů do Služby IoT Hub. Pomocí předem registrovaného certifikátu certifikační autority X.509 Služba IoT Hub ověří, že nahraný řetěz certifikátů je interně konzistentní a že řetězec vznikl platným vlastníkem certifikátu certifikační autority X.509. Stejně jako u procesu registrace certifikační autority X.509 používá Služba IoT Hub k ověření, že řetěz a certifikát zařízení patří do zařízení, které ho nahrává. Úspěšná odpověď aktivuje IoT Hub, aby zařízení přijalo jako autentické a udělilo připojení.

V našem příkladu by každý smart-X-Widget nahrál svůj jedinečný certifikát zařízení společně s certifikáty CA Factory-Y a Technician-Z X.509 a pak reagoval na výzvu důkazu o vlastnictví ze služby IoT Hub.

Základem důvěryhodnosti je ochrana privátních klíčů, včetně privátních klíčů zařízení. Proto nemůžeme zdůraznit dostatek důležitosti zabezpečených čipů silikonových čipů ve formě hardwarového zabezpečeného modulu (HSM) pro ochranu privátních klíčů zařízení a celkový osvědčený postup nikdy nesdílit žádné privátní klíče, jako je jedna továrna, která svěřuje jiný privátní klíč.

Další kroky

Pomocí služby Device Provisioning můžete zřídit více zařízení X.509 pomocí skupin registrací.

Další informace o polích, která tvoří certifikát X.509, najdete v tématu Certifikáty X.509.

Pokud máte certifikát kořenové certifikační autority nebo certifikát podřízené certifikační autority a chcete ho nahrát do centra IoT, musíte ověřit, že tento certifikát vlastníte. Další informace najdete v tématu Kurz: Vytvoření a nahrání certifikátů pro testování.