Plánování izolace sítě

V tomto článku se dozvíte, jak naplánovat izolaci sítě pro službu Azure Machine Učení a naše doporučení. Tento článek je určený pro správce IT, kteří chtějí navrhnout síťovou architekturu.

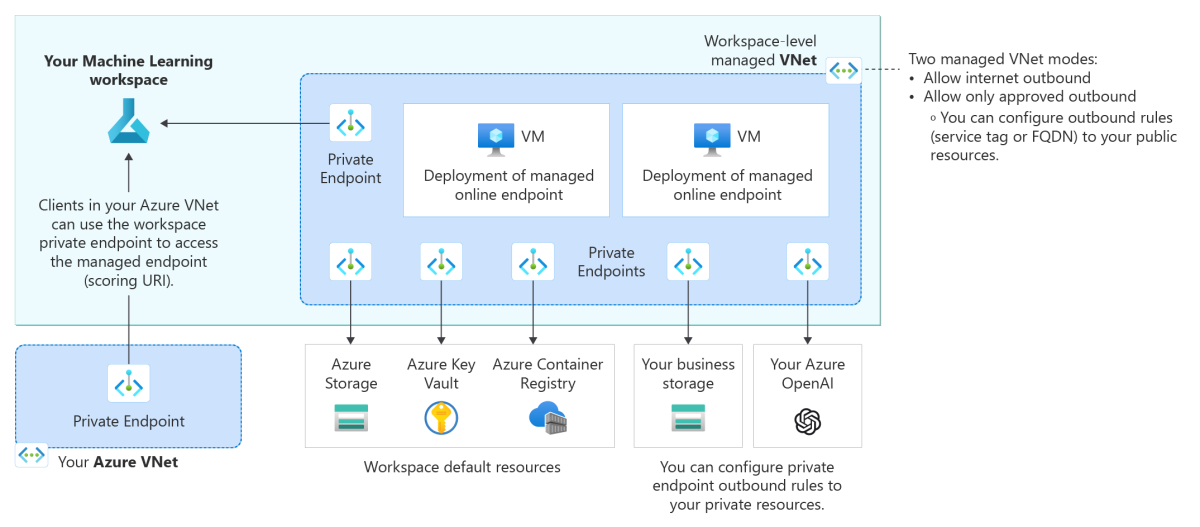

Doporučená architektura (model izolace spravované sítě)

Použití spravované virtuální sítě poskytuje snadnější konfiguraci izolace sítě. Automaticky zabezpečuje váš pracovní prostor a spravované výpočetní prostředky ve spravované virtuální síti. Můžete přidat připojení privátního koncového bodu pro jiné služby Azure, na které pracovní prostor spoléhá, jako jsou účty Azure Storage. V závislosti na vašich potřebách můžete povolit veškerý odchozí provoz do veřejné sítě nebo povolit jenom odchozí provoz, který schválíte. Odchozí provoz vyžadovaný službou Azure Machine Učení je automaticky povolený pro spravovanou virtuální síť. Pro integrovanou metodu izolace sítě doporučujeme použít spravovaná izolace sítě pracovního prostoru. Máme dva vzory: povolíme režim odchozích přenosů z internetu nebo povolíme jenom schválený režim odchozích přenosů.

Povolit režim odchozích přenosů z internetu

Tuto možnost použijte, pokud chcete technikům strojového učení povolit volný přístup k internetu. Můžete vytvořit další odchozí pravidla privátního koncového bodu, která jim umožní přístup k vašim privátním prostředkům v Azure.

Povolit pouze schválený režim odchozích přenosů

Tuto možnost použijte, pokud chcete minimalizovat riziko exfiltrace dat a řídit, k čemu mají přístup technici strojového učení. Pravidla odchozích přenosů můžete řídit pomocí privátního koncového bodu, značky služby a plně kvalifikovaného názvu domény.

Doporučená architektura (použití virtuální sítě Azure)

Pokud máte konkrétní požadavek nebo zásady společnosti, které vám brání v používání spravované virtuální sítě, můžete k izolaci sítě použít virtuální síť Azure.

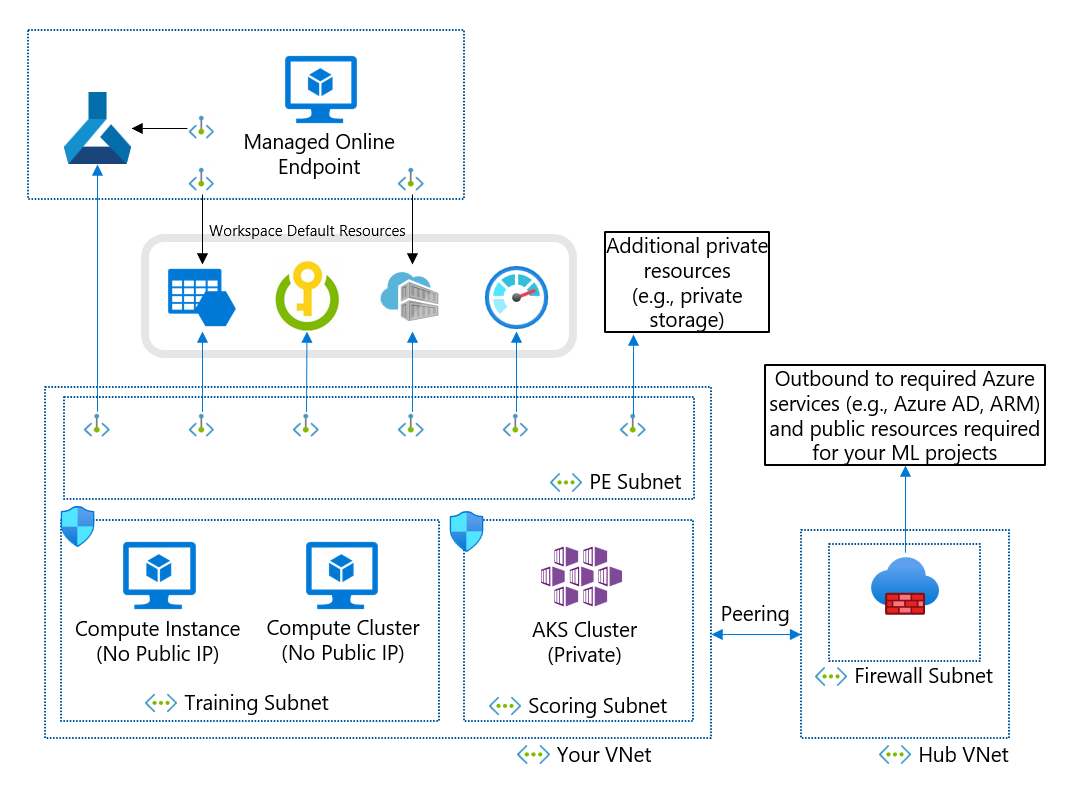

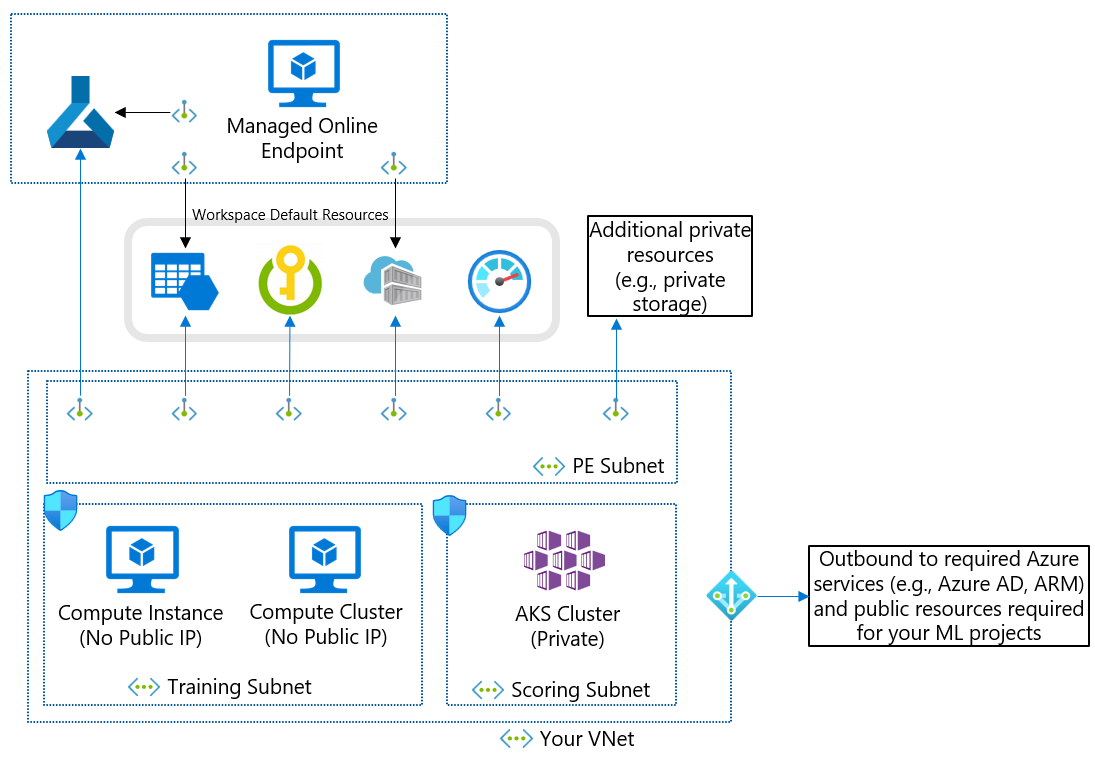

Následující diagram je naší doporučenou architekturou, která umožňuje privátní všechny prostředky, ale umožňuje odchozí přístup k internetu z vaší virtuální sítě. Tento diagram popisuje následující architekturu:

- Všechny prostředky umístěte do stejné oblasti.

- Virtuální síť centra, která obsahuje vaši bránu firewall.

- Paprsková virtuální síť, která obsahuje následující prostředky:

- Trénovací podsíť obsahuje výpočetní instance a clustery používané pro trénovací modely ML. Tyto prostředky jsou nakonfigurované pro žádnou veřejnou IP adresu.

- Podsíť bodování obsahuje cluster AKS.

- Podsíť Pe obsahuje privátní koncové body, které se připojují k pracovnímu prostoru a privátním prostředkům používaným pracovním prostorem (úložiště, trezor klíčů, registr kontejnerů atd.).

- Spravované online koncové body používají privátní koncový bod pracovního prostoru ke zpracování příchozích požadavků. Privátní koncový bod se také používá k povolení přístupu k privátnímu úložišti spravovaným online nasazením koncových bodů.

Tato architektura vyrovnává zabezpečení sítě a produktivitu techniků strojového učení.

Toto vytváření prostředí můžete automatizovat pomocí šablony bez spravovaného online koncového bodu nebo AKS. Spravovaný online koncový bod je řešení, pokud pro bodování modelu AI nemáte existující cluster AKS. Další informace najdete v dokumentaci k zabezpečení online koncových bodů . AKS s rozšířením Azure Machine Učení je řešení, pokud máte existující cluster AKS pro bodování modelu AI. Další informace najdete v dokumentaci k Kubernetes .

Odebrání požadavku brány firewall

Pokud chcete odebrat požadavek brány firewall, můžete použít skupiny zabezpečení sítě a překlad adres (NAT ) virtuální sítě Azure k povolení odchozího internetu z vašich privátních výpočetních prostředků.

Použití veřejného pracovního prostoru

Veřejný pracovní prostor můžete použít, pokud máte v pořádku ověřování a autorizaci Microsoft Entra s podmíněným přístupem. Veřejný pracovní prostor má některé funkce pro zobrazení dat ve vašem privátním účtu úložiště a doporučujeme použít privátní pracovní prostor.

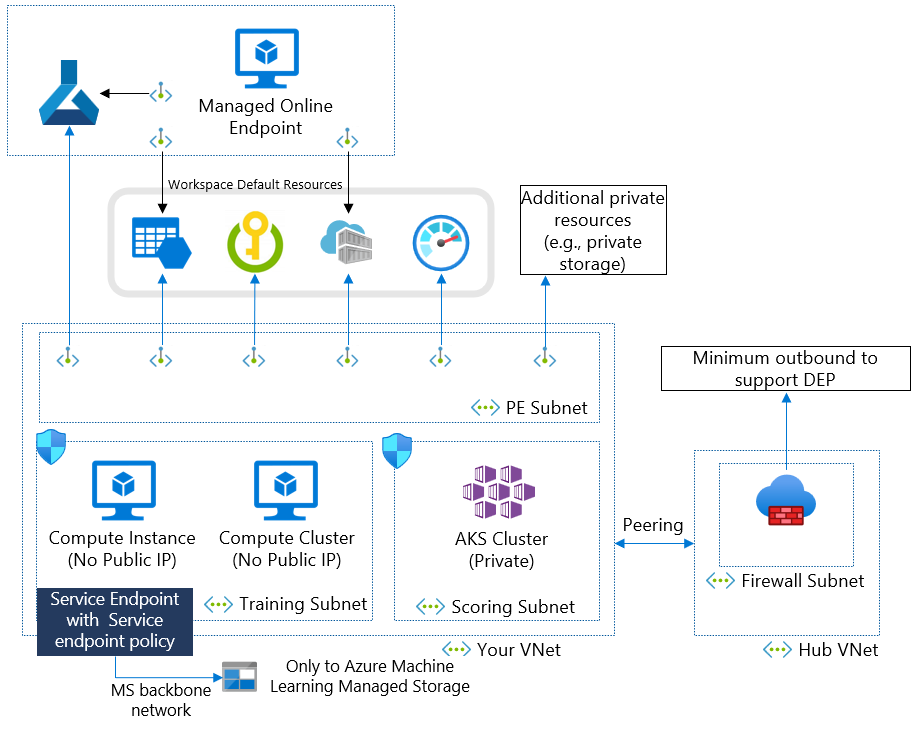

Doporučená architektura s prevencí exfiltrace dat

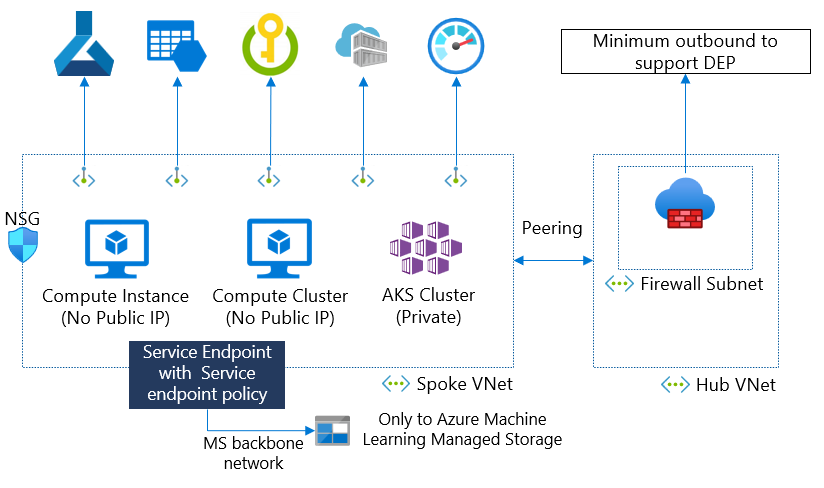

Tento diagram znázorňuje doporučenou architekturu, která umožňuje nastavit všechny prostředky jako soukromé a řídit odchozí cíle, aby se zabránilo exfiltraci dat. Tuto architekturu doporučujeme při používání služby Azure Machine Učení s citlivými daty v produkčním prostředí. Tento diagram popisuje následující architekturu:

- Všechny prostředky umístěte do stejné oblasti.

- Virtuální síť centra, která obsahuje vaši bránu firewall.

- Kromě značek služeb brána firewall používá plně kvalifikované názvy domén, aby se zabránilo exfiltraci dat.

- Paprsková virtuální síť, která obsahuje následující prostředky:

- Trénovací podsíť obsahuje výpočetní instance a clustery používané pro trénovací modely ML. Tyto prostředky jsou nakonfigurované pro žádnou veřejnou IP adresu. Kromě toho se používá zásada koncového bodu služby a koncového bodu služby, aby se zabránilo exfiltraci dat.

- Podsíť bodování obsahuje cluster AKS.

- Podsíť Pe obsahuje privátní koncové body, které se připojují k pracovnímu prostoru a privátním prostředkům používaným pracovním prostorem (úložiště, trezor klíčů, registr kontejnerů atd.).

- Spravované online koncové body používají privátní koncový bod pracovního prostoru ke zpracování příchozích požadavků. Privátní koncový bod se také používá k povolení přístupu k privátnímu úložišti spravovaným online nasazením koncových bodů.

Následující tabulky uvádějí požadované odchozí značky služeb Azure a plně kvalifikované názvy domén (FQDN) s nastavením ochrany před exfiltrací dat:

| Značka odchozí služby | Protokol | Port |

|---|---|---|

AzureActiveDirectory |

TCP | 80, 443 |

AzureResourceManager |

TCP | 443 |

AzureMachineLearning |

UDP | 5831 |

BatchNodeManagement |

TCP | 443 |

| Odchozí plně kvalifikovaný název domény | Protokol | Port |

|---|---|---|

mcr.microsoft.com |

TCP | 443 |

*.data.mcr.microsoft.com |

TCP | 443 |

ml.azure.com |

TCP | 443 |

automlresources-prod.azureedge.net |

TCP | 443 |

Použití veřejného pracovního prostoru

Veřejný pracovní prostor můžete použít, pokud máte v pořádku ověřování a autorizaci Microsoft Entra s podmíněným přístupem. Veřejný pracovní prostor má některé funkce pro zobrazení dat ve vašem privátním účtu úložiště a doporučujeme použít privátní pracovní prostor.

Klíčové aspekty porozumění podrobnostem

Azure Machine Učení má prostředky IaaS i PaaS.

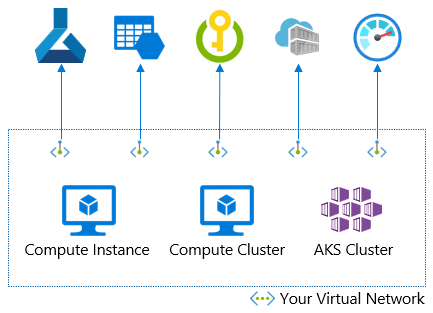

Izolace sítě služby Azure Machine Učení zahrnuje komponenty PaaS (Platforma jako služba) i Infrastruktura jako služba (IaaS). Služby PaaS, jako je pracovní prostor Azure Machine Učení, úložiště, trezor klíčů, registr kontejnerů a monitorování, je možné izolovat pomocí služby Private Link. Výpočetní služby IaaS, jako jsou výpočetní instance nebo clustery pro trénování modelu AI, a Azure Kubernetes Service (AKS) nebo spravované online koncové body pro bodování modelů AI, se dají vložit do vaší virtuální sítě a komunikovat se službami PaaS pomocí služby Private Link. Následující diagram je příkladem této architektury.

V tomto diagramu se výpočetní instance, výpočetní clustery a clustery AKS nacházejí ve vaší virtuální síti. Můžou přistupovat k pracovnímu prostoru nebo úložišti Azure Machine Učení pomocí privátního koncového bodu. Místo privátního koncového bodu můžete použít koncový bod služby pro Azure Storage a Azure Key Vault. Ostatní služby nepodporují koncový bod služby.

Požadované příchozí a odchozí konfigurace

Azure Machine Učení má několik požadovaných příchozích a odchozích konfigurací ve vaší virtuální síti. Pokud máte samostatnou virtuální síť, konfigurace je jednoduchá pomocí skupiny zabezpečení sítě. Můžete ale mít hvězdicovou nebo síťovou architekturu sítě, bránu firewall, síťové virtuální zařízení, proxy server a směrování definované uživatelem. V obou případech nezapomeňte povolit příchozí a odchozí komunikaci se součástmi zabezpečení sítě.

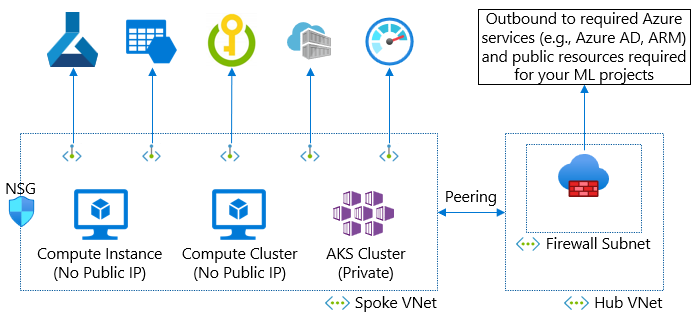

V tomto diagramu máte hvězdicovou síťovou architekturu. Paprsková virtuální síť obsahuje prostředky pro Učení Azure Machine. Virtuální síť centra má bránu firewall, která řídí odchozí internet z vašich virtuálních sítí. V takovém případě musí brána firewall povolit odchozí přenosy požadovaných prostředků a výpočetní prostředky ve virtuální síti paprsku musí být schopny dosáhnout vaší brány firewall.

Tip

V diagramu se výpočetní instance a výpočetní cluster konfigurují pro žádnou veřejnou IP adresu. Pokud místo toho používáte výpočetní instanci nebo cluster s veřejnou IP adresou, musíte povolit příchozí provoz ze značky služby Azure Machine Učení pomocí skupiny zabezpečení sítě (NSG) a směrování definované uživatelem, aby se brána firewall přeskočí. Tento příchozí provoz by byl ze služby Microsoftu (počítač Azure Učení). K odebrání tohoto příchozího požadavku ale doporučujeme použít možnost žádné veřejné IP adresy.

Překlad DNS prostředků privátního propojení a aplikace ve výpočetní instanci

Pokud máte vlastní server DNS hostovaný v Azure nebo v místním prostředí, musíte na serveru DNS vytvořit podmíněný předávací nástroj. Podmíněný předávací nástroj odesílá požadavky DNS do Azure DNS pro všechny služby PaaS s povoleným privátním propojením. Další informace najdete ve scénářích konfigurace DNS a azure machine Učení konkrétních článcích o konfiguraci DNS.

Ochrana před exfiltrací dat

Máme dva typy odchozích přenosů; jen pro čtení a čtení/zápis. Odchozí komunikaci jen pro čtení nemůžou zneužít aktéři se zlými úmysly, ale odchozí čtení a zápis můžou být odchozí. Azure Storage a Azure Frontdoor ( frontdoor.frontend značka služby) jsou v našem případě pro čtení a zápis odchozí.

Toto riziko exfiltrace dat můžete zmírnit pomocí našeho řešení prevence exfiltrace dat. Zásady koncového bodu služby používáme s aliasem Azure Machine Učení, který umožňuje odchozí provoz jenom na počítače Azure Učení spravovaných účtů úložiště. V bráně firewall nemusíte otevírat odchozí provoz do služby Storage.

V tomto diagramu potřebuje výpočetní instance a cluster přístup ke spravovaným účtům úložiště Azure Učení, aby získaly skripty pro nastavení. Místo otevření odchozích přenosů do úložiště můžete pomocí zásad koncového bodu služby s aliasem Azure Machine Učení povolit přístup k úložišti jenom k účtům úložiště Učení Azure.

Následující tabulky uvádějí požadované odchozí značky služeb Azure a plně kvalifikované názvy domén (FQDN) s nastavením ochrany před exfiltrací dat:

| Značka odchozí služby | Protokol | Port |

|---|---|---|

AzureActiveDirectory |

TCP | 80, 443 |

AzureResourceManager |

TCP | 443 |

AzureMachineLearning |

UDP | 5831 |

BatchNodeManagement |

TCP | 443 |

| Odchozí plně kvalifikovaný název domény | Protokol | Port |

|---|---|---|

mcr.microsoft.com |

TCP | 443 |

*.data.mcr.microsoft.com |

TCP | 443 |

ml.azure.com |

TCP | 443 |

automlresources-prod.azureedge.net |

TCP | 443 |

Spravovaný online koncový bod

Zabezpečení příchozí a odchozí komunikace se konfiguruje samostatně pro spravované online koncové body.

Příchozí komunikace

Azure Machine Učení používá privátní koncový bod k zabezpečení příchozí komunikace se spravovaným online koncovým bodem. Nastavte příznak koncového bodu public_network_access tak, aby disabled se zabránilo veřejnému přístupu k němu. Pokud je tento příznak zakázaný, můžete ke koncovému bodu přistupovat jenom přes privátní koncový bod vašeho pracovního prostoru Azure Machine Učení a není dostupný z veřejných sítí.

Odchozí komunikace

K zabezpečení odchozí komunikace z nasazení do prostředků používá Azure Machine Učení pracovní prostor spravovaný virtuální síť. Nasazení je potřeba vytvořit ve spravované virtuální síti pracovního prostoru, aby mohl pro odchozí komunikaci používat privátní koncové body spravované virtuální sítě pracovního prostoru.

Následující diagram architektury ukazuje, jak komunikace prochází privátními koncovými body do spravovaného online koncového bodu. Příchozí žádosti o bodování z virtuální sítě klienta procházejí privátním koncovým bodem pracovního prostoru do spravovaného online koncového bodu. Odchozí komunikace z nasazení do služeb se zpracovává prostřednictvím privátních koncových bodů ze spravované virtuální sítě pracovního prostoru do těchto instancí služby.

Další informace najdete v tématu Izolace sítě se spravovanými online koncovými body.

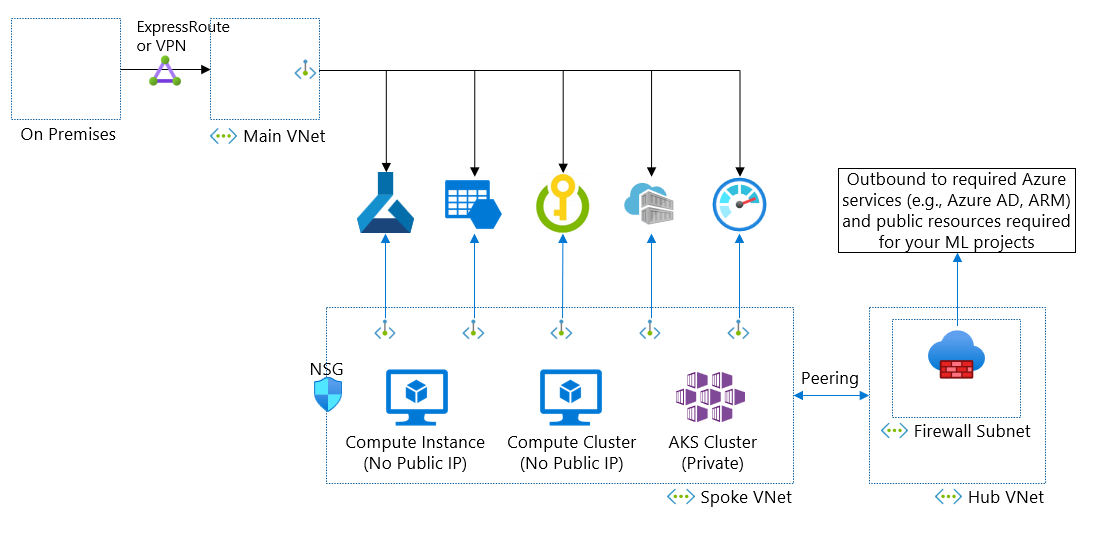

Nedostatek privátních IP adres v hlavní síti

Azure Machine Učení vyžaduje privátní IP adresy; jednu IP adresu na výpočetní instanci, uzel výpočetního clusteru a privátní koncový bod. Pokud používáte AKS, potřebujete také mnoho IP adres. Vaše síť hvězdicová síť připojená k místní síti nemusí mít dostatečně velký privátní adresní prostor IP adres. V tomto scénáři můžete pro své prostředky Učení azure použít izolované virtuální sítě, které nejsou v partnerském vztahu.

V tomto diagramu vaše hlavní virtuální síť vyžaduje IP adresy pro privátní koncové body. Virtuální sítě hvězdicové architektury můžete mít pro několik pracovních prostorů azure machine Učení s velkými adresními prostory. Nevýhodou této architektury je zdvojnásobit počet privátních koncových bodů.

Vynucení zásad sítě

Předdefinované zásady můžete použít, pokud chcete řídit parametry izolace sítě pomocí samoobslužného pracovního prostoru a vytváření výpočetních prostředků.

Další drobné aspekty

Nastavení výpočetních prostředků sestavení image pro ACR za virtuální sítí

Pokud umístíte registr kontejneru Azure (ACR) za privátní koncový bod, služba ACR nemůže sestavit image Dockeru. K vytváření imagí potřebujete použít výpočetní instanci nebo výpočetní cluster. Další informace najdete v článku o nastavení výpočetních prostředků sestavení image.

Povolení uživatelského rozhraní studia s povoleným pracovním prostorem privátního propojení

Pokud plánujete používat studio Azure Machine Learning, je potřeba provést další kroky konfigurace. Tyto kroky brání všem scénářům exfiltrace dat. Další informace najdete v článku o použití studio Azure Machine Learning ve virtuální síti Azure.

Další kroky

Další informace o používání spravované virtuální sítě najdete v následujících článcích:

- Izolace spravované sítě

- Použití privátního koncového bodu pro přístup k pracovnímu prostoru

- Použití vlastní služby DNS

Další informace o používání služby Azure Virtual Network najdete v následujících článcích:

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro