Použití sítě VPN se spravovanou instancí Azure pro Apache Cassandra

Uzly Azure Managed Instance for Apache Cassandra vyžadují přístup k mnoha dalším službám Azure, když se vloží do vaší virtuální sítě. Za normálních okolností je přístup povolený tím, že zajistí, že vaše virtuální síť má odchozí přístup k internetu. Pokud vaše zásady zabezpečení zakazují odchozí přístup, můžete nakonfigurovat pravidla brány firewall nebo trasy definované uživatelem pro příslušný přístup. Další informace naleznete v tématu Požadovaná pravidla odchozí sítě.

Pokud ale máte obavy z interního zabezpečení týkající se exfiltrace dat, můžou vaše zásady zabezpečení zakázat přímý přístup k těmto službám z vaší virtuální sítě. Pomocí virtuální privátní sítě (VPN) se službou Azure Managed Instance for Apache Cassandra můžete zajistit, aby datové uzly ve virtuální síti komunikují pouze s jedním koncovým bodem SÍTĚ VPN bez přímého přístupu k žádným dalším službám.

Jak to funguje

Virtuální počítač, kterému se říká operátor, je součástí každé spravované instance Azure pro Apache Cassandra. Ve výchozím nastavení pomáhá spravovat cluster, který je operátor ve stejné virtuální síti jako cluster. To znamená, že operátor a datové virtuální počítače mají stejná pravidla skupiny zabezpečení sítě (NSG). To není ideální z bezpečnostních důvodů a také umožňuje zákazníkům zabránit v tom, aby operátor při nastavování pravidel NSG pro svou podsíť dosáhl potřebných služeb Azure.

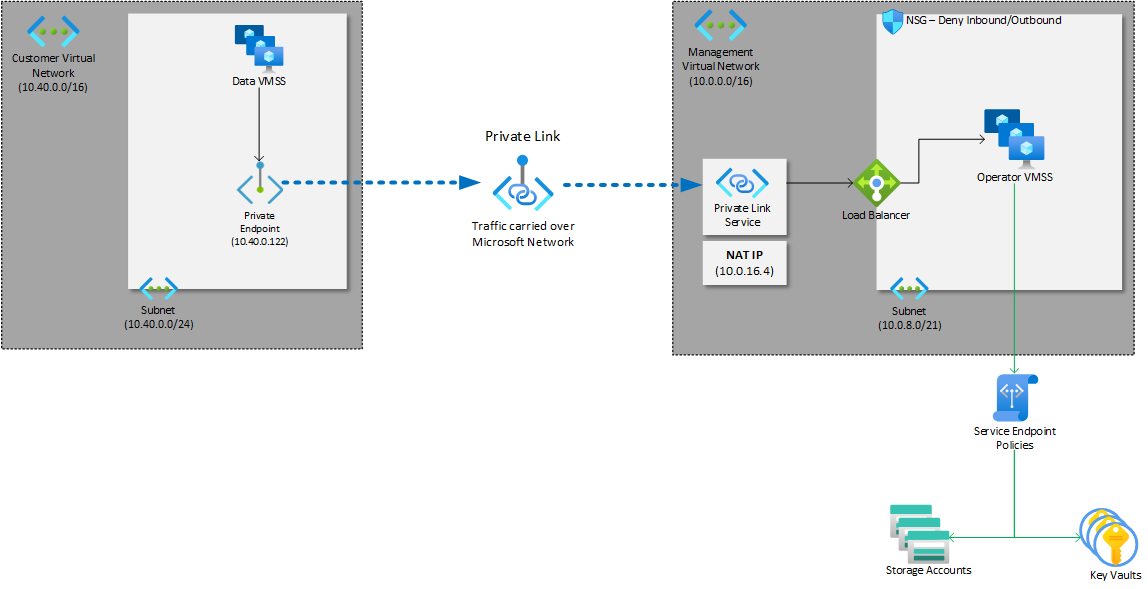

Použití sítě VPN jako metody připojení pro službu Azure Managed Instance for Apache Cassandra umožňuje operátorovi být v jiné virtuální síti než cluster pomocí služby private link. To znamená, že operátor může být ve virtuální síti, která má přístup k potřebným službám Azure a cluster může být ve virtuální síti, kterou řídíte.

Pomocí sítě VPN se teď může operátor připojit k privátní IP adrese v rozsahu adres vaší virtuální sítě označované jako privátní koncový bod. Privátní propojení směruje data mezi operátorem a privátním koncovým bodem prostřednictvím páteřní sítě Azure, aby se zabránilo vystavení veřejnému internetu.

Výhody zabezpečení

Chceme zabránit útočníkům v přístupu k virtuální síti, ve které je operátor nasazený, a snažíme se ukrást data. Proto máme zavedená bezpečnostní opatření, abychom zajistili, že operátor může dosáhnout pouze nezbytných služeb Azure.

Zásady koncového bodu služby: Tyto zásady nabízejí podrobnou kontrolu nad odchozím provozem ve virtuální síti, zejména pro služby Azure. Pomocí koncových bodů služby stanoví omezení, která umožňují přístup k datům výhradně k určeným službám Azure, jako je Monitorování Azure, Azure Storage a Azure KeyVault. Tyto zásady zejména zajišťují, aby výchozí přenos dat byl omezen pouze na předem určené účty Azure Storage, což zvyšuje zabezpečení a správu dat v rámci síťové infrastruktury.

Skupiny zabezpečení sítě: Tyto skupiny slouží k filtrování síťového provozu do a z prostředků ve virtuální síti Azure. Veškerý provoz od operátora do internetu blokujeme a povolujeme provoz jenom do určitých služeb Azure prostřednictvím sady pravidel NSG.

Použití sítě VPN se službou Azure Managed Instance for Apache Cassandra

Vytvořte cluster Azure Managed Instance for Apache Cassandra pomocí

"VPN"hodnoty pro možnost--azure-connection-method:az managed-cassandra cluster create \ --cluster-name "vpn-test-cluster" \ --resource-group "vpn-test-rg" \ --location "eastus2" \ --azure-connection-method "VPN" \ --initial-cassandra-admin-password "password"Vlastnosti clusteru zobrazíte pomocí následujícího příkazu:

az managed-cassandra cluster show \ --resource-group "vpn-test-rg" \ --cluster-name "vpn-test-cluster"Z výstupu vytvořte kopii

privateLinkResourceIdhodnoty.Na webu Azure Portal vytvořte privátní koncový bod pomocí těchto podrobností:

- Na kartě Prostředek vyberte Připojení k prostředku Azure podle ID prostředku nebo aliasu jako metody připojení a Microsoft.Network/privateLinkServices jako typ prostředku.

privateLinkResourceIdZadejte hodnotu z předchozího kroku. - Na kartě Virtuální síť vyberte podsíť vaší virtuální sítě a vyberte možnost Staticky přidělit IP adresu.

- Ověřte a vytvořte.

Poznámka:

V tuto chvíli připojení mezi službou pro správu a vaším privátním koncovým bodem vyžaduje schválení od týmu Azure Managed Instance for Apache Cassandra.

- Na kartě Prostředek vyberte Připojení k prostředku Azure podle ID prostředku nebo aliasu jako metody připojení a Microsoft.Network/privateLinkServices jako typ prostředku.

Získejte IP adresu síťového rozhraní vašeho privátního koncového bodu.

Vytvořte nové datové centrum pomocí IP adresy z předchozího kroku jako parametru

--private-endpoint-ip-address.

Další kroky

- Seznamte se s konfigurací hybridního clusteru ve službě Azure Managed Instance for Apache Cassandra.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro